Abilitare l'autenticazione Kerberos di Microsoft Entra per le identità ibride in File di Azure

Questo articolo è incentrato sull'abilitazione e la configurazione di Microsoft Entra ID (in precedenza Azure AD) per l'autenticazione delle identità utente ibride, che sono identità di Active Directory Domain Services locali sincronizzate con Microsoft Entra ID. Le identità solo cloud non sono attualmente supportate.

Questa configurazione consente agli utenti ibridi di accedere alle condivisioni file di Azure usando l'autenticazione Kerberos, usando Microsoft Entra ID per rilasciare i ticket Kerberos necessari per accedere alla condivisione file con il protocollo SMB. Ciò significa che gli utenti finali possono accedere alle condivisioni file di Azure tramite Internet senza richiedere connettività di rete non implementata ai controller di dominio da client aggiunti a Microsoft Entra ibrido e microsoft Entra aggiunti. Tuttavia, la configurazione degli elenchi di controllo di accesso di Windows (ACL)/directory e autorizzazioni a livello di file per un utente o un gruppo richiede la connettività di rete non implementata al controller di dominio locale.

Per altre informazioni sulle opzioni e sulle considerazioni supportate, vedere Panoramica delle opzioni di autenticazione basate sull'identità File di Azure per l'accesso SMB. Per altre informazioni, vedere questa approfondimento.

Importante

È possibile usare un solo metodo di Active Directory per l'autenticazione basata su identità con File di Azure. Se l'autenticazione Kerberos di Microsoft Entra per le identità ibride non soddisfa i requisiti, potrebbe essere possibile usare Active Directory locale Domain Service (AD DS) o Microsoft Entra Domain Services. I passaggi di configurazione e gli scenari supportati sono diversi per ogni metodo.

Si applica a

| Tipo di condivisione file | SMB | NFS |

|---|---|---|

| Condivisioni file Standard (GPv2), archiviazione con ridondanza locale/archiviazione con ridondanza della zona | ||

| Condivisioni file Standard (GPv2), archiviazione con ridondanza geografica/archiviazione con ridondanza geografica della zona | ||

| Condivisioni file Premium (FileStorage), archiviazione con ridondanza locale/archiviazione con ridondanza della zona |

Prerequisiti

Prima di abilitare l'autenticazione Kerberos di Microsoft Entra su SMB per le condivisioni file di Azure, assicurarsi di aver completato i prerequisiti seguenti.

Nota

L'account di archiviazione di Azure non può eseguire l'autenticazione con l'ID Microsoft Entra e un secondo metodo, ad esempio Servizi di dominio Active Directory o Microsoft Entra Domain Services. Se è già stato scelto un altro metodo ad per l'account di archiviazione, è necessario disabilitarlo prima di abilitare Microsoft Entra Kerberos.

La funzionalità Kerberos di Microsoft Entra per le identità ibride è disponibile solo nei sistemi operativi seguenti:

- Windows 11 Enterprise/Pro singolo o multisessione.

- Windows 10 Enterprise/Pro singola o multisessione, versioni 2004 o successive con gli aggiornamenti cumulativi più recenti installati, in particolare il KB5007253 - 2021-11 Cumulative Update Preview per Windows 10.

- Windows Server, versione 2022 con gli aggiornamenti cumulativi più recenti installati, in particolare il KB5007254 - 2021-11 Cumulative Update Preview per il sistema operativo Microsoft Server versione 21H2.

Per informazioni su come creare e configurare una macchina virtuale Windows e accedere usando l'autenticazione basata su ID di Microsoft Entra, vedere Accedere a una macchina virtuale Windows in Azure usando Microsoft Entra ID.

I client devono essere aggiunti a Microsoft Entra o aggiunti a Microsoft Entra ibrido. Microsoft Entra Kerberos non è supportato nei client aggiunti a Microsoft Entra Domain Services o aggiunti solo ad AD.

Questa funzionalità attualmente non supporta gli account utente creati e gestiti esclusivamente in Microsoft Entra ID. Gli account utente devono essere identità utente ibride, il che significa che saranno necessari anche Servizi di dominio Active Directory e Microsoft Entra Connessione o Microsoft Entra Connessione cloud sync. È necessario creare questi account in Active Directory e sincronizzarli con Microsoft Entra ID. Per assegnare le autorizzazioni di Controllo di accesso controllo degli accessi in base al ruolo di Azure per la condivisione file di Azure a un gruppo di utenti, è necessario creare il gruppo in Active Directory e sincronizzarlo con Microsoft Entra ID.

Questa funzionalità attualmente non supporta l'accesso tra tenant per utenti B2B o utenti guest. Gli utenti di un tenant Entra diverso da quello configurato non potranno accedere alla condivisione file.

È necessario disabilitare l'autenticazione a più fattori (MFA) nell'app Microsoft Entra che rappresenta l'account di archiviazione.

Con Microsoft Entra Kerberos, la crittografia dei ticket Kerberos è sempre AES-256. È tuttavia possibile impostare la crittografia del canale SMB più adatta alle proprie esigenze.

Disponibilità a livello di area

Questa funzionalità è supportata nei cloud Pubblico di Azure, Azure US Gov e Azure China 21Vianet.

Abilitare l'autenticazione Kerberos di Microsoft Entra per gli account utente ibridi

È possibile abilitare l'autenticazione Kerberos di Microsoft Entra in File di Azure per gli account utente ibridi usando l'interfaccia della riga di comando di Azure portale di Azure, PowerShell o Azure.

Per abilitare l'autenticazione Kerberos di Microsoft Entra usando il portale di Azure, seguire questa procedura.

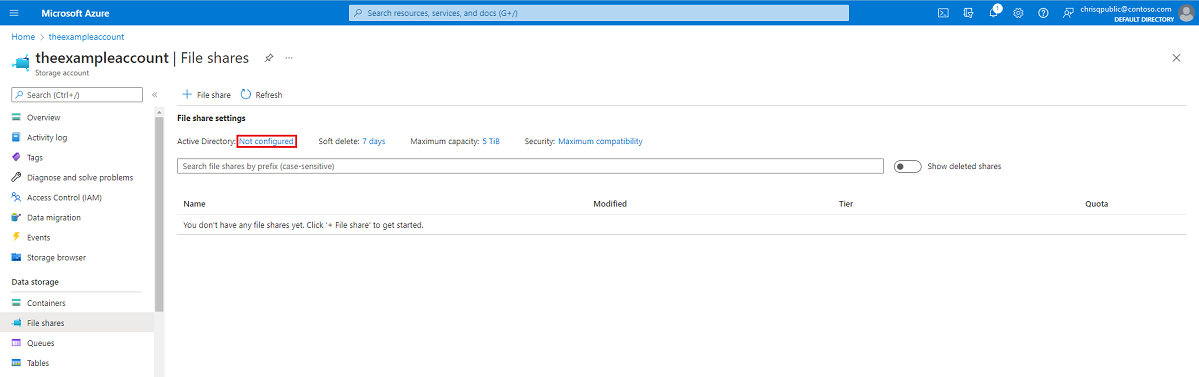

Accedere al portale di Azure e selezionare l'account di archiviazione per cui si vuole abilitare l'autenticazione Kerberos di Microsoft Entra.

In Archiviazione dati selezionare Condivisioni file.

Accanto ad Active Directory selezionare lo stato di configurazione, ad esempio Non configurato.

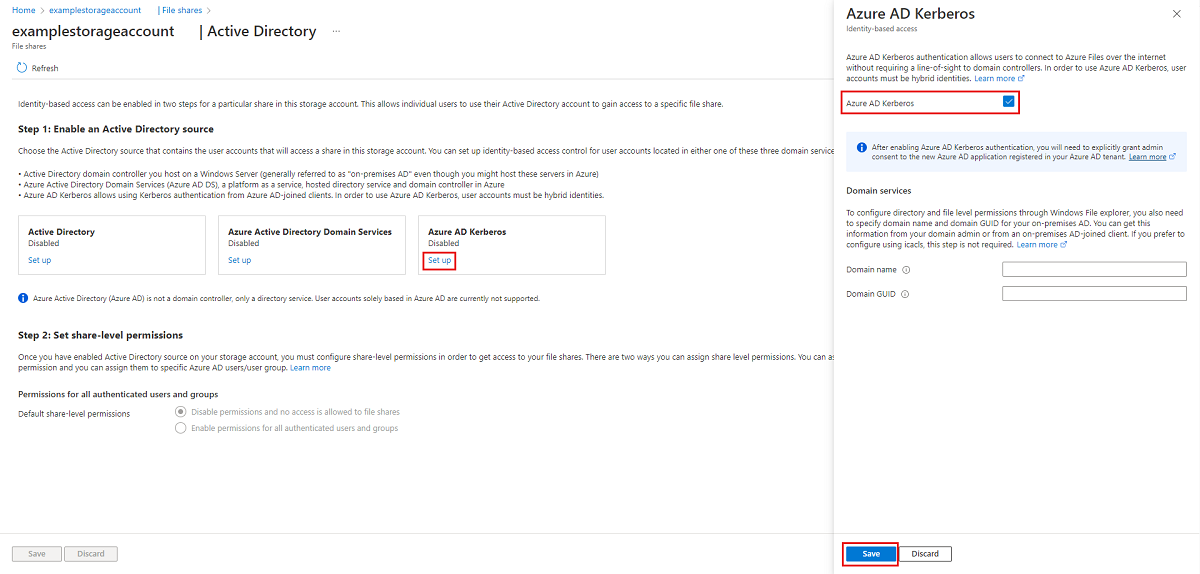

In Microsoft Entra Kerberos selezionare Configura.

Selezionare la casella di controllo Microsoft Entra Kerberos .

Facoltativo: se si desidera configurare le autorizzazioni a livello di directory e file tramite Windows Esplora file, è necessario specificare il nome di dominio e il GUID di dominio per AD locale. È possibile ottenere queste informazioni dall'amministratore di dominio o eseguendo il cmdlet di PowerShell di Active Directory seguente da un client aggiunto ad AD locale:

Get-ADDomain. Il nome di dominio deve essere elencato nell'outputDNSRootin e il GUID del dominio deve essere elencato inObjectGUID. Se si preferisce configurare le autorizzazioni a livello di directory e file usando icacls, è possibile ignorare questo passaggio. Tuttavia, se si desidera usare icacls, il client richiederà la connettività di rete non implementata ad AD locale.Seleziona Salva.

Avviso

Se in precedenza è stata abilitata l'autenticazione Kerberos di Microsoft Entra tramite passaggi manuali di anteprima limitata per archiviare i profili FSLogix in File di Azure per le macchine virtuali aggiunte a Microsoft Entra, la password per l'entità servizio dell'account di archiviazione è impostata per scadere ogni sei mesi. Una volta scaduta la password, gli utenti non potranno ottenere ticket Kerberos per la condivisione file. Per attenuare questo problema, vedere "Errore - Password dell'entità servizio scaduta in Microsoft Entra ID" in Potenziali errori durante l'abilitazione dell'autenticazione Kerberos di Microsoft Entra per gli utenti ibridi.

Concedere il consenso amministratore alla nuova entità servizio

Dopo aver abilitato l'autenticazione Kerberos di Microsoft Entra, è necessario concedere esplicitamente il consenso amministratore alla nuova applicazione Microsoft Entra registrata nel tenant di Microsoft Entra. Questa entità servizio viene generata automaticamente e non viene usata per l'autorizzazione per la condivisione file, quindi non apportare modifiche all'entità servizio diversa da quelle documentate qui. In questo caso, è possibile che venga visualizzato un errore.

È possibile configurare le autorizzazioni API dal portale di Azure seguendo questa procedura:

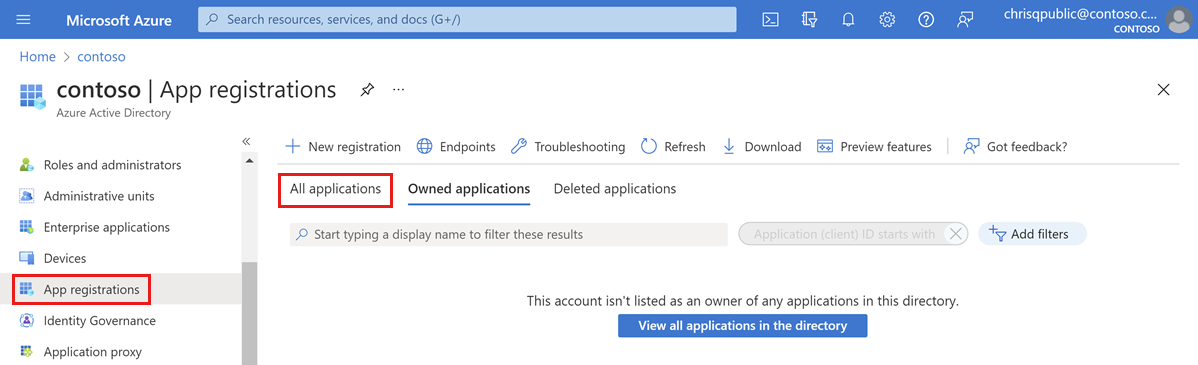

Aprire ID Microsoft Entra.

Selezionare Registrazioni app nel riquadro sinistro.

Selezionare Tutte le applicazioni.

Selezionare l'applicazione con il nome corrispondente [Archiviazione Account]

<your-storage-account-name>.file.core.windows.net.Selezionare Autorizzazioni API nel riquadro sinistro.

Selezionare Concedi consenso amministratore per [Nome directory] per concedere il consenso per le tre autorizzazioni API richieste (openid, profilo e User.Read) per tutti gli account nella directory.

Seleziona Sì per confermare.

Importante

Se ci si connette a un account di archiviazione tramite un endpoint privato o un collegamento privato usando l'autenticazione Kerberos di Microsoft Entra, sarà necessario aggiungere anche il nome di dominio completo del collegamento privato all'applicazione Microsoft Entra dell'account di archiviazione. Per istruzioni, vedere la voce nella guida alla risoluzione dei problemi.

Disabilitare l'autenticazione a più fattori nell'account di archiviazione

Microsoft Entra Kerberos non supporta l'uso di MFA per accedere alle condivisioni file di Azure configurate con Microsoft Entra Kerberos. Se si applicano a tutte le app, è necessario escludere l'app Microsoft Entra che rappresenta l'account di archiviazione dai criteri di accesso condizionale MFA.

L'app dell'account di archiviazione deve avere lo stesso nome dell'account di archiviazione nell'elenco di esclusione dell'accesso condizionale. Quando si cerca l'app dell'account di archiviazione nell'elenco di esclusione dell'accesso condizionale, cercare : [account Archiviazione] <your-storage-account-name>.file.core.windows.net

Ricordarsi di sostituire <your-storage-account-name> con il valore appropriato.

Importante

Se non si escludono criteri di autenticazione a più fattori dall'app dell'account di archiviazione, non sarà possibile accedere alla condivisione file. Se si tenta di eseguire il mapping della condivisione file con net use verrà visualizzato un messaggio di errore che indica che l'errore di sistema 1327: le restrizioni dell'account impediscono all'utente di eseguire l'accesso. Ad esempio, le password vuote non sono consentite, i tempi di accesso sono limitati o è stata applicata una restrizione dei criteri."

Per indicazioni sulla disabilitazione dell'autenticazione a più fattori, vedere quanto segue:

- Aggiungere esclusioni per le entità servizio delle risorse di Azure

- Creare criteri di accesso condizionale

Assegnare autorizzazioni a livello di condivisione

Quando si abilita l'accesso basato sull'identità, è possibile impostare per ogni condivisione a cui utenti e gruppi hanno accesso a tale condivisione specifica. Dopo che un utente è autorizzato in una condivisione, gli ACL di Windows (denominati anche autorizzazioni NTFS) su singoli file e directory assumono il controllo. In questo modo è possibile controllare con granularità fine sulle autorizzazioni, analogamente a una condivisione SMB in un server Windows.

Per impostare le autorizzazioni a livello di condivisione, seguire le istruzioni in Assegnare autorizzazioni a livello di condivisione a un'identità.

Configurare le autorizzazioni a livello di directory e file

Dopo aver impostato le autorizzazioni a livello di condivisione, è possibile assegnare autorizzazioni a livello di directory/file all'utente o al gruppo. Ciò richiede l'uso di un dispositivo con connettività di rete non implementata a un'istanza di Active Directory locale. Per usare Windows Esplora file, il dispositivo deve anche essere aggiunto a un dominio.

Sono disponibili due opzioni per configurare le autorizzazioni a livello di directory e file con l'autenticazione Kerberos di Microsoft Entra:

- Windows Esplora file: se si sceglie questa opzione, il client deve essere aggiunto a un dominio ad AD locale.

- Utilità icacls: se si sceglie questa opzione, il client non deve essere aggiunto a un dominio, ma richiede la connettività di rete non implementata ad AD locale.

Per configurare le autorizzazioni a livello di directory e file tramite Windows Esplora file, è necessario specificare anche il nome di dominio e il GUID di dominio per AD locale. È possibile ottenere queste informazioni dall'amministratore di dominio o da un client aggiunto ad AD locale. Se si preferisce configurare usando icacls, questo passaggio non è obbligatorio.

Importante

È possibile impostare elenchi di controllo di accesso a livello di file/directory per le identità che non sono sincronizzate con Microsoft Entra ID. Tuttavia, questi elenchi di controllo di accesso non verranno applicati perché il ticket Kerberos usato per l'autenticazione/autorizzazione non conterrà queste identità non sincronizzate. Per applicare gli ACL impostati, le identità devono essere sincronizzate con Microsoft Entra ID.

Suggerimento

Se gli utenti aggiunti a Microsoft Entra ibrido da due foreste diverse accederanno alla condivisione, è consigliabile usare icacls per configurare le autorizzazioni a livello di directory e file. Ciò è dovuto al fatto che la configurazione ACL di Windows Esplora file richiede che il client sia aggiunto al dominio di Active Directory a cui è aggiunto l'account di archiviazione.

Per configurare le autorizzazioni a livello di directory e file, seguire le istruzioni in Configurare le autorizzazioni a livello di directory e file su SMB.

Configurare i client per recuperare i ticket Kerberos

Abilitare la funzionalità Kerberos di Microsoft Entra nei computer client da cui si desidera montare/usare condivisioni file di Azure. È necessario eseguire questa operazione in ogni client in cui verrà usato File di Azure.

Usare uno dei tre metodi seguenti:

- Configurare il provider di servizi di configurazione dei criteri di Intune e applicarlo ai client: Kerberos/CloudKerberosTicketRetrievalEnabled, impostato su 1

- Configurare questi criteri di gruppo nei client in "Enabled":

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - Impostare il valore del Registro di sistema seguente nei client eseguendo questo comando da un prompt dei comandi con privilegi elevati:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 1

Le modifiche non sono istantanee e richiedono un aggiornamento dei criteri o un riavvio per rendere effettive le modifiche.

Importante

Dopo aver applicato questa modifica, i client non saranno in grado di connettersi agli account di archiviazione configurati per l'integrazione di Active Directory Domain Services locale senza configurare i mapping dell'area di autenticazione Kerberos. Se si vuole che i client possano connettersi agli account di archiviazione configurati per Servizi di dominio Active Directory e gli account di archiviazione configurati per Microsoft Entra Kerberos, seguire la procedura descritta in Configurare la coesistenza con gli account di archiviazione usando Active Directory Domain Services locale.

Configurare la coesistenza con gli account di archiviazione usando Active Directory Domain Services locale

Se si vuole abilitare i computer client per connettersi agli account di archiviazione configurati per Servizi di dominio Active Directory e gli account di archiviazione configurati per Microsoft Entra Kerberos, seguire questa procedura. Se si usa solo Microsoft Entra Kerberos, ignorare questa sezione.

Aggiungere una voce per ogni account di archiviazione che usa l'integrazione di Active Directory Domain Services locale. Usare uno dei tre metodi seguenti per configurare i mapping dell'area di autenticazione Kerberos. Le modifiche non sono istantanee e richiedono un aggiornamento dei criteri o un riavvio per rendere effettive.

- Configurare il provider di servizi di configurazione dei criteri di Intune e applicarlo ai client: Kerberos/HostToRealm

- Configurare questi criteri di gruppo nei client:

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings - Eseguire il

ksetupcomando Windows nei client:ksetup /addhosttorealmmap <hostname> <REALMNAME>- Ad esempio,

ksetup /addhosttorealmmap <your storage account name>.file.core.windows.net CONTOSO.LOCAL

- Ad esempio,

Importante

In Kerberos i nomi dell'area di autenticazione fanno distinzione tra maiuscole e minuscole. Il nome dell'area di autenticazione Kerberos è in genere uguale al nome di dominio, in lettere maiuscole.

Annullare la configurazione client per recuperare i ticket Kerberos

Se non si vuole più usare un computer client per l'autenticazione Kerberos di Microsoft Entra, è possibile disabilitare la funzionalità Kerberos di Microsoft Entra in tale computer. Usare uno dei tre metodi seguenti, a seconda di come è stata abilitata la funzionalità:

- Configurare il provider di servizi di configurazione dei criteri di Intune e applicarlo ai client: Kerberos/CloudKerberosTicketRetrievalEnabled, impostato su 0

- Configurare questi criteri di gruppo nei client in "Disabilitato":

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - Impostare il valore del Registro di sistema seguente nei client eseguendo questo comando da un prompt dei comandi con privilegi elevati:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 0

Le modifiche non sono istantanee e richiedono un aggiornamento dei criteri o un riavvio per rendere effettive le modifiche.

Se sono stati eseguiti i passaggi descritti in Configurare la coesistenza con gli account di archiviazione usando Active Directory Domain Services locale, è possibile rimuovere facoltativamente tutti i mapping del nome host nei mapping dell'area di autenticazione Kerberos dal computer client. Usare uno dei tre metodi seguenti:

- Configurare il provider di servizi di configurazione dei criteri di Intune e applicarlo ai client: Kerberos/HostToRealm

- Configurare questi criteri di gruppo nei client:

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings - Eseguire il

ksetupcomando Windows nei client:ksetup /delhosttorealmmap <hostname> <realmname>- Ad esempio,

ksetup /delhosttorealmmap <your storage account name>.file.core.windows.net contoso.local - È possibile visualizzare l'elenco dei mapping del nome host corrente ai mapping dell'area di autenticazione Kerberos controllando la chiave

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\HostToRealmdel Registro di sistema .

- Ad esempio,

Le modifiche non sono istantanee e richiedono un aggiornamento dei criteri o un riavvio per rendere effettive.

Importante

Dopo l'applicazione di questa modifica, i client non saranno in grado di connettersi agli account di archiviazione configurati per l'autenticazione Kerberos di Microsoft Entra. Tuttavia, saranno in grado di connettersi agli account di archiviazione configurati ad Active Directory Domain Services, senza alcuna configurazione aggiuntiva.

Disabilitare l'autenticazione di Microsoft Entra nell'account di archiviazione

Se si vuole usare un altro metodo di autenticazione, è possibile disabilitare l'autenticazione di Microsoft Entra nell'account di archiviazione usando il portale di Azure, Azure PowerShell o l'interfaccia della riga di comando di Azure.

Nota

La disabilitazione di questa funzionalità significa che non ci sarà alcuna configurazione di Active Directory per le condivisioni file nell'account di archiviazione fino a quando non si abilita una delle altre origini di Active Directory per ripristinare la configurazione di Active Directory.

Per disabilitare l'autenticazione Kerberos di Microsoft Entra nell'account di archiviazione usando il portale di Azure, seguire questa procedura.

- Accedere al portale di Azure e selezionare l'account di archiviazione per cui si vuole disabilitare l'autenticazione Kerberos di Microsoft Entra.

- In Archiviazione dati selezionare Condivisioni file.

- Accanto ad Active Directory selezionare lo stato di configurazione.

- In Microsoft Entra Kerberos selezionare Configura.

- Deselezionare la casella di controllo Microsoft Entra Kerberos .

- Seleziona Salva.

Passaggi successivi

Per ulteriori informazioni, vedi queste risorse: