Creare indicatori per IP e URL/domini

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Consiglio

Si desidera provare Microsoft Defender per endpoint? iscriversi a una versione di valutazione gratuita.

Panoramica

Creando indicatori per INDIRIZZI IP e URL o domini, è ora possibile consentire o bloccare indirizzi IP, URL o domini in base alle proprie intelligence sulle minacce. È anche possibile avvisare gli utenti con una richiesta se aprono un'app rischiosa. La richiesta non impedisce loro di usare l'app, ma è possibile fornire un messaggio personalizzato e collegamenti a una pagina aziendale che descrive l'utilizzo appropriato dell'app. Gli utenti possono comunque ignorare l'avviso e continuare a usare l'app, se necessario.

Per bloccare indirizzi IP/URL dannosi (come determinato da Microsoft), Defender per endpoint può usare:

- Windows Defender SmartScreen per browser Microsoft

- Protezione di rete per browser non Microsoft o chiamate effettuate all'esterno di un browser

Il set di dati di intelligence sulle minacce per bloccare indirizzi IP/URL dannosi è gestito da Microsoft.

È possibile bloccare indirizzi IP/URL dannosi tramite la pagina delle impostazioni o per gruppi di computer, se si ritiene che determinati gruppi siano più o meno a rischio rispetto ad altri.

Nota

La notazione CIDR (Classless Inter-Domain Routing) per gli indirizzi IP non è supportata.

Prima di iniziare

È importante comprendere i prerequisiti seguenti prima di creare indicatori per indirizzi IP, URL o domini:

Requisiti di protezione di rete

Per consentire e bloccare URL/IP è necessario che il componente Microsoft Defender per endpoint Protezione di rete sia abilitato in modalità blocco. Per altre informazioni su Protezione rete e istruzioni di configurazione, vedere Abilitare la protezione di rete.

Sistemi operativi supportati

- Windows 10 versione 1709 o successiva

- Windows 11

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2019

- Windows Server 2022

- macOS

- Linux

- iOS

- Android

requisiti di Windows Server 2016 e Windows Server 2012 R2

Windows Server 2016 e Windows Server 2012 R2 devono essere caricati usando le istruzioni in Eseguire l'onboarding dei server Windows.

Microsoft Defender requisiti della versione antivirus

La versione del client Antimalware deve essere 4.18.1906.x o successiva.

Requisiti degli indicatori di rete personalizzati

Assicurarsi che gli indicatori di rete personalizzati siano abilitati nellefunzionalitàavanzate di Microsoft Defender XDR>Settings>. Per altre informazioni, vedere Funzionalità avanzate.

Per il supporto degli indicatori in iOS, vedere Microsoft Defender per endpoint in iOS.

Per il supporto degli indicatori in Android, vedere Microsoft Defender per endpoint in Android.

Limitazioni dell'elenco degli indicatori IoC

È possibile aggiungere solo indirizzi IP esterni all'elenco di indicatori. Non è possibile creare indicatori per gli indirizzi IP interni. Per gli scenari di protezione Web, è consigliabile usare le funzionalità predefinite in Microsoft Edge. Microsoft Edge sfrutta Protezione rete per controllare il traffico di rete e consente blocchi per TCP, HTTP e HTTPS (TLS).

Processi non Microsoft Edge e Internet Explorer

Per i processi diversi da Microsoft Edge e Internet Explorer, gli scenari di protezione Web sfruttano Protezione di rete per l'ispezione e l'imposizione:

- IP è supportato per tutti e tre i protocolli (TCP, HTTP e HTTPS (TLS))

- Sono supportati solo indirizzi IP singoli (nessun blocco CIDR o intervalli IP) negli indicatori personalizzati

- Gli URL crittografati (percorso completo) possono essere bloccati solo nei browser di prima parte (Internet Explorer, Edge)

- Gli URL crittografati (solo FQDN) possono essere bloccati nei browser di terze parti (ad eccezione di Internet Explorer, Edge)

- I blocchi di percorso URL completi possono essere applicati per gli URL non crittografati

- Se sono presenti criteri di indicatore URL in conflitto, viene applicato il percorso più lungo. Ad esempio, i criteri

https://support.microsoft.com/officedell'indicatore URL hanno la precedenza sui criterihttps://support.microsoft.comdell'indicatore URL.

Protezione di rete e handshake a tre vie TCP

Con la protezione di rete, la determinazione se consentire o bloccare l'accesso a un sito viene effettuata dopo il completamento dell'handshake a tre vie tramite TCP/IP. Pertanto, quando un sito è bloccato dalla protezione di rete, è possibile che venga visualizzato un tipo di azione di in nel portale di ConnectionSuccessNetworkConnectionEvents Microsoft Defender, anche se il sito è stato bloccato. NetworkConnectionEvents vengono segnalati dal livello TCP e non dalla protezione di rete. Al termine dell'handshake a tre vie, l'accesso al sito è consentito o bloccato dalla protezione di rete.

Ecco un esempio di come funziona:

Si supponga che un utente tenti di accedere a un sito Web nel proprio dispositivo. Il sito è ospitato in un dominio pericoloso e deve essere bloccato dalla protezione di rete.

Inizia l'handshake a tre vie tramite TCP/IP. Prima del completamento, viene registrata un'azione

NetworkConnectionEventse la relativaActionTypeazione viene elencata comeConnectionSuccess. Tuttavia, non appena il processo di handshake a tre vie viene completato, la protezione di rete blocca l'accesso al sito. Tutto questo accade rapidamente. Un processo simile si verifica con Microsoft Defender SmartScreen; è quando l'handshake a tre vie viene completato che viene effettuata una determinazione e l'accesso a un sito è bloccato o consentito.Nel portale Microsoft Defender viene elencato un avviso nella coda degli avvisi. I dettagli dell'avviso includono sia che

NetworkConnectionEventsAlertEvents. È possibile notare che il sito è stato bloccato, anche se si dispone anche di unNetworkConnectionEventselemento con ActionType diConnectionSuccess.

Controlli della modalità di avviso

Quando si usa la modalità di avviso, è possibile configurare i controlli seguenti:

Capacità di bypass

- Pulsante Consenti in Edge

- Pulsante Consenti per l'avviso popup (browser non Microsoft)

- Ignorare il parametro di durata nell'indicatore

- Ignorare l'imposizione nei browser Microsoft e non Microsoft

URL di reindirizzamento

- Parametro URL di reindirizzamento nell'indicatore

- URL di reindirizzamento in Edge

- URL di reindirizzamento nell'avviso popup (browser non Microsoft)

Per altre informazioni, vedere Gestire le app individuate da Microsoft Defender per endpoint.

Url IP IoC e ordine di gestione dei conflitti dei criteri di dominio

La gestione dei conflitti dei criteri per domini/URL/indirizzi IP differisce dalla gestione dei conflitti dei criteri per i certificati.

Nel caso in cui più tipi di azione diversi siano impostati sullo stesso indicatore (ad esempio, blocchi, avvisi e consenti, tipi di azione impostati per Microsoft.com), l'ordine in cui questi tipi di azione avrebbero effetto è:

- Consenti

- Avvertire

- Blocca

Consenti sostituzioni avvisa il blocco di sostituzioni: Consenti > blocco di avviso > . Pertanto, nell'esempio precedente, Microsoft.com sarebbe consentito.

Indicatori di Defender per app cloud

Se l'organizzazione ha abilitato l'integrazione tra Defender per endpoint e Defender per le app cloud, gli indicatori di blocco verranno creati in Defender per endpoint per tutte le applicazioni cloud non approvate. Se un'applicazione viene messa in modalità di monitoraggio, verranno creati indicatori di avviso (blocco ignorabile) per gli URL associati all'applicazione. Al momento non è possibile creare indicatori consentiti per le applicazioni approvate. Gli indicatori creati da Defender per app cloud seguono la stessa gestione dei conflitti di criteri descritta nella sezione precedente.

Precedenza dei criteri

Microsoft Defender per endpoint criterio ha la precedenza sui criteri antivirus Microsoft Defender. Nei casi in cui Defender per endpoint è impostato su Consenti, ma Microsoft Defender Antivirus è impostato su Blocca, il criterio verrà impostato per impostazione predefinita su Consenti.

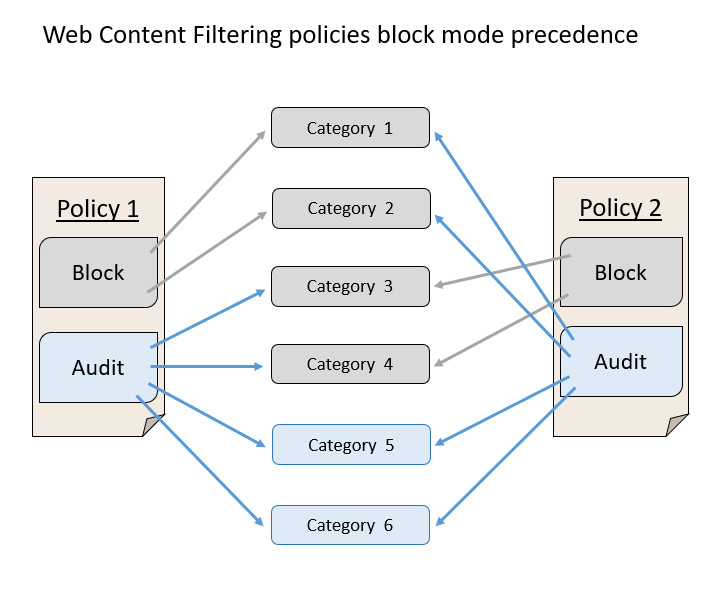

Precedenza per più criteri attivi

L'applicazione di più criteri di filtro del contenuto Web diversi allo stesso dispositivo comporterà l'applicazione di criteri più restrittivi per ogni categoria. Considerare lo scenario descritto di seguito:

- Criteri 1 blocca le categorie 1 e 2 e controlla il resto

- Criteri 2 blocca le categorie 3 e 4 e controlla il resto

Il risultato è che le categorie da 1 a 4 sono tutte bloccate. Questo è illustrato nell'immagine seguente.

Creare un indicatore per indirizzi IP, URL o domini dalla pagina delle impostazioni

Nel riquadro di spostamento selezionare Impostazioni>Indicatori endpoint> (in Regole).

Selezionare la scheda URL o INDIRIZZI IP/Domini .

Selezionare Aggiungi elemento.

Specificare i dettagli seguenti:

- Indicatore: specificare i dettagli dell'entità e definire la scadenza dell'indicatore.

- Azione: specificare l'azione da eseguire e specificare una descrizione.

- Ambito: definire l'ambito del gruppo di computer.

Esaminare i dettagli nella scheda Riepilogo e quindi selezionare Salva.

Nota

Potrebbero essere presenti fino a 2 ore di latenza tra il momento in cui viene creato un criterio e l'URL o l'IP bloccato nel dispositivo.

Articoli correlati

- Creare indicatori

- Creare indicatori per file

- Creare indicatori in base ai certificati

- Gestire indicatori

- Esclusioni per Microsoft Defender per endpoint e antivirus Microsoft Defender

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per