Configurare la distribuzione Microsoft Defender per endpoint

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Se si desidera provare Microsoft Defender per endpoint, iscriversi a una versione di valutazione gratuita.

Il primo passaggio durante la distribuzione di Microsoft Defender per endpoint consiste nel configurare l'ambiente Defender per endpoint.

In questo scenario di distribuzione verranno illustrati i passaggi seguenti:

- Convalida delle licenze

- Configurazione del tenant

- Configurazione di rete

Nota

Allo scopo di guidare l'utente attraverso una distribuzione tipica, questo scenario coprirà solo l'uso di Microsoft Configuration Manager. Defender per endpoint supporta l'uso di altri strumenti di onboarding, ma non verranno illustrati nella guida alla distribuzione. Per altre informazioni, vedere Identificare l'architettura e il metodo di distribuzione di Defender per endpoint.

Controllare lo stato della licenza

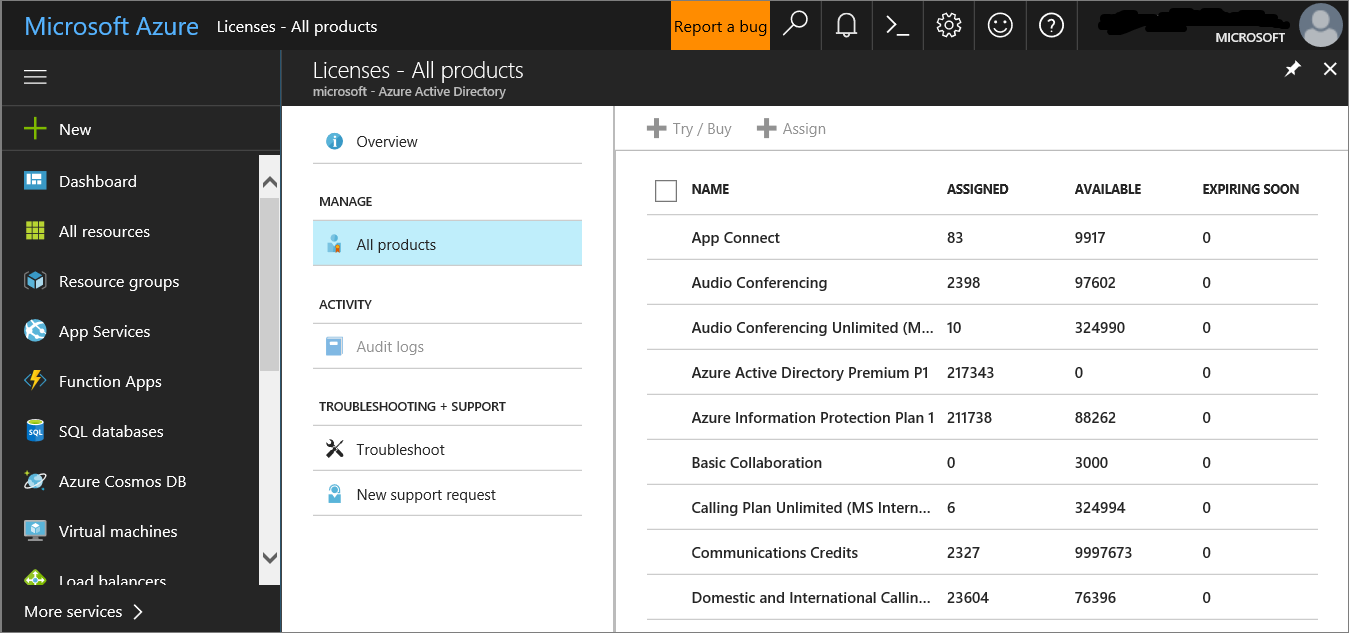

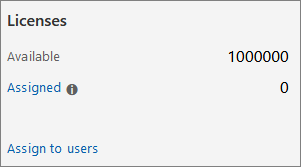

La verifica dello stato della licenza e se è stato effettuato correttamente il provisioning può essere eseguita tramite l'interfaccia di amministrazione o tramite microsoft portale di Azure.

Per visualizzare le licenze, passare a Microsoft portale di Azure e passare alla sezione Relativa alle licenze di Microsoft portale di Azure.

In alternativa, nell'interfaccia di amministrazione passare a Sottoscrizioni di fatturazione>.

Nella schermata verranno visualizzate tutte le licenze di cui è stato effettuato il provisioning e il relativo stato corrente.

Convalida del provider di servizi cloud

Per ottenere l'accesso alle licenze di cui viene effettuato il provisioning all'azienda e per controllare lo stato delle licenze, passare all'interfaccia di amministrazione.

Nel portale per i partner selezionare Amministrare i servizi > Office 365.

Facendo clic sul collegamento Portale per i partner si aprirà l'opzione Amministrazione per conto dell'utente e si accederà all'interfaccia di amministrazione del cliente.

Configurazione del tenant

L'onboarding in Microsoft Defender per endpoint è facile. Dal menu di spostamento selezionare qualsiasi elemento nella sezione Endpoint o qualsiasi funzionalità Microsoft Defender XDR, ad esempio Eventi imprevisti, Ricerca, Centro notifiche o Analisi delle minacce, per avviare il processo di onboarding.

Da un Web browser passare al portale di Microsoft Defender.

Posizione del data center

Microsoft Defender per endpoint archivia ed elabora i dati nella stessa posizione usata da Microsoft Defender XDR. Se Microsoft Defender XDR non è ancora stato attivato, l'onboarding in Microsoft Defender per endpoint attiverà anche Microsoft Defender XDR e verrà selezionata automaticamente una nuova posizione del data center in base alla posizione dei servizi di sicurezza di Microsoft 365 attivi. La posizione del data center selezionata viene visualizzata sullo schermo.

Configurazione di rete

Se l'organizzazione non richiede agli endpoint di usare un proxy per accedere a Internet, ignorare questa sezione.

Il sensore Microsoft Defender per endpoint richiede che Microsoft Windows HTTP (WinHTTP) segnali dati dei sensori e comunichi con il servizio Microsoft Defender per endpoint. Il sensore di Microsoft Defender per endpoint incorporato viene eseguito nel contesto di sistema usando l'account LocalSystem. Il sensore usa i servizi HTTP di Microsoft Windows (WinHTTP) per abilitare le comunicazioni con il servizio cloud Microsoft Defender per endpoint. L'impostazione di configurazione WinHTTP è indipendente dalle impostazioni proxy di esplorazione Internet di Windows Internet (WinINet) e può individuare un server proxy solo usando i metodi di individuazione seguenti:

Metodi di individuazione automatica:

- Proxy trasparente

- Protocollo Web Proxy Auto-discovery (WPAD)

Se nella topologia di rete è stato implementato un proxy Transparent o un WPAD, non sono necessarie impostazioni di configurazione speciali. Per altre informazioni sulle esclusioni di URL Microsoft Defender per endpoint nel proxy, vedere la sezione URL del servizio proxy in questo documento per l'elenco URL consentiti o in Configurare le impostazioni di connettività Internet e proxy del dispositivo.

Configurazione manuale del proxy statico:

Configurazione basata sul registro

WinHTTP configurato con il comando netsh

Adatto solo per i desktop in una topologia stabile, ad esempio un desktop in una rete aziendale dietro lo stesso proxy.

Configurare manualmente il server proxy con un proxy statico basato sul registro

Configurare un proxy statico basato sul Registro di sistema per consentire solo a Microsoft Defender per endpoint sensore di segnalare i dati di diagnostica e comunicare con Microsoft Defender per endpoint servizi se a un computer non è consentito connettersi a Internet. Il proxy statico è configurabile tramite Criteri di gruppo. I criteri di gruppo sono disponibili in:

- Modelli > amministrativi Raccolta dei dati dei componenti > di Windows e versioni di > anteprima Configurare l'utilizzo del proxy autenticato per il servizio Di telemetria e esperienza utente connessa

- Impostarlo su Abilitato e selezionare Disabilita l'utilizzo del proxy autenticato

Avviare la Console Gestione Criteri di gruppo.

Creare un criterio o modificare un criterio esistente in base alle procedure aziendali.

Modificare il Criteri di gruppo e passare a Modelli > amministrativi Raccolta dati componenti > windows e Versioni di anteprima > Configurare l'utilizzo del proxy autenticato per il servizio Esperienza utente connessa e telemetria.

Selezionare Abilitato.

Selezionare Disabilita utilizzo proxy autenticato.

Passare a Modelli > amministrativi Raccolta dati componenti > windows e Versioni di > anteprima Configurare esperienze utente connesse e dati di telemetria.

Selezionare Abilitato.

Immettere il nome del server proxy.

Il criterio imposta due valori di registroTelemetryProxyServer come REG_SZ e DisableEnterpriseAuthProxy REG_DWORD nella chiave di registroHKLM\Software\Policies\Microsoft\Windows\DataCollection.

Il valore TelemetryProxyServer del Registro di sistema accetta il formato stringa seguente:

<server name or ip>:<port>

Ad esempio: 10.0.0.6:8080

Il valore del registro DisableEnterpriseAuthProxy deve essere impostato su 1.

Configurare manualmente il server proxy usando il comando netsh

Usare netsh per configurare un proxy statico a livello di sistema.

Nota

- Questa operazione avrà effetto su tutte le applicazioni, inclusi i servizi di Windows che usano WinHTTP con proxy predefinito.

- I portatili che stanno cambiando topologia (ad esempio, da ufficio a casa) non funzionano correttamente con netsh. È consigliabile usare la configurazione del proxy statico basata sul registro.

Aprire un prompt dei comandi con privilegi elevati:

- Passare a Start e digitare cmd.

- Fare clic con il pulsante destro del mouse su Prompt dei comandi e scegliere Esegui come amministratore.

Immettere il comando indicato di seguito e premere INVIO:

netsh winhttp set proxy <proxy>:<port>Ad esempio: netsh winhttp set proxy 10.0.0.6:8080

Configurazione proxy per i dispositivi di livello inferiore

Down-Level dispositivi includono windows 7 SP1 e workstation Windows 8.1, nonché Windows Server 2008 R2 e altri sistemi operativi server di cui è stato eseguito l'onboarding in precedenza tramite Microsoft Monitoring Agent. Questi sistemi operativi avranno il proxy configurato come parte di Microsoft Management Agent per gestire la comunicazione dall'endpoint ad Azure. Per informazioni sulla configurazione di un proxy in questi dispositivi, vedere la Guida alla distribuzione rapida di Microsoft Management Agent.

URL del servizio proxy

Gli URL che includono la versione 20 sono necessari solo se sono presenti dispositivi Windows 10, versione 1803 o Windows 11. Ad esempio, us-v20.events.data.microsoft.com è necessario solo se il dispositivo è in Windows 10, versione 1803 o Windows 11.

Se un proxy o un firewall blocca il traffico anonimo, poiché Microsoft Defender per endpoint sensore si connette dal contesto di sistema, verificare che il traffico anonimo sia consentito negli URL elencati.

Il foglio di calcolo scaricabile seguente elenca i servizi e gli URL associati a cui la rete deve essere in grado di connettersi. Assicurarsi che non siano presenti regole di filtro del firewall o di rete che neghino l'accesso a questi URL oppure potrebbe essere necessario creare una regola di autorizzazione specifica per tali URL.

| Foglio di calcolo dell'elenco dei domini | Descrizione |

|---|---|

| Microsoft Defender per endpoint elenco URL per i clienti commerciali | Foglio di calcolo di record DNS specifici per le località di servizio, le posizioni geografiche e il sistema operativo per i clienti commerciali. Scaricare il foglio di calcolo qui. |

| Microsoft Defender per endpoint elenco URL per Gov/GCC/DoD | Foglio di calcolo di record DNS specifici per località di servizio, posizioni geografiche e sistema operativo per i clienti Gov/GCC/DoD. Scaricare il foglio di calcolo qui. |

Passaggio successivo

- Continuare con il passaggio 2 - Assegnare ruoli e autorizzazioni

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per