Analisi e risposta alle minacce

Consiglio

Sapevi che puoi provare le funzionalità in Microsoft Defender XDR gratuitamente per Office 365 Piano 2? Usa la versione di valutazione Defender per Office 365 di 90 giorni nell'hub delle versioni di valutazione del portale di Microsoft Defender. Informazioni dettagliate su chi può iscriversi e condizioni di provaqui.

Le funzionalità di analisi delle minacce e risposta in Microsoft Defender per Office 365 consentono agli analisti e agli amministratori della sicurezza di proteggere gli utenti aziendali di Microsoft 365 per le aziende dell'organizzazione:

- Semplificare l'identificazione, il monitoraggio e la comprensione degli attacchi informatici.

- Assistenza per affrontare rapidamente le minacce in Exchange Online, SharePoint Online, OneDrive for Business e Microsoft Teams.

- Fornire informazioni dettagliate e conoscenze per aiutare le operazioni di sicurezza a prevenire attacchi informatici contro l'organizzazione.

- Uso di analisi e risposta automatizzate in Office 365 per le minacce critiche basate sulla posta elettronica.

Le funzionalità di analisi delle minacce e risposta forniscono informazioni dettagliate sulle minacce e sulle azioni di risposta correlate disponibili nel portale di Microsoft Defender. Queste informazioni dettagliate possono aiutare il team di sicurezza dell'organizzazione a proteggere gli utenti da attacchi basati su posta elettronica o file. Le funzionalità consentono di monitorare i segnali e raccogliere dati da più origini, ad esempio attività utente, autenticazione, posta elettronica, PC compromessi e eventi imprevisti di sicurezza. I decision maker aziendali e il team operativo per la sicurezza possono usare queste informazioni per comprendere e rispondere alle minacce contro l'organizzazione e proteggere la proprietà intellettuale.

Acquisire familiarità con gli strumenti di analisi e risposta alle minacce

Le funzionalità di analisi delle minacce e risposta nel portale https://security.microsoft.com di Microsoft Defender in sono un set di strumenti e flussi di lavoro di risposta che includono:

- Explorer

- Eventi imprevisti

- Formazione sulla simulazione degli attacchi

- Analisi e risposta automatizzate

Explorer

Usare Explorer (e i rilevamenti in tempo reale) per analizzare le minacce, visualizzare il volume degli attacchi nel tempo e analizzare i dati in base alle famiglie di minacce, all'infrastruttura degli utenti malintenzionati e altro ancora. Explorer (noto anche come Esplora minacce) è il punto di partenza per il flusso di lavoro di analisi di qualsiasi analista della sicurezza.

Per visualizzare e usare questo report nel portale di Microsoft Defender in https://security.microsoft.com, passare a Email & Collaboration>Explorer. In alternativa, per passare direttamente alla pagina Esplora risorse, usare https://security.microsoft.com/threatexplorer.

Office 365 connessione di Intelligence per le minacce

Questa funzionalità è disponibile solo se si dispone di una sottoscrizione attiva Office 365 E5 o G5 o Microsoft 365 E5 o G5 o del componente aggiuntivo Threat Intelligence. Per altre informazioni, vedere la pagina del prodotto Office 365 Enterprise E5.

I dati di Microsoft Defender per Office 365 vengono incorporati in Microsoft Defender XDR per condurre un'analisi completa della sicurezza tra cassette postali Office 365 e dispositivi Windows.

Eventi imprevisti

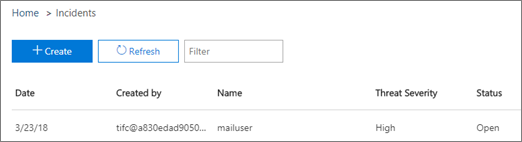

Usare l'elenco Eventi imprevisti (denominato anche Indagini) per visualizzare un elenco di eventi imprevisti di sicurezza in anteprima. Gli eventi imprevisti vengono usati per tenere traccia delle minacce, ad esempio i messaggi di posta elettronica sospetti, e per condurre ulteriori indagini e correzioni.

Per visualizzare l'elenco degli eventi imprevisti correnti per l'organizzazione nel portale di Microsoft Defender all'indirizzo https://security.microsoft.com, passare a Eventi imprevisti & avvisieventi imprevisti>. In alternativa, per passare direttamente alla pagina Eventi imprevisti , usare https://security.microsoft.com/incidents.

Formazione sulla simulazione degli attacchi

Usare Formazione con simulazione degli attacchi per configurare ed eseguire attacchi informatici realistici nell'organizzazione e identificare le persone vulnerabili prima che un vero attacco informatico influisca sull'azienda. Per altre informazioni, vedere Simulare un attacco di phishing.

Per visualizzare e usare questa funzionalità nel portale di Microsoft Defender in https://security.microsoft.com, passare a Email & collaborazione>Formazione con simulazione degli attacchi. In alternativa, per passare direttamente alla pagina Formazione con simulazione degli attacchi, usare https://security.microsoft.com/attacksimulator?viewid=overview.

Indagine e reazione automatizzate

Usare le funzionalità di analisi e risposta automatizzate (AIR) per risparmiare tempo e impegno correlati a contenuti, dispositivi e persone a rischio a causa di minacce nell'organizzazione. I processi AIR possono iniziare ogni volta che vengono attivati determinati avvisi o quando vengono avviati dal team delle operazioni di sicurezza. Per altre informazioni, vedere analisi e risposta automatizzate in Office 365.

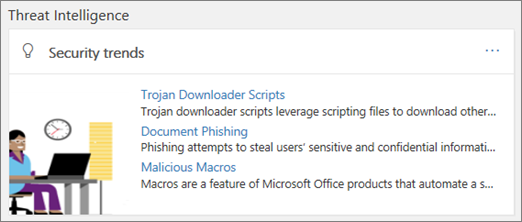

Widget di intelligence sulle minacce

Nell'ambito dell'offerta Microsoft Defender per Office 365 Piano 2, gli analisti della sicurezza possono esaminare i dettagli su una minaccia nota. Ciò è utile per determinare se sono disponibili ulteriori misure o passaggi preventivi che possono essere eseguiti per proteggere gli utenti.

Come si ottengono queste funzionalità?

Le funzionalità di analisi e risposta alle minacce di Microsoft 365 sono incluse in Microsoft Defender per Office 365 Piano 2, incluso in Enterprise E5 o come componente aggiuntivo per determinate sottoscrizioni. Per altre informazioni, vedere Defender per Office 365 foglio informativo piano 1 e piano 2.

Ruoli e autorizzazioni necessari

Microsoft Defender per Office 365 usa il controllo degli accessi in base al ruolo. Le autorizzazioni vengono assegnate tramite determinati ruoli in Microsoft Entra ID, nella interfaccia di amministrazione di Microsoft 365 o nel portale di Microsoft Defender.

Consiglio

Anche se alcuni ruoli, ad esempio l'amministratore della sicurezza, possono essere assegnati nel portale di Microsoft Defender, è consigliabile usare il interfaccia di amministrazione di Microsoft 365 o Microsoft Entra ID. Per informazioni su ruoli, gruppi di ruoli e autorizzazioni, vedere le risorse seguenti:

| Attività | Ruoli e autorizzazioni |

|---|---|

| Usare il dashboard Gestione delle vulnerabilità di Microsoft Defender Visualizzare informazioni sulle minacce recenti o correnti |

Uno dei seguenti:

Questi ruoli possono essere assegnati in Microsoft Entra ID (https://portal.azure.com) o nel interfaccia di amministrazione di Microsoft 365 (https://admin.microsoft.com). |

| Usare Explorer (e i rilevamenti in tempo reale) per analizzare le minacce | Uno dei seguenti:

Questi ruoli possono essere assegnati in Microsoft Entra ID (https://portal.azure.com) o nel interfaccia di amministrazione di Microsoft 365 (https://admin.microsoft.com). |

| Visualizzare gli eventi imprevisti (detti anche indagini) Aggiungere messaggi di posta elettronica a un evento imprevisto |

Uno dei seguenti:

Questi ruoli possono essere assegnati in Microsoft Entra ID (https://portal.azure.com) o nel interfaccia di amministrazione di Microsoft 365 (https://admin.microsoft.com). |

| Attivare azioni di posta elettronica in un evento imprevisto Trovare ed eliminare messaggi di posta elettronica sospetti |

Uno dei seguenti:

I ruoli Amministratore globale e Amministratore della sicurezza possono essere assegnati in Microsoft Entra ID (https://portal.azure.com) o nel interfaccia di amministrazione di Microsoft 365 (https://admin.microsoft.com). Il ruolo Search ed eliminazione deve essere assegnato nei ruoli di collaborazione Email & nel portale di Microsoft 36 Defender (https://security.microsoft.com). |

| Integrare Microsoft Defender per Office 365 piano 2 con Microsoft Defender per endpoint Integrare Microsoft Defender per Office 365 piano 2 con un server SIEM |

Il ruolo Amministratore globale o Amministratore della sicurezza assegnato in Microsoft Entra ID (https://portal.azure.com) o nel interfaccia di amministrazione di Microsoft 365 (https://admin.microsoft.com). --- Plus --- Ruolo appropriato assegnato in applicazioni aggiuntive, ad esempio Microsoft Defender Security Center o il server SIEM. |

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: nel corso del 2024 verranno dismessi i problemi di GitHub come meccanismo di feedback per il contenuto e verranno sostituiti con un nuovo sistema di feedback. Per altre informazioni, vedere: https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per