Passaggio 3: Proteggere le identità

Usare le sezioni seguenti per proteggere l'organizzazione dalla compromissione delle credenziali, che in genere è la prima fase di un attacco ransomware di dimensioni maggiori.

Aumentare la sicurezza dell'accesso

Usare l'autenticazione senza password per gli account utente nell Microsoft Entra ID.

Durante la transizione all'autenticazione senza password, usare queste procedure consigliate per gli account utente che usano ancora l'autenticazione con password:

- Bloccare le password note vulnerabili e personalizzate con protezione password Microsoft Entra.

- Estendere il blocco delle password note deboli e personalizzate al Active Directory locale Domain Services (AD DS) con protezione password Microsoft Entra.

- Consentire agli utenti di modificare le proprie password con reimpostazione della password self-service (SSPR).

Implementare quindi i criteri comuni di identità e accesso ai dispositivi. Questi criteri offrono una maggiore sicurezza per l'accesso ai servizi cloud Microsoft 365.

Per gli accessi utente, questi criteri includono:

- Richiedere l'autenticazione a più fattori (MFA) per account prioritari (immediatamente) e infine tutti gli account utente.

- Richiesta di accessi ad alto rischio per l'uso dell'autenticazione a più fattori.

- Richiedere agli utenti ad alto rischio con accessi ad alto rischio di modificare le password.

Impedisci escalation privilegi

Usare queste procedure consigliate:

- Implementare il principio dei privilegi minimi e utilizzare la protezione con password come descritto in Aumentare la sicurezza di accesso per gli account utente che utilizzano ancora password per i propri account di accesso.

- Evitare l'uso di account di servizio a livello di dominio a livello di amministratore.

- Limitare i privilegi amministrativi locali per limitare l'installazione di trojan di accesso remoto e altre applicazioni indesiderate.

- Usare Microsoft Entra'accesso condizionale per convalidare in modo esplicito l'attendibilità di utenti e workstation prima di consentire l'accesso ai portali amministrativi. Vedere questo esempio per il portale di Azure.

- Abilitare la gestione delle password dell'amministratore locale.

- Determinare dove gli account con privilegi elevati esporranno le credenziali. Gli account con privilegi elevati non devono essere presenti nelle workstation.

- Disabilitare l'archiviazione locale di password e credenziali.

Impatto sugli utenti e gestione delle modifiche

È necessario rendere gli utenti dell'organizzazione consapevoli di:

- Nuovi requisiti per password più sicure.

- Modifiche nei processi di accesso, ad esempio l'uso richiesto di MFA e la registrazione del metodo di autenticazione secondario MFA.

- Utilizzo della manutenzione delle password con SSPR. Ad esempio, non ci sono più chiamate al supporto tecnico per la reimpostazione della password.

- Richiesta di richiedere l'autenticazione a più fattori o una modifica della password per gli accessi ritenuti rischiosi.

Configurazione risultante

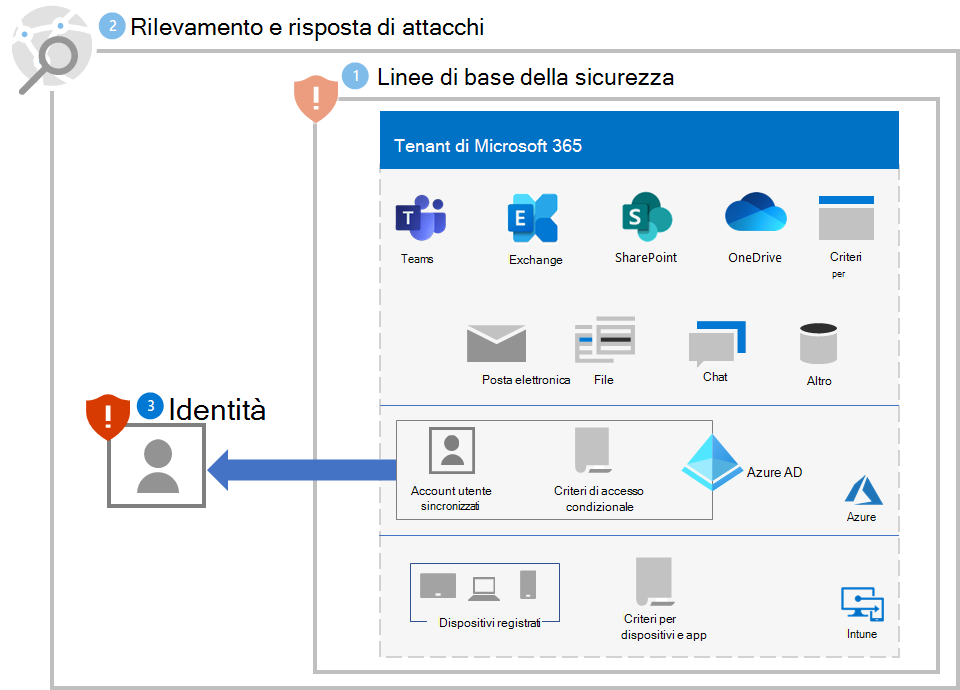

Ecco la protezione ransomware per il tenant per i passaggi da 1 a 3.

Passaggio successivo

Continuare con passaggio 4 per proteggere i dispositivi (endpoint) nel tenant di Microsoft 365.