Distribuire un cluster Big Data di SQL Server in modalità Active Directory: prerequisiti

Si applica a: SQL Server 2019 (15.x)

Questo documento descrive le attività preliminari alla distribuzione di un cluster Big Data di SQL Server in modalità di autenticazione di Active Directory. Il cluster usa un dominio di Active Directory esistente per l'autenticazione.

Importante

Il componente aggiuntivo per i cluster Big Data di Microsoft SQL Server 2019 verrà ritirato. Il supporto per i cluster Big Data di SQL Server 2019 terminerà il 28 febbraio 2025. Tutti gli utenti esistenti di SQL Server 2019 con Software Assurance saranno completamente supportati nella piattaforma e fino a quel momento il software continuerà a ricevere aggiornamenti cumulativi di SQL Server. Per altre informazioni, vedere il post di blog relativo all'annuncio e Opzioni per i Big Data nella piattaforma Microsoft SQL Server.

Nota

Prima di SQL Server 2019 CU5, i cluster Big Data prevedevano una restrizione per cui era possibile distribuire un solo cluster in un dominio di Active Directory. Questa restrizione è stata rimossa con la versione CU5. Per informazioni dettagliate sulle nuove funzionalità, vedere Concetto: distribuire cluster Big Data di SQL Server in modalità Active Directory. Gli esempi in questo articolo sono stati modificati per adattarsi a entrambi i casi d'uso di distribuzione.

Background

Per abilitare l'autenticazione di Active Directory, il cluster Big Data crea automaticamente gli utenti, i gruppi, gli account computer e i nomi dell'entità servizio (SPN) necessari per i vari servizi nel cluster. Per assicurare una certa indipendenza per questi account e consentire autorizzazioni di ambito, si consiglia di creare un'unità organizzativa prima della distribuzione del cluster. Tutti gli oggetti di Active Directory correlati al cluster Big Data verranno creati durante la distribuzione.

Prerequisiti

Unità organizzativa (OU)

Un'unità organizzativa è una suddivisione all'interno di Active Directory in cui posizionare utenti, gruppi e persino altre unità organizzative. Le unità organizzative di grandi dimensioni possono essere usate per eseguire il mirroring di una struttura funzionale o aziendale di un'organizzazione. In questo articolo verrà creata un'OU denominata bdc come esempio.

Nota

L'unità organizzativa (OU) rappresenta i confini amministrativi e consente ai clienti di controllare l'ambito di autorità degli amministratori dei dati.

È possibile seguire i principi di progettazione delle OU per scegliere la struttura ottimale per l'utilizzo delle unità organizzative all'interno dell'organizzazione.

Account AD per l’account del servizio di dominio per il cluster Big Data

Per creare automaticamente tutti gli oggetti necessari in Active Directory, il cluster Big Data necessita di un account AD con autorizzazioni specifiche per creare utenti, gruppi e account computer all'interno dell'unità organizzativa (OU) specificata. Questo articolo illustra come configurare le autorizzazioni per questo account AD. In questo articolo viene usata una chiamata all'account AD bdcDSA come esempio.

Oggetti Active Directory generati automaticamente

La distribuzione di cluster Big Data genera automaticamente i nomi di account e gruppi. Ogni account rappresenta un servizio nel cluster Big Data e verrà gestito dal cluster Big Data per tutta la durata di utilizzo del cluster. Gli account sono proprietari dei nomi dell'entità servizio (SPN) richiesti da ogni servizio. Per un elenco completo degli account e dei gruppi generati automaticamente di Active Directory e per il relativo servizio gestito, vedere Oggetti di Active Directory generati automaticamente.

Importante

In base ai criteri di scadenza delle password impostati nel controller di dominio, le password per questi account possono scadere. Non è disponibile alcun meccanismo di rotazione automatica delle credenziali per tutti gli account dei cluster Big Data, quindi il cluster diventa inutilizzabile quando viene raggiunta la scadenza. È possibile usare azdata bdc rotate per ruotare le password degli account AD generati automaticamente per il cluster Big Data. Per altre informazioni, vedere azdata-bdc-rotate. Aggiungere questo comando agli script di automazione o alle pipeline durante il processo di definizione della protezione avanzata.

Creare oggetti di Active Directory

Prima di distribuire un cluster Big Data con l'integrazione di Active Directory, eseguire le operazioni seguenti:

- Creare un'unità organizzativa (OU) per archiviare tutti gli oggetti AD correlati al cluster Big Data. In alternativa, è possibile scegliere un'unità organizzativa esistente in fase di distribuzione.

- Creare un account AD per il cluster Big Data oppure usarne uno esistente e assegnare all'account le autorizzazioni appropriate all'interno dell'unità organizzativa specificata.

Creare un utente in AD per l'account del servizio di dominio del cluster Big Data

Il cluster Big Data deve avere un account con autorizzazioni specifiche. Prima di continuare, assicurarsi che sia già presente un account Active Directory oppure crearne uno nuovo che può essere usato dal cluster Big Data per configurare gli oggetti necessari.

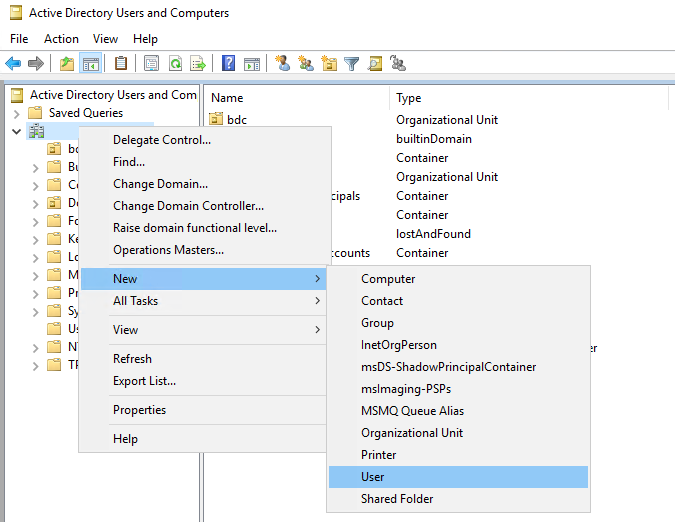

Per creare un nuovo utente in Active Directory, è possibile fare clic con il pulsante destro del mouse sul dominio o sull'unità organizzativa e scegliere Nuovo>Utente:

Questo utente verrà definito account del servizio di dominio del cluster Big Data o DSAin questo articolo.

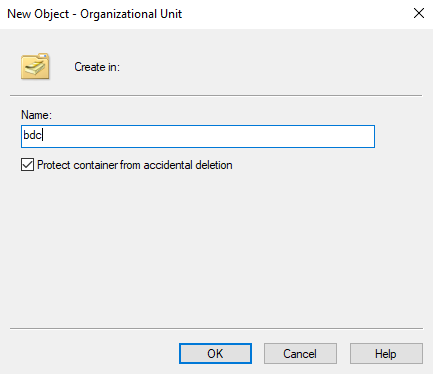

Creare un'unità organizzativa

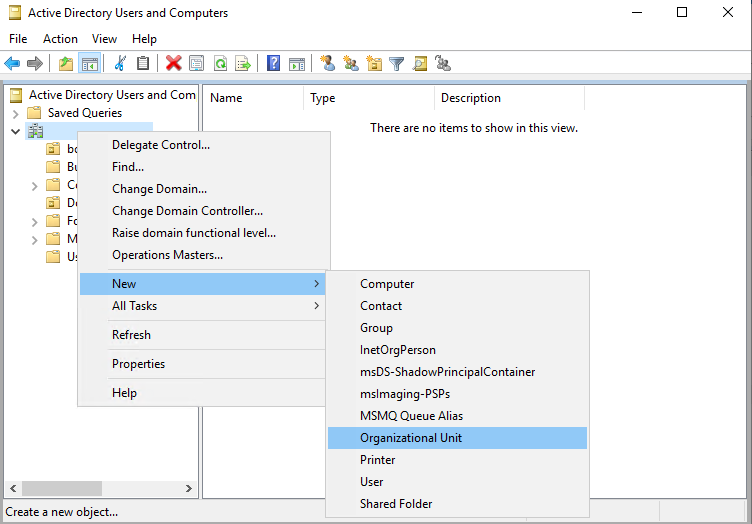

Nel controller di dominio aprire Utenti e computer di Active Directory. Nel pannello di sinistra fare clic con il pulsante destro del mouse sulla directory in cui si vuole creare l'unità organizzativa e scegliere Nuovo>Unità organizzativa, quindi seguire le istruzioni della procedura guidata per creare l'unità organizzativa. In alternativa, è possibile creare un'unità organizzativa con PowerShell:

New-ADOrganizationalUnit -Name "<name>" -Path "<Distinguished name of the directory you wish to create the OU in>"

Gli esempi in questo articolo usano bdc per il nome dell'unità organizzativa.

Impostare le autorizzazioni per un account di AD

Se è stato creato un nuovo utente di Active Directory o se ne usa uno esistente, l'utente deve avere autorizzazioni specifiche. Questo account è l'account utente che viene usato dal controller del cluster Big Data per l'aggiunta del cluster ad Active Directory. Il DSA deve essere in grado di creare utenti, gruppi e account computer nell'unità organizzativa. Nei passaggi seguenti l'account del servizio di dominio del cluster Big Data è denominato bdcDSA.

Importante

È possibile scegliere qualsiasi nome per il DSA, ma non è consigliabile modificare il nome dell'account dopo la distribuzione del cluster Big Data.

Nel controller di dominio aprire Utenti e computer di Active Directory

Nel pannello sinistro, passare al proprio dominio, quindi all'unità organizzativa in uso da

bdcFare clic con il pulsante destro del mouse sull'unità organizzativa e scegliere Proprietà.

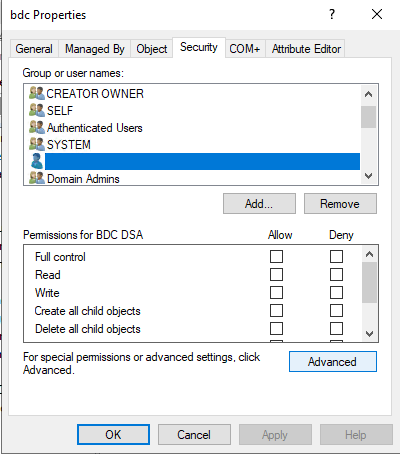

Passare alla scheda Sicurezza dopo essersi assicurati di aver selezionato Funzioni avanzate facendo clic con il pulsante destro del mouse sull'unità organizzativa e quindi di avere scelto Visualizza

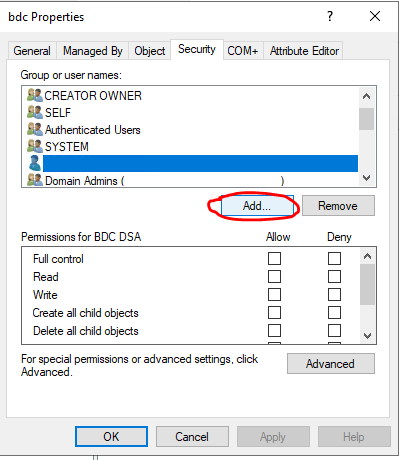

Selezionare Aggiungi e aggiungere l'utente bdcDSA

Selezionare l'utente bdcDSA e deselezionare tutte le autorizzazioni, quindi selezionare Avanzate

Seleziona Aggiungi

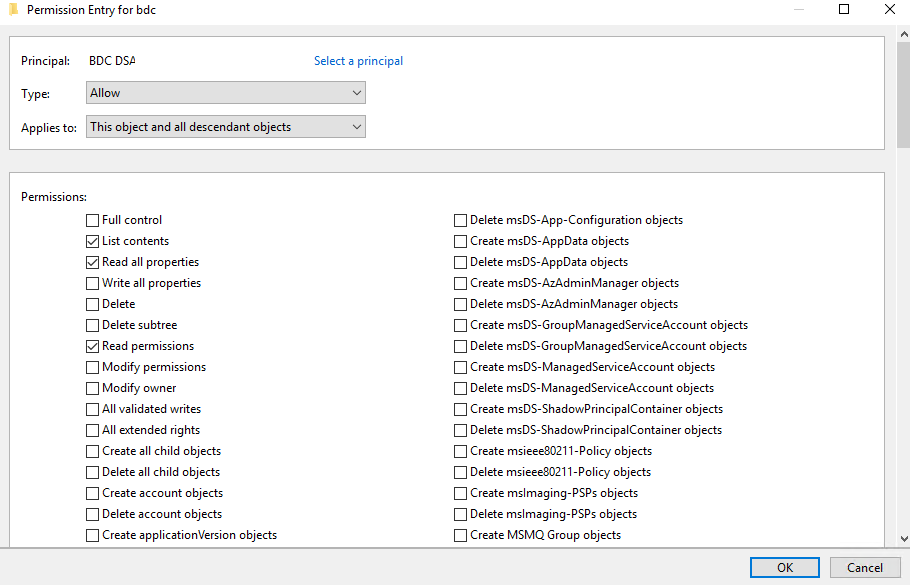

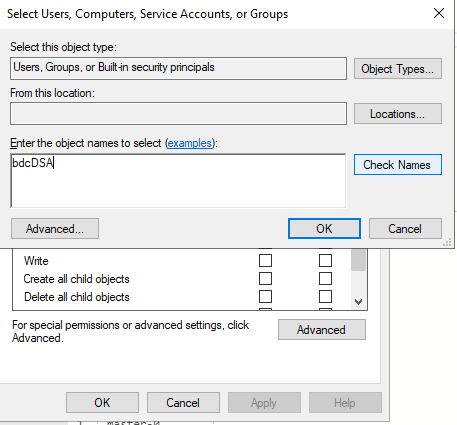

Selezionare Seleziona un'entità di sicurezza, immettere bdcDSA e selezionare OK

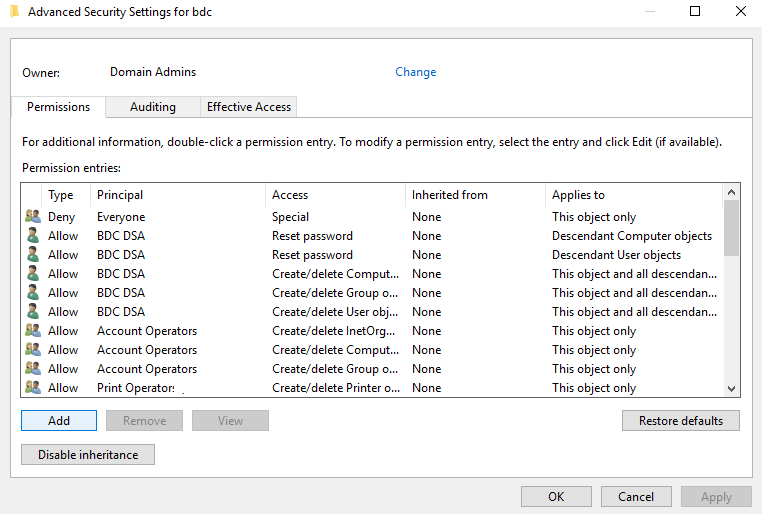

Impostare Tipo su Consenti

Impostare Si applica a su Questo oggetto e tutti i discendenti

Scorrere fino alla fine e selezionare Cancella tutto

Scorrere di nuovo verso l'alto e selezionare:

- Leggi tutte le proprietà

- Scrivi tutte le proprietà

- Crea oggetti computer

- Delete Computer objects (Elimina oggetti computer)

- Create Group objects (Crea oggetti di gruppo)

- Delete Group objects (Elimina oggetti di gruppo)

- Create User objects (Crea oggetti utente)

- Elimina oggetti utente

seleziona OK.

Seleziona Aggiungi

Selezionare Seleziona un'entità di sicurezza, immettere bdcDSA e selezionare OK

Impostare Tipo su Consenti

Impostare Si applica a su Descendant Computer objects (Oggetti computer discendenti)

Scorrere fino alla fine e selezionare Cancella tutto

Tornare all'inizio e selezionare Reimposta password

seleziona OK.

Seleziona Aggiungi

Selezionare Seleziona un'entità di sicurezza, immettere bdcDSA e selezionare OK

Impostare Tipo su Consenti

Impostare Si applica a su Descendant User objects (Oggetti utente discendenti)

Scorrere fino alla fine e selezionare Cancella tutto

Tornare all'inizio e selezionare Reimposta password

seleziona OK.

Selezionare OK altre due volte per chiudere le finestre di dialogo aperte