Implementare e valutare i criteri di sicurezza

Il team di progettazione di Contoso decide di eseguire una prova del Centro sicurezza. Come parte della prova, il team ha una serie di risorse VM che vuole proteggere. Dal riquadro Panoramica del Centro sicurezza, i membri del team esaminano gli aspetti di sicurezza complessivi. Il team nota conto che il punteggio di sicurezza complessivo è solo del 38%. Nota anche che nell'intestazione Protezione della sicurezza delle risorse è presente un numero significativo di raccomandazioni. Il team decide di provare a rafforzare la sicurezza delle risorse.

Controllare la conformità alle normative della macchina virtuale

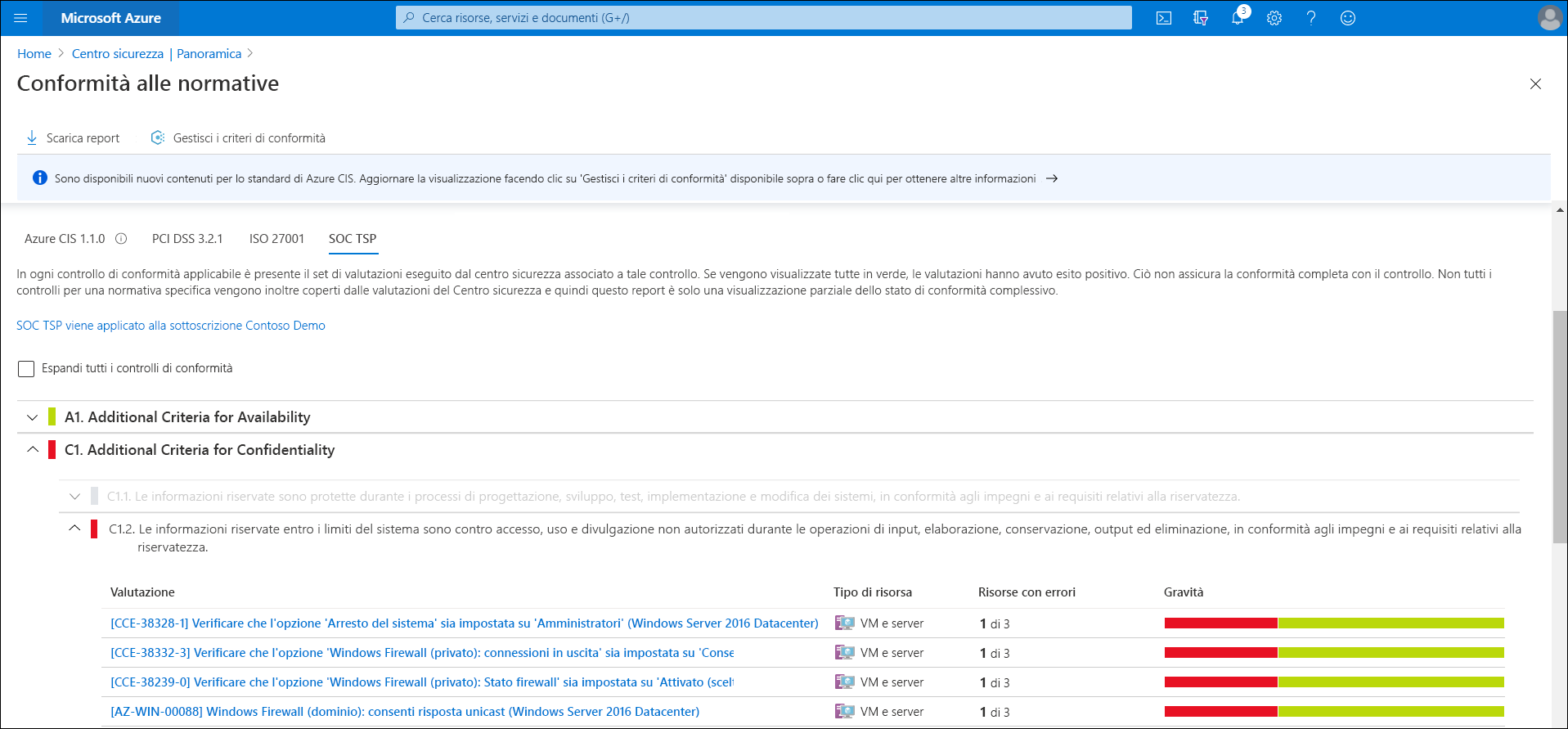

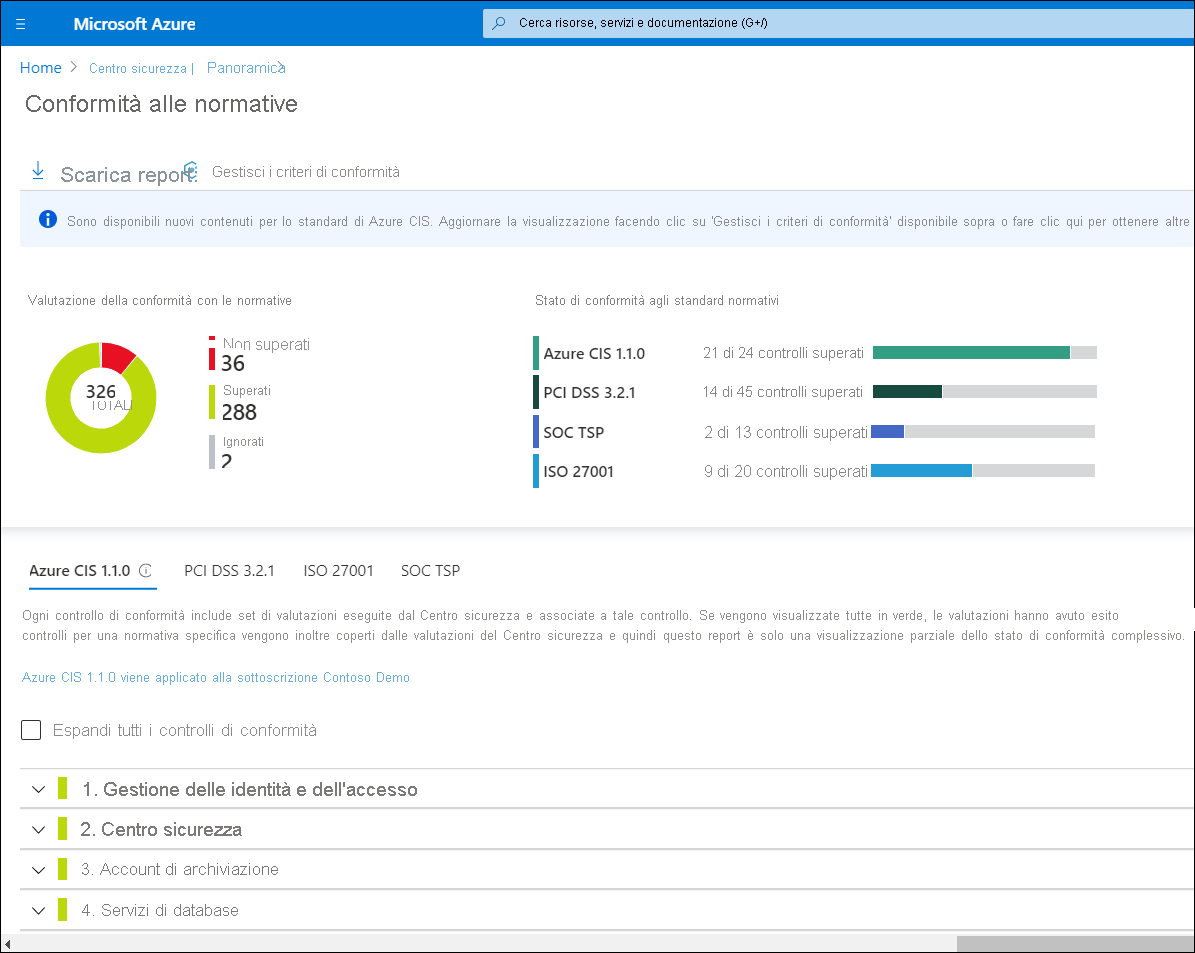

Il team inizia con l'esame della conformità alle normative. Nell'intestazione Conformità con le normative il team esamina le misurazioni seguenti: PCI DSS 3.2.1, ISO 27001 e Azure CIS 1.1.0. Un membro del team seleziona il riquadro Conformità con le normative e vengono visualizzate informazioni aggiuntive.

La tabella seguente descrive gli standard di conformità rispetto ai quali è possibile misurare la sicurezza.

| Standard di conformità | Descrizione |

|---|---|

| PCI DSS 3.2.1 | Il PCI DSS (Payment Card Industry Data Security Standard) risolve i problemi di sicurezza per le organizzazioni che gestiscono i pagamenti con carta di credito ed è progettato per ridurre le frodi ai danni delle carte. |

| ISO 27001 | Parte della famiglia di standard ISO (International Standards Organization) 27000, 27001 definisce un sistema per la gestione dei sistemi IT. Per essere certificate come conformi ai criteri di questo standard, le organizzazioni devono essere sottoposte a un controllo. |

| Azure CIS 1.1.0 | Center for Internet Security (CIS) è un'organizzazione che si occupa dello sviluppo di procedure consigliate per la protezione del sistema IT. Lo standard Azure CIS 1.1.0 è progettato per garantire che le organizzazioni possano proteggere le risorse nel cloud di Azure. |

| SOC TSP | Il framework SOC (Service Organization Controls) è uno standard per i controlli incentrato sulla protezione della riservatezza e della privacy delle informazioni archiviate ed elaborate nel cloud. |

Per esaminare la conformità rispetto a questi standard, seguire questa procedura:

Nel portale di Azure passare a Centro sicurezza, quindi nel riquadro Conformità con le normative selezionare Scarica adesso>.

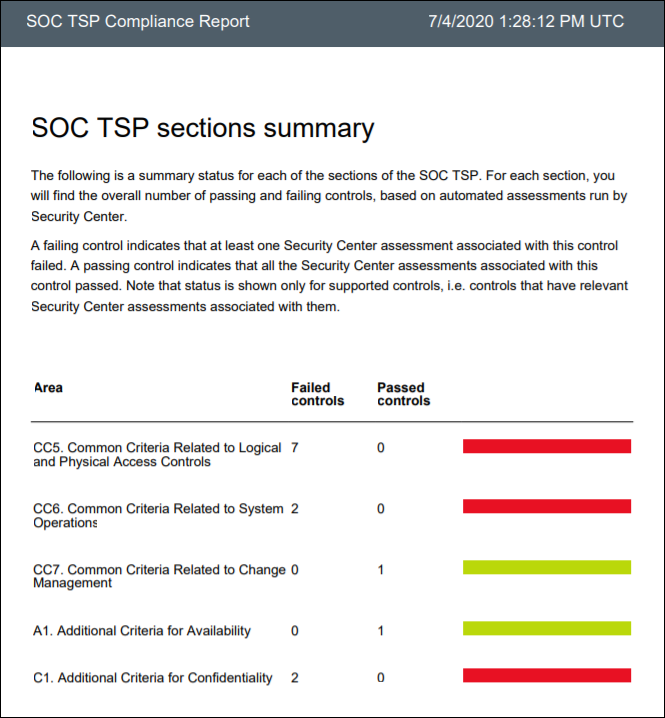

Nel riquadro Scarica il report selezionare lo standard di conformità nell'elenco Report Standard. Selezionare ad esempio SOC TSP, quindi Scarica.

Aprire il file PDF scaricato ed esaminarne il contenuto.

Per esaminare i dettagli della correzione della conformità, nel riquadro Conformità con le normative seguire questa procedura:

Selezionare la scheda appropriata per lo standard pertinente. Ad esempio, selezionare SOC TSP.

Per esaminare altri dettagli su una raccomandazione, selezionarla dall'elenco Valutazione, quindi selezionare Visualizza i computer interessati.

Correggere le raccomandazioni sulla sicurezza

È importante non limitarsi a esaminare la posizione dell'organizzazione rispetto agli standard di sicurezza e conformità. È consigliabile rafforzare anche la sicurezza per provare a soddisfare tali standard. Per accedere alle raccomandazioni di sicurezza e applicarle, nel portale di Azure passare al Centro sicurezza e selezionare il riquadro Punteggio di sicurezza complessivo. Usare la procedura seguente per applicare le raccomandazioni per la sottoscrizione:

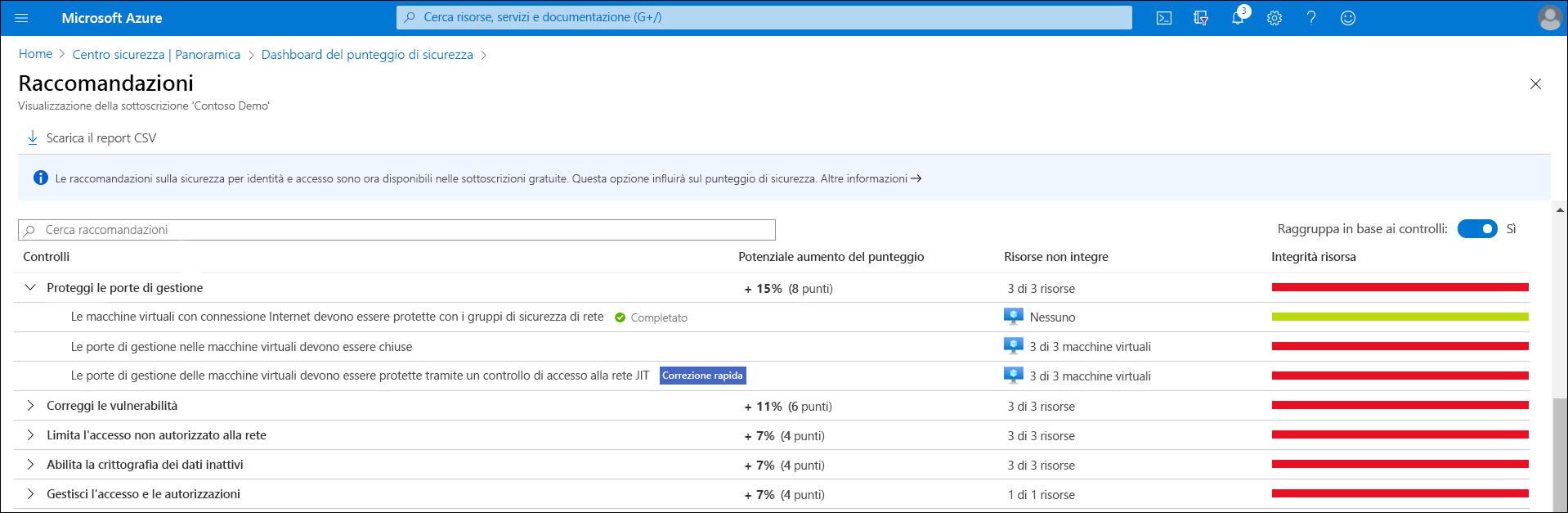

Nel Dashboard del punteggio di sicurezza selezionare la sottoscrizione appropriata e quindi selezionare Visualizza le raccomandazioni.

Nel riquadro Raccomandazioni è possibile scaricare un report in formato CSV. È anche possibile espandere i dettagli per le raccomandazioni elencate.

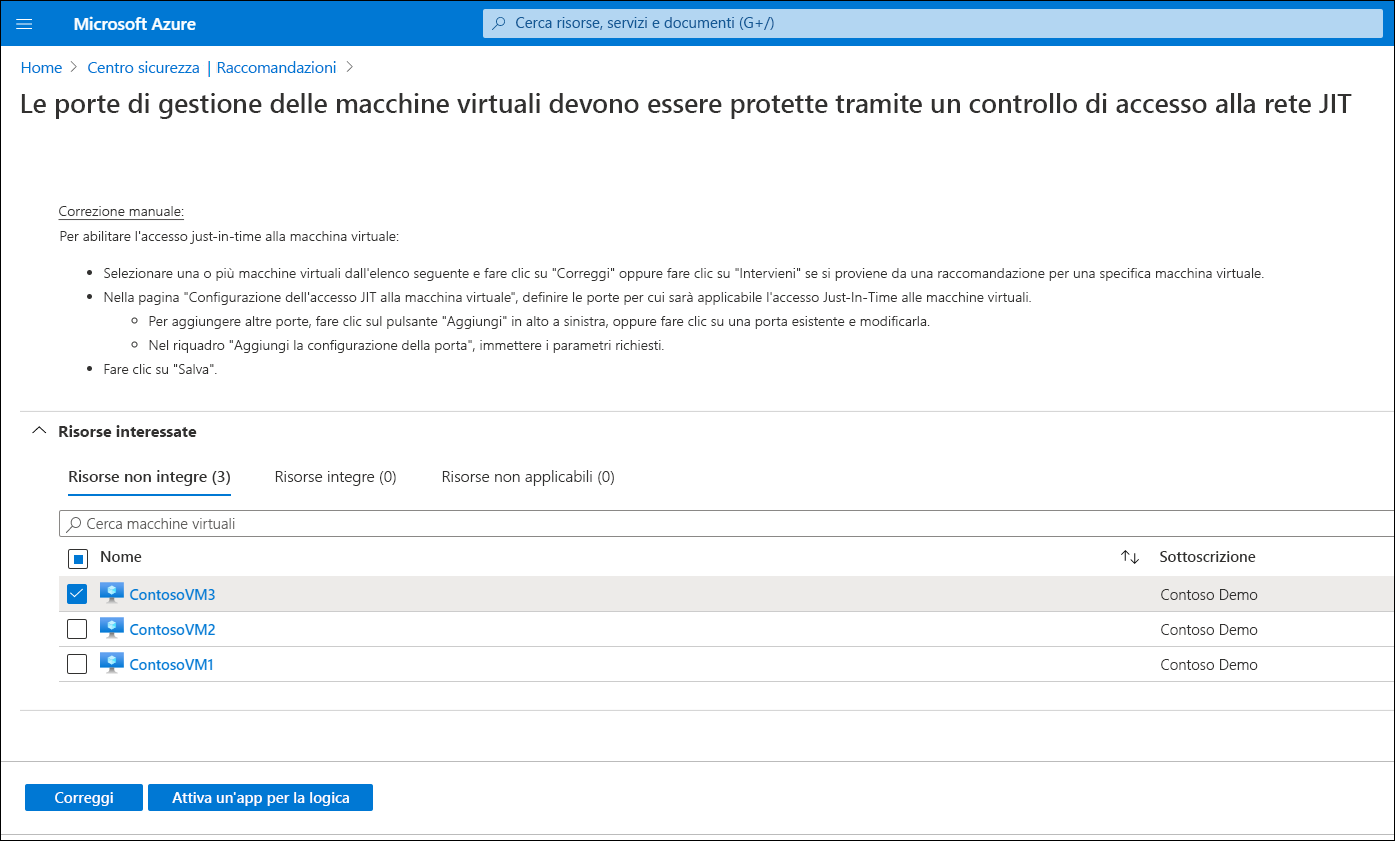

Selezionare una raccomandazione specifica, quindi nel relativo riquadro (il nome varia in base al titolo della raccomandazione) è possibile espandere Procedura di correzione ed esaminare i passaggi manuali necessari per risolvere il problema di sicurezza. È quindi possibile passare a tali risorse e applicare la procedura di correzione.

Suggerimento

In alcune circostanze è possibile applicare una correzione rapida selezionando Correggi sulla raccomandazione specifica. Questa opzione applica automaticamente la correzione quando viene selezionata.

È anche possibile applicare un'app per la logica per correggere le risorse elencate. A tale scopo, selezionare le risorse interessate e quindi Attiva un'app per la logica.

Nel riquadro Trigger dell'app per la logica, dopo il caricamento delle app per la logica selezionare l'app per la logica appropriata e quindi selezionare Attiva.

Eseguire una valutazione delle vulnerabilità nella macchina virtuale IaaS di Windows Server

È possibile usare il Centro sicurezza per eseguire una valutazione delle vulnerabilità nelle VM. Prima di tutto, è tuttavia necessario installare una soluzione di valutazione delle vulnerabilità sulle risorse richieste.

Installare la soluzione di valutazione delle vulnerabilità

Azure fornisce una soluzione predefinita di valutazione delle vulnerabilità. Per abilitarla nelle VM, seguire questa procedura:

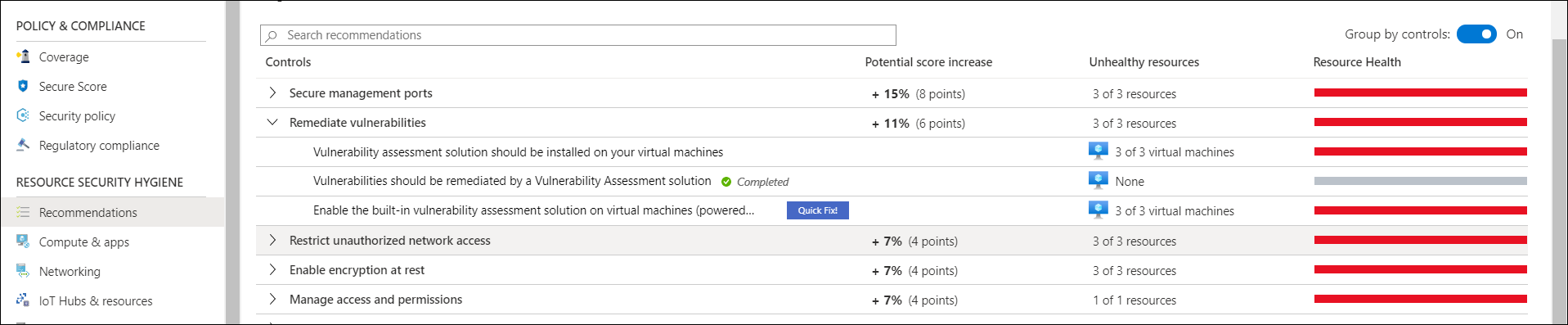

Aprire Centro sicurezza e quindi selezionare Raccomandazioni.

Nel riquadro Raccomandazioni selezionare se necessario una sottoscrizione appropriata.

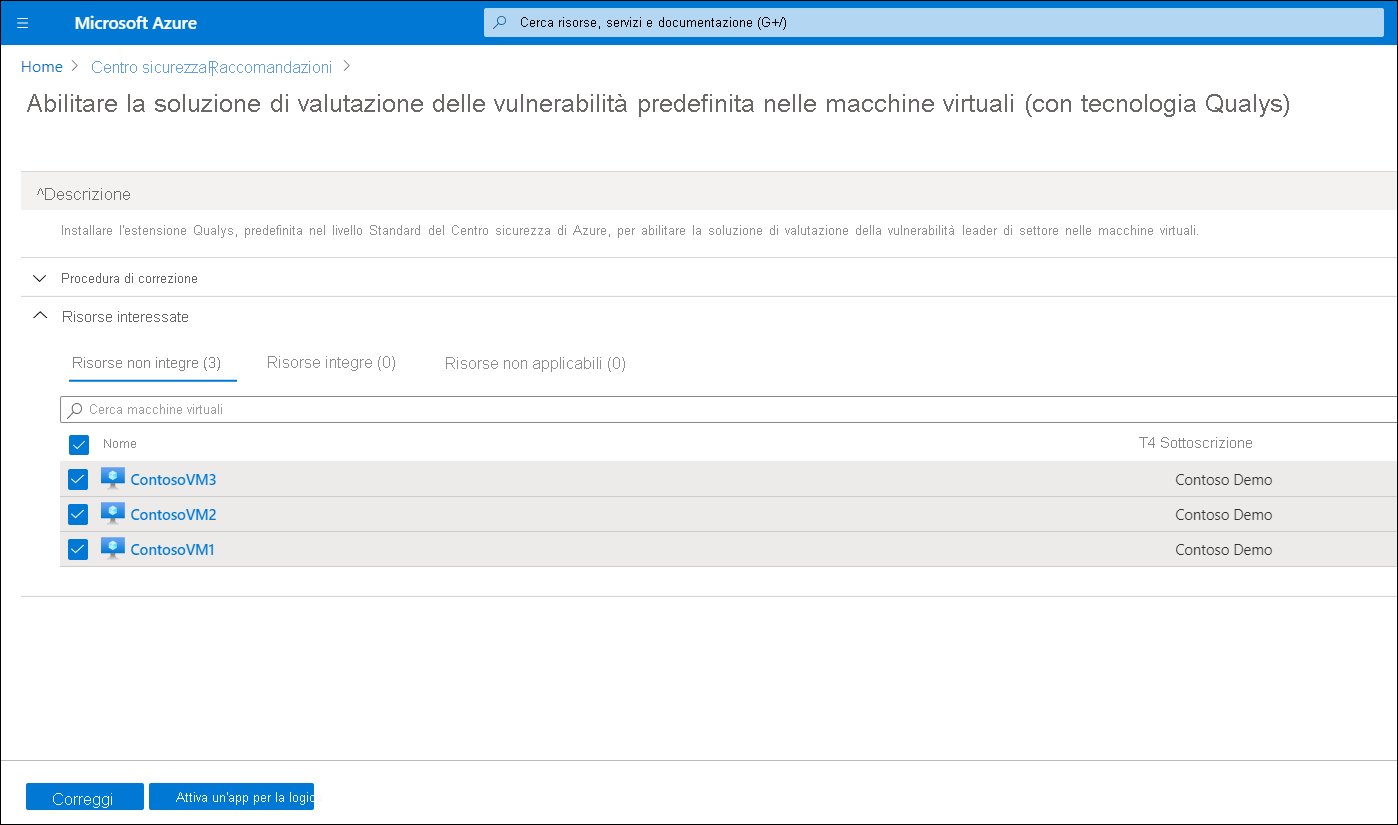

Nell'elenco Controlli espandere Correggi le vulnerabilità, quindi selezionare la raccomandazione Abilitare la soluzione di valutazione delle vulnerabilità predefinita nelle macchine virtuali (con tecnologia Qualys).

Selezionare tutte le VM a cui si vuole applicare la valutazione e quindi selezionare Correggi.

Nel riquadro Correggi le risorse selezionare Correggi n risorse. Il processo potrebbe richiedere alcuni minuti o un tempo più lungo, a seconda del numero di risorse da correggere.

Suggerimento

Oltre al rilevatore di vulnerabilità predefinito, è anche possibile installare rilevatori di terze parti.

Eseguire la valutazione della vulnerabilità

Dopo aver installato la soluzione di valutazione delle vulnerabilità, è possibile eseguire la valutazione. Per avviare la valutazione:

- Nel riquadro Abilitare la soluzione di valutazione delle vulnerabilità predefinita nelle macchine virtuali (con tecnologia Qualys) aggiornare la visualizzazione e attendere che tutte le risorse vengano visualizzate nella scheda Risorse integre. L'operazione può richiedere alcuni minuti o un tempo più lungo.

- Dopo che tutte le risorse sono state visualizzate nella scheda Risorse integre, verificare che l'analisi venga avviata automaticamente.

Nota

Le analisi vengono quindi eseguite a intervalli di quattro ore. Non è possibile modificare questa impostazione.

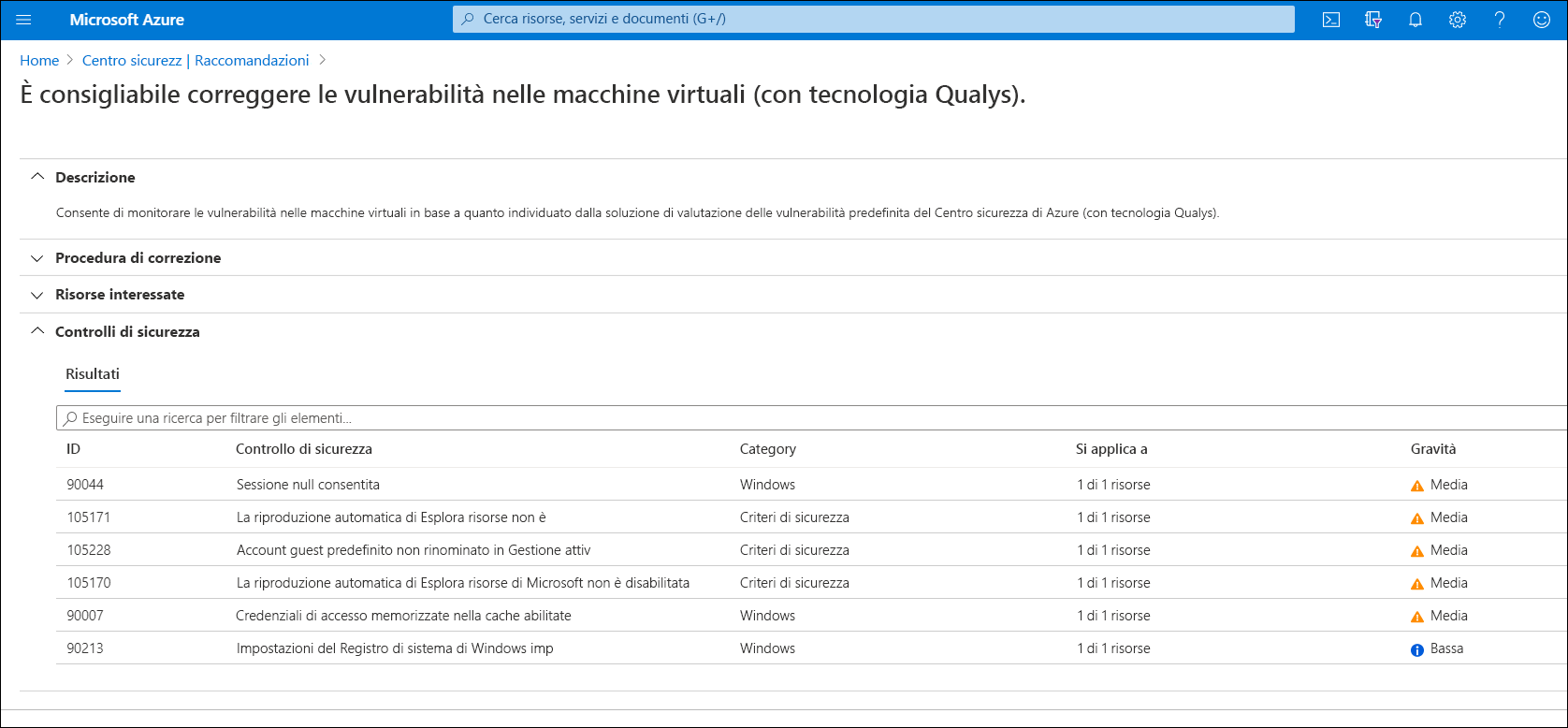

Quando il Centro sicurezza identifica le vulnerabilità, vengono presentate come raccomandazioni. Per esaminare i risultati e correggere la vulnerabilità identificata, seguire questa procedura:

- Aprire il Centro sicurezza di Azure e passare alla pagina Raccomandazioni.

- Selezionare Correggi le vulnerabilità, quindi selezionare Le vulnerabilità nelle macchine virtuali devono essere corrette (con tecnologia Qualys).

Il Centro sicurezza visualizza tutti i risultati per tutte le macchine virtuali nelle sottoscrizioni attualmente selezionate. Questi risultati sono elencati in ordine di gravità. Per altre informazioni su una vulnerabilità specifica, selezionarla.

Suggerimento

Per filtrare i risultati in base a una macchina virtuale specifica, aprire la sezione Risorse interessate e selezionare la macchina virtuale. In alternativa, è possibile selezionare una macchina virtuale dalla visualizzazione dell'integrità delle risorse e visualizzare tutte le raccomandazioni pertinenti per tale risorsa.

Altre letture

Per altre informazioni, vedere i documenti seguenti: