Descrivere la crittografia e il relativo uso nella cybersecurity

Come si è scoperto nell'unità precedente, la crittografia è l'arte di nascondere il significato di un messaggio a tutti ad eccezione del destinatario previsto. Ciò richiede che il messaggio di testo non crittografato venga trasformato in testo crittografato. Il meccanismo che abilita questa opzione è detto crittografia.

I metodi usati per crittografare un messaggio si sono evoluti in migliaia di anni, dallo scambio di una lettera per un'altra a dispositivi meccanici più elaborati come il computer Enigma.

Ora la crittografia ha il suo campo d'azione nel mondo digitale. Usa computer e matematica per combinare numeri primi casuali di grandi dimensioni per creare chiavi usate sia nella crittografia simmetrica che in quella asimmetrica.

Che cos'è la crittografia?

La crittografia è il meccanismo in base al quale i messaggi di testo non crittografato vengono trasformati in testo crittografato illeggibile. L'uso della crittografia migliora la riservatezza dei dati condivisi con il destinatario, sia che si tratti di un amico, di un collega di lavoro o di un'altra azienda.

La decrittografia è il meccanismo in base al quale il destinatario di un messaggio crittografato può trasformarlo in testo non crittografato leggibile.

Per facilitare il processo di crittografia e decrittografia, è necessario usare una chiave di crittografia segreta. Questa chiave è molto simile a quella che si userebbe per aprire la propria auto o la porta di casa. Le chiavi di crittografia sono disponibili in due versioni:

- Chiavi simmetriche

- Chiavi asimmetriche

Chiavi simmetriche

La crittografia della chiave simmetrica si basa sull'idea che la stessa chiave crittografica venga usata sia per la crittografia del messaggio di testo non crittografato che per la decrittografia del messaggio crittografato. Questo rende il metodo di crittografia rapido e fornisce un livello di riservatezza sulla sicurezza del testo crittografato.

Con questo metodo di crittografia, la chiave crittografica viene considerata come un segreto condiviso tra due o più parti. Il segreto deve essere protetto attentamente per evitare che venga trovato da un utente malintenzionato. Tutte le parti devono disporre della stessa chiave crittografica prima di poter inviare messaggi sicuri. La distribuzione della chiave rappresenta una delle problematiche associate alla crittografia simmetrica.

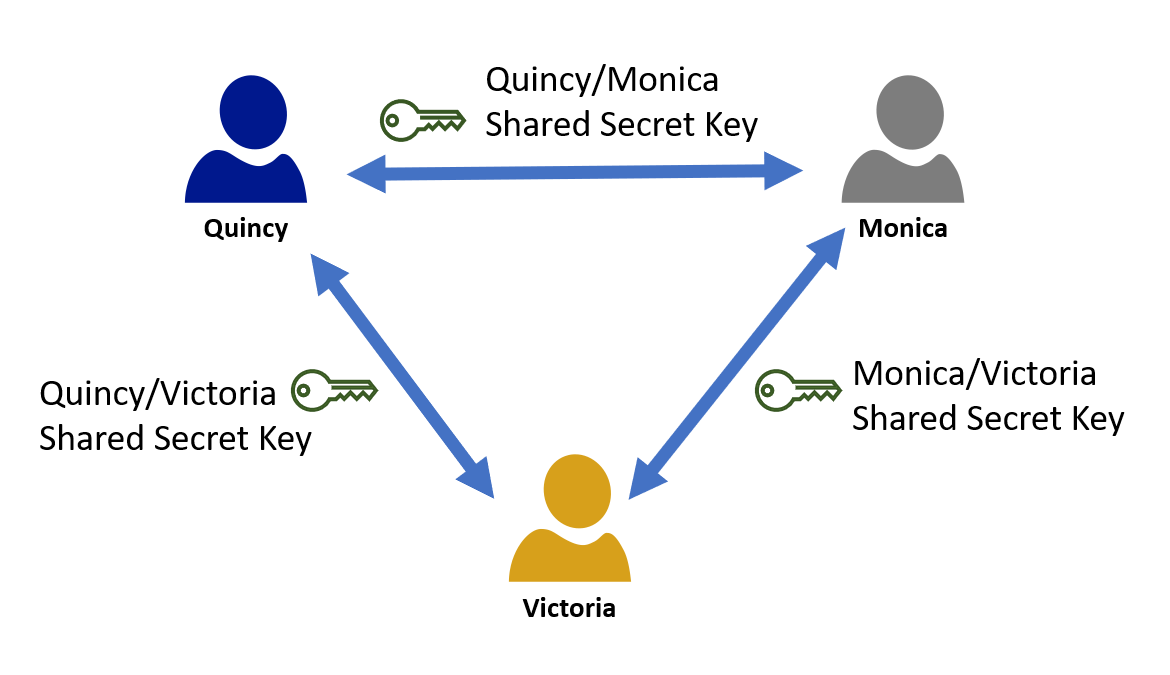

Si consideri un gruppo o un'organizzazione in cui ogni individuo necessita della capacità di comunicare in modo sicuro con ogni altra persona. Se il gruppo è costituito da tre individui, sono necessarie solo tre chiavi.

Si consideri ora un'organizzazione con solo 100 dipendenti, in cui ogni persona deve comunicare in modo sicuro con tutti gli altri. In questo caso, è necessario creare 4950 chiavi e condividerle e gestirle in modo sicuro. Infine, si immagini un'organizzazione basata su enti pubblici con 1000 dipendenti, in cui ogni individuo deve comunicare in modo sicuro. Il numero di chiavi necessarie è 499.500. Questa crescita può essere espressa con una formula: p x (p-1) /2, dove p è il numero di persone che devono comunicare.

Man mano che cresce il numero di persone nell'organizzazione, il numero di chiavi aumenta sensibilmente. In questo modo, la gestione e la distribuzione sicure delle chiavi segrete, usate nella crittografia simmetrica, risultano difficili e costose.

Crittografia asimmetrica o a chiave pubblica

La crittografia asimmetrica è stata sviluppata negli anni '70. Risolve la distribuzione sicura e la proliferazione delle chiavi associate alla crittografia simmetrica.

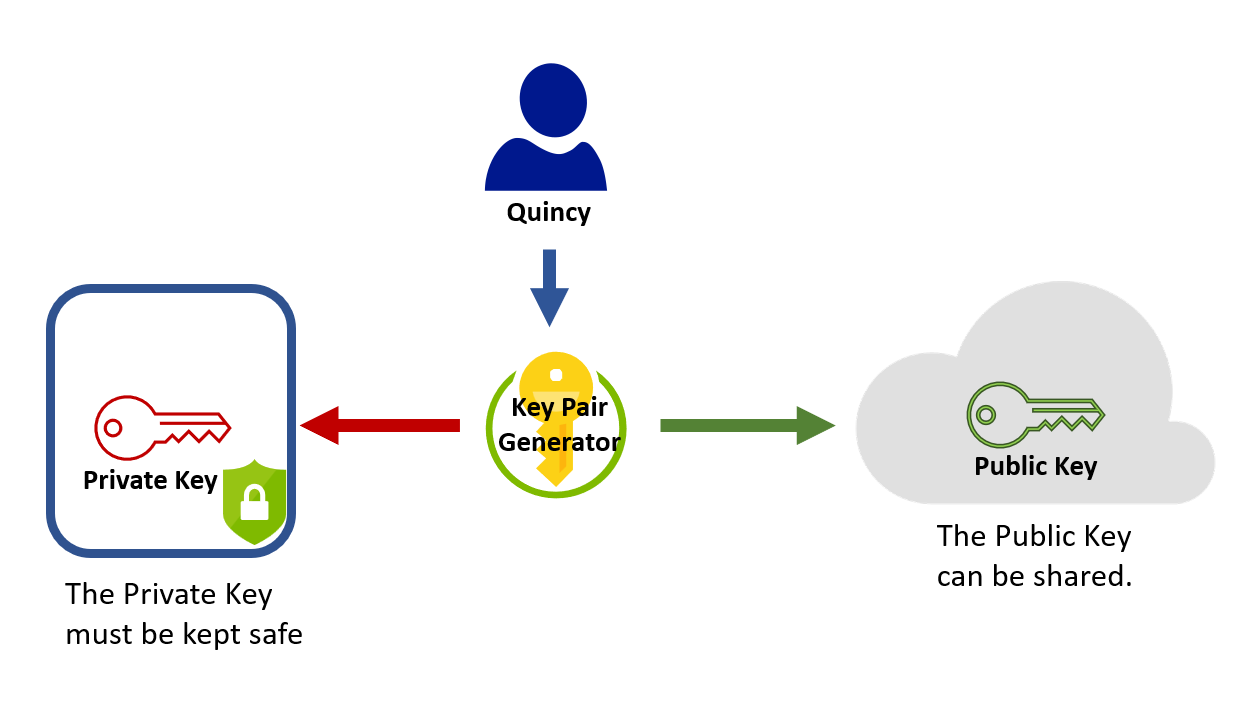

La crittografia asimmetrica ha modificato la modalità di condivisione delle chiavi crittografiche. Diversamente da una chiave di crittografia, una chiave asimmetrica è costituita da due elementi, una chiave privata e una chiave pubblica, che formano una coppia di chiavi. La chiave pubblica, come suggerisce il nome, può essere condivisa con chiunque, quindi gli utenti e le organizzazioni non devono preoccuparsi della distribuzione sicura.

La chiave privata deve essere mantenuta al sicuro. Viene monitorata solo dalla persona che ha generato la coppia di chiavi e non viene condivisa con nessuno. Un utente che deve crittografare un messaggio userà la chiave pubblica e solo la persona che detiene la chiave privata può decrittografarlo.

La crittografia asimmetrica, con il relativo uso di chiavi pubbliche e private, elimina il carico di distribuzione sicura delle chiavi. Questo concetto riguarda anche la proliferazione delle chiavi illustrate nella crittografia simmetrica. Si consideri l'esempio dell'organizzazione basata su enti pubblici con 1000 dipendenti, in cui ogni individuo deve essere in grado di comunicare in modo sicuro. Con la crittografia asimmetrica, ogni persona genererà una coppia di chiavi, ottenendo 2000 chiavi. Con la crittografia simmetrica, sono necessarie 450.000 chiavi.

Funzionamento della crittografia asimmetrica

Sebbene gli algoritmi e la matematica alla base della crittografia asimmetrica siano complessi, il principio di funzionamento è relativamente semplice.

Si supponga di avere due persone, Giorgia e Monica, che devono comunicare in modo sicuro e privato. Usando strumenti software facilmente disponibili, Giorgia e Monica creano una coppia di chiavi personalizzata.

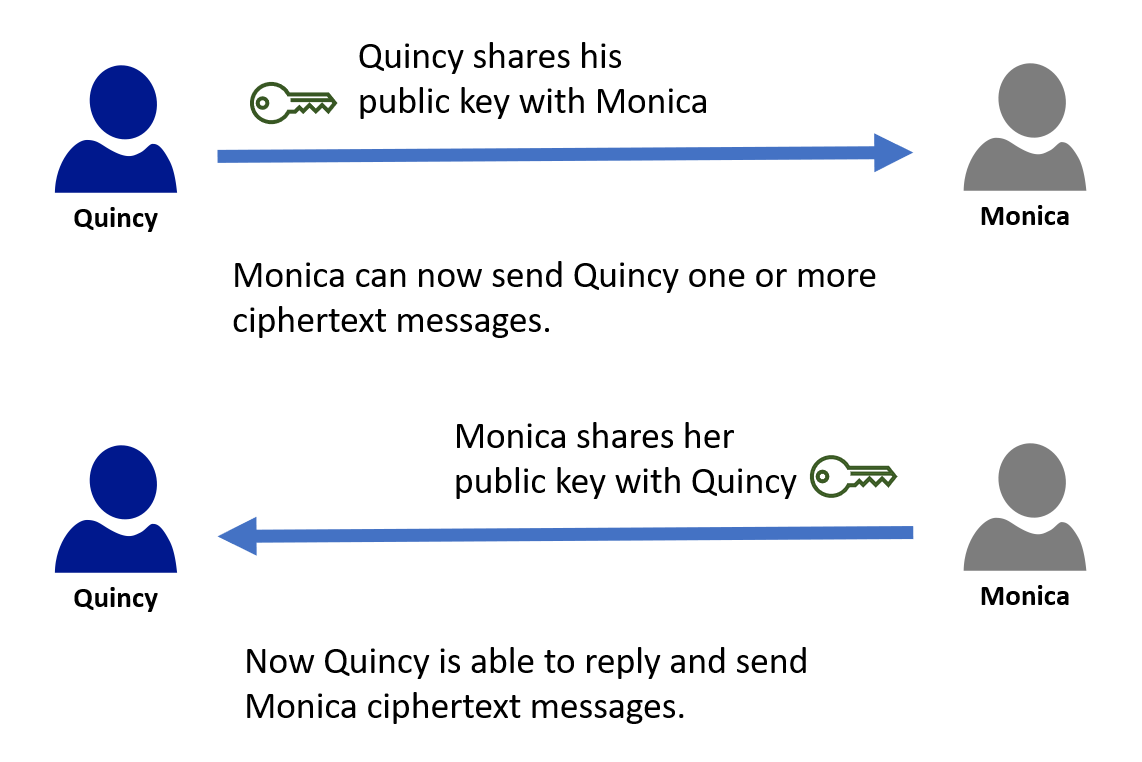

La prima cosa che Giorgia e Monica faranno è condividere le chiavi pubbliche tra loro. Poiché le chiavi pubbliche non sono segrete, possono scambiarle tramite posta elettronica.

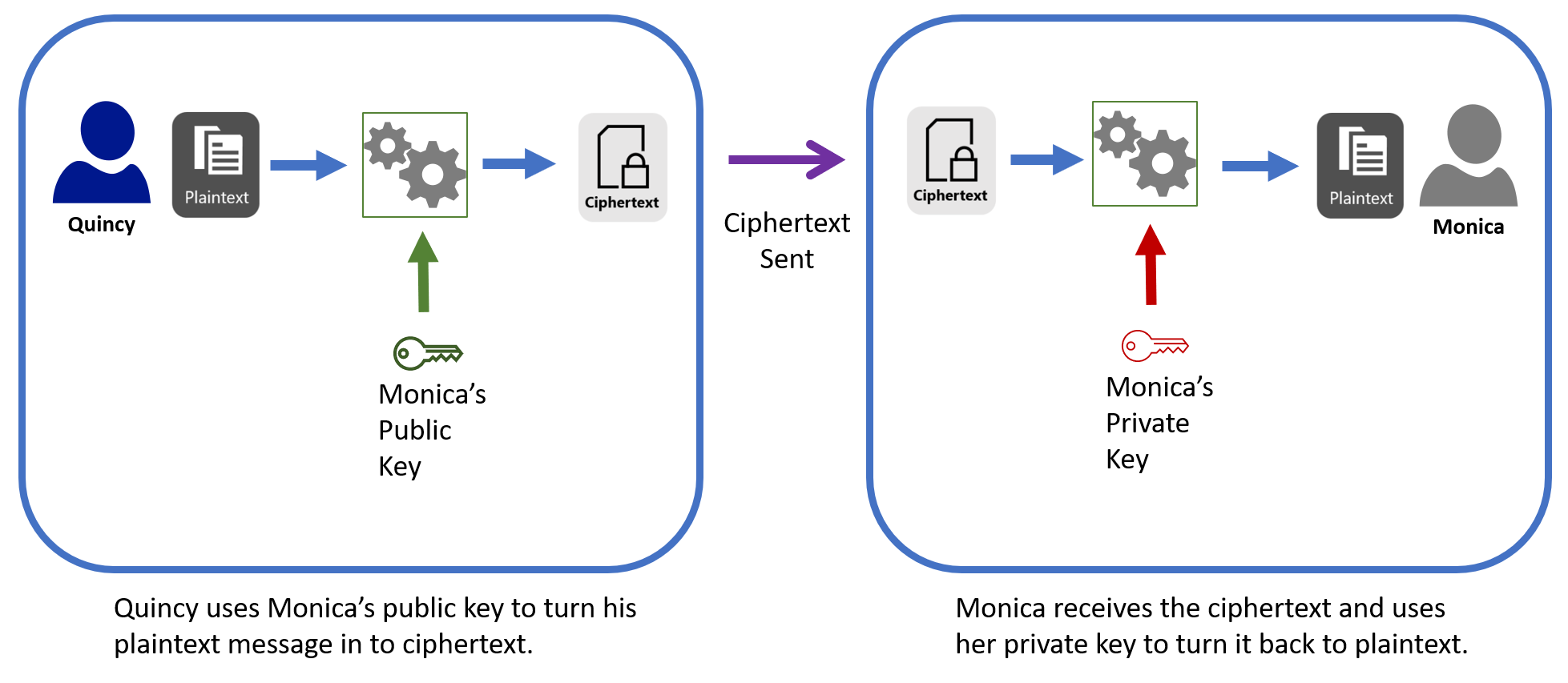

Quando Giorgia vuole inviare un messaggio protetto a Monica, usa la chiave pubblica per crittografare il testo non crittografato e creare il testo crittografato. Giorgia invia quindi il testo crittografato a Monica usando il mezzo che preferisce, ad esempio la posta elettronica. Quando Monica riceve il testo crittografato, usa la chiave privata per decrittografarlo, riportandolo in testo non crittografato.

Quando Monica vuole rispondere, usa la chiave pubblica di Giorgia per crittografare il messaggio prima di inviarlo. Giorgia usa quindi la chiave privata per decrittografarlo.

Supponiamo che Olga sia interessata a quello che dicono Giorgia e Monica. Olga intercetta un messaggio di testo crittografato inviato da Giorgia a Monica. Inoltre, Olga conosce la chiave pubblica di Monica.

Poiché Olga non conosce la chiave privata di Monica, non ha modo di decrittografare il testo crittografato. Se Olga tenta di decrittografare il testo crittografato con la chiave pubblica di Monica, visualizzerà un testo senza senso.

Data la natura della crittografia asimmetrica, anche se si conosce la chiave pubblica, è impossibile individuare la chiave privata.

In questo video di due minuti verrà illustrato il funzionamento della crittografia simmetrica e asimmetrica e il modo in cui proteggono i documenti dalla lettura da parte di utenti non autorizzati.

Tipi diversi di crittografia

Esistono diversi tipi di crittografia simmetrica e asimmetrica e vengono continuamente inventate nuove versioni. Di seguito, sono illustrati alcuni tipi comuni:

- Data Encryption Standard (DES) e Triple DES. Si tratta di uno dei primi standard di crittografia simmetrica usati.

- Advanced Encryption Standard (AES). AES ha sostituito DES e Triple DES ed è ancora ampiamente usato oggi.

- RSA. Questo è stato uno dei primi standard di crittografia asimmetrica e le varianti sono ancora in uso oggi.

Dove viene usata la crittografia?

La crittografia viene usata in tutto il mondo in quasi ogni aspetto della nostra vita, dall'effettuare una chiamata con lo smartphone all'uso della carta di credito per un acquisto in negozio. La crittografia viene usata ancora di più quando si esplora il Web.

Esplorazione Web: anche se non ci si fa caso, ogni volta che si passa a un sito Web in cui l'indirizzo inizia con HTTPS o è presente un'icona a forma di lucchetto, viene usata la crittografia. Si noterà che la barra degli indirizzi di questa pagina Web inizia con https://. Analogamente, quando ci si connette alla banca tramite il Web o si effettua un acquisto online in cui si forniscono informazioni riservate, ad esempio un numero di carta di credito, è necessario assicurarsi di visualizzare https:// nella barra degli indirizzi.

Crittografia dei dispositivi: molti sistemi operativi forniscono strumenti per abilitare la crittografia dei dischi rigidi e dei dispositivi portatili. Ad esempio, Windows BitLocker, una funzionalità del sistema operativo Windows, fornisce la crittografia per il disco rigido del PC o le unità portabili che possono connettersi tramite USB.

Applicazioni di messaggistica: alcune applicazioni di messaggistica comunemente note e disponibili crittografano i messaggi.

Comunicazioni mobili: che si usi uno smartphone o un altro dispositivo di comunicazione mobile, la crittografia viene usata per registrarlo in modo sicuro con l'antenna o la torre cellulare più vicina. In questo modo, si garantisce sempre la ricezione migliore del segnale.