Monitorare le reti mediante Azure Network Watcher

Azure Network Watcher

Azure Network Watcher è un servizio a livello di area che permette di monitorare e diagnosticare le condizioni al livello di scenario di rete da, verso e all'interno di Azure. Il monitoraggio a livello di scenario consente di diagnosticare i problemi in una visualizzazione a livello di rete end-to-end. Gli strumenti di visualizzazione e diagnostica di rete disponibili in Network Watcher permettono di comprendere, diagnosticare e ottenere informazioni dettagliate sulla rete in Azure. Network Watcher viene abilitato mediante la creazione di una risorsa Network Watcher, che consente di usare le funzionalità di Network Watcher. Network Watcher è progettato per monitorare e ripristinare lo stato di integrità della rete dei prodotti IaaS, incluse macchine virtuali, reti virtuali, gateway applicazione e servizi di bilanciamento del carico.

- Automatizzare il monitoraggio di rete remoto con l'acquisizione pacchetti. Monitorare e diagnosticare i problemi di rete senza accedere alle macchine virtuali con Network Watcher. Attivare l'acquisizione dei pacchetti impostando gli avvisi e ottenere l'accesso alle informazioni sulle prestazioni in tempo reale a livello del pacchetto. Quando si osserva un problema, è possibile analizzare in dettaglio per ottenere diagnosi migliori.

- Acquisire informazioni dettagliate sul traffico di rete con i log dei flussi. Ottenere informazioni approfondite sul modello del traffico di rete con i log dei flussi del gruppo di sicurezza di rete. Le informazioni fornite dai log dei flussi permettono di raccogliere i dati per la conformità, il controllo e il monitoraggio del profilo di sicurezza della rete.

- Diagnosticare i problemi di connettività della VPN. Network Watcher permette di diagnosticare i problemi più comuni delle connessioni e dei gateway VPN. Non solo aiuta a identificare il problema, ma offre anche log dettagliati per eseguire ulteriori indagini.

Topologia di rete: La funzionalità topologia consente di generare un diagramma visivo delle risorse in una rete virtuale, con le relazioni tra le risorse.

Verifica flusso IP: consente di diagnosticare rapidamente i problemi di connettività da o verso Internet e da o verso l'ambiente locale. Ad esempio, confermando se una regola di sicurezza sta bloccando il traffico in ingresso o in uscita verso o da una macchina virtuale. Verifica flusso IP è ideale per assicurarsi che le regole di sicurezza vengano applicate correttamente. Se usato per la risoluzione dei problemi, se Verifica flusso IP non mostra un problema, è necessario esplorare altre aree, ad esempio le restrizioni del firewall.

Hop successivo: consente di determinare se il traffico viene indirizzato alla destinazione desiderata visualizzando l'hop successivo. Ciò consente di determinare se il routing di rete è configurato correttamente. L'hop successivo restituisce anche la tabella di route associata all'hop successivo. Se la route è definita dall'utente, viene restituita quella route. In caso contrario l'hop successivo restituisce la route di sistema. A seconda della situazione, l'hop successivo può essere Internet, Appliance virtuale, Gateway di rete virtuale, Rete virtuale locale, Peering reti virtuali o Nessuno. Nessuno indica che, anche se potrebbe essere presente una route di sistema valida per la destinazione, non è disponibile alcun hop successivo per indirizzare il traffico alla destinazione. Quando si crea una rete virtuale, Azure crea diverse route predefinite in uscita per il traffico di rete. Il traffico in uscita da tutte le risorse, ad esempio le macchine virtuali, distribuite in una rete virtuale, viene instradato in base alle route predefinite di Azure. È possibile eseguire l'override delle route predefinite di Azure o creare route aggiuntive.

Regole di sicurezza effettive: i gruppi di sicurezza di rete sono associati a livello di subnet o a livello di scheda di interfaccia di rete. Se associato a livello di subnet, si applica a tutte le istanze delle VM della subnet. La visualizzazione delle regole di sicurezza effettive restituisce tutti i gruppi di sicurezza di rete configurati e le regole associate a livello di scheda di interfaccia di rete e di subnet per una macchina virtuale, offrendo così informazioni approfondite sulla configurazione. Vengono anche restituite le regole di sicurezza effettive per ogni scheda di interfaccia di rete in una VM. Usando la visualizzazione delle regole di sicurezza effettive, è possibile valutare le vulnerabilità di rete di una macchina virtuale, ad esempio le porte aperte.

Diagnostica VPN: consente di risolvere i problemi relativi a gateway e connessioni. Diagnostica VPN restituisce numerose informazioni. Le informazioni di riepilogo sono disponibili nel portale e informazioni più dettagliate nei file di log. I file di log vengono archiviati in un account di archiviazione e includono statistiche di connessione, informazioni sulla CPU e sulla memoria, errori di sicurezza IKE, rimozioni di pacchetti, buffer ed eventi.

Acquisizione pacchetti: il servizio di acquisizione pacchetti di variabili di Network Watcher consente di creare sessioni di acquisizione di pacchetti per registrare il traffico da e verso una macchina virtuale. Il servizio di acquisizione di pacchetti consente di individuare eventuali anomalie di rete in modo proattivo e reattivo. Altri usi comprendono la raccolta di statistiche di rete, informazioni sulle intrusioni nella rete, debug delle comunicazioni client-server e molto altro ancora.

Risoluzione dei problemi di connessione: Risoluzione dei problemi di connessione di Azure Network Watcher è un'aggiunta più recente alla suite di strumenti e funzionalità di rete Network Watcher. Risoluzione dei problemi di connessione consente di risolvere i problemi di connettività e prestazioni di rete in Azure.

Log dei flussi del gruppo di sicurezza di rete: i log dei flussi del gruppo di sicurezza di rete mappano il traffico IP attraverso un gruppo di sicurezza di rete. Queste funzionalità possono essere usate per la conformità e il controllo della sicurezza. È possibile definire un set prescrittivo di regole di sicurezza come modello per la governance della sicurezza nell'organizzazione. Un controllo della conformità periodico può essere implementato in modo programmatico confrontando le regole prescrittive con le regole effettive per ogni VM della rete.

Configurare Network Watcher

Quando si crea o si aggiorna una rete virtuale nella sottoscrizione, Network Watcher viene abilitato automaticamente nell'area della rete virtuale. Non è previsto alcun impatto sulle risorse o alcun addebito associato per l'abilitazione automatica di Network Watcher.

Per creare un Network Watcher nel portale di Azure:

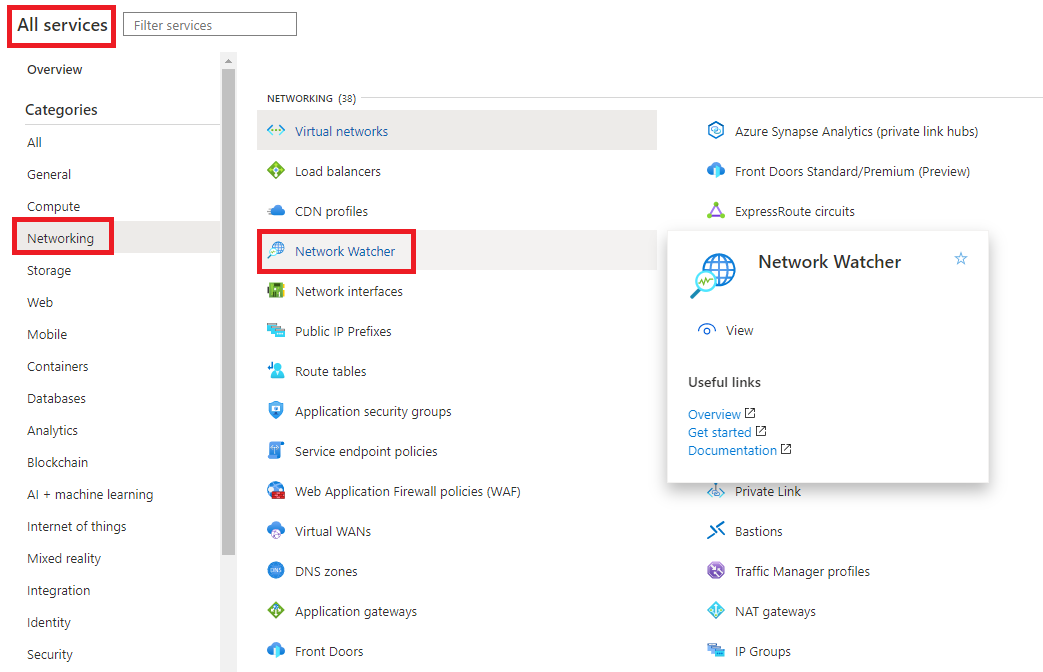

Passare a Tutti i servizi > Rete > Network Watcher.

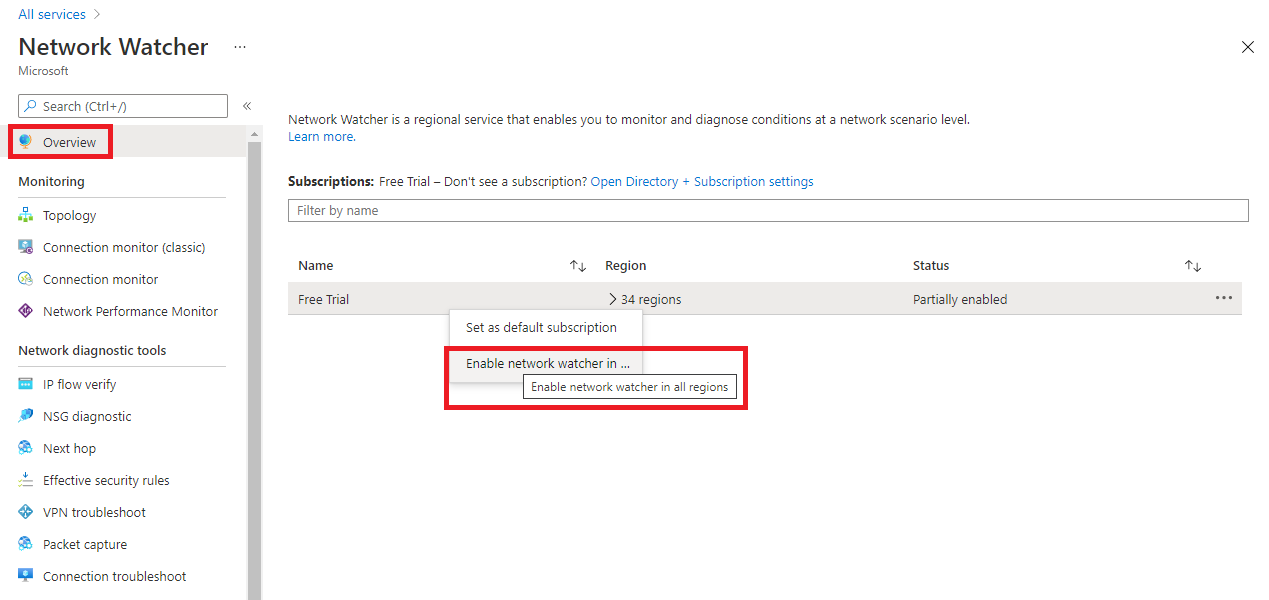

Fare clic con il pulsante destro del mouse sulla sottoscrizione e scegliere Abilita Network Watcher in tutte le aree.

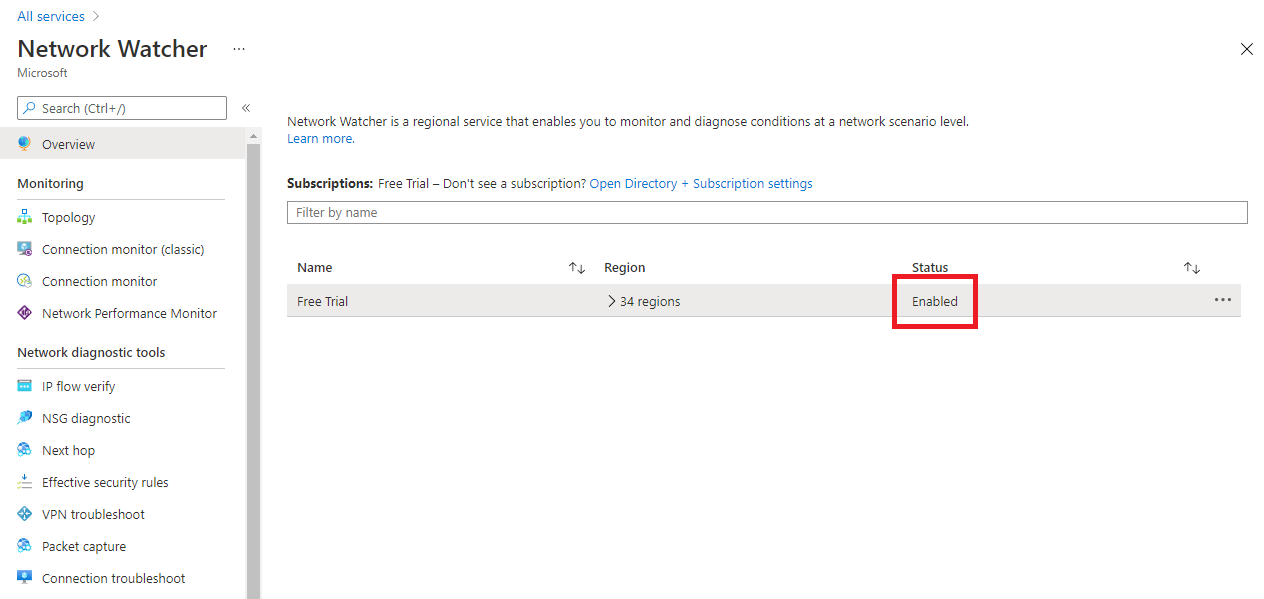

Si noti che lo stato viene ora visualizzato come Abilitato.

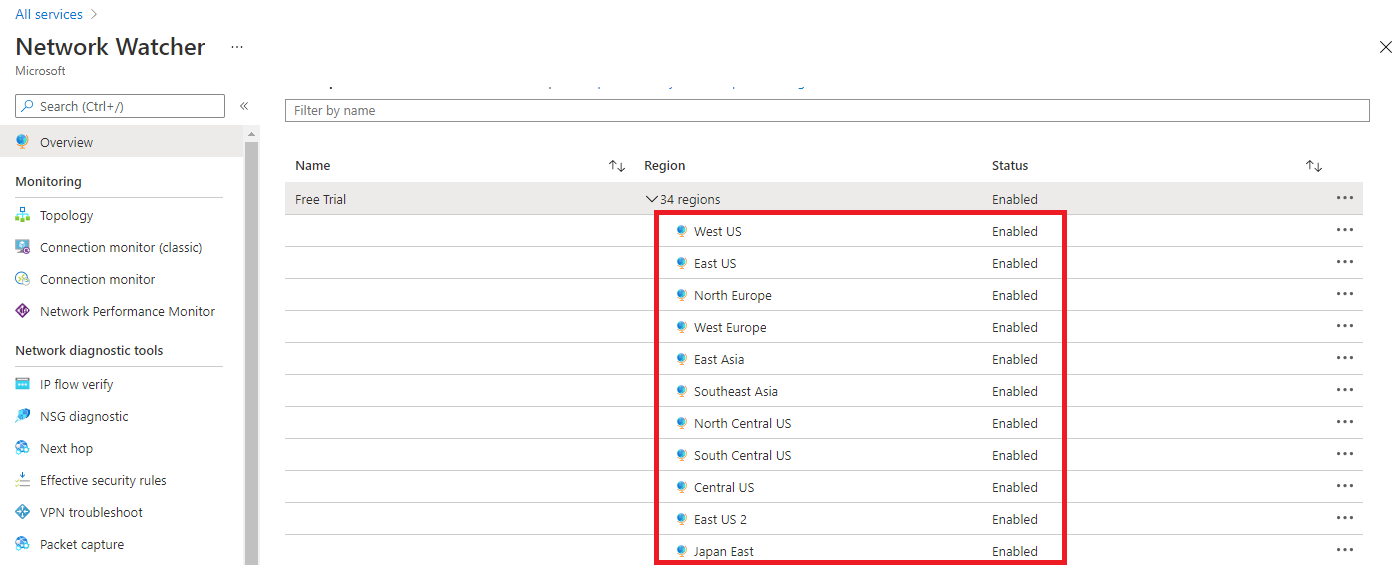

Espandendo le aree si può vedere che tutte le aree all'interno di questa sottoscrizione sono abilitate.

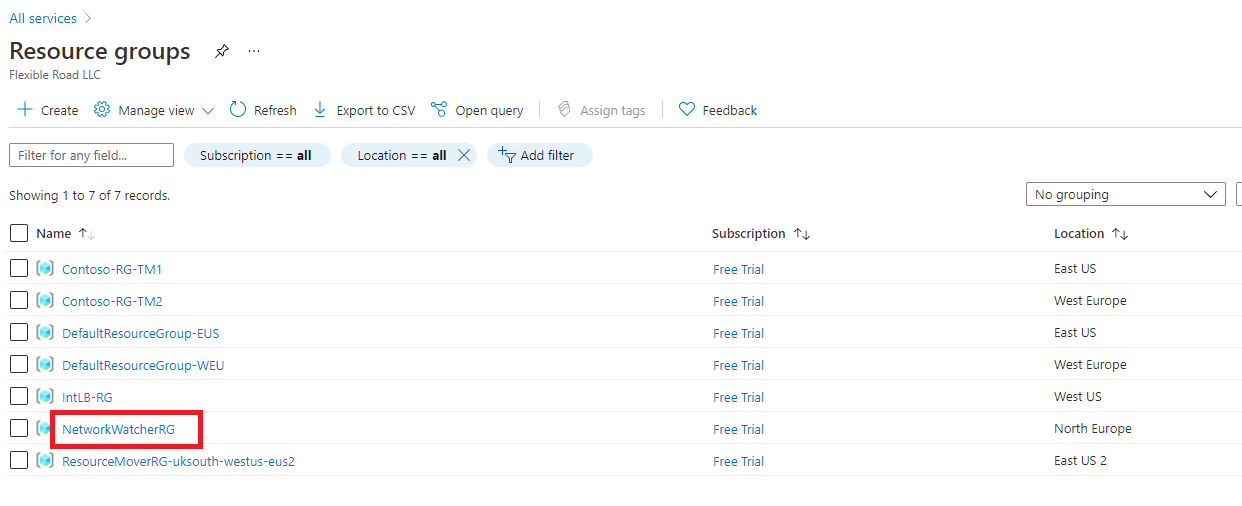

Quando si abilita Network Watcher tramite il portale, il nome dell'istanza di Network Watcher viene impostato automaticamente su NetworkWatcher_region_name dove region_name corrisponde all'area di Azure in cui l'istanza è abilitata. Ad esempio, un Network Watcher abilitato nell'area Stati Uniti occidentali è denominato NetworkWatcher_westus.

L'istanza di Network Watcher viene creata automaticamente in un gruppo di risorse denominato NetworkWatcherRG. Questo gruppo di risorse viene creato se non esiste già.

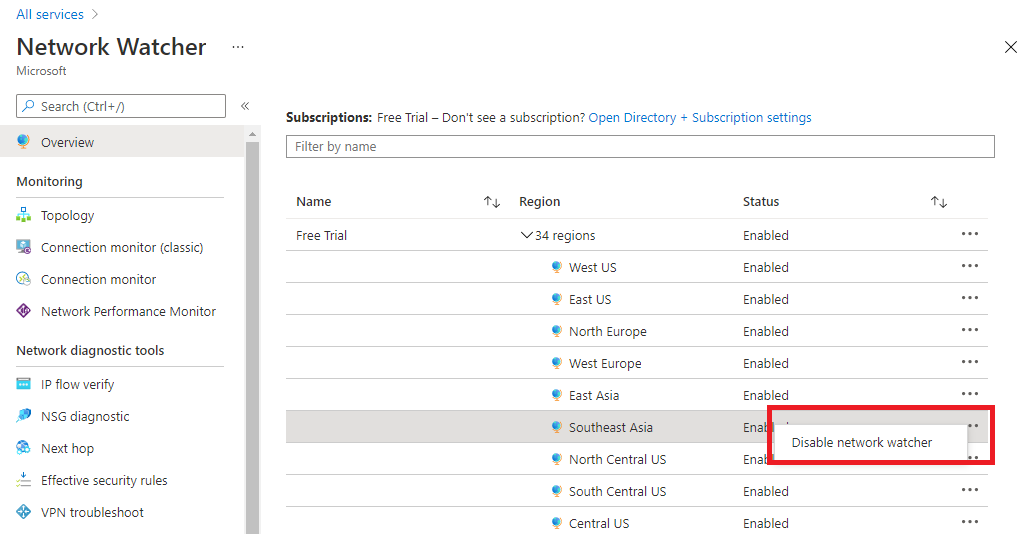

Per disabilitare un Network Watcher per un'area nel portale di Azure, espandere la sezione aree, fare clic con il pulsante destro del mouse sul nome dell'area in cui si vuole disabilitare il Network Watcher e scegliere Disabilita Network Watcher.

Configurare Log dei flussi del gruppo di sicurezza di rete

I gruppi di sicurezza di rete (NSG) consentono o bloccano il traffico in ingresso o in uscita per un'interfaccia di rete in una macchina virtuale.

Log dei flussi del gruppo di sicurezza di rete è una funzionalità di Azure Network Watcher che consente di registrare le informazioni sul traffico IP che passa attraverso un gruppo di sicurezza di rete. La funzionalità di log del flusso del NSG consente di registrare l'indirizzo IP di origine e destinazione, la porta, il protocollo e un'indicazione del fatto che il traffico sia stato consentito o bloccato da un gruppo di sicurezza di rete. È possibile analizzare i log usando un'ampia gamma di strumenti, ad esempio Power BI e la funzionalità Analisi del traffico in Azure Network Watcher.

Casi d'uso comuni per i log dei flussi del gruppo di sicurezza di rete:

- Monitoraggio di rete: identificare il traffico sconosciuto o indesiderato. Monitorare i livelli di traffico e il consumo della larghezza di banda. Filtrare i log dei flussi in base all'IP e alla porta per comprendere il comportamento delle applicazioni. Esportare i log dei flussi in strumenti di analisi e visualizzazione di propria scelta per configurare dashboard di monitoraggio.

- Monitoraggio e ottimizzazione dell'utilizzo: identificare i principali talker nella rete. Combinare con i dati GeoIP per identificare il traffico tra le aree. Comprendere la crescita del traffico per una previsione della capacità. Usare i dati per rimuovere regole di traffico eccessivamente restrittive.

- Conformità: usare i dati dei flussi per verificare l'isolamento della rete e la conformità alle regole di accesso aziendali.

- Analisi forense della rete e analisi della sicurezza: analizzare i flussi di rete provenienti da IP e interfacce di rete compromessi. Esportare i log dei flussi in qualsiasi strumento SIEM o IDS di propria scelta.

È possibile abilitare i log dei flussi del gruppo di sicurezza di rete da una delle risorse seguenti:

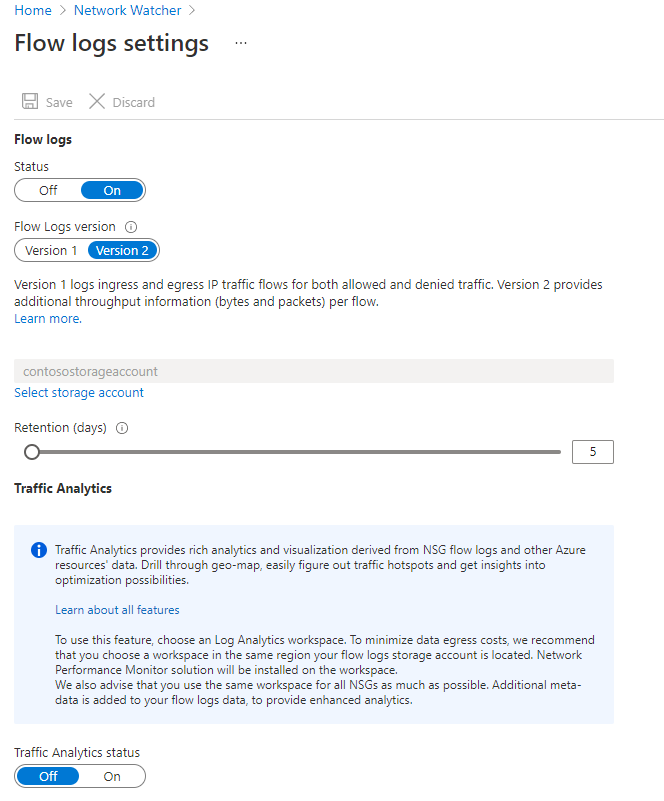

Per configurare i parametri dei log dei flussi del gruppo di sicurezza di rete nel portale di Azure, passare alla sezione Log dei flussi del gruppo di sicurezza di rete in Network Watcher.

Fare clic sul nome del gruppo di sicurezza di rete per visualizzare il riquadro Impostazioni del log dei flussi.

Modificare i parametri desiderati e fare clic su Salva per distribuire le modifiche.

Monitoraggio connessione

Panoramica di Monitoraggio connessione

Monitoraggio connessione fornisce un monitoraggio delle connessioni end-to-end unificato in Azure Network Watcher. La funzionalità Monitoraggio connessione supporta le distribuzioni ibride e cloud di Azure. Network Watcher offre strumenti per monitorare, diagnosticare e visualizzare le metriche relative alla connettività per le distribuzioni di Azure.

Ecco alcuni casi d'uso per Monitoraggio connessione:

- La macchina virtuale del server Web front-end comunica con una macchina virtuale del server di database in un'applicazione multilivello. Si vuole controllare la connettività di rete tra le due macchine virtuali.

- Si vuole che le macchine virtuali nell'area Stati Uniti orientali effettuino il ping delle macchine virtuali nell'area Stati Uniti centrali e si vogliono confrontare le latenze di rete tra le aree.

- Sono presenti più siti di uffici locali a Seattle, Washington e a Ashburn, Virginia. I siti degli uffici si connettono a URL di Microsoft 365. Per gli utenti degli URL di Microsoft 365, confrontare le latenze tra Seattle e Ashburn.

- L'applicazione ibrida richiede la connettività a un endpoint di archiviazione di Azure. Il sito locale e l'applicazione Azure si connettono allo stesso endpoint di archiviazione di Azure. Si vogliono confrontare le latenze del sito locale con le latenze dell'applicazione Azure.

- Si vuole controllare la connettività tra le configurazioni locali e le macchine virtuali di Azure che ospitano l'applicazione cloud.

Monitoraggio connessione unisce il meglio di due funzionalità: la funzionalità Monitoraggio connessione (versione classica) di Network Watcher e le funzionalità Monitoraggio prestazioni rete, Monitoraggio connettività servizio, Monitoraggio ExpressRoute e Monitoraggio delle prestazioni.

Ecco alcuni vantaggi di Monitoraggio connessione:

- Esperienza unificata e intuitiva per le esigenze di monitoraggio in ambienti Azure e ibridi

- Monitoraggio della connettività tra aree e aree di lavoro

- Frequenze di probe più elevate e maggiore visibilità sulle prestazioni di rete

- Avvisi più rapidi per le distribuzioni ibride

- Supporto per i controlli di connettività basati su HTTP, TCP e ICMP

- Supporto di Metriche e Log Analytics per le configurazioni di test di Azure e non di Azure

Configurare Monitoraggio connessione

Esistono diversi passaggi chiave da eseguire per configurare Monitoraggio connessione per il monitoraggio:

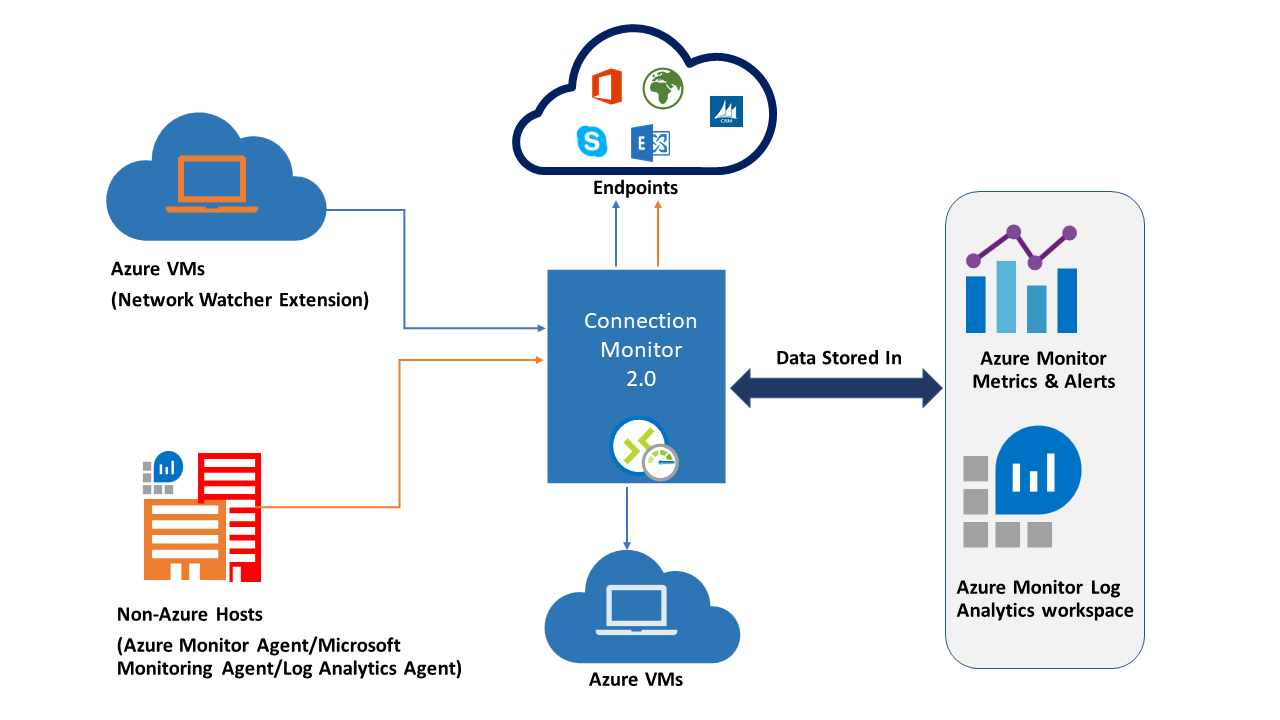

- Installare gli agenti di monitoraggio: Monitoraggio connessione si basa su file eseguibili leggeri per eseguire i controlli di connettività. Supporta i controlli di connettività sia da ambienti Azure che da ambienti locali. Il file eseguibile da usare dipende dal fatto che la macchina virtuale sia ospitata in Azure o in locale. Per ulteriori informazioni, vedere Installare agenti di monitoraggio.

- Abilitare Network Watcher nella sottoscrizione: tutte le sottoscrizioni dotate di una rete virtuale sono abilitate con Network Watcher. Quando si crea una rete virtuale nella sottoscrizione, Network Watcher viene abilitato automaticamente nella sottoscrizione e nell'area della rete virtuale. L'abilitazione automatica non influisce sulle risorse né comporta un addebito. Assicurarsi che Network Watcher non sia disabilitato in modo esplicito nella sottoscrizione.

- Creare un monitoraggio della connessione: Monitoraggio connessione monitora la comunicazione a intervalli regolari. Informa l'utente delle variazioni nella raggiungibilità e nella latenza. È anche possibile controllare la topologia di rete corrente e precedente tra gli agenti di origine e gli endpoint di destinazione. Le origini possono essere macchine virtuali di Azure o computer locali con un agente di monitoraggio installato. Gli endpoint di destinazione possono essere URL di Microsoft 365, URL di Dynamics 365, URL personalizzati, ID della risorsa di macchina virtuale di Azure, IPv4, IPv6, nomi di dominio completi o qualsiasi nome di dominio.

- Configurare l'analisi dei dati e gli avvisi: i dati raccolti da Monitoraggio connessione vengono archiviati nell'area di lavoro Log Analytics. L'area di lavoro viene configurata al momento della creazione del monitoraggio della connessione. I dati di monitoraggio sono disponibili anche in Metriche di Monitoraggio di Azure. È possibile usare Log Analytics per conservare i dati di monitoraggio per il tempo desiderato. In Monitoraggio di Azure le metriche vengono archiviate solo per 30 giorni per impostazione predefinita. Per ulteriori informazioni, vedere Raccolta, analisi e avvisi relativi ai dati.

- Diagnosticare problemi della rete: Monitoraggio connessione consente di diagnosticare i problemi nel monitoraggio della connessione e nella rete. I problemi nella rete ibrida vengono rilevati dagli agenti di Log Analytics installati in precedenza. I problemi in Azure vengono rilevati dall'estensione Network Watcher. È possibile visualizzare i problemi nella rete di Azure nella topologia di rete. Per ulteriori informazioni, vedere Diagnosticare i problemi di rete.

Creare un Monitoraggio connessione

Nei monitoraggi delle connessioni creati mediante Monitoraggio connessione, è possibile aggiungere sia computer locali che macchine virtuali di Azure come origini. Questi monitoraggi delle connessioni possono anche monitorare la connettività agli endpoint. Gli endpoint possono essere in Azure o in qualsiasi altro URL o indirizzo IP.

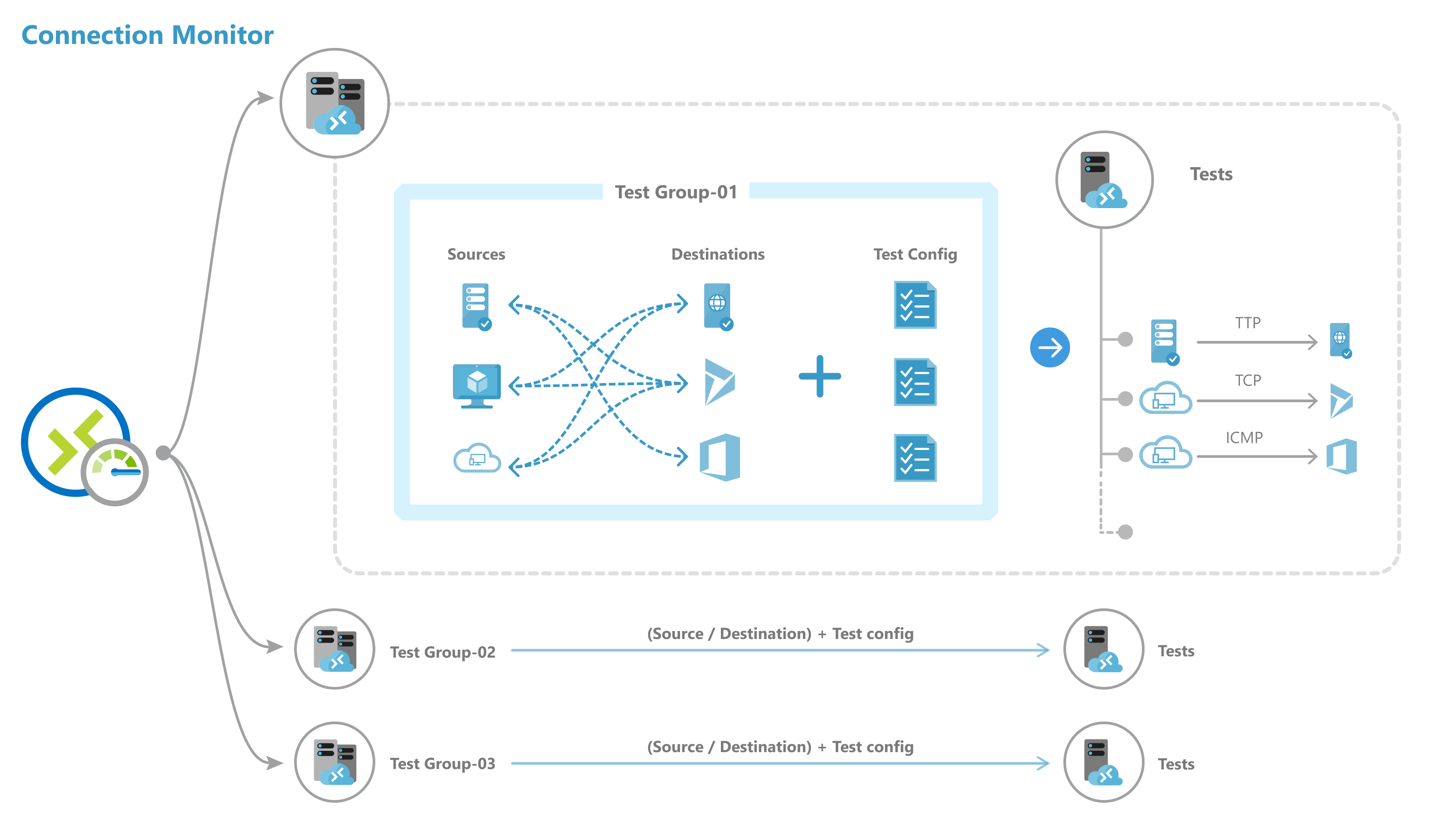

Monitoraggio connessione include le entità seguenti:

- Risorsa di monitoraggio delle connessioni: risorsa di Azure specifica dell'area. Tutte le entità seguenti sono proprietà di una risorsa di monitoraggio delle connessioni.

- Endpoint: origine o destinazione che partecipa ai controlli di connettività. Esempi di endpoint includono macchine virtuali di Azure, agenti locali, URL e indirizzi IP.

- Configurazione di test: configurazione specifica del protocollo per un test. In base al protocollo scelto, è possibile definire la porta, le soglie, la frequenza dei test e altri parametri.

- Gruppo di test: gruppo che contiene endpoint di origine, endpoint di destinazione e configurazioni dei test. Un monitoraggio delle connessioni può contenere più gruppi di test.

- Test: combinazione di un endpoint di origine, un endpoint di destinazione e una configurazione di test. Un test è il livello più granulare in cui sono disponibili i dati di monitoraggio. I dati di monitoraggio includono la percentuale di controlli non superati e il tempo di round trip.

È possibile creare un monitoraggio delle connessioni usando il portale di Azure, ARMClient o PowerShell.

Per creare un monitoraggio in Monitoraggio connessione usando il portale di Azure:

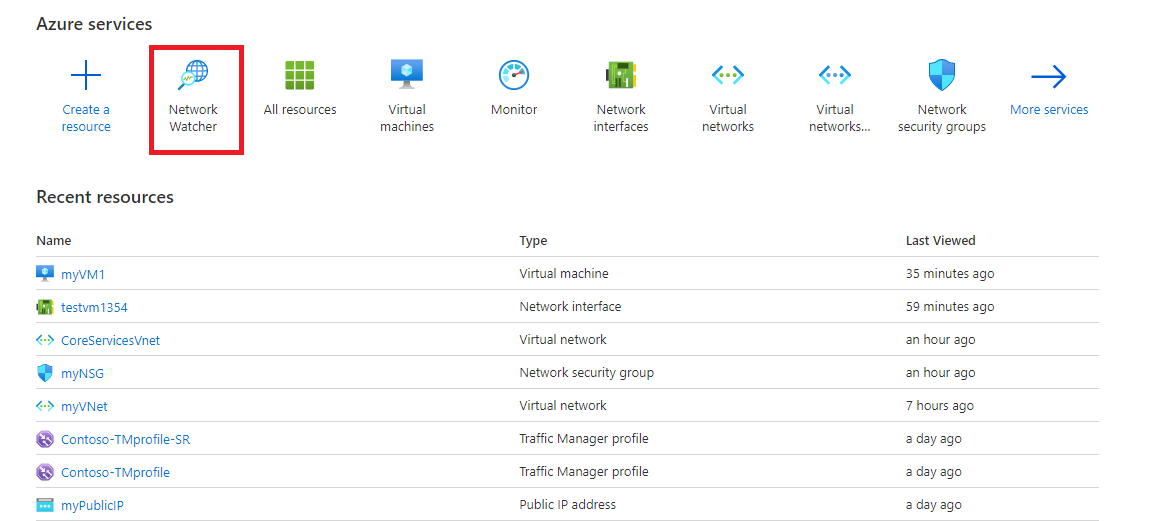

Nella home page del portale di Azure passare a Network Watcher.

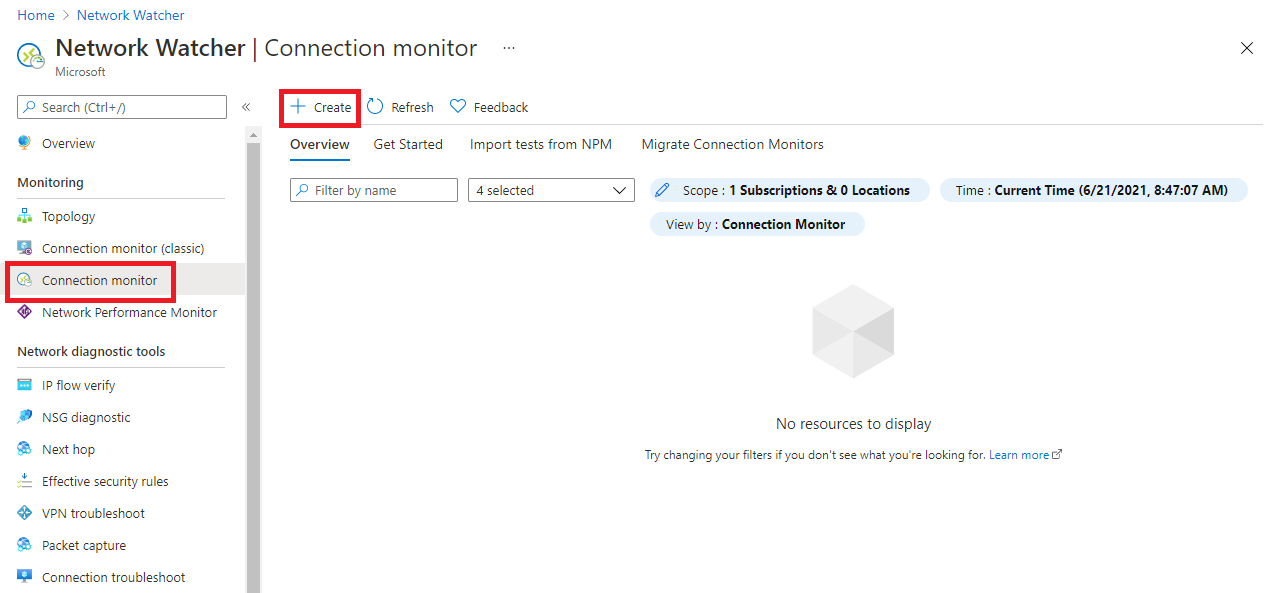

Nel riquadro sinistro in Monitoraggio selezionare Monitoraggio connessione e quindi fare clic su Crea.

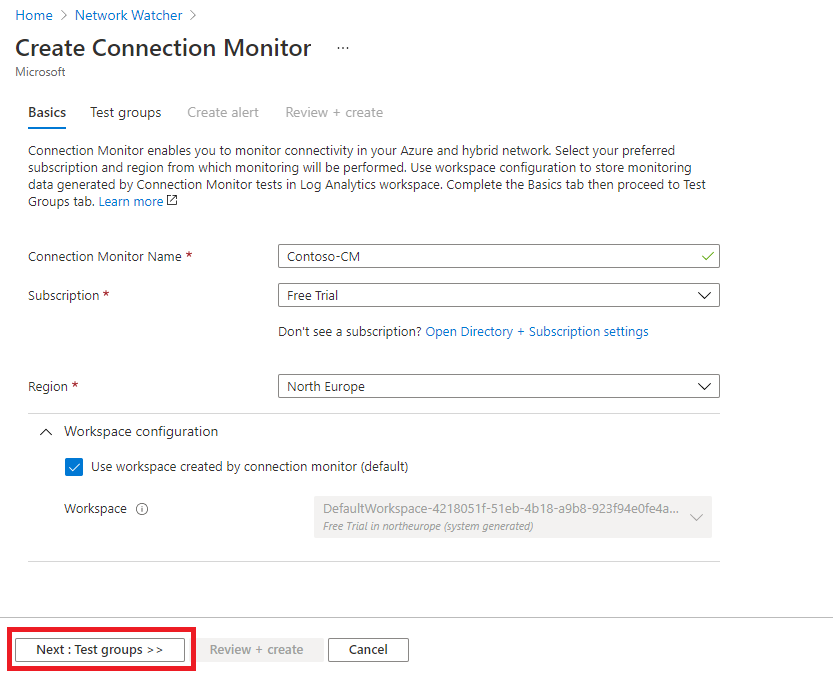

Nella scheda Informazioni di base della pagina Crea Monitoraggio connessione, è necessario immettere le informazioni seguenti per il nuovo monitoraggio delle connessioni:

Campo Informazioni Nome monitoraggio connessione Immettere un nome per il monitoraggio delle connessioni. Usare le regole di denominazione standard per le risorse di Azure. Subscription Selezionare la sottoscrizione di Azure nelle elenco. Area Selezionare un'area per il monitoraggio delle connessioni. È possibile selezionare solo le macchine virtuali di origine create in questa area. Configurazione dell'area di lavoro Scegliere un'area di lavoro personalizzata o quella predefinita. L'area di lavoro contiene i dati di monitoraggio.

Per usare l'area di lavoro predefinita, selezionare la casella di controllo.

Per scegliere un'area di lavoro personalizzata, deselezionare la casella di controllo. Selezionare quindi la sottoscrizione e l'area per l'area di lavoro personalizzata.

Fare clic su Avanti: Gruppi di test >>.

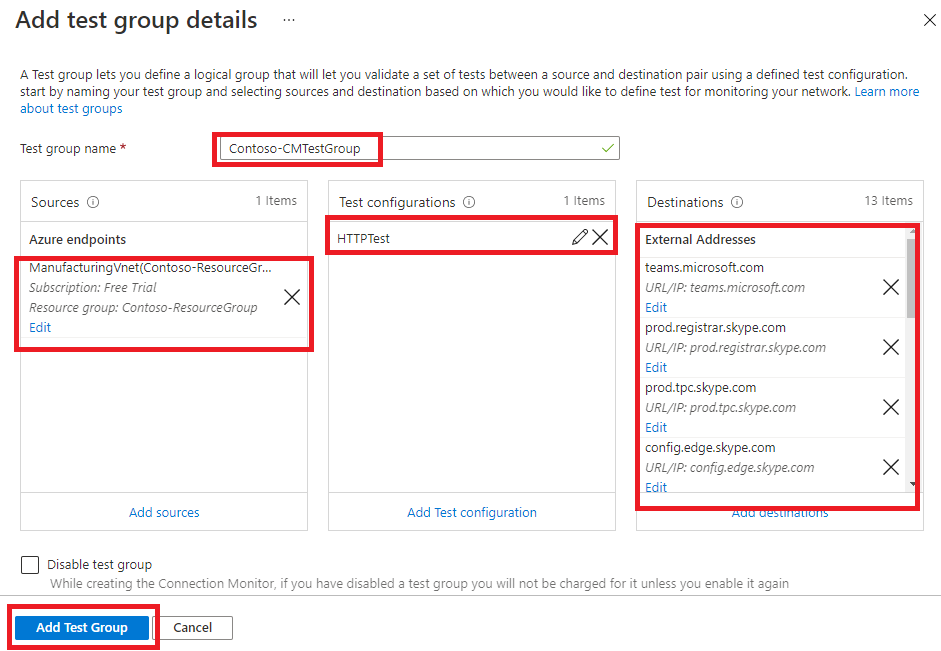

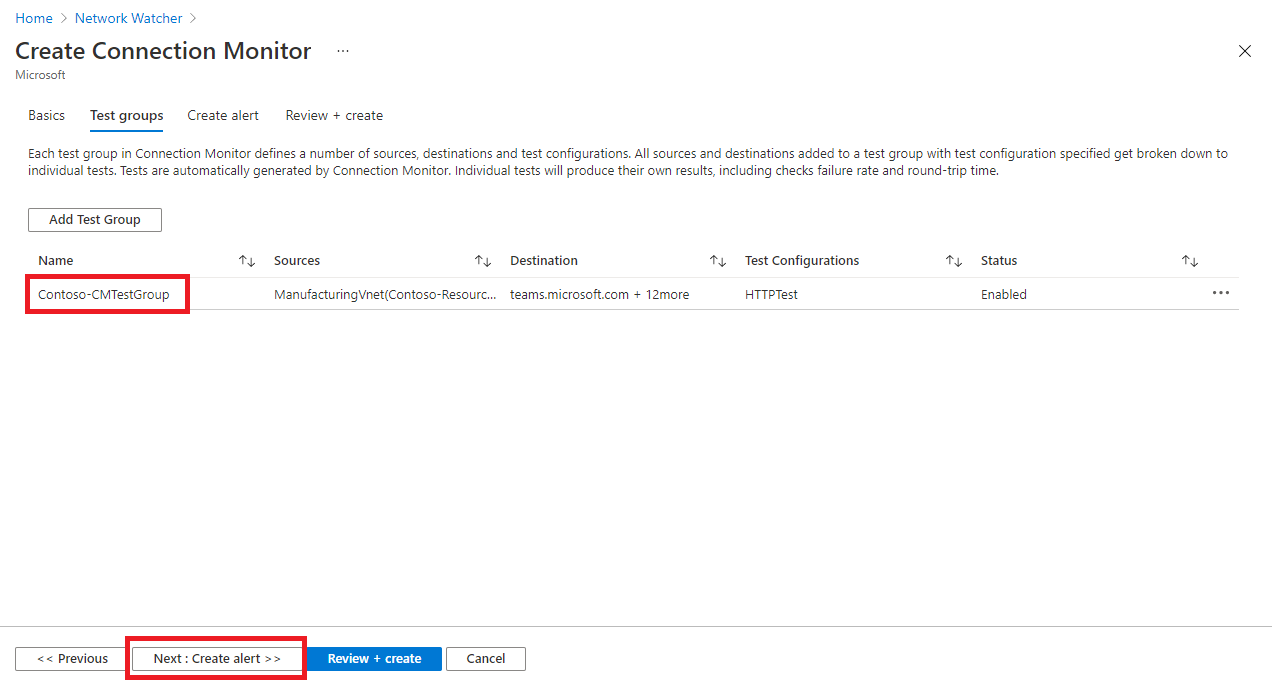

Nella pagina successiva è possibile aggiungere origini, configurazioni di test e destinazioni nei gruppi di test. Ogni gruppo di test in un monitoraggio delle connessioni include origini e destinazioni che vengono testate in base ai parametri di rete. Vengono testati la percentuale di controlli con esito negativo e il tempo di round trip rispetto alle configurazioni di test.

Fare clic su Aggiungi gruppo di test.

Fare clic su Avanti: Crea avviso >>.

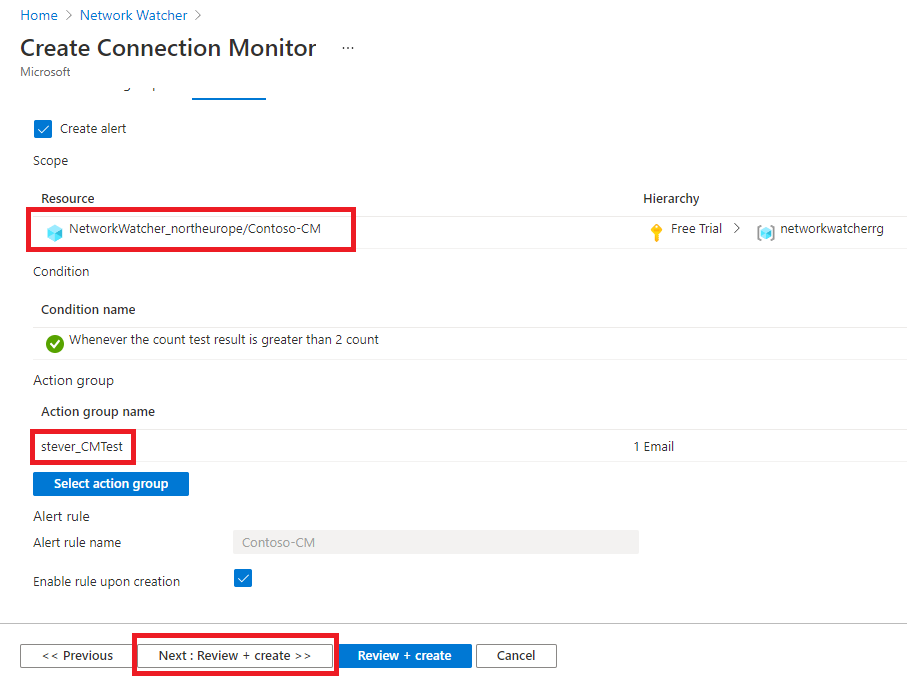

Nella scheda Crea avviso è possibile impostare avvisi sui test che hanno esito negativo in base alle soglie impostate nelle configurazioni di test.

È necessario immettere le informazioni seguenti per l'avviso:

- Crea avviso (casella di controllo): è possibile selezionare questa casella di controllo per creare un avviso legato alle metriche in Monitoraggio di Azure. Quando si seleziona questa casella di controllo, gli altri campi vengono abilitati per la modifica. Nota: potranno essere applicati costi aggiuntivi per l'avviso.

- Ambito (Risorsa/Gerarchia): questi valori vengono compilati automaticamente in base ai valori specificati nella scheda Informazioni di base.

- Condizione: l'avviso viene creato nella metrica Risultato del test (anteprima). Quando il risultato del test di monitoraggio delle connessioni è negativo, la regola di avviso viene attivata.

- Gruppo di azioni: è possibile immettere direttamente l'indirizzo di posta elettronica o creare avvisi tramite gruppi di azioni. Se si immette direttamente l'indirizzo di posta elettronica, viene creato un gruppo di azioni denominato Gruppo di azioni posta elettronica Monitoraggio prestazioni rete. L'ID di posta elettronica viene aggiunto al gruppo di azioni. Se si sceglie di usare gruppi di azioni, è necessario selezionare un gruppo di azioni creato in precedenza.

- Nome regola di avviso: questo è il nome del monitoraggio delle connessioni ed è già compilato automaticamente.

- Abilita regola alla creazione: selezionare questa casella di controllo per abilitare la regola di avviso in base alla condizione (impostazione predefinita). Disabilitare questa casella di controllo se si vuole creare la regola senza abilitarla, ad esempio a scopo di valutazione e test o perché non si è ancora pronti per distribuirla.

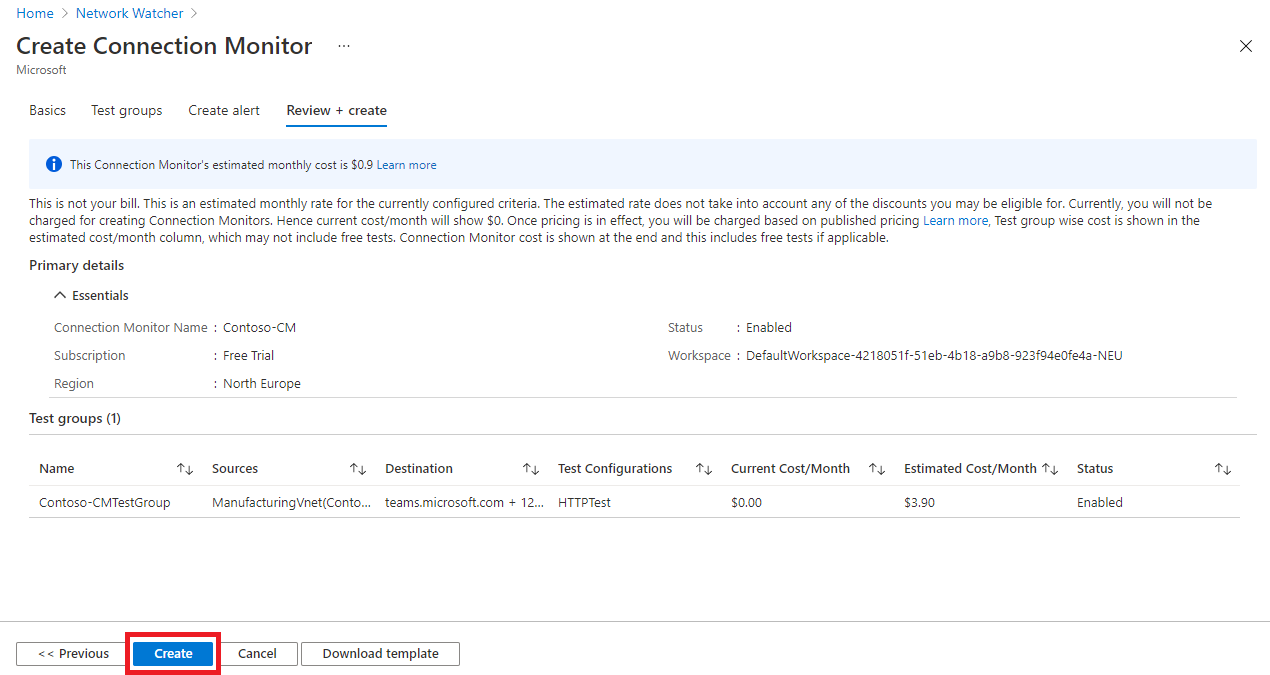

Fare clic su Avanti: Rivedi e crea>>.

Esaminare le informazioni e fare clic su Crea.

Analisi del traffico

Analisi del traffico è una soluzione basata sul cloud che fornisce visibilità delle attività di utenti e applicazioni nelle reti cloud. Analisi del traffico analizza i log dei flussi del gruppo di sicurezza di rete di Network Watcher per fornire informazioni dettagliate sul flusso del traffico nel cloud di Azure e offrire visualizzazioni dettagliate dei dati scritti nei log di flusso del gruppo di sicurezza di rete.

Con Analisi del traffico è possibile:

- Visualizzare l'attività della rete nelle sottoscrizioni di Azure e identificare le aree sensibili.

- Identificare le minacce alla sicurezza e proteggere la rete con informazioni quali porte aperte, applicazioni che tentano l'accesso a Internet e macchine virtuali (VM) che si connettono a reti non autorizzate.

- Conoscere i modelli di flusso di traffico nelle aree di Azure e in Internet per ottimizzare le prestazioni e la capacità della distribuzione della rete.

- Trovare le configurazioni di rete errate che comportano connessioni non riuscite nella rete.

Come funziona Analisi del traffico

Analisi del traffico esamina i log dei flussi dei gruppi di sicurezza di rete e acquisisce log ridotti aggregando i flussi comuni tra lo stesso indirizzo IP di origine, indirizzo IP di destinazione, porta di destinazione e protocollo, ad esempio Host 1 (indirizzo IP: 10.10.10.10) che comunica con Host 2 (indirizzo IP: 10.10.20.10), 100 volte nell'arco di 1 ora usando una porta (ad esempio, 80) e un protocollo (ad esempio, http). Il log ridotto ha una voce, indicante che Host 1 e Host 2 hanno comunicato 100 volte nell'arco di 1 ora usando la porta 80 e il protocollo HTTP, invece di 100 voci. I log ridotti vengono migliorati con informazioni su geografia, sicurezza e topologia e quindi archiviati in un'area di lavoro Log Analytics.

Il diagramma seguente illustra il flusso di dati:

I componenti principali di Analisi del traffico sono:

- Gruppo di sicurezza di rete: contiene un elenco di regole di sicurezza che consentono o negano il traffico di rete alle risorse connesse a una rete virtuale di Azure. I gruppi di sicurezza di rete possono essere associati a subnet, singole VM (distribuzione classica) o singole interfacce di rete collegate a VM (Resource Manager). Per altre informazioni, vedere Panoramica dei gruppi di sicurezza di rete.

- Log dei flussi del gruppo di sicurezza di rete: consentono di visualizzare informazioni sul traffico IP in ingresso e in uscita tramite un gruppo di sicurezza di rete. Sono scritti in formato JSON e mostrano i flussi in ingresso e in uscita per ogni regola, la scheda di rete a cui si applica il flusso, informazioni a cinque tuple relative al flusso (indirizzo IP di origine/destinazione, porta di origine/destinazione e protocollo) e se il traffico è consentito o meno. Per altre informazioni sui log dei flussi dei gruppi di sicurezza di rete, vedere Log dei flussi per i gruppi di sicurezza di rete.

- Log Analytics: servizio di Azure che raccoglie i dati di monitoraggio e li archivia in un repository centrale. Questi dati possono includere eventi, dati sulle prestazioni o dati personalizzati forniti tramite l'API di Azure. Dopo essere stati raccolti, i dati sono disponibili per generare avvisi, per l'analisi e per l'esportazione. Le applicazioni di monitoraggio, ad esempio Monitoraggio prestazioni rete e Analisi del traffico, sono basate sui log di Monitoraggio di Azure. Per altre informazioni, vedere Log di Monitoraggio di Azure.

- Area di lavoro Log Analytics: istanza di Log di Monitoraggio di Azure in cui vengono archiviati i dati relativi a un account Azure. Per altre informazioni sulle aree di lavoro Log Analytics, vedere Creare un'area di lavoro Log Analytics.

- Network Watcher: servizio a livello di area che consente di monitorare e diagnosticare le condizioni a livello della rete in Azure. Con Network Watcher è possibile attivare e disattivare i log dei flussi dei gruppi di sicurezza di rete. Per altre informazioni, vedere Network Watcher.

Per analizzare il traffico, è necessario avere un'istanza di Network Watcher esistente o abilitare un'istanza di Network Watcher in ogni area in cui sono presenti gruppi di sicurezza di rete per cui si vuole analizzare il traffico. Analisi del traffico può essere abilitata per i gruppi di sicurezza di rete ospitati in una delle aree supportate.

Prima di abilitare la registrazione dei flussi per i gruppi di sicurezza di rete, è necessario avere un gruppo di sicurezza di rete per cui registrare i flussi. Se non è disponibile un gruppo di sicurezza di rete, è necessario crearne uno usando il portale di Azure, l'interfaccia della riga di comando di Azure o PowerShell.

Per visualizzare Analisi del traffico, cercare Network Watcher nella barra di ricerca del portale. Per esplorare l'analisi del traffico e le relative funzionalità in Network Watcher, selezionare Analisi del traffico nel menu a sinistra.

Lo screenshot di esempio seguente mostra il dashboard di Analisi del traffico.