Implementare gruppi di sicurezza di rete e macchine virtuali IaaS di Windows

Come amministratore di sistema presso Contoso, è necessario assicurarsi che tutti i servizi ospitati in Microsoft Azure con IaaS soddisfino i severi requisiti di sicurezza aziendali. Per proteggere correttamente il traffico di rete, è possibile configurare gruppi di sicurezza di rete.

Gruppi di sicurezza di rete

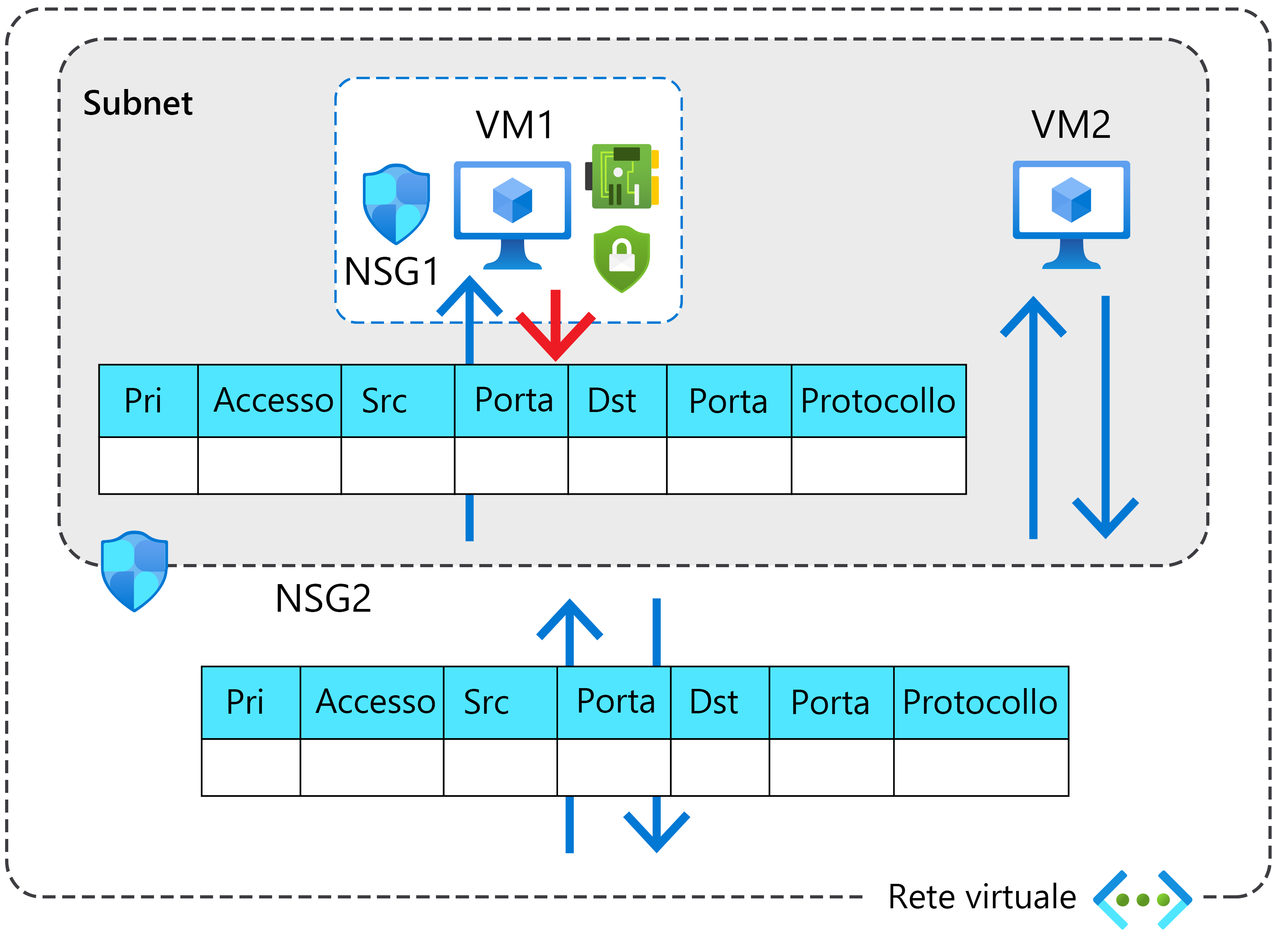

Un gruppo di sicurezza di rete filtra il traffico di rete in ingresso e in uscita. La configurazione delle regole di sicurezza per un gruppo di sicurezza di rete permette di controllare il traffico di rete consentendo o negando tipi di traffico specifici.

È possibile assegnare un gruppo di sicurezza di rete a:

- Un'interfaccia di rete per filtrare il traffico di rete solo su tale interfaccia.

- Una subnet per filtrare il traffico su tutte le interfacce di rete connesse nella subnet.

È anche possibile assegnare gruppi di sicurezza di rete a interfacce di rete e subnet. Ogni gruppo di sicurezza di rete viene quindi valutato in modo indipendente.

Il traffico in ingresso segue questo processo:

- Il traffico in ingresso viene prima valutato dal gruppo di sicurezza di rete applicato alla subnet.

- Il traffico in ingresso viene quindi valutato dal gruppo di sicurezza di rete applicato all'interfaccia di rete.

Tuttavia, il traffico in uscita segue questo processo:

- Il traffico in uscita da una macchina virtuale viene prima valutato dal gruppo di sicurezza di rete applicato all'interfaccia di rete.

- Il traffico in uscita da una macchina virtuale viene quindi valutato dal gruppo di sicurezza di rete applicato alla subnet.

Suggerimento

È possibile ridurre il lavoro amministrativo applicando un gruppo di sicurezza di rete a una subnet anziché alle singole interfacce di rete per proteggere tutte le macchine virtuali all'interno della subnet specificata con lo stesso set di regole.

Regole di sicurezza

Un gruppo di sicurezza di rete contiene regole di sicurezza usate per consentire o negare il traffico di rete filtrato.

La tabella seguente riporta le proprietà di una regola di sicurezza del gruppo di sicurezza di rete.

| Proprietà | Significato |

|---|---|

| Nome | Nome univoco all'interno del gruppo di sicurezza di rete. |

| Priorità | Numero compreso tra 100 e 4096. I numeri più bassi hanno priorità più alta e vengono elaborati per primi. |

| Origine o destinazione | Qualsiasi indirizzo IP, blocco CIDR (Classless Inter-Domain Routing), ad esempio 10.0.0.0/24, tag di servizio o gruppo di sicurezza delle applicazioni. I gruppi di sicurezza della rete vengono elaborati dopo che Azure ha convertito un indirizzo IP pubblico in un indirizzo IP privato per il traffico in ingresso e prima che Azure converta un indirizzo IP privato in un indirizzo IP pubblico per il traffico in uscita. |

| Protocollo | Transmission Control Protocol (TCP), User Datagram Protocol (UDP), Internet Control Message Protocol (ICMP) o Qualsiasi. |

| Direzione | Definisce se la regola si applica al traffico in ingresso o in uscita. |

| Intervallo di porte | Una singola porta o un intervallo di porte, ad esempio 10000-10005. È anche possibile usare un carattere jolly (*). |

| Azione | Consentire o impedire il traffico. |

| Descrizione | Proprietà facoltativa per descrizione dello scopo della regola. |

Nota

Non si definisce la direzione di una regola come proprietà della regola stessa. Si inizia invece creando una regola in ingresso o in uscita.

Importante

Quando il traffico di rete viene abbinato a una regola di sicurezza di rete, questa viene usata per il traffico di rete. Non vengono valutate ulteriori regole di sicurezza per il traffico di rete. Tuttavia, il traffico di rete diverso viene valutato rispetto ad altre regole di sicurezza.

Regole di sicurezza predefinite

Un gruppo di sicurezza di rete ha tre regole di sicurezza in ingresso e tre in uscita che non possono essere modificate. Lo scopo delle regole predefinite è:

- Consentire la connettività all'interno di una rete virtuale e dai servizi di bilanciamento del carico di Azure.

- Consentire la comunicazione in uscita verso Internet.

- Negare tutto il traffico da Internet.

La tabella seguente illustra le tre regole predefinite in ingresso.

| Priorità | Nome regola | Descrizione |

|---|---|---|

| 65000 | AllowVnetInbound | Consente il traffico in ingresso da qualsiasi macchina virtuale a qualsiasi macchina virtuale all'interno della subnet. |

| 65001 | AllowAzureLoadBalancerInbound | Consente il traffico dal bilanciamento del carico predefinito a tutte le macchine virtuali all'interno della subnet. |

| 65500 | DenyAllInBound | Nega il traffico da qualsiasi origine esterna a tutte le macchine virtuali. |

La tabella seguente illustra le regole predefinite in uscita.

| Priorità | Nome regola | Descrizione |

|---|---|---|

| 65000 | AllowVnetOutbound | Consente il traffico in uscita da qualsiasi macchina virtuale a qualsiasi macchina virtuale all'interno della subnet. |

| 65001 | AllowInternetOutbound | Consente il traffico in uscita verso Internet da qualsiasi macchina virtuale. |

| 65500 | DenyAllOutBound | Nega il traffico da tutte le macchine virtuali interne a un sistema esterno alla rete virtuale. |

Suggerimento

È possibile aggiungere altre regole predefinite.

Se il reparto IT di Contoso desidera connettere le macchine virtuali di Azure tramite Microsoft Remote Desktop, è possibile aggiungere una regola di sicurezza in ingresso al gruppo di sicurezza di rete che consente il traffico RDP. Si noti che il protocollo RDP in ingresso è una delle regole predefinite che possono essere aggiunte automaticamente quando si crea una macchina virtuale di Azure usando il portale di Azure.

Nota

È possibile eseguire l'override delle regole predefinite creando regole con priorità più elevata in base alle esigenze specifiche.

Regole di sicurezza ottimizzate

Se sono presenti molte regole di sicurezza che si desidera semplificare, è possibile usare regole di sicurezza ottimizzate. Le regole ottimizzate consentono di aggiungere le opzioni seguenti in una singola regola di sicurezza:

- Indirizzi IP multipli

- Più porte

- Tag di servizio

- Gruppi di sicurezza delle applicazioni

Ad esempio, il reparto IT di Contoso vuole limitare l'accesso a risorse specifiche nel data center, che però sono distribuite in diversi intervalli di indirizzi di rete. Con le regole ottimizzate, è possibile aggiungere tutti questi intervalli in una sola regola, riducendo il sovraccarico amministrativo.

Nota

È anche possibile usare le regole ottimizzate nei campi origine, destinazione o intervallo di porte di una regola.

Tag di servizio

Un tag del servizio rappresenta un gruppo di prefissi di indirizzi IP di un determinato servizio di Azure. Quando si creano regole di sicurezza è possibile usare i tag del servizio anziché indirizzi IP specifici. Se si specifica il nome del tag del servizio (ad esempio AzureBackup) nel campo origine o destinazione appropriato di una regola, è possibile negare o consentire il traffico per tale servizio.

Nota

Non è possibile creare tag del servizio personalizzati. Microsoft gestisce i prefissi di indirizzo inclusi nel tag del servizio e aggiorna automaticamente il tag in base alla modifica degli indirizzi, riducendo la complessità degli aggiornamenti frequenti alle regole di sicurezza di rete.

È possibile usare i tag del servizio per:

- Ottenere l'isolamento rete e proteggere le risorse di Azure da Internet in generale durante l'accesso ai servizi di Azure con endpoint pubblici.

- Creare regole del gruppo di sicurezza di rete in ingresso/uscita per negare il traffico da e verso Internet e consentire il traffico da e verso i servizi cloud di Azure.

Nota

È possibile usare i tag del servizio per definire i controlli di accesso alla rete nei gruppi di sicurezza di rete e anche in Firewall di Azure.

La tabella seguente riporta alcuni esempi di tag del servizio disponibili.

| Tag | Spiegazione |

|---|---|

| VirtualNetwork | Questo tag rappresenta tutti gli indirizzi di rete virtuale in qualsiasi punto di Azure e nella rete locale se si usa la connettività ibrida. |

| AzureLoadBalancer | Questo tag identifica il servizio di bilanciamento del carico dell'infrastruttura di Azure. Viene convertito nell'indirizzo IP virtuale dell'host (168.63.129.16) da cui hanno origine i probe di integrità di Azure. |

| Internet | Questo tag rappresenta qualsiasi elemento esterno all'indirizzo della rete virtuale che sia raggiungibile pubblicamente, incluse le risorse con indirizzi IP pubblici. Un esempio di una risorsa di questo tipo è la funzionalità App Web del servizio app di Azure. |

| AzureTrafficManager | Questo tag rappresenta l'indirizzo IP per Gestione traffico di Azure |

Nota

Un elenco completo dei tag del servizio è consultabile in Tag del servizio disponibili.

Gruppi di sicurezza delle applicazioni

Un gruppo di sicurezza delle applicazioni (ASG) consente di raggruppare le interfacce di rete. È quindi possibile usare il gruppo di sicurezza delle applicazioni come regola di origine o di destinazione all'interno di un gruppo di sicurezza di rete.

Suggerimento

I gruppi di sicurezza delle applicazioni semplificano l'amministrazione perché è possibile aggiungere o rimuovere interfacce di rete dal gruppo durante la distribuzione o la ridistribuzione dei server applicazioni.

È possibile usare i gruppi di sicurezza delle applicazioni per:

- Configurare la sicurezza di rete per le risorse usate da applicazioni specifiche. Ciò consente di raggruppare le macchine virtuali in modo logico, indipendentemente dall'assegnazione della subnet.

- Applicare una regola di sicurezza a un gruppo di risorse. Distribuire e ridimensionare carichi di lavoro specifici dell'applicazione è più semplice. È sufficiente aggiungere una nuova distribuzione di macchine virtuali a uno o più gruppi di sicurezza delle applicazioni e tale macchina virtuale selezionerà automaticamente le regole di sicurezza per il carico di lavoro.

Nota

Se un gruppo di sicurezza di rete si applica alle macchine virtuali, le regole di sicurezza per il gruppo di sicurezza delle applicazioni si applicano automaticamente anche alle macchine virtuali e consentono la connettività di rete completa tra le macchine virtuali nel gruppo di sicurezza delle applicazioni di esempio.

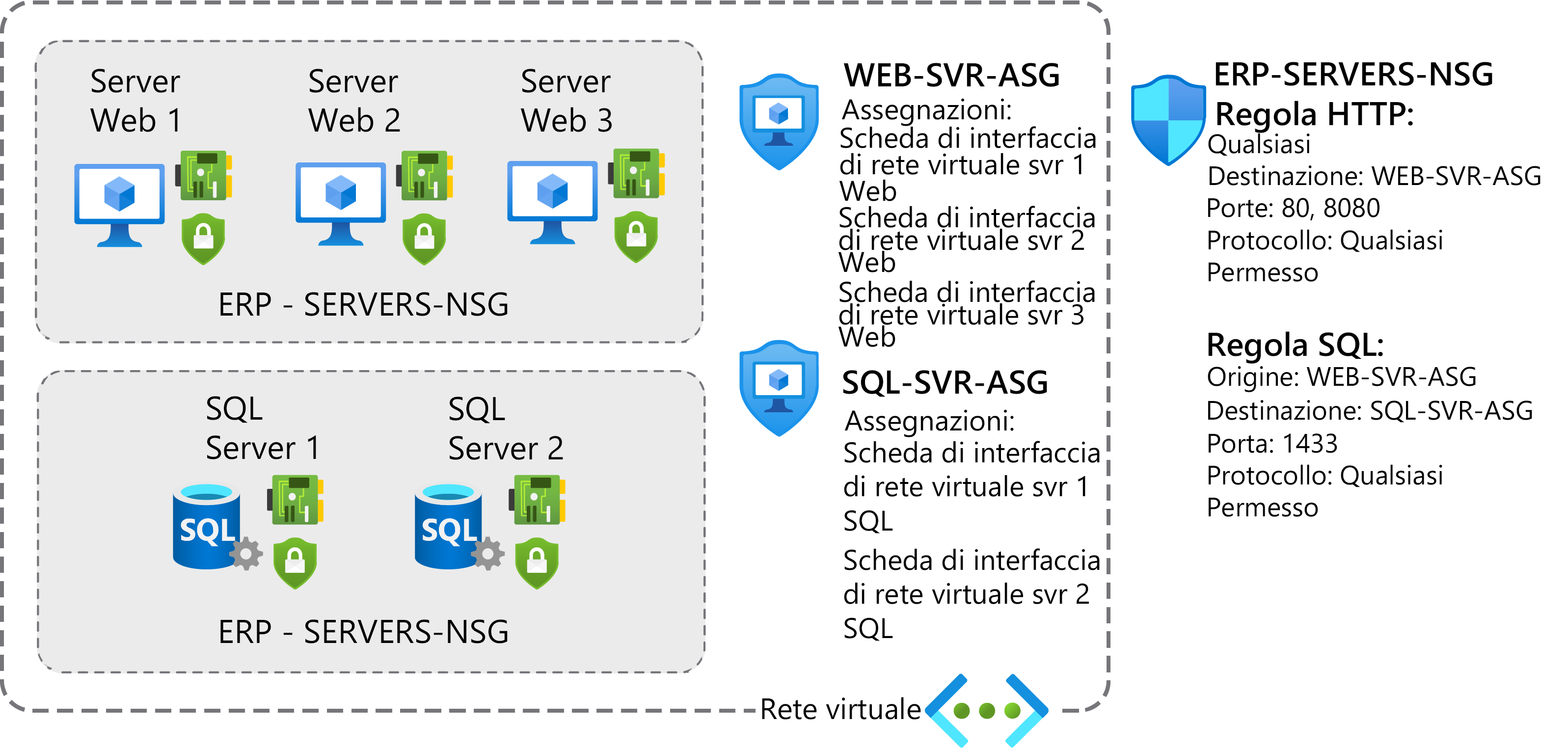

Senza gruppi di sicurezza delle applicazioni, è necessario creare una regola separata per ogni macchina virtuale. Ad esempio, Contoso ha un numero di server front-end in una rete virtuale. Il personale IT decide di implementare gruppi di sicurezza di rete e gruppi di sicurezza delle applicazioni per proteggere le risorse di rete, come mostra l'immagine seguente.

L'uso di gruppi di sicurezza delle applicazioni consente a Contoso di raggiungere gli obiettivi seguenti:

- I server Web devono essere accessibili sulle porte 80 e 8080.

- I server di database devono essere accessibili ai server Web sulla porta 1433.

Per configurare questa soluzione nel ruolo di amministratore di sistema, sarà necessario seguire questa procedura di alto livello:

- Assegnare le interfacce di rete per i server Web a un gruppo di sicurezza delle applicazioni.

- Assegnare le interfacce di rete per i server di database a un altro gruppo di sicurezza delle applicazioni.

- Creare due regole in ingresso nel gruppo di sicurezza di rete:

- Una regola apre il traffico della porta HTTP e TCP 8080 a tutti i server nel gruppo di sicurezza delle applicazioni dei server Web.

- L'altra regola consente il traffico SQL verso tutti i server nel gruppo di sicurezza delle applicazioni dei server di database.

Importante

È consigliabile usare sempre gruppi di sicurezza di rete per proteggere le risorse in rete dal traffico indesiderato. Con i gruppi di sicurezza di rete è possibile ottenere il controllo granulare sul livello rete. Allo stesso tempo, è possibile evitare le complessità legate alla configurazione e abilitazione delle regole di sicurezza per ogni macchina virtuale o rete virtuale.

Nota

Se si ha un tenant di Azure di valutazione, potrebbe essere utile eseguire questo esercizio: Creare e gestire i gruppi di sicurezza di rete