Implementare Firewall di Azure e macchine virtuali IaaS di Windows

L'amministratore di sistema di Contoso deve valutare tutte le possibili mitigazioni dei rischi al fine di proteggere il traffico di rete aziendale. Oltre a gruppi di sicurezza di rete e Protezione avanzata adattiva per la rete, sta prendendo in considerazione l'implementazione di Firewall di Azure.

Cos'è Firewall di Azure?

Firewall di Azure è un servizio di sicurezza di rete basato sul cloud. È possibile usare Firewall di Azure per proteggere le risorse di Rete virtuale di Azure. Con Firewall di Azure è possibile creare e gestire in modo centralizzato i profili di connettività di rete nell'organizzazione.

Firewall di Azure usa un indirizzo IP pubblico statico per le risorse della rete virtuale Di conseguenza, i firewall esterni possono identificare il traffico originato dalla rete virtuale dell'organizzazione. Firewall di Azure è anche completamente integrato con Monitoraggio di Azure, consentendo il supporto per la registrazione e l'analisi.

Funzionalità chiave di Firewall di Azure

Firewall di Azure è un firewall come servizio con stato e offre le funzionalità descritte nella tabella seguente.

| Funzionalità | Descrizione |

|---|---|

| Disponibilità elevata integrata | Poiché Firewall di Azure ha una disponibilità elevata per impostazione predefinita, non è necessario configurare il bilanciamenti del carico. |

| Zone di disponibilità | È possibile configurare Firewall di Azure in modo che si estenda a più Aree che supportano le zone di disponibilità in Azure per garantire una maggiore disponibilità. In questo modo si aumenta il tempo di indisponibilità al 99,99%. Nota: è possibile configurare le zone di disponibilità solo quando si distribuisce Firewall di Azure per la prima volta. |

| Scalabilità illimitata nel cloud | Firewall di Azure è scalabile in base alle esigenze per gestire i diversi volumi di traffico di rete dell'organizzazione. |

| Regole di filtro FQDN dell'applicazione | Usando regole di filtro basate su nomi di dominio completi (FQDN), è possibile limitare il traffico HTTP, HTTPS e Azure SQL in uscita a nomi di dominio completi designati. Nota: sono supportati i nomi con caratteri jolly. |

| Regole di filtro per il traffico di rete | È possibile creare in modo centralizzato regole di filtro di rete per consentire/negare il traffico usando l'indirizzo IP di origine e di destinazione, il protocollo o la porta. Firewall di Azure è un servizio con stato completo ed è quindi in grado di distinguere i pacchetti validi per diversi tipi di connessioni. Le regole vengono applicate e registrate tra più reti virtuali e, se opportuno, più sottoscrizioni. |

| Tag FQDN | I tag FQDN permettono di semplificare la creazione di regole che consentono il traffico di rete di servizi di Azure noti attraverso il firewall. Ad esempio, è possibile creare una regola di applicazione per consentire il traffico di rete da Windows Update includendo il tag Windows Update nella regola. Per ulteriori informazioni su questo argomento, vedere Panoramica sui tag FQDN. |

| Tag di servizio | È possibile usare i tag del servizio Firewall di Azure per rappresentare un gruppo di prefissi di indirizzi IP. Questo permette di ridurre la complessità nella creazione di regole di sicurezza. Nota: non è possibile creare tag del servizio personalizzati, né definire quali prefissi di indirizzi IP sono inclusi in un tag. Microsoft gestisce sia i prefissi degli indirizzi che i tag del servizio. |

| Intelligence per le minacce | Per ricevere un avviso e per negare il traffico da e verso indirizzi IP e domini dannosi noti, è possibile abilitare il filtro per il firewall basato sull'intelligence sulle minacce. Per ulteriori informazioni, vedere Filtro basato sull'intelligence sulle minacce di Firewall di Azure. Nota: Microsoft fornisce informazioni dettagliate su indirizzi IP e domini potenzialmente dannosi tramite il feed Intelligence sulle minacce Microsoft. |

| Supporto SNAT in uscita | Firewall di Azure converte tutti gli indirizzi IP del traffico di rete virtuale in uscita nell'IP pubblico di Firewall di Azure. Questa traduzione è nota come SNAT (Source Network Address Translation). È possibile identificare e consentire il traffico proveniente dalla rete virtuale dell'organizzazione verso destinazioni Internet remote. Se l'organizzazione usa un intervallo di indirizzi IP pubblici per le reti private, Firewall di Azure esegue SNAT sul traffico verso uno degli indirizzi IP privati del firewall in AzureFirewallSubnet. È anche possibile configurare Firewall di Azure in modo da non eseguire SNAT sull'intervallo di indirizzi IP pubblici. Per ulteriori informazioni, vedere Intervalli di indirizzi IP privati SNAT di Firewall di Azure. Nota: Firewall di Azure non esegue SNAT quando l'indirizzo IP di destinazione è un intervallo di indirizzi IP privati definito nella richiesta di commento IANA 1918. |

| Supporto DNAT in ingresso | Firewall di Azure usa DNAT (Destination Network Address Translation) per tradurre qualsiasi traffico di rete Internet in ingresso in arrivo all'indirizzo IP pubblico del firewall. Firewall di Azure filtra il traffico di rete verso gli indirizzi IP privati nelle reti virtuali dell'organizzazione. |

| Più indirizzi IP pubblici | È possibile associare un massimo di 250 indirizzi IP pubblici a Firewall di Azure. |

| Registrazione di Monitoraggio di Azure | Tutti gli eventi di Firewall di Azure si integrano con Monitoraggio di Azure per consentire di archiviare i log in un account di archiviazione e di trasmettere i flussi di eventi all'hub eventi o inviarli ai log di Monitoraggio di Azure. Per ulteriori informazioni, vedere Esercitazione: Monitorare i log e le metriche di Firewall di Azure. |

| Tunneling forzato | È possibile configurare Firewall di Azure in modo che tutto il traffico Internet in uscita venga indirizzato a un hop successivo designato, ad esempio un firewall perimetrale locale o un'altra appliance virtuale di rete (NVA). Per ulteriori informazioni, vedere Tunneling forzato di Firewall di Azure. |

| Certificazioni | Firewall di Azure è conforme a PCI (Payment Card Industry), SOC (Service Organization Controls), ISO (International Organization for Standardization) e ICSA Labs. |

Nota

Per ulteriori informazioni su Firewall di Azure, vedere Domande frequenti su Firewall di Azure.

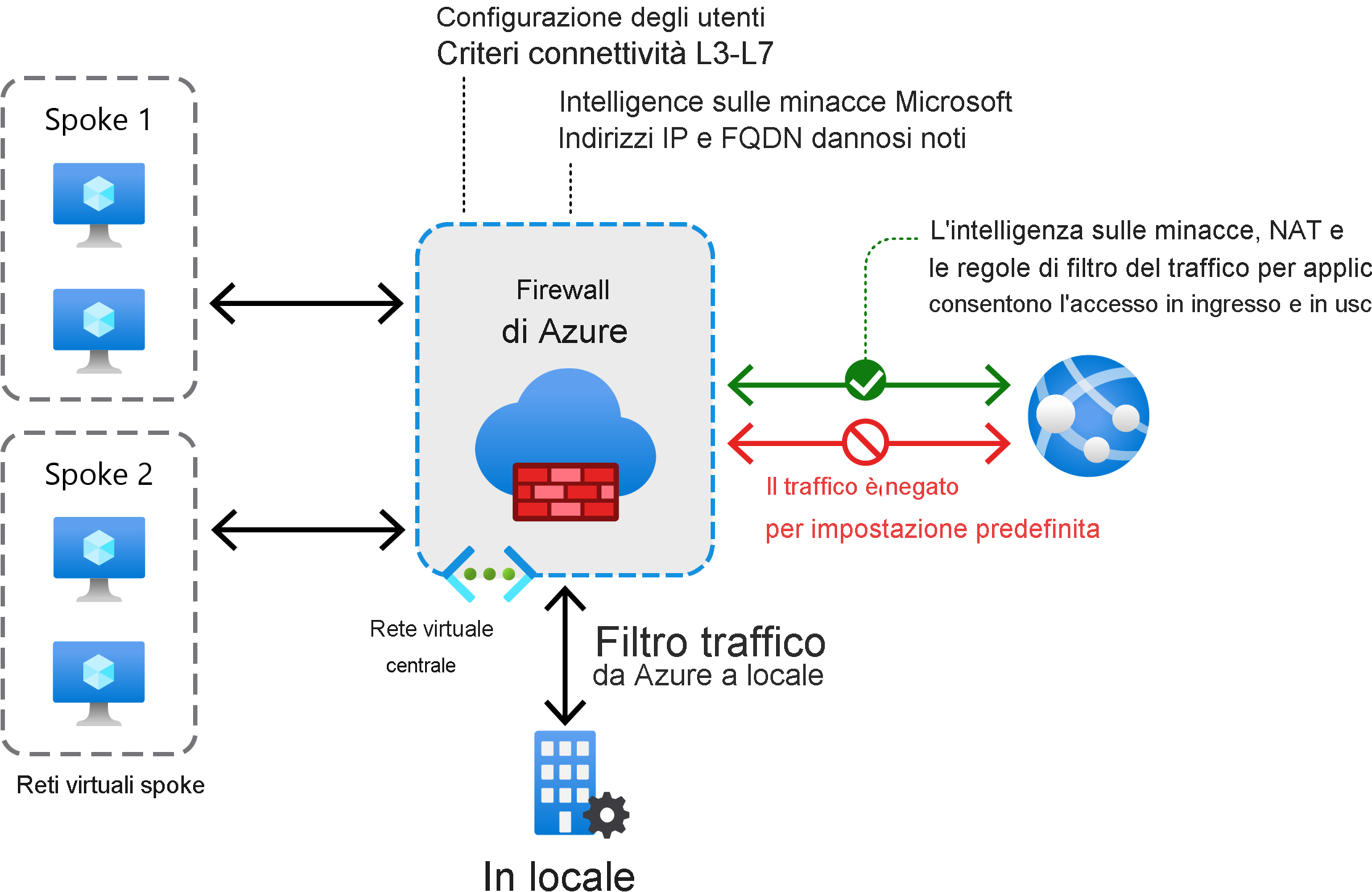

Modello di distribuzione tipico

È possibile distribuire Firewall di Azure in qualsiasi rete virtuale. La maggior parte dei sottoscrittori di Azure distribuisce Firewall di Azure in un modello hub e spoke. La rete virtuale centrale (hub) ospita il firewall. Le reti virtuali aggiuntive (spoke) possono essere impostate come peer della rete virtuale del firewall dell'hub.

Suggerimento

Il modello hub e spoke consente agli amministratori di esercitare un controllo centralizzato su più reti virtuali spoke, anche in più sottoscrizioni.

Nota

Per prestazioni ottimali, è consigliabile distribuire un firewall in ogni area.

Controllo dell'accesso alla rete in uscita

La gestione e il controllo dell'accesso alla rete in uscita è una parte essenziale del piano di sicurezza di rete di un'organizzazione. I motivi per gestire il traffico in uscita possono includere:

- Limitare l'accesso a siti Web.

- Limitare le porte e gli indirizzi IP in uscita a cui gli utenti possono accedere.

È possibile usare Firewall di Azure per controllare l'accesso alla rete in uscita da una subnet di Azure. Con Firewall di Azure, è possibile configurare:

- Regole di applicazione che definiscono nomi di dominio completi a cui gli utenti possono accedere da una subnet.

- Regole di rete che definiscono l'indirizzo IP di origine, il protocollo, la porta di destinazione e l'indirizzo IP di destinazione.

Nota

Le regole configurate si applicano al traffico di rete quando questo viene instradato verso il firewall come gateway predefinito della subnet.

Controllo dell'accesso alla rete in ingresso

È possibile usare regole NAT (Network Address Translation) per gestire l'accesso alla rete in ingresso con Firewall di Azure. In particolare, è possibile configurare la modalità DNAT di Firewall di Azure per convertire e filtrare il traffico Internet in ingresso nelle subnet.

Quando si configura la modalità DNAT, l'azione di raccolta delle regole NAT è impostata su DNAT. Ogni regola nella raccolta regole NAT può quindi essere usata per convertire la porta e l'indirizzo IP pubblici del firewall in porta e indirizzo IP privati.

Le regole DNAT aggiungono in modo implicito una regola di rete corrispondente per consentire il traffico convertito. È possibile sostituire questo comportamento aggiungendo in modo esplicito una raccolta regole di rete con regole di negazione corrispondenti al traffico convertito.

Nota

Se si ha un tenant di Azure di valutazione e si vuole testare Firewall di Azure, vedere l'esercitazione seguente: Creare un ambiente di test di Firewall di Azure.

Attenzione

Firewall di Azure presenta diversi problemi noti. Per ulteriori informazioni al riguardo, vedere Che cos'è Firewall di Azure, Problemi noti.

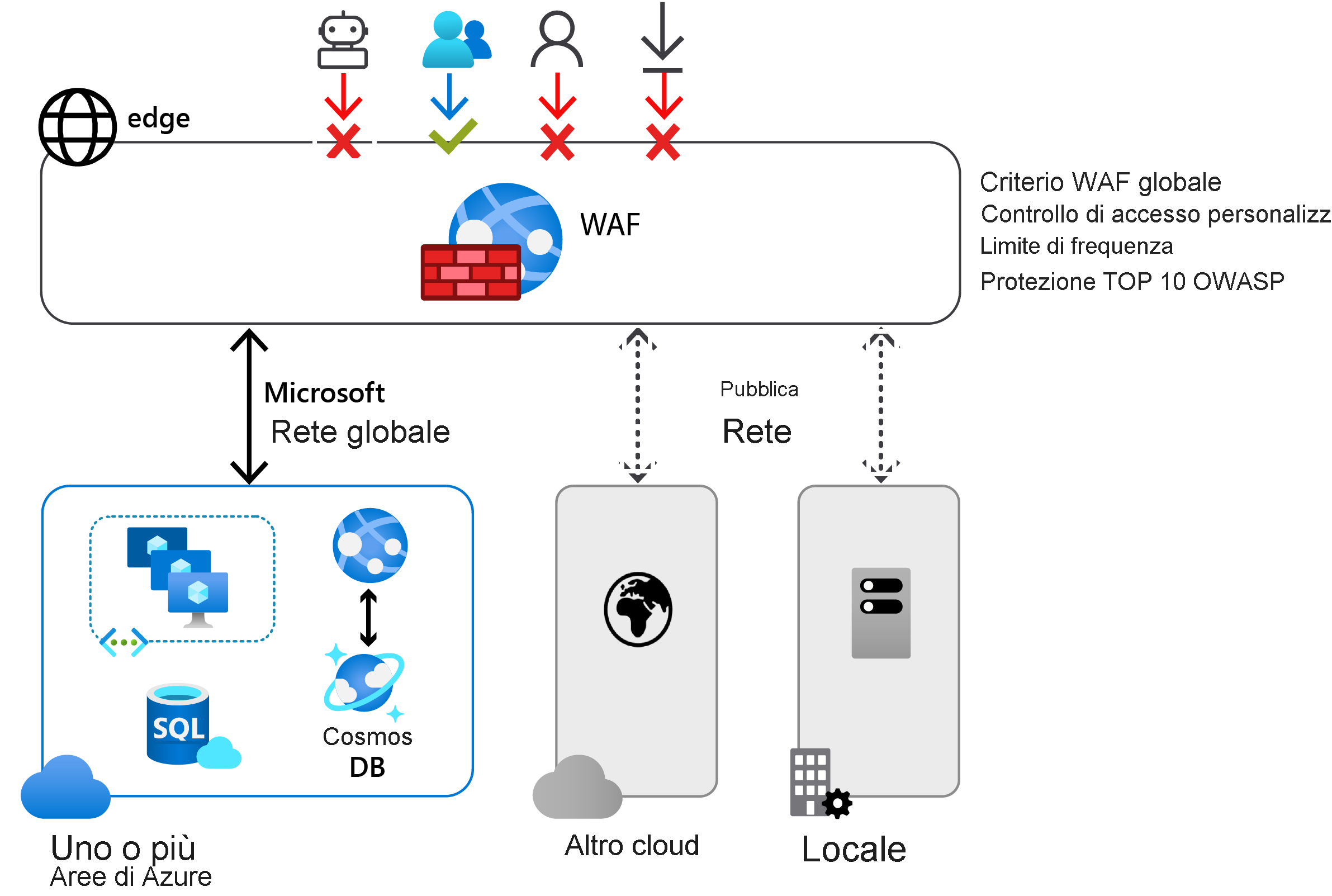

Che cos'è Web application firewall di Azure?

Le applicazioni Web sono costantemente bersagliate da attacchi dannosi che cercano di sfruttare vulnerabilità di rete comuni. Ad esempio, gli attacchi SQL injection e quelli tramite scripting intersito sono tra i più comuni.

È possibile usare Web application firewall di Azure per fornire una protezione centralizzata delle applicazioni Web da exploit e vulnerabilità comuni.

Un web application firewall centralizzato contribuisce a semplificare la gestione della sicurezza. Inoltre, offre una migliore garanzia di protezione da minacce e intrusioni.

Una soluzione web application firewall è in grado di reagire più velocemente a una minaccia alla sicurezza tramite l'applicazione centralizzata di patch per una vulnerabilità nota, invece di proteggere ogni singola applicazione Web.

È possibile distribuire un Web application firewall di Azure con:

- Gateway applicazione di Azure

- Frontdoor di Azure

- Servizio Rete per la distribuzione di contenuti di Azure di Microsoft