Esplorare i risultati e i bug di OWASP ZAP

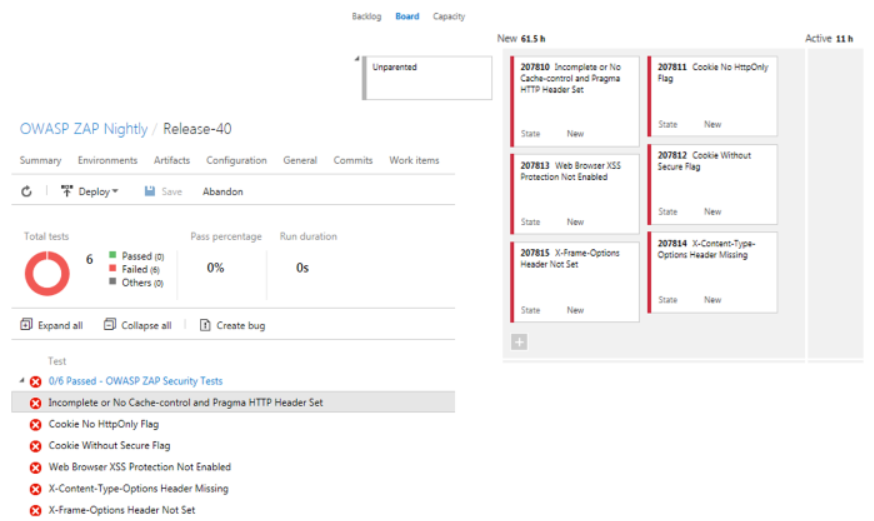

Al termine delle analisi, la versione in Azure Pipelines viene aggiornata con un report che include i risultati e i bug generati nel backlog del team.

I bug risolti si chiudono se la vulnerabilità è stata corretta; tornano invece "in corso" se la vulnerabilità è ancora presente.

Questa funzionalità offre un vantaggio importante: le vulnerabilità vengono create come bug e consentono quindi di mettere in pratica misure correttive che possono essere monitorate e misurate.

È anche possibile eliminare eventuali falsi positivi usando il file di contesto di OWASP ZAP e, pertanto, vengono rilevate solo le vulnerabilità effettive.

Anche se si applica la convalida continua della sicurezza su ogni modifica per evitare che vengano introdotte nuove vulnerabilità, gli hacker cambiano continuamente i propri approcci e vengono sempre individuate nuove vulnerabilità.

Con efficaci strumenti di monitoraggio è tuttavia possibile rilevare, prevenire e correggere eventuali problemi individuati durante l'esecuzione dell'applicazione in un ambiente di produzione.

Azure offre vari strumenti di rilevamento, prevenzione e avviso basati su regole, ad esempio OWASP Top 10 e strumenti di Machine Learning, in grado di rilevare anomalie e comportamenti insoliti e identificare così gli utenti malintenzionati.

Per ridurre al minimo le vulnerabilità di sicurezza, è opportuno adottare un approccio olistico e strutturato su più livelli, tra cui un'infrastruttura sicura, l'architettura delle applicazioni, la convalida continua e il monitoraggio.

Le procedure DevSecOps consentono ai team di lavoro di incorporare queste funzionalità di sicurezza nel ciclo di vita delle applicazioni.

Combinando la convalida continua della sicurezza con la pipeline CI/CD è possibile garantire la sicurezza delle applicazioni e, al tempo stesso, aumentare la frequenza di distribuzione per consentire all'azienda di rimanere al passo con la concorrenza.