Risoluzione dei problemi relativi ai criteri di BitLocker dal lato client

Questo articolo fornisce indicazioni su come risolvere i problemi di crittografia di BitLocker sul lato client. Anche se il report di crittografia Microsoft Intune consente di identificare e risolvere i problemi di crittografia comuni, alcuni dati di stato del provider di servizi di configurazione BitLocker potrebbero non essere segnalati. In questi scenari, sarà necessario accedere al dispositivo per analizzare ulteriormente.

Processo di crittografia BitLocker

I passaggi seguenti descrivono il flusso di eventi che devono comportare la corretta crittografia di un dispositivo Windows 10 che non è stato crittografato in precedenza con BitLocker.

- Un amministratore configura un criterio BitLocker in Intune con le impostazioni desiderate e ha come destinazione un gruppo di utenti o un gruppo di dispositivi.

- I criteri vengono salvati in un tenant nel servizio Intune.

- Un client Windows 10 Mobile Gestione dispositivi (MDM) viene sincronizzato con il servizio Intune ed elabora le impostazioni dei criteri di BitLocker.

- L'attività pianificata Aggiornamento dei criteri MDM di BitLocker viene eseguita nel dispositivo che replica le impostazioni dei criteri di BitLocker nella chiave del Registro di sistema FVE (Full Volume Encryption).

- La crittografia BitLocker viene avviata nelle unità.

Il report di crittografia mostrerà i dettagli dello stato di crittografia per ogni dispositivo di destinazione in Intune. Per indicazioni dettagliate su come usare queste informazioni per la risoluzione dei problemi, vedere Risoluzione dei problemi di BitLocker con il report di crittografia Intune.

Avviare una sincronizzazione manuale

Se si è stabilito che non sono presenti informazioni interattive nel report di crittografia, sarà necessario raccogliere dati dal dispositivo interessato per completare l'indagine.

Dopo aver accesso al dispositivo, il primo passaggio consiste nell'avviare manualmente una sincronizzazione con il servizio Intune prima di raccogliere i dati. Nel dispositivo Windows selezionare Impostazioni>Account>Accedere all'azienda o all'istituto di istruzione><Selezionare leinformazioni sull'account aziendale o dell'istituto>> di istruzione. Quindi, in Stato di sincronizzazione del dispositivo selezionare Sincronizza.

Al termine della sincronizzazione, continuare con le sezioni seguenti.

Raccolta dei dati del log eventi

Le sezioni seguenti illustrano come raccogliere dati da log diversi per risolvere i problemi relativi allo stato e ai criteri di crittografia. Assicurarsi di completare una sincronizzazione manuale prima di raccogliere i dati di log.

Registro eventi dell'agente di gestione dei dispositivi mobili (MDM)

Il registro eventi MDM è utile per determinare se si è verificato un problema durante l'elaborazione dei criteri Intune o l'applicazione delle impostazioni CSP. L'agente OMA DM si connetterà al servizio Intune e tenterà di elaborare i criteri destinati all'utente o al dispositivo. Questo log mostrerà l'esito positivo e gli errori durante l'elaborazione dei criteri Intune.

Raccogliere o esaminare le informazioni seguenti:

REGISTRO>DeviceManagement-Enterprise-Diagnostics-Provider admin

- Percorso: fare clic con il pulsante destro del mouse sul menu> Start Visualizzatore eventi>Applicazioni e log dei servizi>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostics-Provider>Amministrazione

- Percorso del file system: C:\Windows\System32\winevt\Logs\Microsoft-Windows-DeviceManagement-Enterprise-Diagnostics-Provider%4Admin.evtx

Per filtrare il log, fare clic con il pulsante destro del mouse sul registro eventi e scegliere Filtra log> correntecritico/errore/avviso. Cercare quindi BitLocker nei log filtrati (premere F3 e immettere il testo).

Gli errori nelle impostazioni di BitLocker seguono il formato del provider di servizi di configurazione BitLocker, quindi verranno visualizzate voci simili alle seguenti:

./Device/Vendor/MSFT/BitLocker/RequireDeviceEncryption

oppure

./Vendor/MSFT/BitLocker/ConfigureRecoveryPasswordRotation

Nota

È anche possibile abilitare la registrazione di debug per questo registro eventi usando il Visualizzatore eventi per la risoluzione dei problemi.

Registro eventi di gestione api BitLocker

Questo è il registro eventi principale per BitLocker. Se l'agente MDM ha elaborato correttamente i criteri e non sono presenti errori nel registro eventi DeviceManagement-Enterprise-Diagnostics-Provider admin, questo è il log successivo da analizzare.

REGISTRO>Gestione dell'API BitLocker

- Percorso: fare clic con il pulsante destro del mouse sul menu> Start Visualizzatore eventi>Applicazioni e log dei servizi>Microsoft>Windows>BitLocker-API

- Percorso del file system: C:\Windows\System32\winevt\Logs\Microsoft-Windows-BitLocker%4BitLocker Management.evtx

In genere, gli errori vengono registrati qui se mancano prerequisiti hardware o software richiesti dai criteri, ad esempio Trusted Platform Module (TPM) o Windows Recovery Environment (WinRE).

Errore: Non è stato possibile abilitare la crittografia invisibile all'utente

Come illustrato nell'esempio seguente, vengono registrate anche le impostazioni dei criteri in conflitto che non possono essere implementate durante la crittografia invisibile all'utente e il manifesto come conflitti di criteri di gruppo:

Impossibile abilitare La crittografia invisibile all'utente.

Errore: crittografia BitLocker non può essere applicata a questa unità a causa di impostazioni di Criteri di gruppo in conflitto. Quando l'accesso in scrittura alle unità non protette da BitLocker viene negato, l'uso di una chiave di avvio USB non può essere richiesto. Chiedere all'amministratore di sistema di risolvere questi conflitti di criteri prima di tentare di abilitare BitLocker.

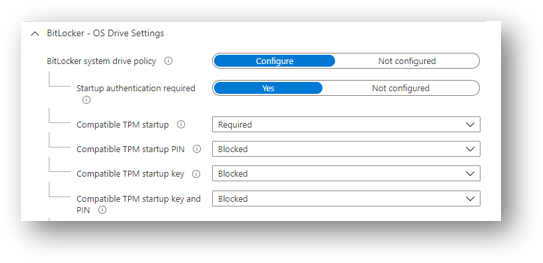

Soluzione: Configurare il PIN di avvio TPM compatibile su Bloccato. In questo modo si risolveranno le impostazioni di Criteri di gruppo in conflitto quando si usa la crittografia invisibile all'utente.

Se è necessaria la crittografia invisibile all'utente, è necessario impostare il PIN e la chiave di avvio TPM su Bloccato . Configurazione del PIN di avvio TPM e della chiave di avvio su Consentito e l'impostazione del PIN e della chiave di avvio su Bloccato per l'interazione dell'utente e genera un errore di Criteri di gruppo in conflitto nel registro eventi BitLocker-AP. Inoltre, se si configura il PIN di avvio TPM o la chiave di avvio per richiedere l'interazione dell'utente, la crittografia invisibile all'utente avrà esito negativo.

Se si configura una delle impostazioni TPM compatibili su Obbligatorio , la crittografia invisibile all'utente avrà esito negativo.

Errore: TPM non disponibile

Un altro errore comune nel log dell'API BitLocker è che il TPM non è disponibile. L'esempio seguente mostra che TPM è un requisito per la crittografia invisibile all'utente:

Impossibile abilitare La crittografia invisibile all'utente. TPM non è disponibile.

Errore: non è possibile trovare un dispositivo di sicurezza TPM (Trusted Platform Module) compatibile nel computer.

Soluzione: Verificare che sia disponibile un TPM nel dispositivo e, se presente, controllare lo stato tramite TPM.msc o il cmdlet di PowerShell get-tpm.

Errore: Un-Allowed bus con supporto DMA

Se il log di BitLocker-API visualizza lo stato seguente, significa che Windows ha rilevato un dispositivo con accesso diretto alla memoria collegato (DMA) che potrebbe esporre una minaccia DMA.

Un-Allowed rilevato bus/dispositivi con supporto DMA

Soluzione: Per risolvere questo problema, verificare prima di tutto che il dispositivo non disponga di porte DMA esterne con il produttore dell'apparecchiatura originale (OEM). Seguire quindi questa procedura per aggiungere il dispositivo all'elenco consentito. Nota: aggiungere un dispositivo DMA all'elenco consentito solo se si tratta di un'interfaccia/bus DMA interno.

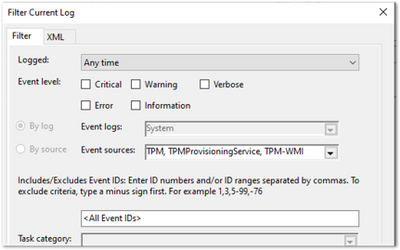

Registro eventi di sistema

Se si verificano problemi relativi all'hardware, ad esempio problemi con il TPM, gli errori verranno visualizzati nel registro eventi di sistema per TPM dall'origine TPMProvisioningService o TPM-WMI.

REGISTRO>Evento di sistema

- Posizione: fare clic con il pulsante destro del mouse sul menu> Start Visualizzatore eventi>Sistema log>di Windows

- Percorso del file system: C:\Windows\System32\winevt\Logs\System.evtx

Filtrare queste origini eventi per identificare eventuali problemi relativi all'hardware che il dispositivo potrebbe riscontrare con il TPM e verificare con il produttore OEM se sono disponibili aggiornamenti del firmware.

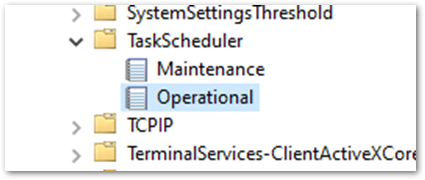

Registro eventi operativi dell'utilità di pianificazione

Il registro eventi operativo dell'utilità di pianificazione è utile per gli scenari di risoluzione dei problemi in cui i criteri sono stati ricevuti da Intune (è stato elaborato in DeviceManagement-Enterprise), ma la crittografia di BitLocker non è stata avviata correttamente. L'aggiornamento dei criteri MDM di BitLocker è un'attività pianificata che deve essere eseguita correttamente quando l'agente MDM si sincronizza con il servizio Intune.

Abilitare ed eseguire il log operativo negli scenari seguenti:

- I criteri di BitLocker vengono visualizzati nel registro eventi di amministrazione di DeviceManagement-Enterprise-Diagnostics-Provider, nella diagnostica MDM e nel Registro di sistema.

- Non ci sono errori (i criteri sono stati prelevati correttamente da Intune).

- Nel registro eventi dell'API BitLocker non viene registrato nulla per indicare che è stata persino tentata la crittografia.

REGISTRO>Evento operativo dell'utilità di pianificazione

- Percorso: Visualizzatore eventi>Applicazioni e log dei servizi>Microsoft>Windows>TaskScheduler

- Percorso del file system: C:\Windows\System32\winevt\Logs\Microsoft-Windows-TaskScheduler%4Operational.evtx

Abilitare ed eseguire il registro eventi operativo

Importante

È necessario abilitare manualmente questo registro eventi prima di registrare i dati perché il log identificherà eventuali problemi durante l'esecuzione dell'attività pianificata Aggiornamento dei criteri MDM di BitLocker.

Per abilitare questo log, fare clic con il pulsante destro del mouse su Menu Start Visualizzatore eventi Applicazioni e servizi Microsoft Windows TaskSchedulerOperational.To enable this log, right-click on Start Menu>Visualizzatore eventi>Applications and Services>Microsoft>Windows>TaskScheduler> Operational.

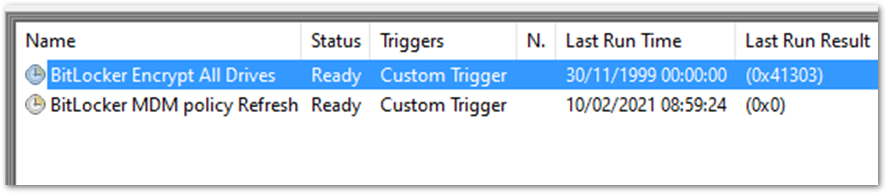

Immettere quindi l'utilità di pianificazione nella casella di ricerca di Windows e selezionare Utilità di pianificazione>Microsoft>Windows>BitLocker. Fare clic con il pulsante destro del mouse sull'aggiornamento dei criteri MDM di BitLocker e scegliere Esegui.

Al termine dell'esecuzione, esaminare la colonna Risultato ultima esecuzione per individuare eventuali codici di errore ed esaminare il registro eventi di pianificazione attività per individuare eventuali errori.

Nell'esempio precedente 0x0 è stato eseguito correttamente. L'errore 0x41303 questo significa che l'attività non è mai stata eseguita in precedenza.

Nota

Per altre informazioni sui messaggi di errore dell'Utilità di pianificazione, vedere Task Scheduler Error and Success Constants .

Controllo delle impostazioni di BitLocker

Le sezioni seguenti illustrano i diversi strumenti che è possibile usare per controllare le impostazioni di crittografia e lo stato.

Report di diagnostica MDM

È possibile creare un report dei log MDM per diagnosticare i problemi di registrazione o gestione dei dispositivi nei dispositivi Windows 10 gestiti da Intune. Il report di diagnostica MDM contiene informazioni utili su un dispositivo registrato Intune e sui criteri distribuiti.

Per un'esercitazione su questo processo, vedere il video di YouTube Come creare un report di diagnostica MDM Intune nei dispositivi Windows

- Percorso del file system: C:\Users\Public\Documents\MDMDiagnostics

Build ed edizione del sistema operativo

Il primo passaggio per comprendere perché i criteri di crittografia non vengono applicati correttamente consiste nel verificare se la versione e l'edizione del sistema operativo Windows supportano le impostazioni configurate. Alcuni CSP sono stati introdotti in versioni specifiche di Windows e funzionano solo su una determinata edizione. Ad esempio, la maggior parte delle impostazioni CSP di BitLocker è stata introdotta in Windows 10 versione 1703, ma queste impostazioni non sono supportate in Windows 10 Pro fino a Windows 10, versione 1809.

Sono inoltre disponibili impostazioni come AllowStandardUserEncryption (aggiunta nella versione 1809), ConfigureRecoveryPasswordRotation (aggiunta nella versione 1909), RotateRecoveryPasswords (aggiunta nella versione 1909) e Status (aggiunta nella versione 1903).

Analisi con EntDMID

EntDMID è un ID dispositivo univoco per la registrazione Intune. Nell'interfaccia di amministrazione Microsoft Intune è possibile usare EntDMID per eseguire ricerche nella visualizzazione Tutti i dispositivi e identificare un dispositivo specifico. Si tratta anche di informazioni cruciali per il supporto tecnico Microsoft per consentire un'ulteriore risoluzione dei problemi sul lato servizio se è necessario un caso di supporto.

È anche possibile usare il report di diagnostica MDM per identificare se un criterio è stato inviato correttamente al dispositivo con le impostazioni configurate dall'amministratore. Usando il provider di servizi di configurazione BitLocker come riferimento, è possibile decifrare quali impostazioni sono state rilevate durante la sincronizzazione con il servizio Intune. È possibile usare il report per determinare se il criterio è destinato al dispositivo e usare la documentazione di BitLocker CSP per identificare le impostazioni configurate.

MSINFO32

MSINFO32 è uno strumento informativo che contiene i dati del dispositivo che è possibile usare per determinare se un dispositivo soddisfa i prerequisiti di BitLocker. I prerequisiti necessari dipenderanno dalle impostazioni dei criteri di BitLocker e dal risultato richiesto. Ad esempio, la crittografia invisibile all'utente per TPM 2.0 richiede un TPM e un'interfaccia UEFI (Unified Extensible Firmware Interface).

- Percorso: nella casella Di ricerca immettere msinfo32, fare clic con il pulsante destro del mouse su Informazioni di sistema nei risultati della ricerca e selezionare Esegui come amministratore.

- Percorso del file system: C:\Windows\System32\Msinfo32.exe.

Tuttavia, se questo elemento non soddisfa i prerequisiti, non significa necessariamente che non è possibile crittografare il dispositivo usando un criterio di Intune.

- Se il criterio BitLocker è stato configurato per la crittografia invisibile all'utente e il dispositivo usa TPM 2.0, è importante verificare che la modalità BIOS sia UEFI. Se il TPM è 1.2, la modalità BIOS in UEFI non è un requisito.

- L'avvio protetto, la protezione DMA e la configurazione PCR7 non sono necessari per la crittografia invisibile all'utente, ma potrebbero essere evidenziati nel supporto della crittografia dei dispositivi. Questo per garantire il supporto per la crittografia automatica.

- Anche i criteri di BitLocker configurati per non richiedere un TPM e avere l'interazione dell'utente anziché crittografare in modo invisibile all'utente non avranno i prerequisiti per archiviare MSINFO32.

TPM. File MSC

TPM.msc è un file di snap-in di Microsoft Management Console (MMC). È possibile usare TPM.msc per determinare se il dispositivo ha un TPM, per identificare la versione e se è pronto per l'uso.

- Percorso: nella casella Di ricerca immettere tpm.msc, quindi fare clic con il pulsante destro del mouse e scegliere Esegui come amministratore.

- Percorso del file system: snap-in MMC C:\Windows\System32\mmc.exe.

TPM non è un prerequisito per BitLocker, ma è altamente consigliato a causa della maggiore sicurezza fornita. Tuttavia, il TPM è necessario per la crittografia automatica e invisibile all'utente. Se si tenta di crittografare in modo invisibile all'utente con Intune e si verificano errori TPM nei log eventi di sistema e dell'API BitLocker, TPM.msc consente di comprendere il problema.

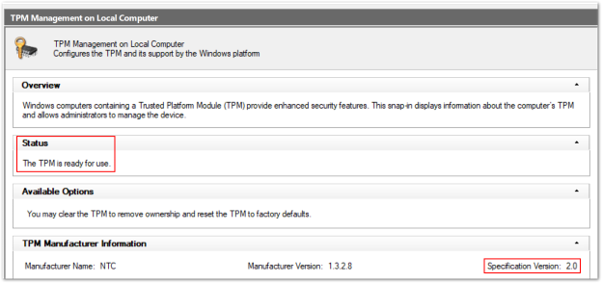

L'esempio seguente mostra uno stato TPM 2.0 integro. Si noti la versione della specifica 2.0 in basso a destra e che lo stato è pronto per l'uso.

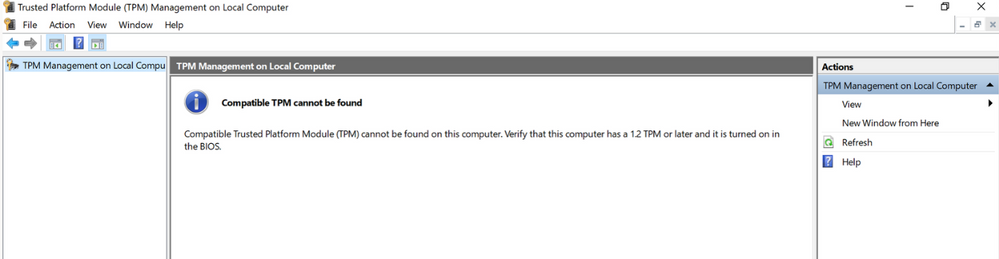

Questo esempio mostra uno stato non integro quando il TPM è disabilitato nel BIOS:

La configurazione di un criterio per richiedere un TPM e l'attesa che BitLocker crittografi quando il TPM è mancante o non integro è uno dei problemi più comuni.

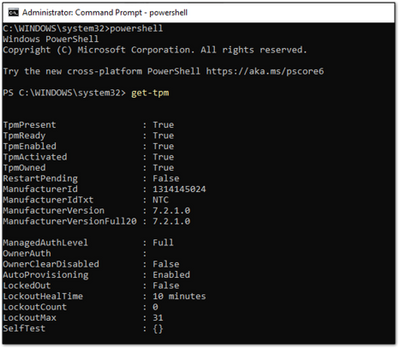

cmdlet Get-Tpm

Un cmdlet è un comando leggero nell'ambiente Windows PowerShell. Oltre a eseguire TPM.msc, è possibile verificare il TPM usando il cmdlet Get-Tpm. Sarà necessario eseguire questo cmdlet con diritti di amministratore.

- Percorso: nella casella Di ricerca immettere cmd, quindi fare clic con il pulsante destro del mouse e scegliere Esegui come amministratore>PowerShell>get-tpm.

Nell'esempio precedente è possibile notare che il TPM è presente e attivo nella finestra di PowerShell. I valori sono uguali a True. Se i valori sono stati impostati su False, indicherebbe un problema con il TPM. BitLocker non sarà in grado di usare il TPM finché non è presente, pronto, abilitato, attivato e di proprietà.

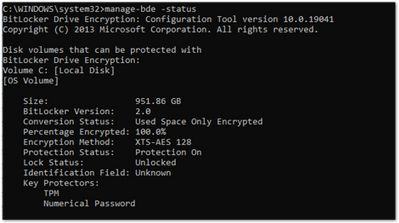

Strumento da riga di comando Manage-bde

Manage-bde è uno strumento da riga di comando di crittografia BitLocker incluso in Windows. È progettato per semplificare l'amministrazione dopo l'abilitazione di BitLocker.

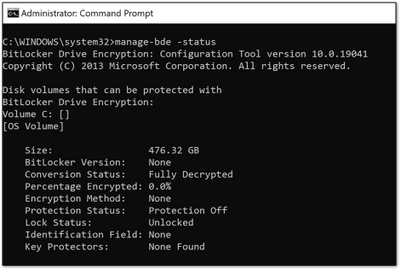

- Percorso: nella casella Di ricerca immettere cmd, fare clic con il pulsante destro del mouse e scegliere Esegui come amministratore, quindi immettere manage-bde -status.

- Percorso del file system: C:\Windows\System32\manage-bde.exe.

È possibile usare manage-bde per individuare le informazioni seguenti su un dispositivo:

- È crittografato? Se la creazione di report nell'interfaccia di amministrazione Microsoft Intune indica che un dispositivo non è crittografato, questo strumento da riga di comando può identificare lo stato di crittografia.

- Quale metodo di crittografia è stato usato? È possibile confrontare le informazioni dello strumento con il metodo di crittografia nei criteri per assicurarsi che corrispondano. Ad esempio, se i criteri Intune sono configurati per XTS-AES a 256 bit e il dispositivo è crittografato tramite XTS-AES a 128 bit, si verificheranno errori nella creazione di Microsoft Intune segnalazione dei criteri dell'interfaccia di amministrazione.

- Quali protezioni specifiche vengono usate? Esistono diverse combinazioni di protezioni. Sapere quale protezione viene usata in un dispositivo ti aiuterà a capire se i criteri sono stati applicati correttamente.

Nell'esempio seguente il dispositivo non è crittografato:

Percorsi del Registro di sistema di BitLocker

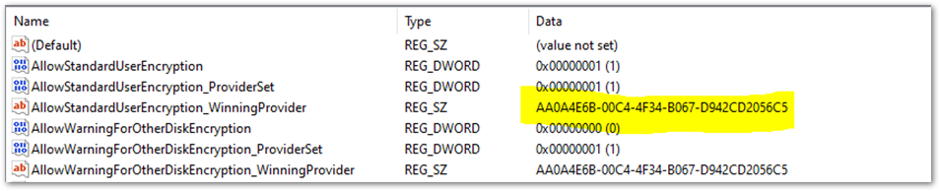

Questo è il primo posto nel Registro di sistema da esaminare quando si vogliono decifrare le impostazioni dei criteri selezionate da Intune:

- Percorso: fare clic con il pulsante destro del mouse su Avvia>esecuzione e quindi immettere regedit per aprire la Editor del Registro di sistema.

- Percorso predefinito del file system: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\BitLocker

La chiave del Registro di sistema dell'agente MDM consente di identificare l'identificatore univoco globale (GUID) in PolicyManager che contiene le impostazioni effettive dei criteri di BitLocker.

Il GUID è evidenziato nell'esempio precedente. È possibile includere il GUID (sarà diverso per ogni tenant) nella sottochiave del Registro di sistema seguente per risolvere i problemi relativi alle impostazioni dei criteri di BitLocker:

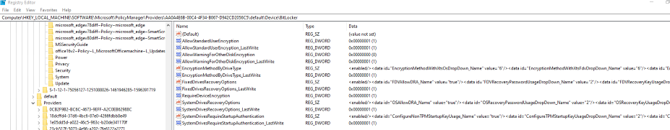

<Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\ProvidersGUID>\default\Device\BitLocker

Questo report mostra le impostazioni dei criteri di BitLocker rilevate dall'agente MDM (client OMADM). Queste sono le stesse impostazioni che verranno visualizzate nel report di diagnostica MDM, quindi si tratta di un modo alternativo per identificare le impostazioni rilevate dal client.

Esempio di chiave del Registro di sistema EncryptionMethodByDriveType :

<enabled/><data id="EncryptionMethodWithXtsOsDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsFdvDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsRdvDropDown_Name" value="3"/>

Esempio di SystemDrivesRecoveryOptions:

<enabled/><data id="OSAllowDRA_Name" value="true"/><data id="OSRecoveryPasswordUsageDropDown_Name" value="2"/><data id="OSRecoveryKeyUsageDropDown_Name" value="2"/><data id="OSHideRecoveryPage_Name" value="false"/><data id="OSActiveDirectoryBackup_Name" value="true"/><data id="OSActiveDirectoryBackupDropDown_Name" value="1"/><data id="OSRequireActiveDirectoryBackup_Name" value="true"/>

Chiave del Registro di sistema BitLocker

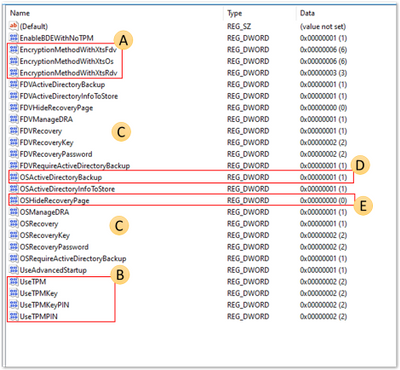

Le impostazioni nella chiave del Registro di sistema del provider di criteri verranno duplicate nella chiave del Registro di sistema BitLocker principale. È possibile confrontare le impostazioni per assicurarsi che corrispondano a quanto visualizzato nelle impostazioni dei criteri nell'interfaccia utente, nel log MDM, nella diagnostica MDM e nella chiave del Registro di sistema dei criteri.

- Percorso della chiave del Registro di sistema: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

Questo è un esempio della chiave del Registro di sistema FVE:

- Un: EncryptionMethodWithXtsOs, EncryptionMethodWithXtsFdv e EncryptionMethodWithXtsRdv hanno i valori possibili seguenti:

- 3 = AES-CBC 128

- 4 = AES-CBC 256

- 6 = XTS-AES 128

- 7 = XTS-AES 256

- B: UseTPM, UseTPMKey, UseTPMKeyPIN, USeTPMPIN sono tutti impostati su 2, ovvero sono tutti impostati per consentire.

- C: Si noti che la maggior parte delle chiavi è suddivisa in gruppi di impostazioni per l'unità del sistema operativo (OS), l'unità fissa (FDV) e l'unità rimovibile (FDVR).

- D: OSActiveDirectoryBackup ha un valore pari a 1 ed è abilitato.

- E: OSHideRecoveryPage è uguale a 0 e non è abilitato.

Usare la documentazione di BitLocker CSP per decodificare tutti i nomi delle impostazioni nel Registro di sistema.

REAgentC.exe strumento da riga di comando

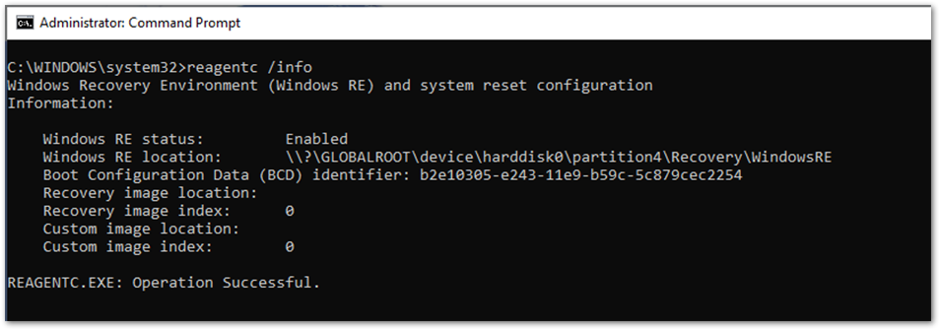

REAgentC.exe è uno strumento eseguibile da riga di comando che è possibile usare per configurare Windows Recovery Environment (Windows RE). WinRE è un prerequisito per abilitare BitLocker in determinati scenari, ad esempio la crittografia automatica o invisibile all'utente.

- Posizione: fare clic con il pulsante destro del mouse su Avvia>esecuzione, immettere cmd. Fare quindi clic con il pulsante destro del mouse su cmd e scegliere Esegui come amministratore>reagente /info.

- Percorso del file system: C:\Windows\System32\ReAgentC.exe.

Consiglio

Se vengono visualizzati messaggi di errore nell'API BitLocker su WinRe non abilitato, eseguire il comando reagentc /info nel dispositivo per determinare lo stato di WinRE.

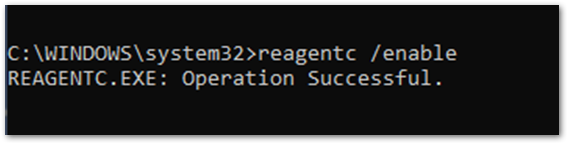

Se lo stato di Ambiente ripristino Windows è disabilitato, eseguire il comando reagentc /enable come amministratore per abilitarlo manualmente:

Riepilogo

Quando BitLocker non riesce a abilitare in un dispositivo Windows 10 usando un criterio di Intune, nella maggior parte dei casi i prerequisiti hardware o software non sono soddisfatti. L'esame del log dell'API BitLocker consente di identificare quali prerequisiti non sono soddisfatti. I problemi più comuni sono:

- TPM non è presente

- WinRE non è abilitato

- IL BIOS UEFI non è abilitato per i dispositivi TPM 2.0

La configurazione errata dei criteri può anche causare errori di crittografia. Non tutti i dispositivi Windows possono crittografare in modo invisibile all'utente e ai dispositivi di destinazione.

La configurazione di una chiave di avvio o di un PIN per un criterio destinato alla crittografia invisibile all'utente non funzionerà a causa dell'interazione dell'utente necessaria durante l'abilitazione di BitLocker. Tenere presente questo aspetto quando si configurano i criteri di BitLocker in Intune.

Verificare se le impostazioni dei criteri sono state rilevate dal dispositivo per determinare se la destinazione ha avuto esito positivo.

È possibile identificare le impostazioni dei criteri usando la diagnostica MDM, le chiavi del Registro di sistema e il registro eventi aziendale di gestione dei dispositivi per verificare se le impostazioni sono state applicate correttamente. La documentazione di BitLocker CSP consente di decifrare queste impostazioni per capire se corrispondono a ciò che è stato configurato nei criteri.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per