オンプレミスの攻撃から Microsoft 365 を保護する

多くのお客様は、プライベートな企業ネットワークを Microsoft 365 に接続して、ユーザー、デバイス、アプリケーションがベネフィットを得られるようにしています。 ただし、このようなプライベート ネットワークは、数多くの明確に文書化された方法でセキュリティを侵害される可能性があります。 Microsoft 365 は多くの組織にとって "神経系" として機能するため、 侵害されたオンプレミス インフラストラクチャから保護することが不可欠です。

この記事では、次の要素を含む、オンプレミスの侵害から Microsoft 365 のクラウド環境を保護するためにシステムを構成する方法について説明します。

- Microsoft Entra テナント構成設定

- Microsoft Entra テナントをオンプレミスのシステムに安全に接続する方法

- オンプレミスの侵害からクラウド システムを保護する方法でシステムを運用するために必要なトレードオフ

Microsoft では、このガイダンスを実装することを強くお勧めします。

オンプレミス環境での脅威のソース

Microsoft 365 クラウド環境は、広範な監視とセキュリティのインフラストラクチャからベネフィットを受けています。 Microsoft 365 は、機械学習と人の知性を使用して、世界中のトラフィックに注意を向けています。 これにより、攻撃を迅速に検出し、ほぼリアルタイムで再構成できます。

ハイブリッド デプロイでは、オンプレミスのインフラストラクチャを Microsoft 365 に接続できます。 こうしたデプロイでは、多くの組織で、重要な認証およびディレクトリ オブジェクトの状態管理の決定のため、オンプレミスのコンポーネントに信頼が委任されます。 オンプレミス環境が侵害された場合、これらの信頼関係は、攻撃者が Microsoft 365 環境を侵害する機会になります。

2 つの主要な脅威ベクトルは、"フェデレーションの信頼関係" と "アカウントの同期" です。どちらのベクトルによっても、攻撃者にクラウドへの管理アクセスが許可されます。

フェデレーションの信頼関係 (Security Assertion Markup Language (SAML) 認証など) は、オンプレミスの ID インフラストラクチャを介して Microsoft 365 に対する認証を行うために使用されます。 SAML トークン署名証明書が侵害された場合、フェデレーションにより、その証明書を持つすべてのユーザーは、クラウド内の任意のユーザーを偽装できるようになります。

可能な場合は、Microsoft 365 に対する認証のためのフェデレーションの信頼関係を無効にすることをお勧めします。

アカウントの同期を使用すると、特権を持つユーザー (資格情報を含む) や、Microsoft 365 での管理者特権を持つグループを変更できます。

同期されたオブジェクトが Microsoft 365 のユーザー以上の権限を持たないようにすることをお勧めします。 権限は、直接制御することも、信頼されたロールまたはグループに含めることによって制御することもできます。 これらのオブジェクトに、信頼されたクラウドのロールまたはグループにおいて、確実に直接または入れ子の割り当てがないようにします。

オンプレミスのセキュリティ侵害から Microsoft 365 を保護する

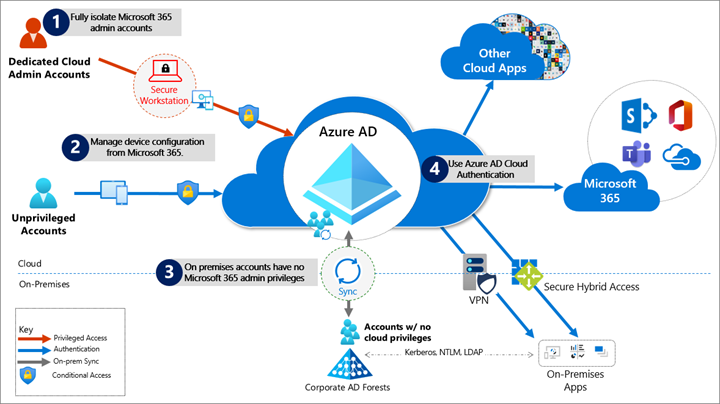

前に説明した脅威に対処するには、次の図に示す原則に従うことをお勧めします。

Microsoft 365 管理者アカウントを完全に分離します。 それらは次のようになっている必要があります。

- Microsoft Entra ID でマスター済みです。

- 多要素認証を使用して認証される。

- Microsoft Entra 条件付きアクセスでセキュリティ保護されています。

- Azure マネージド ワークステーションを使用してのみアクセスされる。

これらの管理者アカウントは制限付きの使用アカウントです。 Microsoft 365 では、オンプレミスのアカウントが管理者特権を持つことはできません。

詳細については、「管理者ロールについて」を参照してください。 また、「Microsoft Entra ID での Microsoft 365 のロール」も参照してください。

Microsoft 365 からデバイスを管理します。 Microsoft Entra 参加とクラウドベースのモバイル デバイス管理 (MDM) を使用して、オンプレミスのデバイス管理インフラストラクチャへの依存関係を排除します。 これらの依存関係は、デバイスとセキュリティ制御を侵害するおそれがあります。

オンプレミスのアカウントが、Microsoft 365 に対する昇格された特権を持たないようにしてください。 一部のアカウントは、NTLM、LDAP、または Kerberos 認証を必要とするオンプレミス アプリケーションにアクセスします。 これらのアカウントは、組織のオンプレミス ID インフラストラクチャ内に存在する必要があります。 サービス アカウントも含めて、これらのアカウントが特権のあるクラウドのロールまたはグループに含まれていないようにしてください。 また、これらのアカウントへの変更により、クラウド環境の整合性が影響を受けないようにしてください。 特権のあるオンプレミス ソフトウェアが、Microsoft 365 の特権のあるアカウントまたはロールに影響を与えることができないようにする必要があります。

Microsoft Entra クラウド認証を使用して、オンプレミスの資格情報への依存関係を排除します。 常に、Windows Hello、FIDO、Microsoft Authenticator、Microsoft Entra MFA などの強力な認証を使用します。

特定のセキュリティに関する推奨事項

以下のセクションでは、前述の原則を実装する方法についてのガイダンスを示します。

特権 ID を分離する

Microsoft Entra ID では、管理者などの特権ロールを持つユーザーが、環境の他の部分の構築と管理に対する信頼の根幹になります。 セキュリティ侵害の影響を最小限に抑えるため、次のことを実装します。

Microsoft Entra ID と Microsoft 365 の特権ロールには、クラウド専用アカウントを使用します。

Microsoft 365 と Microsoft Entra ID を管理するための特権アクセス用に、特権アクセス デバイスをデプロイします。 「デバイスのロールとプロファイル」を参照してください。

特権ロールを持つすべての人間のアカウントへの Just-In-Time アクセス用に Microsoft Entra Privileged Identity Management (PIM) をデプロイします。 ロールのアクティブ化に強力な認証が必要であるようにします。 「Microsoft Entra Privileged Identity Management」を参照してください。

必要なタスクを実行するために必要な最小限の特権を許可する管理者ロールを提供します。 「Microsoft Entra ID のタスク別の最小特権ロール」を参照してください。

同時に委任と複数のロールが含まれる、より充実したロール割り当てエクスペリエンスを有効にするには、Microsoft Entra セキュリティ グループまたは Microsoft 365 グループを使用することを検討します。 これらのグループは、クラウド グループと総称されます。

また、ロールベースのアクセス制御を有効にします。 「Microsoft Entra ロールをグループに割り当てる」を参照してください。 管理単位を使用して、ロールの範囲を組織の一部に限定することができます。 「Microsoft Entra ID の管理単位」を参照してください。

緊急アクセス用アカウントをデプロイします。 資格情報の保存にオンプレミスのパスワード コンテナーを使わないようにしてください。 「Microsoft Entra ID で緊急アクセス用アカウントを管理する」を参照してください。

詳細については、特権アクセスのセキュリティ保護に関するページを参照してください。 また、「Microsoft Entra ID で管理者のアクセス プラクティスをセキュリティで保護する」も参照してください。

クラウド認証を使用する

資格情報は、主要な攻撃ベクトルです。 資格情報のセキュリティ保護を高めるには、次の方法を実装します。

パスワードなしの認証をデプロイします。 パスワードのない資格情報をデプロイすることで、パスワードの使用を可能な限り減らします。 これらの資格情報は、クラウド内でネイティブに管理および検証されます。 詳細情報については、「Microsoft Entra ID でのパスワードレス認証のデプロイを計画する」を参照してください。

以下の認証方法から選択します。

多要素認証をデプロイします。 詳細については、「Microsoft Entra 多要素認証のデプロイを計画する」を参照してください。

Microsoft Entra MFA を使用して複数の強力な資格情報をプロビジョニングします。 そのようにすると、クラウド リソースへのアクセスには、オンプレミスのパスワードに加えて、Microsoft Entra ID で管理される資格情報が必要になります。 詳細については、「資格情報管理を使用して回復性を強化する」と 「Microsoft Entra ID を使用して回復性があるアクセス制御管理戦略を作成する」を参照してください。

制限事項とトレードオフ

ハイブリッド アカウントのパスワードの管理には、パスワード保護エージェントやパスワード ライトバック エージェントなどのハイブリッド コンポーネントが必要です。 オンプレミスのインフラストラクチャが侵害された場合、攻撃者はこれらのエージェントが存在するコンピューターを制御できます。 この脆弱性によってクラウド インフラストラクチャが侵害されることはありません。 ただし、クラウド アカウントでは、これらのコンポーネントがオンプレミスの侵害から保護されません。

Active Directory から同期されるオンプレミスのアカウントは Microsoft Entra ID で期限切れにならないようにマークされます。 この設定は通常、オンプレミスの Active Directory パスワード設定によって軽減されます。 Active Directory のインスタンスが侵害され、同期が無効になっている場合は、EnforceCloudPasswordPolicyForPasswordSyncedUsers オプションを設定して、パスワードを強制的に変更してください。

クラウドからのユーザー アクセスをプロビジョニングする

プロビジョニングとは、アプリケーションまたは ID プロバイダーにユーザー アカウントとグループを作成することです。

次のプロビジョニング方法をお勧めします。

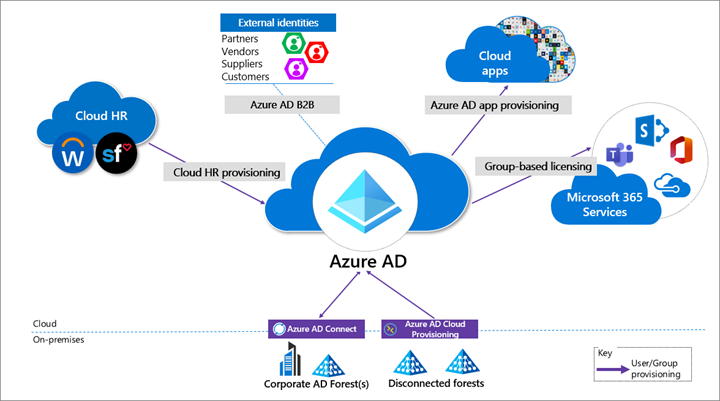

クラウド HR アプリから Microsoft Entra ID にプロビジョニングする。 このプロビジョニングにより、オンプレミスの侵害を分離することができます。 この分離によって、クラウド HR アプリから Microsoft Entra ID への Joiner-Mover-Leaver サイクルが中断されることはありません。

クラウド アプリケーション 可能であれば、オンプレミスのプロビジョニング ソリューションではなく、Microsoft Entra アプリのプロビジョニングをデプロイします。 この方法により、オンプレミスの侵害の悪意のあるハッカー プロファイルから、サービスとしてのソフトウェア (SaaS) アプリの一部が保護されます。 詳細については、「Microsoft Entra ID でのアプリのプロビジョニングとは」を参照してください。

外部 ID。 Microsoft Entra B2B コラボレーションにより、パートナー、顧客、サプライヤーとの外部コラボレーションのための、オンプレミス アカウントでの依存関係が減ります。 他の ID プロバイダーとの直接フェデレーションを慎重に評価します。 詳細については、「B2B コラボレーションの概要」を参照してください。

次の方法で B2B ゲスト アカウントを制限することをお勧めします。

- ディレクトリ内の参照グループおよびその他のプロパティへのゲスト アクセスを制限します。 外部コラボレーション設定を使用して、ゲストが所属していないグループを読み取る機能を制限します。

- Azure portal へのアクセスをブロックします。 まれに必要となる例外を作成できます。 すべてのゲストと外部ユーザーを含む条件付きアクセス ポリシーを作成します。 その後、アクセスをブロックするポリシーを実装します。 「条件付きアクセス」を参照してください。

切断されたフォレスト。 Microsoft Entra クラウド プロビジョニングを使用して、切断されたフォレストに接続します。 この方法により、オンプレミスの侵害の影響を広げるおそれがあるフォレスト間の接続や信頼関係を確立する必要がなくなります。 詳細については、「Microsoft Entra Connect クラウド同期とは?」を参照してください。

制限事項とトレードオフ

ハイブリッド アカウントのプロビジョニングに使用する場合、クラウド HR システムからの Microsoft Entra ID は、オンプレミスの同期に依存して、Active Directory から Microsoft Entra ID へのデータ フローを完了します。 同期が中断された場合、新しい従業員レコードを Microsoft Entra ID で利用できなくなります。

コラボレーションとアクセスにクラウド グループを使用する

クラウド グループを使用すると、オンプレミス インフラストラクチャからのコラボレーションとアクセスを切り離すことができます。

- コラボレーション: 最新のコラボレーションのために Microsoft 365 グループと Microsoft Teams を使用します。 オンプレミスの配布リストの使用を停止し、Outlook の Microsoft 365 グループに配布リストをアップグレードします。

- アクセス。 Microsoft Entra セキュリティ グループまたは Microsoft 365 グループを使用して、Microsoft Entra ID でアプリケーションへのアクセスを承認します。

- Office 365 のライセンス。 グループベースのライセンスを使用し、クラウド専用グループを使用して Office 365 にプロビジョニングします。 この方法により、グループ メンバーシップの制御がオンプレミスのインフラストラクチャから切り離されます。

オンプレミスの侵害でメンバーシップが引き継がれるのを避けるため、アクセスに使用されるグループの所有者は、特権 ID と見なされる必要があります。 引き継ぎには、オンプレミスでのグループ メンバーシップの直接操作、または Microsoft 365 での動的グループ メンバーシップに影響する可能性があるオンプレミスの属性の操作が含まれます。

クラウドからデバイスを管理する

Microsoft Entra 機能を使用して、デバイスを安全に管理します。

モバイル デバイス管理ポリシーを使用して、Microsoft Entra 参加済み Windows 10 ワークステーションをデプロイします。 完全に自動化されたプロビジョニング エクスペリエンスを実現するには、Windows Autopilot を有効にします。 「Microsoft Entra 参加の実装を計画する」と「Windows オートパイロット」を参照してください。

- Windows 10 ワークステーションを使用する。

- Windows 8.1 以前を実行しているマシンを廃止します。

- サーバー オペレーティング システムを持つコンピューターをワークステーションとしてデプロイしないでください。

- すべてのデバイス管理ワークロードの権限として Microsoft Intune を使用します。 Microsoft Intune に関するページを参照してください。

- 特権アクセス デバイスをデプロイする。 詳細については、「デバイスのロールとプロファイル」を参照してください。

ワークロード、アプリケーション、リソース

オンプレミスのシングル サインオン (SSO) システム

オンプレミスのフェデレーションと Web アクセス管理インフラストラクチャを廃止します。 Microsoft Entra ID を使用するようにアプリケーションを構成します。

最新の認証プロトコルをサポートする SaaS および基幹業務 (LOB) アプリケーション

SSO には Microsoft Entra ID を使用します。 認証に Microsoft Entra ID を使用するよう構成されているアプリが多いほど、オンプレミスの侵害のリスクが小さくなります。 詳細については、「Microsoft Entra ID でのシングル サインオンとは」を参照してください。

レガシ アプリケーション

先進認証がサポートされていないレガシ アプリケーションに対して、認証、認可、およびリモート アクセスを有効にすることができます。 Microsoft Entra アプリケーション プロキシを使用します。 または、セキュリティで保護されたハイブリッド アクセス パートナー統合を使用して、ネットワークまたはアプリケーションの配信コントローラー ソリューションによってそれらを有効にすることもできます。 「Microsoft Entra ID を使用してレガシ アプリをセキュリティで保護する」を参照してください。

先進認証をサポートしている VPN ベンダーを選択します。 その認証を Microsoft Entra ID と統合します。 オンプレミスの侵害では、Microsoft Entra ID を使用して VPN を無効にすることにより、アクセスを無効にしたりブロックしたりすることができます。

アプリケーションとワークロード サーバー

サーバーを必要とするアプリケーションまたはリソースを、Azure サービスとしてのインフラストラクチャ (IaaS) に移行できます。 Microsoft Entra Domain Services を使って、Active Directory のオンプレミスのインスタンスでの信頼と依存関係を切り離します。 この分離を実現するには、Microsoft Entra Domain Services に使われる仮想ネットワークが、企業ネットワークに接続されていないことを確認してください。 「Microsoft Entra Domain Services」を参照してください。

資格情報の階層化を使用します。 通常、アプリケーション サーバーは階層 1 の資産と見なされます。 詳細については、「エンタープライズ アクセス モデル」を参照してください。

条件付きアクセス ポリシー

Microsoft Entra 条件付きアクセスを使用して、信号を解釈し、それを使用して認証の決定を行います。 詳細については、条件付きアクセスのデプロイ計画に関するページを参照してください。

可能な場合は常に、条件付きアクセスを使用して、レガシ認証プロトコルをブロックします。 また、アプリケーション固有の構成を使用して、アプリケーション レベルでレガシ認証プロトコルを無効にします。 「レガシ認証をブロックする」を参照してください。

詳細については、レガシ認証プロトコルに関するページを参照してください。 または、Exchange Online と SharePoint Online に固有の詳細を参照してください。

推奨される ID とデバイスのアクセス構成を実装します。 「推奨される一般的な ID とデバイスのアクセス ポリシー」を参照してください。

条件付きアクセスを含まないバージョンのMicrosoft Entra ID を使用している場合は、Microsoft Entra ID のセキュリティの既定値を使用します。

Microsoft Entra 機能ライセンスの詳細については、「Microsoft Entra 価格ガイド」を参照してください。

モニター

オンプレミスの侵害から Microsoft 365 を保護するように環境を構成したら、環境を予防的に監視します。 詳細については、「Microsoft Entra 監視とは」を参照してください。

監視するシナリオ

組織に固有のシナリオに加えて、次の主要なシナリオを監視します。 たとえば、ビジネス クリティカルなアプリケーションとリソースへのアクセスを、予防的に監視する必要があります。

Suspicious activity

すべての Microsoft Entra リスク イベントで疑わしいアクティビティを監視します。 「方法: リスクの調査」を参照してください。 Microsoft Entra ID Identity Protection は、Microsoft Defender for Identity にネイティブに統合されています。

場所ベースのシグナルで多くのノイズが検出されないよう、ネットワークのネームド ロケーションを定義します。 「条件付きアクセスポリシーでの場所の条件の使用」を参照してください。

ユーザー/エンティティ行動分析 (UEBA) のアラート

UEBA を使用して、異常検出に関する分析情報を取得します。 Microsoft Defender for Cloud Apps は、クラウドでの UEBA を提供しています。 「危険性の高いユーザーを調査する」を参照してください。

Azure Advanced Threat Protection (ATP) からオンプレミスの UEBA を統合することができます。 Microsoft Dender for Cloud アプリは Microsoft Entra ID Identity Protection からシグナルを読み取ります。 「Active Directory フォレストに接続するには」を参照してください。

緊急アクセス アカウントのアクティビティ

緊急アクセス アカウントを使用するすべてのアクセスを監視します。 「Microsoft Entra ID で緊急アクセス用アカウントを管理する」を参照してください。 調査用のアラートを作成します。 この監視には、次のアクションを含める必要があります。

- サインイン

- 資格情報の管理

- グループ メンバーシップのすべての更新

- アプリケーションの割り当て

特権ロールのアクティビティ

Microsoft Entra Privileged Identity Management (PIM) によって生成されるセキュリティ アラートを構成して確認します。 ユーザーが直接割り当てられたときに常にアラートを生成することで、PIM の外部での特権ロールの直接割り当てを監視します。 「セキュリティ アラート」を参照してください。

Microsoft Entra のテナント全体の構成

テナント全体の構成が変更されたら常に、システムでアラートが生成されるようにする必要があります。 これらの変更には、次のようなものがありますが、これらに限定されません。

- 更新されたカスタム ドメイン

- 許可リストとブロックリストに対する Microsoft Entra B2B の変更

- 許可された IdP (直接フェデレーションまたはソーシャル サインインによる SAML ID プロバイダーなど) に対する Microsoft Entra B2B の変更

- 条件付きアクセスまたはリスク ポリシーの変更

アプリケーション オブジェクトとサービス プリンシパル オブジェクト

- 条件付きアクセス ポリシーが必要になる可能性がある新しいアプリケーションまたはサービス プリンシパル

- サービス プリンシパルに追加された資格情報

- アプリケーションの同意アクティビティ

カスタム ロール

- カスタム ロールの定義の更新

- 新規作成されたカスタム ロール

ログの管理

一貫したツール セットを容易にするために、ログのストレージと保持の戦略、設計、および実装を定義します。 たとえば、Microsoft Sentinel、一般的なクエリ、調査やフォレンジックのプレイブックなどのセキュリティ情報イベント管理 (SIEM) システムを検討できます。

Microsoft Entra ログ。 診断、ログの保持、SIEM インジェストなどの設定のベスト プラクティスに常に従って、生成されたログとシグナルを取り込みます。

ログ戦略には、次の Microsoft Entra ログを含める必要があります。

- サインイン アクティビティ

- 監査ログ

- リスク イベント

Microsoft Entra ID により、サインイン アクティビティと監査ログ用の Azure Monitor 統合が提供されます。 「Azure Monitor の Microsoft Entra アクティビティ ログ」を参照してください。

Microsoft Graph API を使用してリスク イベントを取り込みます。 「Microsoft Graph ID 保護 API を使用する」を参照してください。

Microsoft Entra ログを Azure Monitor ログにストリーム配信することができます。 「Microsoft Entra ログを Azure Monitor ログと統合する」を参照してください。

ハイブリッド インフラストラクチャ オペレーティング システムのセキュリティ ログ。 すべてのハイブリッド ID インフラストラクチャ オペレーティング システム ログは、外部からのアクセスの影響があるため、アーカイブし、階層 0 システムとして注意深く監視する必要があります。 次の要素が含まれます。

アプリケーション プロキシ エージェント

パスワード ライトバック エージェント

パスワード保護ゲートウェイ マシン

Microsoft Entra MFA RADIUS 拡張機能を持つネットワーク ポリシーサーバー (NPS)

Microsoft Entra Connect

Microsoft Entra Connect Health をデプロイし、ID の同期を監視する必要があります。 「Microsoft Entra Connect とは」を参照してください。