Microsoft Entra ID におけるアプリケーション管理とは?

Microsoft Entra ID でのアプリケーション管理は、クラウドでアプリケーションの作成、構成、管理、監視を行うプロセスです。 アプリケーションが Microsoft Entra テナントに登録されると、すでにそれに割り当てられたユーザーはアプリケーションに安全にアクセスできます。 Microsoft Entra ID には多くの種類のアプリケーションを登録できます。 詳細については、「Microsoft ID プラットフォームのアプリケーションの種類」を参照してください。

この記事では、アプリケーションのライフサイクルを管理する上で重要な次の側面について説明します。

- 開発、追加、または接続 ー独自のアプリケーションを開発、統合済みのアプリケーションを使用、またはオンプレミスのアプリケーションに接続、のいずれかに応じて、異なるパスを使用します。

- アクセスの管理 – アクセスを管理するには、シングル サインオン (SSO) を使用し、リソースを割り当て、アクセスの許可と同意の方法を定義し、自動プロビジョニングを使用します。

- プロパティの構成 – アプリケーションにサインインするための要件と、ユーザー ポータルでのアプリケーションの表現方法を構成します。

- アプリケーションのセキュリティ保護 - アクセス許可、多要素認証、条件付きアクセス、トークン、証明書の構成を管理します。

- 管理と監視 – エンタイトルメント管理とリソースのレポートおよび監視を使用して、対話を管理し、アクティビティを確認します。

- クリーンアップ – アプリケーションが不要になったら、アプリケーションへアクセス権を削除し、アプリケーションを削除して、テナントをクリーンアップします。

開発、追加、または接続

Microsoft Entra ID では複数の方法でアプリケーションを管理できます。 アプリケーションの管理を開始する最も簡単な方法は、Microsoft Entra ギャラリーから事前に統合されたアプリケーションを使用することです。 独自のアプリケーションを開発して Microsoft Entra ID に登録するのも選択肢の 1 つですが、オンプレミスのアプリケーションを引き続き使用することもできます。

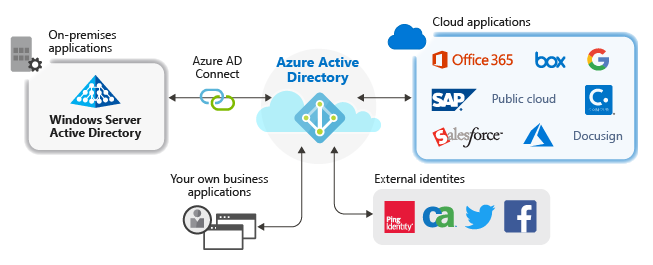

次の図は、これらのアプリケーションがどのように Microsoft Entra ID とやり取りするかを示したものです。

事前に設定されたアプリケーション

多くのアプリケーションはすでに事前に統合されており (この記事の前の図では「クラウド アプリケーション」と表示)、最小限の作業で設定できます。 Microsoft Entra ギャラリー内の各アプリケーションには、アプリケーションを構成するために必要な手順を示す記事が用意されています。 ギャラリーから Microsoft Entra テナントにアプリケーションを追加する方法の簡単な例については、「クイックスタート: エンタープライズ アプリケーションを追加する」を参照してください。

独自のアプリケーション

独自のビジネス アプリケーションを開発する場合は、それを Microsoft Entra ID で登録して、テナントが提供するセキュリティ機能を利用できます。 アプリケーションを [アプリの登録] で登録するか、新しいアプリケーションを [エンタープライズ アプリケーション] で追加するときに [独自のアプリケーションの作成] リンクを使用して登録できます。 Microsoft Entra ID との統合のためにアプリケーションでどのように認証を実装するかを検討します。

アプリケーションをギャラリーを介して使用できるようにしたい場合は、使用可能にするためのリクエストを送信できます。

オンプレミスのアプリケーション

オンプレミス アプリケーションを引き続き使用しながら、Microsoft Entra ID が提供するものを利用したい場合は、Microsoft Entra アプリケーション プロキシを使用してアプリケーションを Microsoft Entra ID と接続します。 アプリケーション プロキシは、オンプレミスのアプリケーションを外部に発行する場合に実装できます。 これにより、内部アプリケーションにアクセスする必要があるリモート ユーザーが、安全にそれらにアクセスできるようになります。

アクセスを管理する

アプリケーションのアクセスを管理するには、次の質問に回答する必要があります。

- アプリケーションに対するアクセスをどのように許可および同意するか。

- アプリケーションで SSO をサポートするか。

- どのユーザー、グループ、所有者をアプリケーションに割り当てる必要があるか。

- アプリケーションをサポートする他の ID プロバイダーが存在するか。

- ユーザー ID とロールのプロビジョニングを自動化することが役に立ちますか?

アクセスと同意

ユーザーの同意設定を管理して、ユーザーがアプリケーションまたはサービスにユーザー プロファイルと組織のデータへのアクセスを許可できるかどうかを選択できます。 アプリケーションにアクセス権が付与されていると、ユーザーは Microsoft Entra ID と統合されたアプリケーションにサインインでき、アプリケーションは組織のデータにアクセスして、高機能なデータ駆動型エクスペリエンスを提供できます。

アプリケーションが要求しているアクセス許可にユーザーが同意できない状況の場合は、管理者の同意ワークフローを構成することを検討してください。 ワークフローを使用すると、ユーザーが正当な理由を提供し、管理者によるアプリケーションのレビューと承認を要求することができるようになります。 Microsoft Entra テナントで管理者の同意ワークフローを構成する方法については、「管理者の同意ワークフローの構成」を参照してください。

管理者は、アプリにテナント全体の管理者の同意を付与できます。 テナント全体の管理者の同意は、通常のユーザーが許可されていないアクセス許可をアプリケーションが求める場合に必要です。 テナント全体の管理者の同意を付与することで、組織は独自のレビュー プロセスを実装することもできます。 同意を付与する前に、常にアプリケーションで要求されているアクセス許可をよく確認してください。 アプリケーションにテナント全体の管理者の同意が与えられると、ユーザーの割り当てを必要とするように構成しない限り、すべてのユーザーがアプリケーションにサインインできるようになります。

シングル サインオン

アプリケーションでの SSO の実装を検討してください。 ほとんどのアプリケーションを SSO 用に手動で構成できます。 Microsoft Entra ID で最も一般的なオプションは、SAML ベース SSO と OpenID Connect ベース SSO です。 開始する前に、SSO の要件とデプロイを計画する方法を理解していることを確認してください。 Microsoft Entra テナントのエンタープライズ アプリケーションに対して SAML ベース SSO を構成する方法の詳細については、「Microsoft Entra ID を使用したアプリケーションに対するシングル サインオンの有効化」を参照してください。

ユーザー、グループ、所有者の割り当て

既定では、すべてのユーザーは、エンタープライズ アプリケーションに割り当てられていない場合でも、それらにアクセスできます。 ただし、アプリケーションを一連のユーザーに割り当てる場合は、ユーザーの割り当てを要求するようにアプリケーションを構成し、選択ユーザーをアプリケーションに割り当てます。 ユーザー アカウントを作成してアプリケーションに割り当てる方法の簡単な例については、ユーザー アカウントの作成と割り当てに関するクイックスタートを参照してください。

サブスクリプションに含まれる場合は、グループをアプリケーションに割り当てて、継続的なアクセス管理をグループ所有者に委任できるようにします。

所有者の割り当ては、アプリケーションの Microsoft Entra 構成のすべての側面を管理する能力を付与するための簡単な方法です。 所有者であるユーザーは、アプリケーションの組織固有の構成を管理できます。 ベスト プラクティスとして、テナント内のアプリケーションを予防的に監視し、少なくとも 2 人の所有者が存在するようにして、アプリケーションの所有者がいない状況を回避する必要があります。

プロビジョニングを自動化する

アプリケーションのプロビジョニングとは、ユーザーがアクセスする必要のあるアプリケーションに、ユーザーの ID とロールを自動的に作成することを意味します。 自動プロビジョニングには、ユーザー ID の作成に加えて、状態または役割が変化したときのユーザー ID のメンテナンスおよび削除が含まれます。

ID プロバイダー

Microsoft Entra ID にやり取りをさせたい ID プロバイダーが存在しますか? ホーム領域検出は、ユーザーがサインインするときに、どの ID プロバイダーで認証する必要があるかを Microsoft Entra ID が決定できるようにする構成を提供します。

ユーザー ポータル

Microsoft Entra ID には、組織内のユーザーにアプリケーションをデプロイするためのカスタマイズ可能な方法が用意されています。 たとえば、マイ アプリ ポータルや Microsoft 365 アプリケーション起動ツールなどです。 マイ アプリを使用すると、ユーザーは 1 か所で作業を開始し、アクセスできるすべてのアプリケーションを見つけることができます。 アプリケーションの管理者は、組織内のユーザーがマイ アプリを使用する方法を計画する必要があります。

プロパティの構成

アプリケーションを Microsoft Entra テナントに追加する際、ユーザーがアプリケーションとやり取りする方法に影響するプロパティを構成する機会があります。 サインインする機能を有効または無効にしたり、ユーザーの割り当てを要求するようにアプリケーションを設定したりすることができます。 また、アプリケーションの可視性、アプリケーションを表すロゴ、およびアプリケーションに関するメモを決定できます。 構成可能なプロパティの詳細については、「エンタープライズ アプリケーションの プロパティ」を参照してください。

アプリケーションをセキュリティで保護する

エンタープライズ アプリケーションのセキュリティを維持するために使用できる複数の方法があります。 たとえば、テナントのアクセスを制限したり、可視性、データ、分析を管理したり、場合によってはハイブリッド アクセスを提供できます。 エンタープライズ アプリケーションをセキュリティで保護するには、アクセス許可、MFA、条件付きアクセス、トークン、証明書の構成を管理する必要もあります。

アクセス許可

アプリケーションまたはサービスに付与されたアクセス許可を定期的に確認し、必要に応じて管理することが重要です。 疑わしいアクティビティが存在するかどうかを定期的に評価することで、アプリケーションへの適切なアクセスのみを許可してください。

アクセス許可の分類を使用すると、組織のポリシーとリスク評価に応じて、さまざまなアクセス許可の影響を特定できます。 たとえば、同意ポリシーでアクセス許可の分類を使用して、ユーザーが同意を許可された一連のアクセス許可を識別できます。

多要素認証と条件付きアクセス

Microsoft Entra 多要素認証を使用すると、2 つ目の形式の認証を使用して別のセキュリティ層が提供され、データやアプリケーションへのアクセスを保護できます。 2 つ目の要素の認証に使用できる方法は多数あります。 開始する前に、組織内のアプリケーションへの MFA の展開を計画します。

組織は、条件付きアクセスを使用して MFA を有効にすることで、ソリューションを組織の特定のニーズに適合させることができます。 管理者は、条件付きアクセス ポリシーを使用して、特定のアプリケーション、アクション、認証コンテキストにコントロールを割り当てることができます。

トークンと証明書

Microsoft Entra ID の認証フローでは、使用されるプロトコルに応じて、さまざまな種類のセキュリティ トークンが使用されます。 たとえば、SAML プロトコルでは SAML トークンが使用され、OpenID Connect プロトコルでは ID トークンとアクセス トークンが使用されます。 トークンは、Microsoft Entra ID が生成する一意の証明書と特定の標準アルゴリズムによって署名されます。

トークンを暗号化することで、セキュリティをさらに強化できます。 また、アプリケーションで許可されているロールを含め、トークン内の情報を管理することもできます。

Microsoft Entra ID は、既定では SHA-256 アルゴリズムを使用して、SAML 応答に署名します。 アプリケーションで SHA-1 が必要でない限り、SHA-256 を使用してください。 証明書の有効期間を管理するためのプロセスを確立してください。 署名証明書の最長有効期間は 3 年です。 証明書の期限切れによる停止を防止または最小限にするには、ロールとメール配布リストを使用して、証明書関連の変更通知が厳重に監視されるようにします。

管理と監視

Microsoft Entra ID のエンタイトルメント管理を使用すると、アプリケーションと管理者、カタログ所有者、アクセス パッケージ マネージャー、承認者、要求元との間のやり取りを管理できます。

Microsoft Entra のレポートおよび監視ソリューションは、法令、セキュリティ、運用の要件と、既存の環境およびプロセスに依存します。 Microsoft Entra ID にメインされたログがいくつかあります。 ゆえに、アプリケーションで可能な限り最適なエクスペリエンスを維持するために、レポートと監視の展開を計画する必要があります。

クリーンアップ

アプリケーションへのアクセス権をクリーンアップできます。 たとえば、ユーザーのアクセス権を削除します。 また、ユーザーがサインインする方法を無効にすることもできます。 そして最後に、組織で不要になったアプリケーションを削除することができます。 Microsoft Entra テナントからエンタープライズ アプリケーションを削除する方法の詳細については、「クイックスタート: エンタープライズ アプリケーションを削除する」を参照してください。

ガイド付きチュートリアル

このアーティクルの推奨事項の多くのガイド付きチュートリアルについては、 Microsoft 365 のシングル サインオン (SSO) によるクラウド アプリのガイド付きチュートリアルを参照してください。

次のステップ

- エンタープライズ アプリケーション追加のクイックスタートを使用して、最初のエンタープライズ アプリケーションを追加します。