PIM で Azure リソース ロールと Microsoft Entra ロールのアクセス レビューを作成する

ユーザーによる特権 Azure リソース ロールと Microsoft Entra ロールへのアクセスの必要性は、時間の経過に伴って変化します。 古くなったロールの割り当てに関連するリスクを軽減するために、アクセスを定期的に確認する必要があります。 Microsoft Entra Privileged Identity Management (PIM) を使用して、Azure リソースと Microsoft Entra ロールへの特権アクセスのアクセス レビューを作成できます。 自動的に実行される定期的なアクセス レビューを構成することもできます。 この記事では、1 つ以上のアクセス レビューを作成する方法について説明します。

前提条件

Privileged Identity Management を使用するにはライセンスが必要です。 ライセンスの詳細については、「Microsoft Entra ID ガバナンス ライセンスの基礎」を参照してください。

PIM のライセンスの詳細は「Privileged Identity Management を使用するためのライセンスの要件」をご覧ください。

Azure リソースのアクセス レビューを作成するには、Azure リソースのロールの所有者またはユーザー アクセス管理者に割り当てられている必要があります。 Microsoft Entra ロールのアクセス レビューを作成するには、グローバル管理者または特権ロール管理者ロールに割り当てられている必要があります。

サービス プリンシパルのアクセス レビューを使うには、Microsoft Entra ID P2 または Microsoft Entra ID Governance のライセンスに加えて、Microsoft Entra Workload ID Premium プランが必要です。

- Workload Identities Premium ライセンス: Microsoft Entra 管理センターの [ワークロード ID] ブレードでライセンスを表示および取得できます。

Note

アクセス レビューは、各レビュー インスタンスの先頭で、アクセスのスナップショットをキャプチャします。 レビュー プロセス中に行われたすべての変更は、後続のレビュー サイクルに反映されます。 基本的に、新しい繰り返しの開始のたびに、ユーザー、レビュー対象のリソース、およびそれぞれのレビュー担当者に関する関連データが取得されます。

アクセス レビューを作成する

ヒント

この記事の手順は、開始するポータルに応じて若干異なる場合があります。

いずれかの前提ロールに割り当てられているユーザーとして、Microsoft Entra 管理センターにサインインします。

[ID ガバナンス]>[Privileged Identity Management] に移動します。

Microsoft Entra ロールの場合は、[Microsoft Entra ロール] を選びます。 Azure リソースの場合は [Azure リソース] を選択します

Microsoft Entra ロール の場合は、[管理] で [Microsoft Entra ロール] を選択します。 Azure リソースの場合、管理するサブスクリプションを選択します。

[管理] の下で [アクセス レビュー] を選択し、次に [新規] を選択して新しいアクセス レビューを作成します。

![Microsoft Entra ロール - すべてのレビューの状態を示す [アクセス レビュー] スクリーンショット。](media/pim-create-azure-ad-roles-and-resource-roles-review/access-reviews.png)

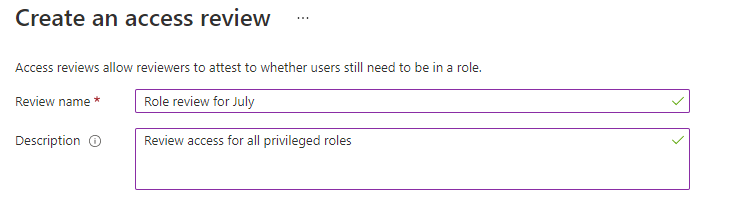

アクセス レビューに名前を付けます。 必要に応じて、そのレビューに説明を加えます。 その名前と説明がレビュアーに示されます。

[開始日] を設定します。 既定では、アクセス レビューは 1 回実行されます。作成されたのと同じ時間に開始され、1 か月で終了します。 この開始日と終了日を変更することで、アクセス レビューを後で開始し、必要な日数を好きなだけ確保することができます。

アクセス レビューを繰り返すには、 [頻度] 設定を [1 回] から [毎週] 、 [毎月] 、 [四半期に 1 回] 、 [毎年] 、 [Semi-annually](半年に 1 回) に変更します。 [期間] スライダーまたはテキスト ボックスを使用し、繰り返しの系列の各レビューでレビュー担当者からの入力を受け付ける日数を決めます。 たとえば、レビューの重複を避けるために、月 1 回のレビューに設定できる最大期間は 27 日です。

[終了] の設定を使用して、アクセス レビューの繰り返し系列を終了する方法を指定します。 系列は 3 つの方法で終了できます。つまり、継続的に実行して無期限にレビューを開始する、特定の日付まで実行する、または定義された実行回数が完了するまで実行する、です。 レビューを管理できる管理者は、 [設定] で日付を変更することによって作成後に系列を停止し、それがその日付に終了するようにできます。

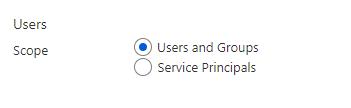

[ユーザーのスコープ] セクションで、レビューのスコープを選択します。 Microsoft Entra ロールの場合、最初のスコープ オプションは [ユーザーとグループ] です。 直接割り当てられたユーザーと、ロールを割り当て可能なグループがこの選択に含まれます。 Azure リソース ロールの場合、最初のスコープは [ユーザー] です。 Azure リソース ロールに割り当てられたグループは、この選択によってレビューで推移的なユーザーの割り当てを表示するように展開されます。 また、[サービス プリンシパル] を選択して、Azure リソース ロールまたは Microsoft Entra ロールに直接アクセスできるコンピューター アカウントをレビューすることもできます。

または、アクティブでないユーザーに対してのみアクセス レビューを作成することもできます。 [ユーザー スコープ] セクションで、[非アクティブ ユーザー (テナント レベル) のみ] を [はい] に設定します。 トグルが [はい] に設定されている場合、レビューの範囲は非アクティブなユーザーのみに焦点を当てます。 次に、[非アクティブ日数] に、730 日 (2 年) までの非アクティブ日数を指定します。 アクティブでない状態が指定の日数に達したユーザーのみがレビューに含まれるようになります。

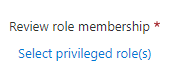

[ロール メンバーシップをレビュー] で、レビューする特権 Azure リソース ロールまたは Microsoft Entra ロールを選択します。

Note

複数のロールを選択すると、複数のアクセス レビューが作成されます。 たとえば、5 つのロールを選択すると、5 つの別々のアクセス レビューが作成されます。

[割り当ての種類] で、プリンシパルがロールに割り当てられた方法によってレビューの範囲を指定します。 (レビューが作成されたときのアクティブ化の状態に関係なく) 対象の割り当てをレビューする場合は [対象の割り当てのみ] 、アクティブな割り当てをレビューする場合は [アクティブな割り当てのみ] を選択します。 種類に関係なくすべての割り当てをレビューするには、 [アクティブおよび対象のすべての割り当て] を選択します。

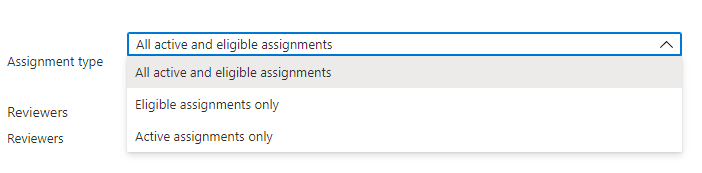

[レビュー担当者] セクションで、全ユーザーをレビューする担当者 (複数可) を選びます。 メンバー自身にそのアクセス権をレビューしてもらうことができます。

- 選択したユーザー - レビューを実行する特定のユーザーを指定するには、このオプションを使用します。 このオプションは、レビューのスコープに関係なく使用できます。選択したレビュー担当者は、ユーザー、グループ、サービス プリンシパルをレビューできます。

- メンバー (セルフ) - ユーザーに自分のロール割り当てを確認してもらう場合は、このオプションを使用します。 このオプションは、レビューのスコープが [ユーザーとグループ] または [ユーザー] に設定されている場合にのみ使用できます。 Microsoft Entra ロールの場合、このオプションが選択されているときに、ロールを割り当て可能なグループはレビューに含まれません。

- マネージャー – ユーザーのマネージャーにロールの割り当てをレビューしてもらうには、このオプションを使用します。 このオプションは、レビューのスコープが [ユーザーとグループ] または [ユーザー] に設定されている場合にのみ使用できます。 マネージャーを選択すると、フォールバック レビュー担当者を指定するオプションも表示されます。 フォールバック レビュー担当者は、ディレクトリにマネージャーが指定されていない場合に、ユーザーをレビューするように求められます。 Microsoft Entra ロールの場合、レビュー担当者が選択されているときに、ロールを割り当て可能なグループは、フォールバック レビュー担当者によってレビューされます。

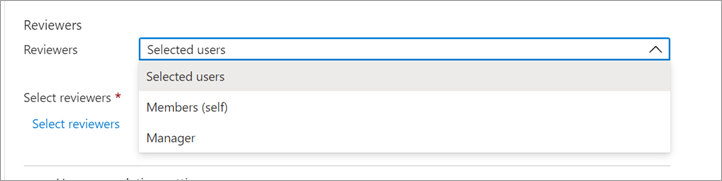

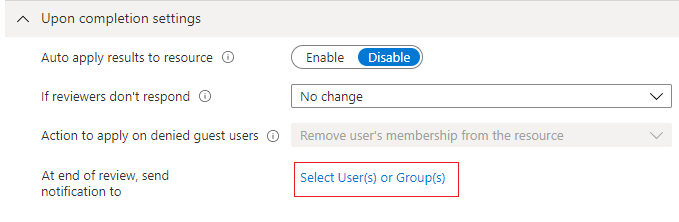

完了時の設定

レビュー完了後の動作を指定するには、 [設定完了時] セクションを展開します。

![適用を自動化するための [設定完了時] および [レビュー担当者からの応答なし] 選択を示すスクリーンショット。](media/pim-create-azure-ad-roles-and-resource-roles-review/upon-completion-settings.png)

拒否されたユーザーのアクセスを自動的に削除する場合は、 [リソースへの結果の自動適用] を [有効] に設定します。 レビューが完了したときに結果を手動で適用する場合は、スイッチを [無効] に設定します。

レビュー期間内にレビュー担当者によってレビューされなかったユーザーに対する処理を指定するには、 [レビュー担当者が応答しない場合] の一覧を使用します。 この設定は、レビュー担当者によってレビューされたユーザーには影響しません。

- [変更なし] - ユーザーのアクセスをそのまま変更しないでおきます

- [アクセスの削除] - ユーザーのアクセスを削除します

- [アクセスを承認する] - ユーザーのアクセスを承認します

- [推奨事項の実行] - ユーザーの継続的なアクセスの拒否または承認に関するシステムの推奨事項を実行します

[拒否されたゲスト ユーザーに適用するアクション] リストを使用して、ゲスト ユーザーが拒否された場合の動作を指定します。 現時点では、この設定は Microsoft Entra ID ロールと Azure リソース ロールのレビューでは編集できません。ゲスト ユーザーは、すべてのユーザーと同様に、拒否された場合は常にリソースにアクセスできなくなります。

追加のユーザーやグループにも通知を送信して、レビュー完了の更新を知らせることができます。 この機能により、レビュー作成者以外の利害関係者も、通知を受け取ってレビューの進行状況を把握できます。 この機能を使用するには [ユーザーまたはグループの選択] を選択し、完了通知を受け取るユーザーまたはグループを追加します。

詳細設定

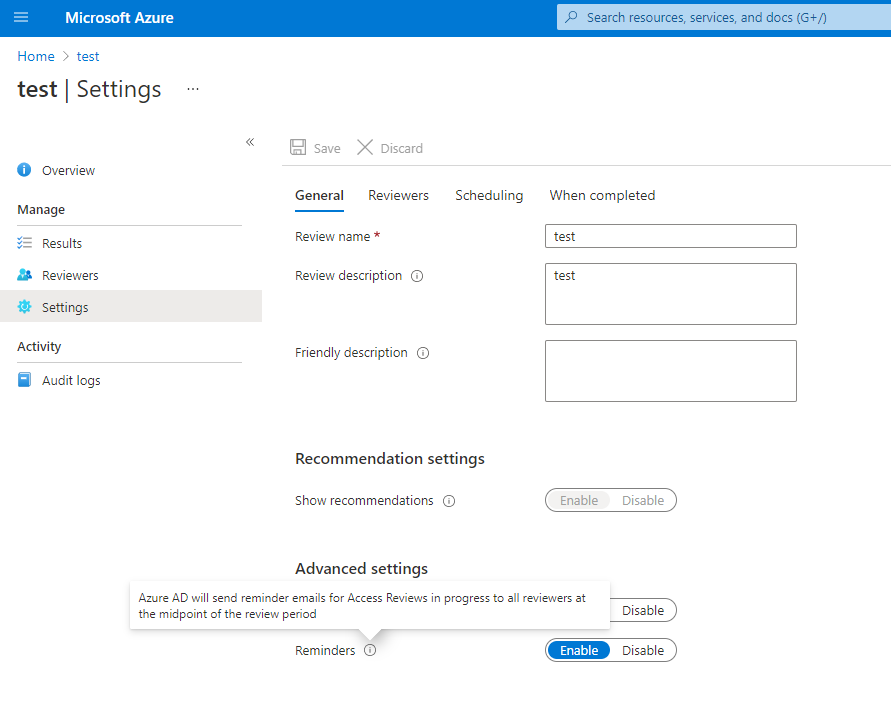

他の設定を指定するには、 [詳細設定] セクションを展開します。

![推奨事項の表示、承認理由の必須化、メール通知、およびリマインダーのための [詳細設定] のスクリーンショット。](media/pim-create-azure-ad-roles-and-resource-roles-review/advanced-settings.png)

ユーザーの情報に基づくシステムの推奨事項をレビュー担当者に表示するには、 [推奨事項を表示] を [有効] に設定します。 推奨事項は、30 日間の間隔に基づいています。 過去 30 日間にログインしたユーザーは、推奨されるアクセスの承認と共に表示されますが、ログインしていないユーザーは、推奨されるアクセスの拒否と共に表示されます。 これらのサインインは、対話型だったかどうかに関係ありません。 ユーザーの最終サインインも、推奨事項と共に表示されます。

レビュー担当者による承認理由の指定を必須にするには、 [承認時に理由が必要] を [有効] に設定します。

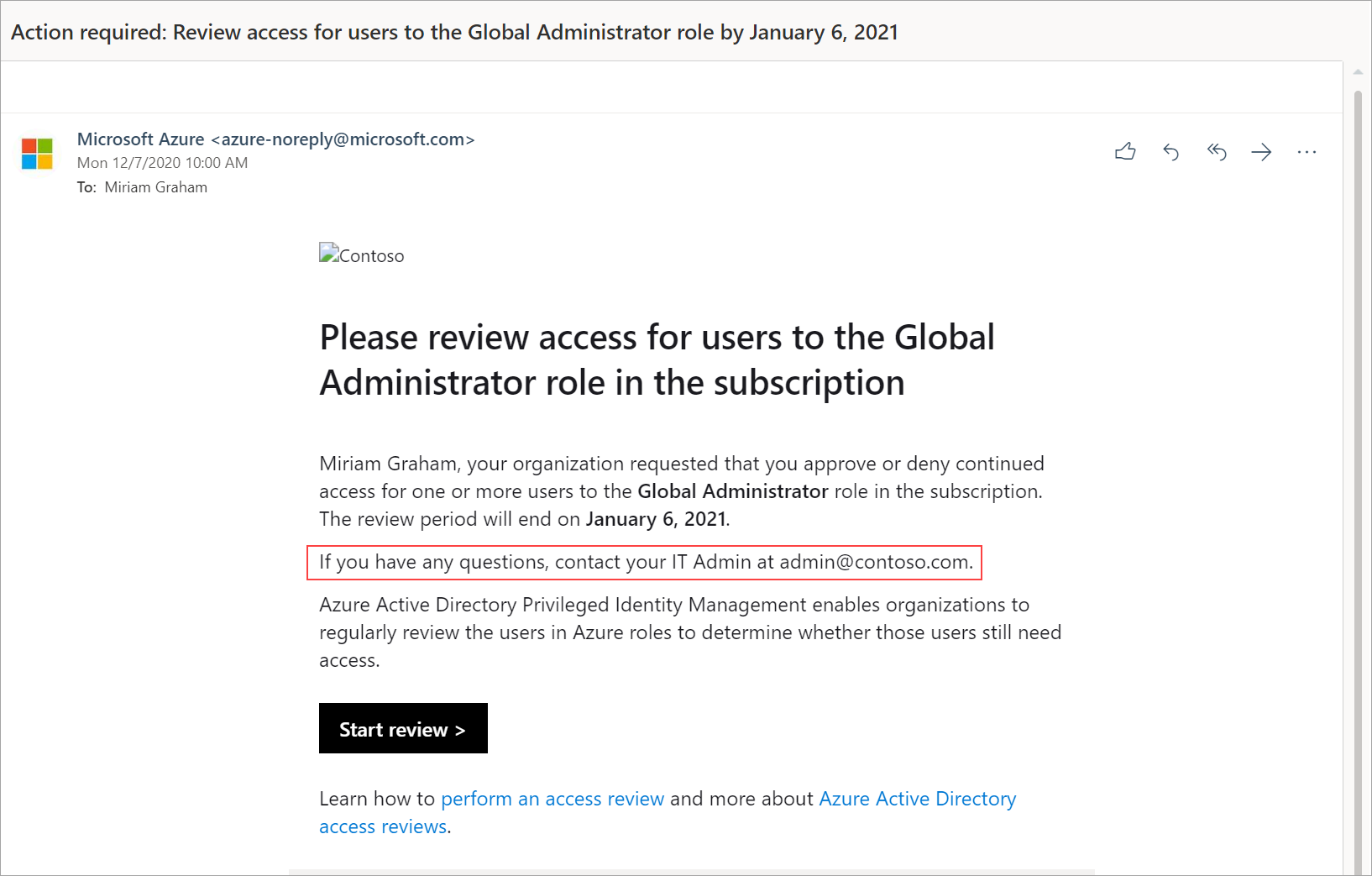

アクセス レビュー開始時に Microsoft Entra ID からレビュー担当者にメール通知を送信し、レビュー完了時に管理者にメール通知を送信するには、[メール通知] を [有効] に設定します。

レビューを完了していないレビュー担当者に、進行中のアクセス レビューに関するリマインダーを Microsoft Entra ID から送信するには、[リマインダー] を [有効] に設定します。

レビュー担当者に送信されるメールの内容は、レビュー名、リソース名、期限などのレビューの詳細に基づいて自動生成されます。追加の指示や連絡先情報などの追加情報を伝達する方法が必要な場合は、割り当てられたレビュー担当者に送信される招待メールと通知メールに含まれる、レビュー担当者のメールに関する追加のコンテンツでこれらの詳細を指定することができます。 下の強調表示されているセクションは、この情報が表示される場所です。

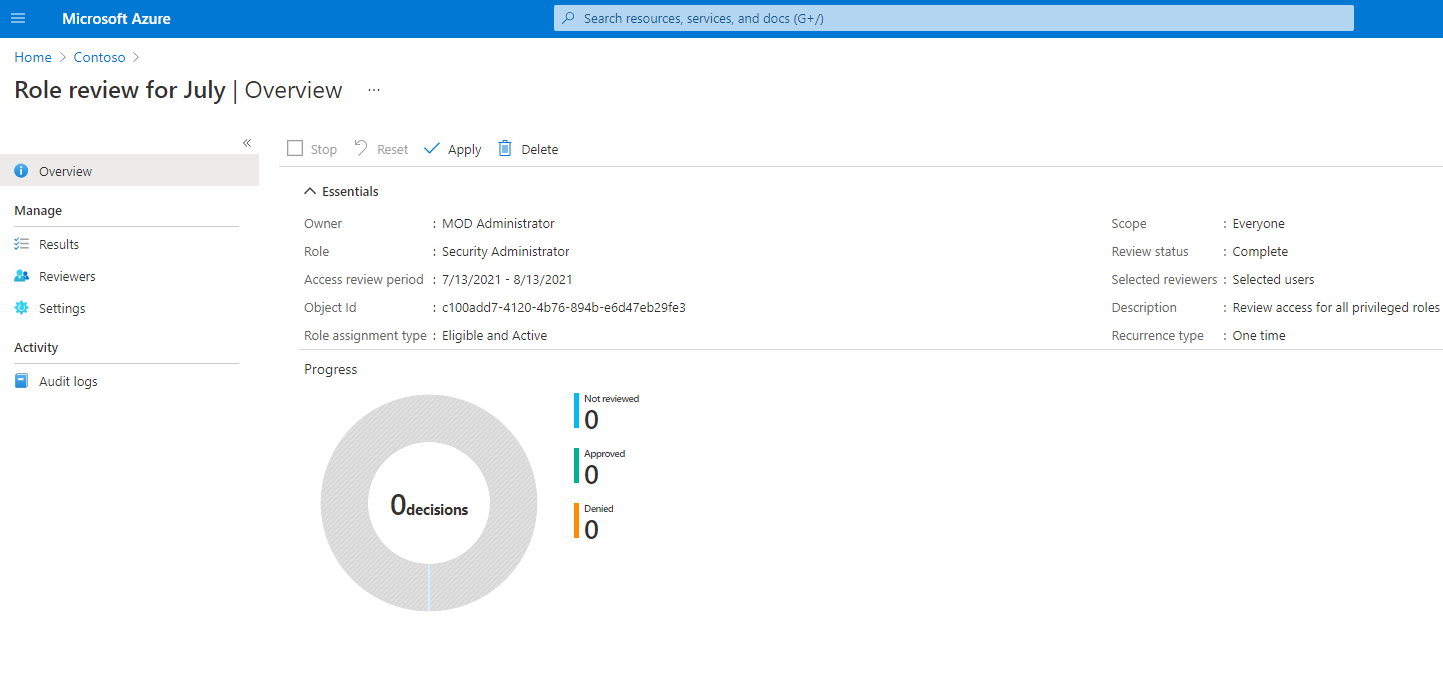

アクセスレビューを管理する

アクセス レビューの [概要] ページでは、レビュー担当者が完了したレビューの進捗状況を追跡できます。 ディレクトリのアクセス権は、レビューが完了するまで変更されません。 以下は Azure リソースと Microsoft Entra ロールのアクセス レビューの概要ページを示すスクリーンショット。

これが 1 回限りのレビューである場合は、アクセス レビュー期間が終了するか、管理者がアクセス レビューを停止した後に、「Azure リソース ロールと Microsoft Entra ロールのアクセス レビューを完了する」の手順に従って結果を確認して適用します。

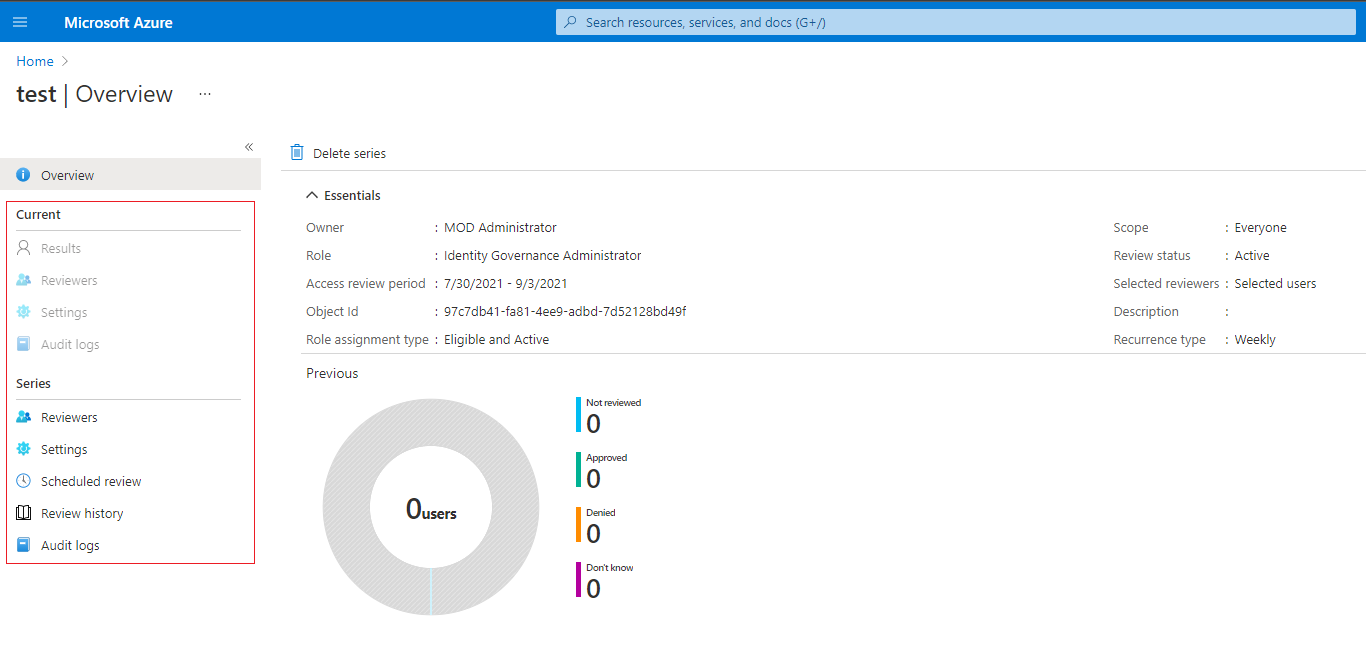

アクセス レビューの系列を管理するには、アクセス レビューに移動し、[Scheduled](スケジュール済み) レビューで今後予定されている実行を見つけ、それに応じて終了日を編集したり、レビュー担当者を追加/削除したりします。

[Upon completion](完了時) 設定での選択に基づいて、レビューの終了日の後、またはレビューを手動で停止したときに自動適用が実行されます。 レビューの状態は、 [完了] から [適用中] などの中間状態を経由して、最後に状態 [適用済み] まで変化します。 拒否されたユーザーが存在する場合は、それらのユーザーが数分以内にロールから削除されることを確認できます。

アクセス レビューで Microsoft Entra ロールと Azure リソース ロールに割り当てられたグループの影響

Microsoft Entra ロールの場合、ロール割り当て可能なグループを使用し、ロール割り当て可能なグループをロールに割り当てることができます。 ロール割り当て可能なグループが割り当てられた Microsoft Entra ロールでレビューが作成されると、グループ メンバーシップを展開せずに、グループ名がレビューに表示されます。 レビュー担当者は、ロールへのグループ全体のアクセスを承認または拒否できます。 拒否されたグループは、レビュー結果が適用されると、ロールへの割り当てが失われます。

• Azure リソース ロールの場合、任意のセキュリティ グループをロールに割り当てることができます。 セキュリティ グループが割り当てられた Azure リソース ロールでレビューが作成されると、そのセキュリティ グループに割り当てられているユーザーが完全に展開され、ロールのレビュー担当者に表示されます。 セキュリティ グループを介してロールに割り当てられたユーザーをレビュー担当者が拒否した場合、そのユーザーはグループから削除されません。 これは、グループが他の Azure または Azure 以外のリソースと共有されている可能性があるためです。 そのため、拒否されたアクセスに起因する変更は、管理者が行う必要があります。

Note

セキュリティ グループには他のグループを割り当てることができます。 この場合、ロールに割り当てられているセキュリティ グループに直接割り当てられたユーザーのみがロールのレビューに表示されます。

アクセス レビューを更新する

1 つ以上のアクセス レビューが開始された後、既存のアクセス レビューの設定を変更または更新したい場合があります。 考慮する必要があるいくつかの一般的なシナリオを次に示します。

レビュー担当者の追加と削除 - アクセス レビューを更新するときに、プライマリ レビュー担当者に加えて、フォールバック レビュー担当者を追加することができます。 プライマリ レビュー担当者は、アクセス レビューを更新するときに削除される可能性があります。 しかし、フォールバック レビュー担当者は、設計上削除可能ではありません。

注意

フォールバック レビュー担当者は、レビュー担当者の種類がマネージャーの場合にのみ追加できます。 レビュー担当者の種類が選択されたユーザーの場合は、プライマリ レビュー担当者を追加できます。

レビュー担当者へのリマインダー - アクセス レビューを更新するときに、[詳細設定] タブでリマインダー オプションを有効にすることを選択できます。 有効にすると、レビューを完了したかどうかに関係なく、ユーザーはレビュー期間の中間で電子メール通知を受け取ります。

設定の更新 - アクセス レビューが定期的な場合は、[現在] と [シリーズ] の下に別々の設定があります。 [現在] の設定を更新すると、現在のアクセス レビューに対する変更だけが適用され、[シリーズ] の設定を更新すると、今後のすべての定期的発生の設定が更新されます。

![Microsoft Entra 管理センターで [Identity Governance] を選択するスクリーンショット。](media/pim-create-azure-ad-roles-and-resource-roles-review/identity-governance.png)