PIM で Azure リソース ロールと Microsoft Entra ロールのアクセス レビューを作成する

Privileged Identity Management (PIM) を使用すると、企業が Microsoft Entra ID や他の Microsoft Online Services (Microsoft 365 や Microsoft Intune など) 内のリソースへの特権アクセスを管理する方法が簡略化されます。 この記事の手順に従って、ロールへのアクセスのレビューを実行します。

自分が管理者ロールに割り当てられている場合、組織の特権ロール管理者から、自分の仕事のためにそのロールがまだ必要であるかどうかを定期的に確認するよう求められることがあります。 リンクを含むメールを受け取る場合もあれば、直接 Microsoft Entra 管理センターにアクセスして開始することもできます。

特権ロール管理者またはグローバル管理者としてアクセス レビューに関心がある場合は、 アクセス レビューを開始する方法に関するページで詳細を確認できます。

アクセスの承認または拒否

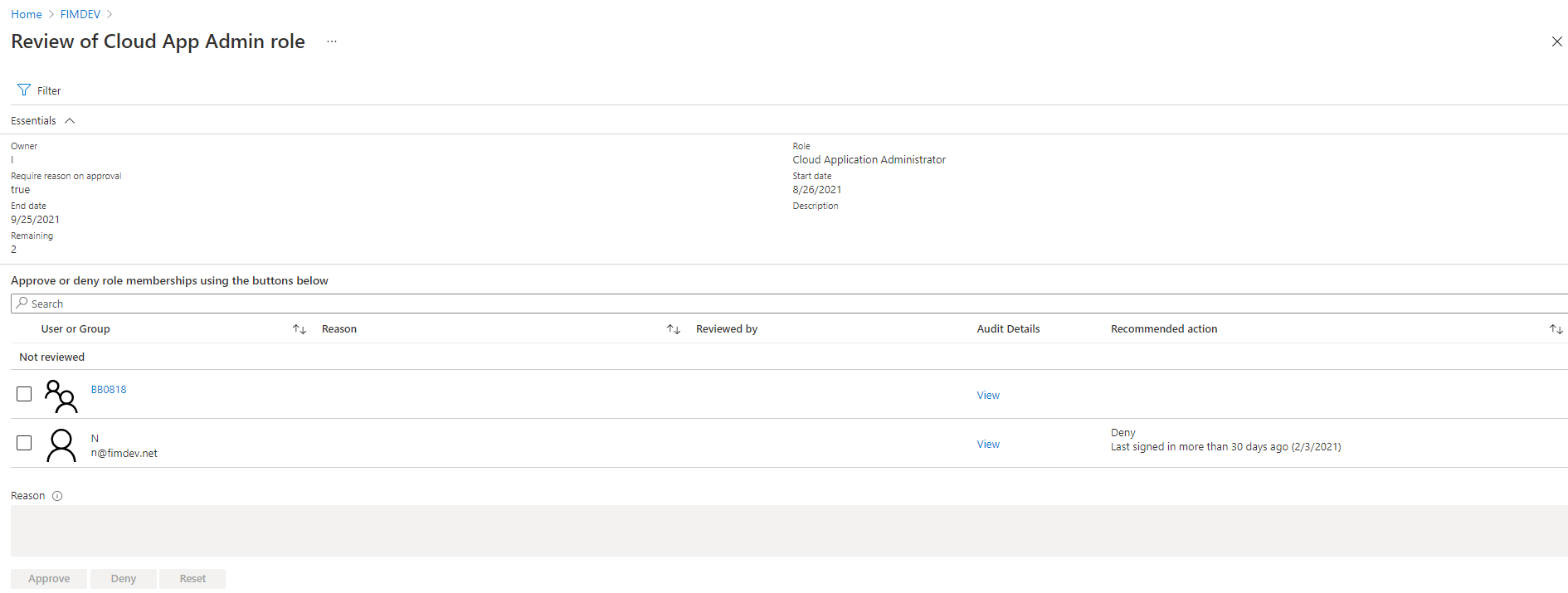

ユーザーがまだロールへのアクセスを必要とするかどうかに基づいて、アクセスを承認または拒否することができます。 ユーザーのロールをそのままにしたい場合は [承認] を選び、ユーザーにアクセスが必要なくなった場合は [拒否] を選びます。 レビューが終了し、管理者が結果を適用するまで、ユーザーの割り当て状態は変更されません。 拒否された特定のユーザーに対して結果を適用できない一般的なシナリオには、次のようなものがあります。

- 同期されたオンプレミスの Windows AD グループのメンバーのレビュー: グループがオンプレミスの Windows AD から同期されている場合、グループを Microsoft Entra ID で管理することはできません。そのため、メンバーシップを変更することはできません。

- 入れ子になったグループが割り当てられているロールのレビュー: 入れ子になったグループを通してメンバーシップを持つユーザーの場合、アクセス レビューを行っても入れ子になったグループのメンバーシップまでは削除されないため、ユーザーはレビュー対象のロールへのアクセスを維持します。

- ユーザーが見つからないか、その他のエラー: これらの事象が発生した場合も、適用結果がサポートされないことがあります。

アクセス レビューを検索して完了するには、次の手順に従います。

Microsoft Entra 管理センターにサインインします。

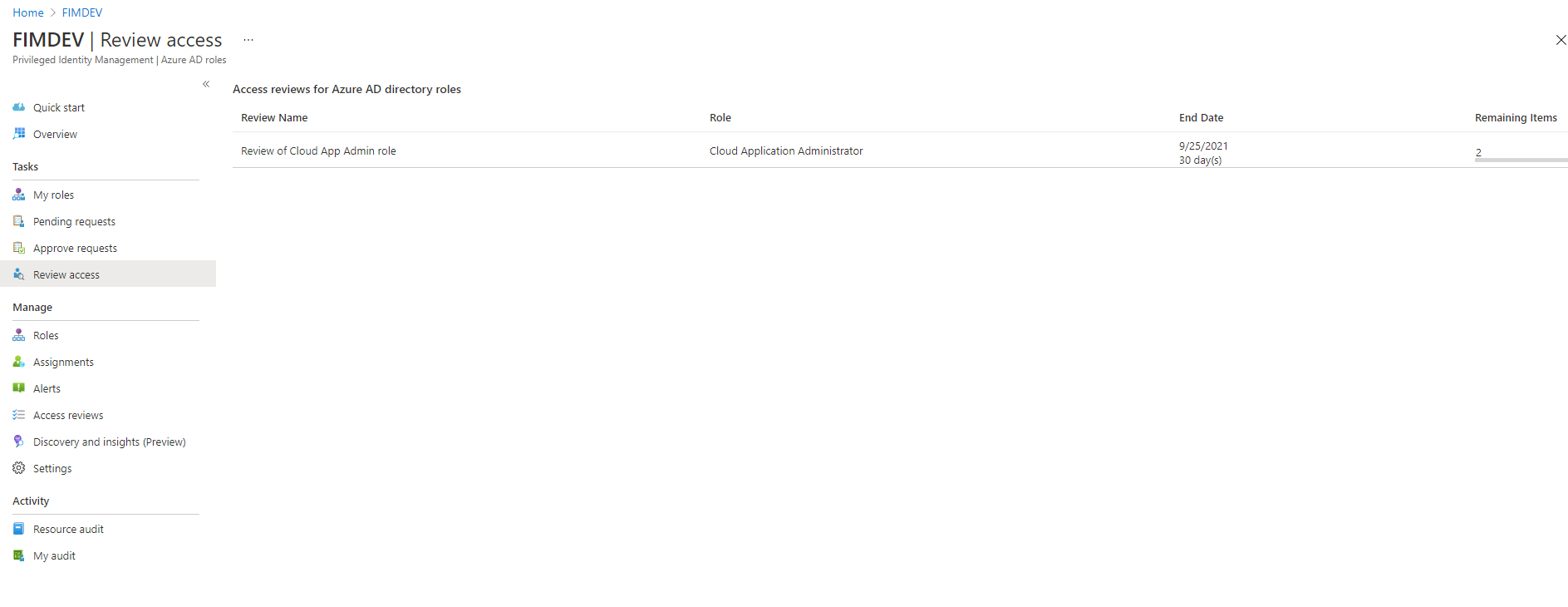

[ID ガバナンス]>[Privileged Identity Management]>[アクセスのレビュー] の順に移動します。

保留中のアクセス レビューがある場合は、アクセス レビュー ページに表示されます。

完了するレビューを選択します。

[承認] または [拒否] を選択します。 [理由の指定] ボックスに、必要であれば、業務上の正当な理由を入力します。