Connected Machine エージェントの前提条件

注意

この記事では、間もなくサポート終了 (EOL) 状態になる Linux ディストリビューションである CentOS について説明します。 適宜、使用と計画を検討してください。 詳細については、「CentOS のサポート終了に関するガイダンス」を参照してください。

このトピックでは、Azure Arc 対応サーバーに物理サーバーまたは仮想マシンをオンボードするために Connected Machine エージェントをインストールするための基本的な要件について説明します。 一部のオンボード方法には、より多くの要件がある場合があります。

サポートされる環境

Azure Arc 対応サーバーでは、Azure の外部でホストされている物理サーバーや仮想マシンでの 接続されたマシンの エージェントのインストールがサポートされています。 これには、次のようなプラットフォームで実行されている仮想マシンのサポートが含まれます。

- VMware (Azure VMware Solution を含む)

- Azure Stack HCI

- その他のクラウド環境

Azure、Azure Stack Hub、または Azure Stack Edge でホストされている仮想マシンには Azure Arc をインストールしないでください。これらには既に同様の機能が備わっています。 しかし、Azure VM を使用してオンプレミス環境をシミュレートできるのは、テスト目的でのみとなります。

次のシステムで Azure Arc を使用する場合は、十分注意してください。

- クローンされている

- サーバーの 2 番目のインスタンスとしてバックアップから復元されている

- 他の仮想マシンの作成元となる "ゴールデン イメージ" を作成するために使用されている

2 つのエージェントで同じ構成が使用されている場合、両方のエージェントが 1 つの Azure リソースとして動作しようとすると、一貫性のない動作になります。 このような場合のベスト プラクティスは、クローンされたか、バックアップから復元されたか、あるいはゴールデン イメージから作成された後に、自動化ツールまたはスクリプトを使用してサーバーを Azure Arc にオンボードすることです。

Note

VMware 環境での Azure Arc 対応サーバーの使用に関するその他の情報については、「VMware FAQ」を参照してください。

サポートされるオペレーティング システム

Azure Arc では、次の Windows および Linux オペレーティング システムがサポートされています。 x86-64 (64 ビット) アーキテクチャのみがサポートされています。 Azure Connected Machine Agent は、x86 (32 ビット) または ARM ベースのアーキテクチャでは実行されません。

- AlmaLinux 9

- Amazon Linux 2 と 2023

- Azure Linux (CBL-Mariner) 1.0、2.0

- Azure Stack HCI

- CentOS Linux 7 および 8

- Debian 10、11、12

- Oracle Linux 7、8、9

- Red Hat Enterprise Linux (RHEL) 7、8、9

- Rocky Linux 8 と 9

- SUSE Linux Enterprise Server (SLES) 12 SP3-SP5 および 15

- Ubuntu 16.04、18.04、20.04、および 22.04 LTS

- Windows 10、11 (クライアント オペレーティング システムのガイダンスを参照)

- Windows IoT Enterprise

- Windows Server 2008 R2 SP1、2012、2012 R2、2016、2019、2022

- Desktop と Server Core の両方のエクスペリエンスをサポート

- Azure Stack HCI で Azure のエディションをサポート

Azure Connected Machine Agent は、Center for Information Security (CIS) ベンチマークで強化されたオペレーティング システムではテストされていません。

クライアント オペレーティング システムのガイダンス

Azure Arc サービスと Azure Connected Machine Agent は、サーバーに似た環境でこれらのコンピューターを使用する場合にのみ、Windows 10 および 11 クライアント オペレーティング システムでサポートされます。 つまり、コンピューターは常に次のような状態である必要があります。

- インターネットに接続されている

- 電源に接続されている

- 電源がオンになっている

たとえば、デジタル サイネージ、POS ソリューション、一般的なバック オフィス管理タスクを担当する Windows 11 を実行しているコンピューターは、Azure Arc に適しています。長時間オフラインになる可能性がある、ラップトップなどのエンドユーザーの生産性マシンでは、Azure Arc を使用しないでください。代わりに、Microsoft Intune または Microsoft Configuration Manager を検討する必要があります。

有効期間の短いサーバーと仮想デスクトップ インフラストラクチャ

Microsoft では、有効期間の短い (一時的な) サーバーまたは仮想デスクトップ インフラストラクチャ (VDI) VM で Azure Arc を実行することはお勧めしません。 Azure Arc は、サーバーの長期的な管理を目的として設計されており、サーバーを定期的に作成および削除するシナリオには最適化されていません。 たとえば、Azure Arc では、計画的なシステム メンテナンスが原因でエージェントがオフラインになっているかどうかや、VM が削除されたかどうかはわかりません。そのため、ハートビートの送信を停止したサーバー リソースは自動的にクリーンアップされません。 その結果、同じ名前の VM を再作成し、同じ名前の既存の Azure Arc リソースがある場合、競合が発生する可能性があります。

Azure Virtual Desktop on Azure Stack HCI では有効期間の短い VM は使用されず、デスクトップ VM での Azure Arc の実行がサポートされています。

ソフトウェア要件

Windows オペレーティング システム:

- Windows Server 2008 R2 SP1 には PowerShell 4.0 以降が必要です。 Microsoft では、最新バージョンの Windows Management Framework 5.1 を実行することをお勧めします。

Linux オペレーティング システム:

- systemd

- wget (インストール スクリプトをダウンロードするため)

- openssl

- gnupg (Debian ベースのシステムのみ)

Windows システムのローカル ユーザー ログオン権限

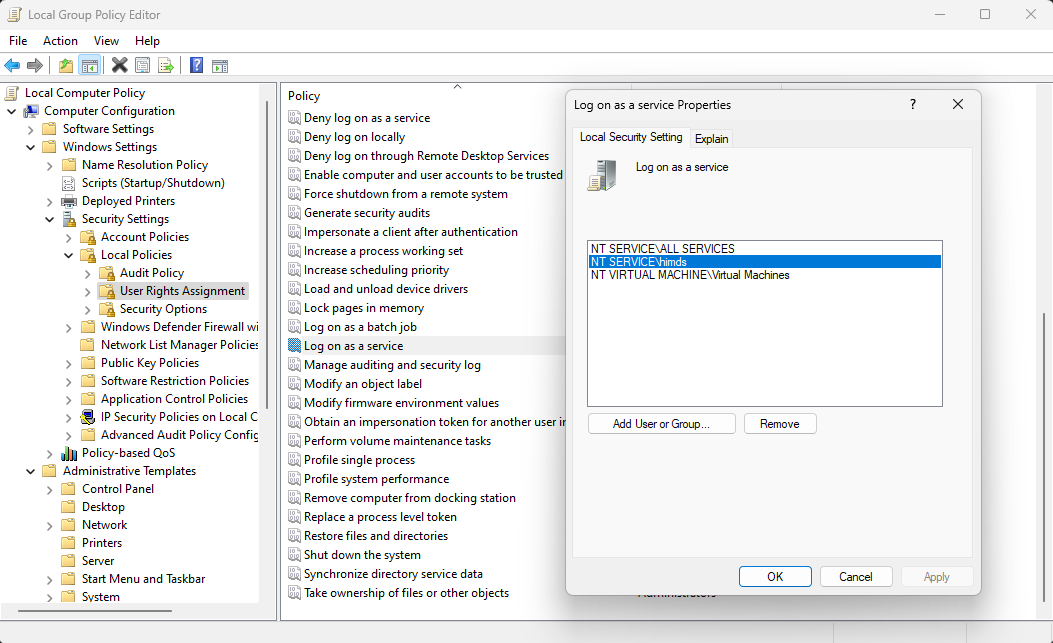

Azure Hybrid Instance Metadata Service は、低い特権の仮想アカウント NT SERVICE\himds で実行されます。 このアカウントを実行するには、Windows で "サービスとしてのログオン" 権限が必要です。 この権限は既定で仮想アカウントに付与されるため、ほとんどの場合、何もする必要はありません。 ただし、組織でグループ ポリシーを使用してこの設定をカスタマイズする場合は、サービスとしてログオンできるアカウントの一覧に NT SERVICE\himds を追加する必要があります。

お使いのコンピューターで現在のポリシーを確認するには、[スタート] メニューからローカル グループ ポリシー エディター (gpedit.msc) を開き、次のポリシー項目に移動してください。

[コンピューターの構成] > [Windows の設定] > [セキュリティの設定] > [ローカル ポリシー] > [ユーザー権利の割り当て] > [サービスとしてログオン]

NT SERVICE\ALL SERVICES、 NT SERVICE\himds、S-1-5-80-4215458991-2034252225-2287069555-1155419622-2701885083 (NT SERVICE\himds の静的セキュリティ識別子) のいずれかが一覧に含まれているかどうかを確認してください。 一覧に含まれていない場合は、グループ ポリシー管理者と協力して、サーバーでユーザー権限の割り当てを構成するポリシーに NT SERVICE\himds を追加する必要があります。 グループ ポリシー管理者は、オブジェクト ピッカーによって ID が正しく解決されるように、Azure Connected Machine Agent がインストールされているコンピューターで変更を加える必要があります。 この変更を加えるために、エージェントを構成したり、Azure に接続したりする必要はありません。

必要なアクセス許可

接続されたマシンの管理のさまざまな側面には、次の Azure 組み込みロールが必要になります。

- マシンをオンボードするには、サーバーを管理しているリソース グループに対する Azure Connected Machine のオンボードまたは共同作成者ロールが必要です。

- マシンの読み取り、変更、削除を行うには、リソース グループに対する Azure Connected Machine のリソース管理者ロールが必要です。

- [スクリプトの生成] の方法を使用しているときにドロップダウン リストからリソース グループを選択するには、そのリソース グループに対する閲覧者ロール (または閲覧者アクセス権を含む別のロール) も必要となります。

Azure サブスクリプションとサービスの制限

単一のリソース グループ、サブスクリプション、またはテナントに登録できる Azure Arc 対応サーバーの数に制限はありません。

各 Azure Arc 対応サーバーは Microsoft Entra オブジェクトに関連付けられており、ディレクトリ クォータに対してカウントされます。 Microsoft Entra ディレクトリで使用できるオブジェクトの最大数については、「Microsoft Entra サービスの制限と制約事項」を参照してください。

Azure リソース プロバイダー

Azure Arc 対応サーバーを使用するには、次の Azure リソース プロバイダーがサブスクリプションに登録されている必要があります。

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureArcData (Arc 対応 SQL Server を計画している場合)

- Microsoft.Compute (Azure Update Manager と拡張機能の自動アップグレード用)

リソース プロバイダーは、次のコマンドを使用して登録できます。

Azure PowerShell:

Connect-AzAccount

Set-AzContext -SubscriptionId [subscription you want to onboard]

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridCompute

Register-AzResourceProvider -ProviderNamespace Microsoft.GuestConfiguration

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridConnectivity

Register-AzResourceProvider -ProviderNamespace Microsoft.AzureArcData

Azure CLI:

az account set --subscription "{Your Subscription Name}"

az provider register --namespace 'Microsoft.HybridCompute'

az provider register --namespace 'Microsoft.GuestConfiguration'

az provider register --namespace 'Microsoft.HybridConnectivity'

az provider register --namespace 'Microsoft.AzureArcData'

Azure Portal 上でリソース プロバイダーを登録することもできます。

次のステップ

- Azure Arc 対応サーバーをデプロイするためのネットワーク要件を確認してください。

- Azure Connected Machine Agent をデプロイし、他の Azure 管理および監視サービスと統合する前に、計画とデプロイに関するガイドを確認してください。*問題を解決するには、エージェントの接続の問題に関するトラブルシューティング ガイドを確認してください。