AWS アカウントを Microsoft Defender for Cloud に接続する

ワークロードは複数のクラウド プラットフォームにまたがることがよくあります。 クラウド セキュリティ サービスでも同じことを行う必要があります。 Microsoft Defender for Cloud は Amazon Web Services (AWS) のワークロードを保護するのに役立ちますが、それらと Defender for Cloud の間の接続を設定する必要があります。

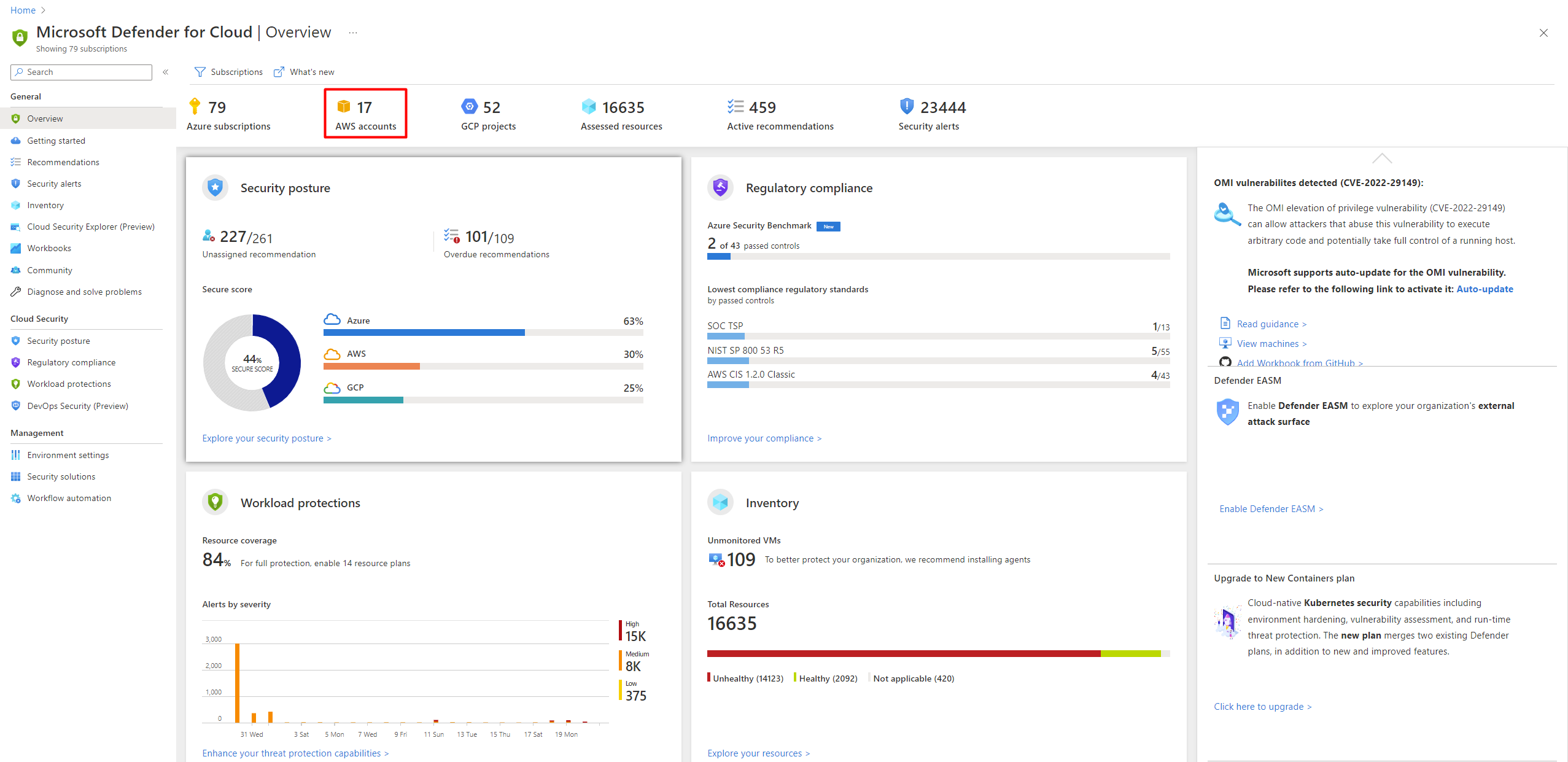

次のスクリーンショットは、Defender for Cloud の概要ダッシュボードに表示された AWS アカウントを示しています。

詳細については、「Defender for Cloud in the Field」ビデオ シリーズの「Defender for Cloud の新しい AWS コネクタ」ビデオをご覧ください。

AWS リソースに対して Defender for Cloud が提供できるすべてのレコメンデーションの参照リストについては、「AWS リソースのセキュリティに関する推奨事項 - 参照ガイド」を参照してください。

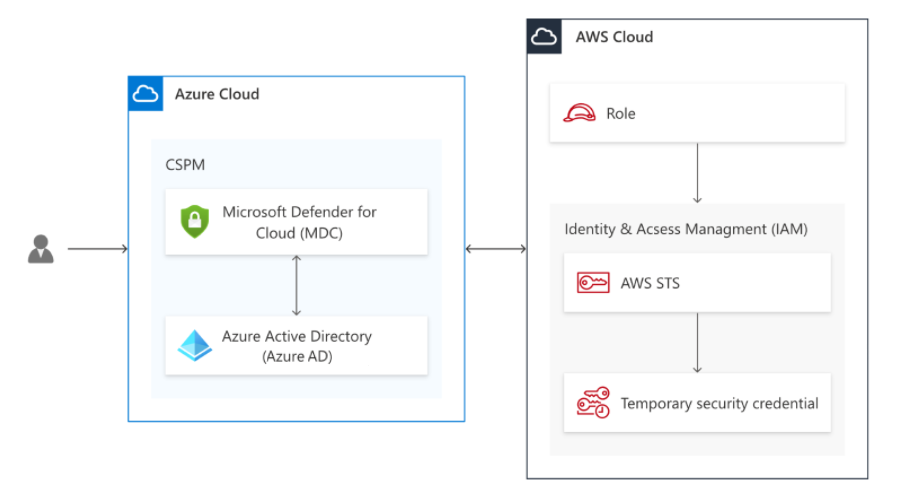

AWS の認証プロセス

Microsoft Defender for Cloud と AWS の間ではフェデレーション認証が使われます。 認証に関連するすべてのリソースは、次のような CloudFormation テンプレートのデプロイの一環で作成されます。

ID プロバイダー (OpenID Connect)

(ID プロバイダーに接続された) フェデレーション プリンシパルを持つ IAM (ID およびアクセス管理) ロール。

クラウド全体の認証プロセスのアーキテクチャは次のとおりです。

Microsoft Defender for Cloud CSPM サービスは有効期間が 1 時間の Microsoft Entra トークンを取得します。これは、Microsoft Entra ID によって RS256 アルゴリズムを使って署名されたものです。

Microsoft Entra トークンは AWS の短期資格情報と交換されます。また、Defender for Cloud の CPSM サービスは (Web ID を前提として) CSPM IAM ロールを引き受けます。

ロールの原則は信頼関係ポリシーに定義されているフェデレーション ID であるため、AWS ID プロバイダーは、以下のようなプロセスを通して Microsoft Entra トークンを Microsoft Entra ID と比較して検証します。

対象ユーザーの検証

トークンのデジタル署名の検証

証明書のサムプリント

信頼関係に定義された検証条件を満たした場合にのみ、Microsoft Defender for Cloud CSPM ロールは引き受けられます。 ロール レベルに定義された条件は、AWS 内の検証に使われ、Microsoft Defender for Cloud CSPM アプリケーション (検証済みの対象ユーザー) 対してのみ、特定ロール (他の Microsoft トークンは含まれません) へのアクセスを許可します。

Microsoft Entra トークンが AWS ID プロバイダーによって検証された後、AWS STS はそのトークンを AWS の短期資格情報と交換し、CSPM サービスはそれを使用して AWS アカウントをスキャンします。

前提条件

この記事の手順を完了するには、以下が必要です。

Microsoft Azure サブスクリプションが必要です。 Azure サブスクリプションをお持ちでない場合は、無料でのサインアップができます。

Azure サブスクリプションでの Microsoft Defender for Cloud のセットアップ。

AWS アカウントへのアクセス。

関連する Azure サブスクリプションの共同作成者アクセス許可、AWS アカウントの管理者アクセス許可。

Note

AWS コネクタは、政府機関向けクラウド (21Vianet が運営する Azure Government、Azure China) では使用できません。

ネイティブ コネクタ プランの要件

各プランには、ネイティブ コネクタに対する独自の要件があります。

Defender for Containers

Microsoft Defender for Containers プランを選択した場合は、次のものが必要です。

- EKS Kubernetes API サーバーにアクセスする権限を持つ、少なくとも 1 つの Amazon EKS クラスター。 新しい EKS クラスターを作成する必要がある場合は、「Amazon EKS の開始方法– eksctl」の手順に従ってください。

- 新しい Amazon SQS キュー、Kinesis Data Firehose 配信ストリーム、Amazon S3 バケットをクラスターのリージョンに作成するためのリソース容量。

Defender for SQL

Microsoft Defender for SQL プランを選択した場合は、次のものが必要です。

- サブスクリプションで有効になっている Microsoft Defender for SQL。 データベースを保護する方法について確認してください。

- SQL Server または RDS Custom for SQL Server を実行する EC2 インスタンスがあるアクティブな AWS アカウント。

- EC2 インスタンスまたは RDS Custom for SQL Server にインストールされている Azure Arc for servers。

自動プロビジョニング プロセスを使用して、既存および将来のすべての EC2 インスタンスに Azure Arc をインストールすることをお勧めします。 Azure Arc の自動プロビジョニングを有効にするには、関連する Azure サブスクリプションでの所有者アクセス許可が必要です。

AWS Systems Manager (SSM) は、SSM エージェントを使用して自動プロビジョニングを管理します。 一部の Amazon Machine Image には既に SSM エージェントがプレインストールされています。 EC2 インスタンスに SSM エージェントがない場合は、Amazon の手順「ハイブリッドおよびマルチクラウド環境用の SSM エージェントのインストール (Windows)」 を使用してインストールします。

SSM エージェントに管理ポリシー AmazonSSMManagedInstanceCore があることを確認します。 これにより、AWS Systems Manager サービスのコア機能が有効になります。

Azure Arc に接続されたマシンで、次の拡張機能を有効にします。

- Microsoft Defender for Endpoint

- 脆弱性評価ソリューション (TVM または Qualys)

- Azure Arc に接続されたマシン上の Log Analytics エージェントまたは Azure Monitor エージェント

選択した Log Analytics ワークスペースにセキュリティ ソリューションがインストールされていることを確認してください。 Log Analytics エージェントと Azure Monitor エージェントは現在、サブスクリプション レベルで構成されます。 同じサブスクリプション内のすべての AWS アカウントと Google Cloud Platform (GCP) プロジェクトは、Log Analytics エージェントと Azure Monitor エージェントのサブスクリプション設定を継承します。

Defender for Cloud の監視コンポーネントに関する詳細をご覧ください。

Defender for Servers

Microsoft Defender for Servers プランを選択した場合は、次のものが必要です。

- サブスクリプションで有効になっている Microsoft Defender for Servers。 プランを有効にする方法については、「セキュリティ強化機能の有効化」を参照してください。

- EC2 インスタンスを含む、アクティブな AWS アカウント。

- EC2 インスタンスにインストールされている Azure Arc for servers。

自動プロビジョニング プロセスを使用して、既存および将来のすべての EC2 インスタンスに Azure Arc をインストールすることをお勧めします。 Azure Arc の自動プロビジョニングを有効にするには、関連する Azure サブスクリプションでの所有者アクセス許可が必要です。

AWS Systems Manager は、SSM エージェントを使用して自動プロビジョニングを管理します。 一部の Amazon Machine Image には既に SSM エージェントがプレインストールされています。 EC2 インスタンスに SSM エージェントがない場合は、Amazon が提供する以下のいずれかの手順でインストールします。

SSM エージェントに、AWS Systems Manager サービスのコア機能を有効にする管理ポリシー AmazonSSMManagedInstanceCore があることを確認します。

EC2 マシンで Arc エージェントを自動プロビジョニングするには、SSM エージェントが必要です。 SSM が存在しない場合や EC2 から削除されている場合は、Arc プロビジョニングは進行できません。

Note

オンボード プロセス中に実行される CloudFormation テンプレートの一部として、自動化プロセスは、クラウド形成の初期実行中に存在していたすべての EC2 に対して、30 日ごとに作成およびトリガーされます。 このスケジュールされたスキャンの目的は、関連するすべての EC2 が、関連するセキュリティ機能 (Arc エージェントのプロビジョニングを含みます) の利用、管理、提供を可能にする必要な IAM ポリシーを持つ IAM プロファイルを備えていることの確認です。 スキャンは、CloudFormation の実行後に作成された EC2 には適用されません。

既存および将来の EC2 インスタンスに Azure Arc を手動でインストールする場合は、EC2 インスタンスを Azure Arc に接続するレコメンデーションを使用して、Azure Arc がインストールされていないインスタンスを特定する必要があります。

Azure Arc に接続されたマシンで、次の拡張機能を有効にします。

- Microsoft Defender for Endpoint

- 脆弱性評価ソリューション (TVM または Qualys)

- Azure Arc に接続されたマシン上の Log Analytics エージェントまたは Azure Monitor エージェント

選択した Log Analytics ワークスペースにセキュリティ ソリューションがインストールされていることを確認してください。 Log Analytics エージェントと Azure Monitor エージェントは現在、サブスクリプション レベルで構成されます。 同じサブスクリプション内のすべての AWS アカウントと GCP プロジェクトは、Log Analytics エージェントと Azure Monitor エージェントのサブスクリプション設定を継承します。

Defender for Cloud の監視コンポーネントに関する詳細をご覧ください。

Note

Log Analytics エージェント (MMA とも呼ばれます) は 2024 年 8 月に廃止される予定であるため、このページで説明されているものも含め、現在これに依存しているすべての Defender for Servers 機能およびセキュリティ機能は、廃止日の前までに、Microsoft Defender for Endpoint 統合またはエージェントレス スキャンを通じて利用できるようになります。 Log Analytics エージェントに現在依存している各機能のロードマップの詳細については、この発表を参照してください。

Defender for Servers は、EC2 インスタンス上の Azure ARC リソースにタグを割り当てて、自動プロビジョニング プロセスを管理します。 Defender for Cloud がこれらのタグを管理できるように、リソースにこれらのタグ (AccountId、Cloud、InstanceId、MDFCSecurityConnector) を適切に割り当てる必要があります。

Defender CSPM

Microsoft Defender CSPM プランを選択した場合は、次のものが必要です。

- Microsoft Azure サブスクリプション。 Azure サブスクリプションをお持ちでない場合は、無料サブスクリプションにサインアップすることができます。

- Azure サブスクリプションで Microsoft Defender for Cloud を有効にしている必要があります。

- Azure 以外のマシン、AWS アカウント を接続します。

- CSPM プランから使用可能なすべての機能にアクセスするには、サブスクリプション所有者がプランを有効にする必要があります。

Defender CSPM を有効にする方法の詳細情報。

AWS アカウントを接続する

ネイティブ コネクタを使用して AWS を Defender for Cloud に接続するには、次のようにします。

Azure portal にサインインします。

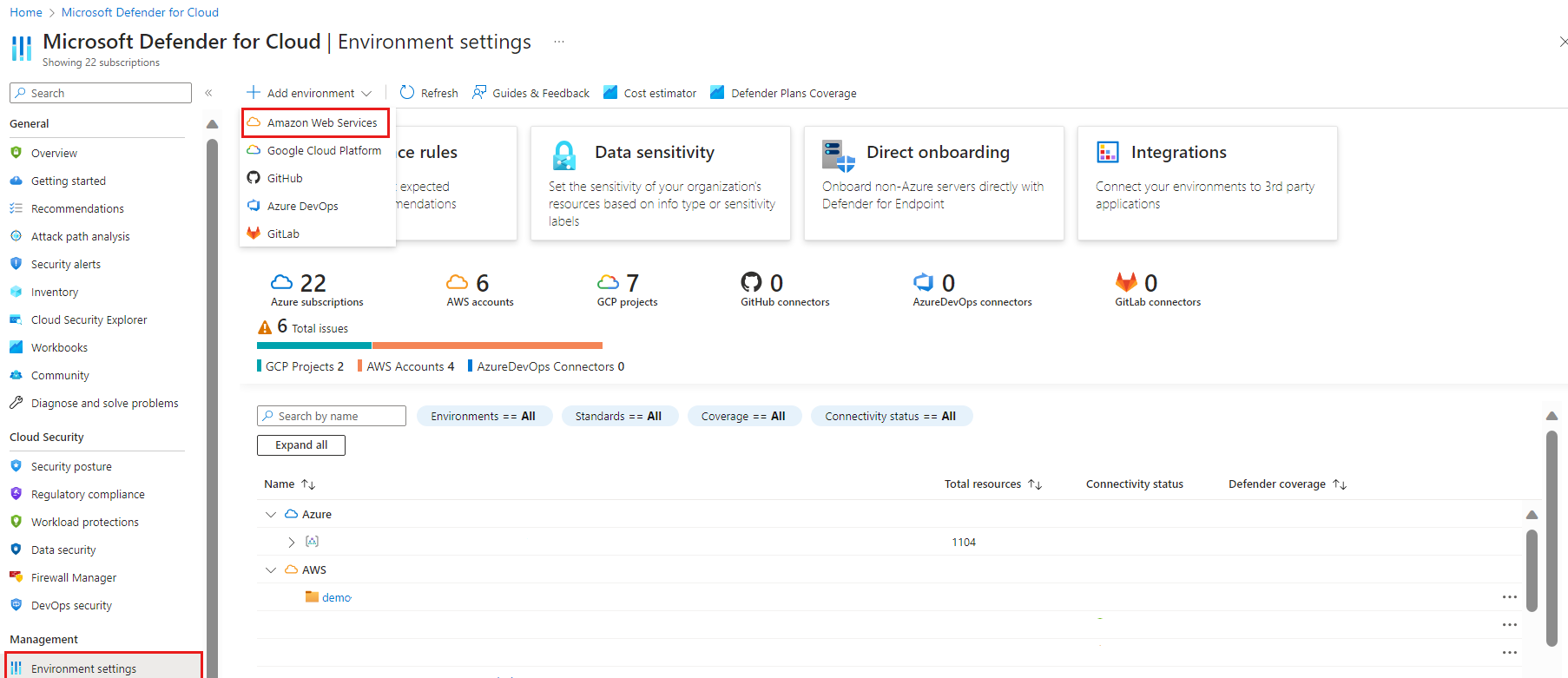

[Defender for Cloud]>[環境設定] に移動します。

[環境の追加]>[アマゾン ウェブ サービス] を選択します。

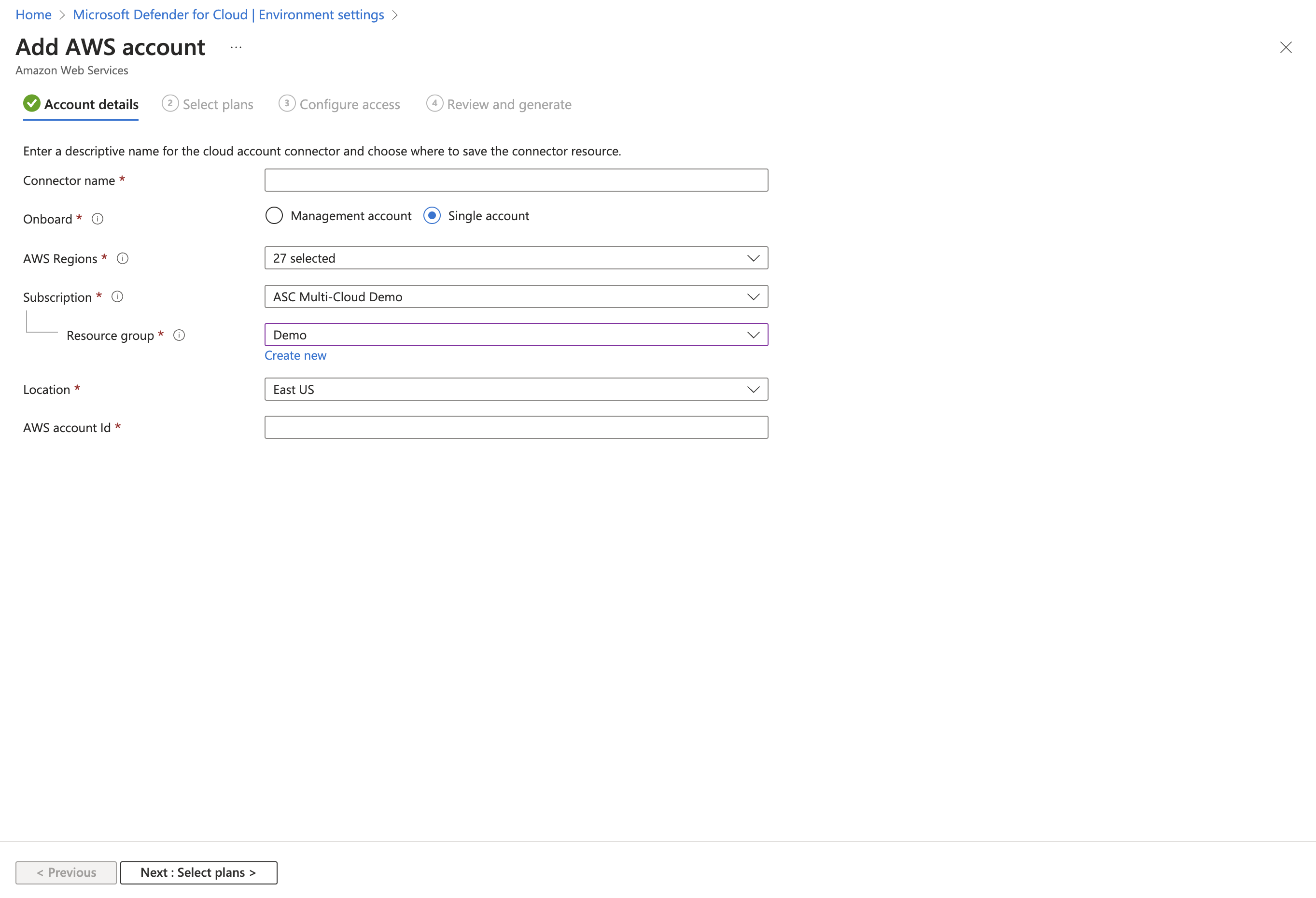

コネクタのリソースを格納する場所を含め、AWS アカウントの詳細を入力します。

Note

(省略可能) [管理アカウント] を選択して、管理アカウントへのコネクタを作成します。 その後、指定された管理アカウントで検出されたメンバー アカウントごとにコネクタが作成されます。 自動プロビジョニングは、新しくオンボードされたすべてのアカウントに対しても有効になります。

(省略可能) [AWS リージョン] ドロップダウン メニューを使用して、スキャンする特定の AWS リージョンを選択します。 既定では、すべてのリージョンが選択されています。

Defender プランを選択する

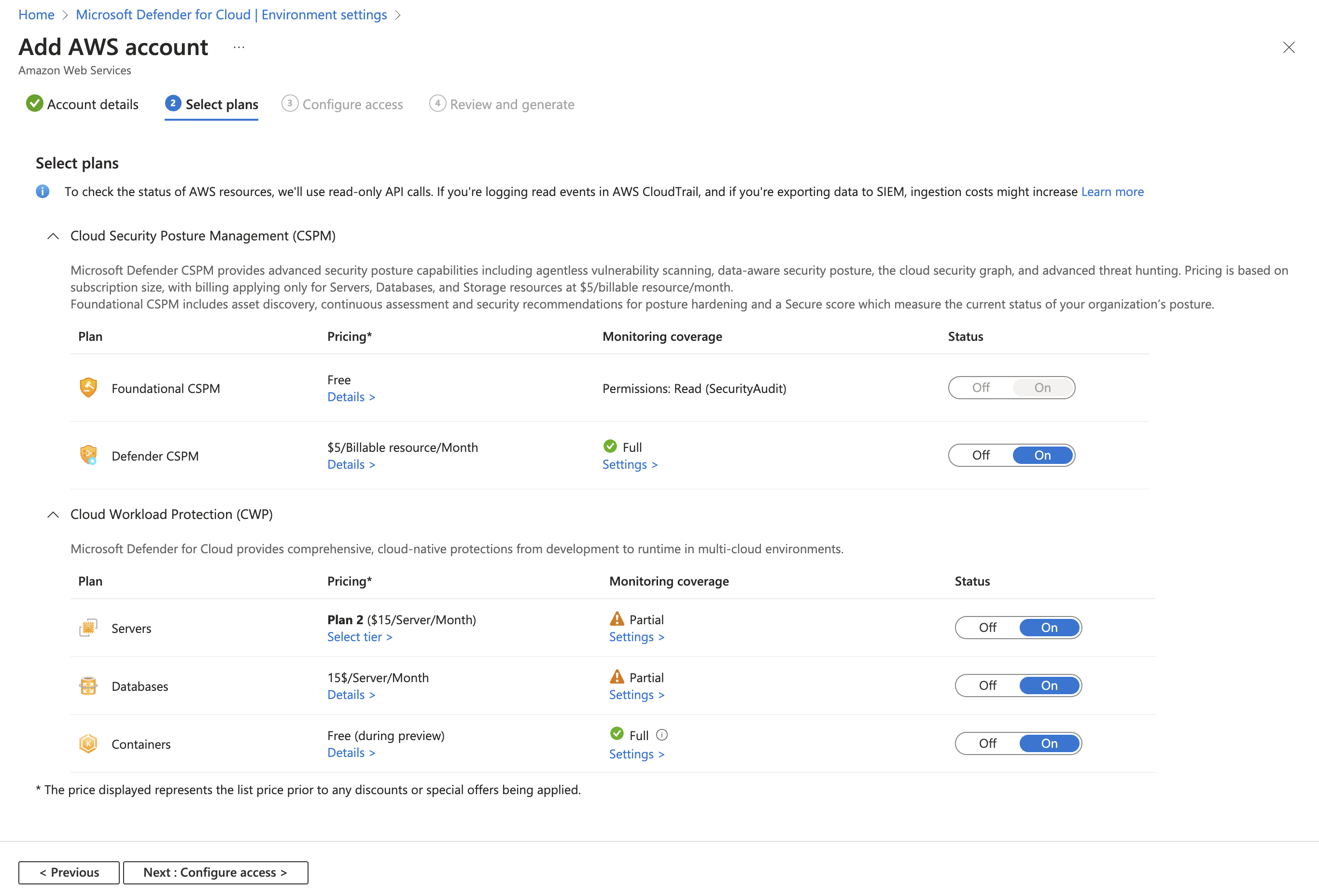

ウィザードのこのセクションでは、有効にする Defender for Cloud プランを選択します。

[次へ: プランの選択] を選択します。

[プランの選択] タブで、この AWS アカウントに対して有効にする Defender for Cloud 機能を選択します。 各プランには、アクセス許可に関する独自の要件があり、料金が発生する可能性があります。

重要

推奨事項の現在の状態を表示するために、Microsoft Defender Cloud Security Posture Management プランは AWS リソース API を 1 日に数回クエリします。 これらの読み取り専用 API 呼び出しでは料金は発生しませんが、読み取りイベントの記録を有効にした場合は CloudTrail に登録されます 。

AWS のドキュメントで説明されているように、記録を 1 つ維持するのに追加料金は発生しません。 AWS からデータをエクスポートしている場合 (たとえば、外部 SIEM システムに)、このような呼び出しの量が増加すると、取り込みのコストも増加する可能性があります。 このような場合は、Defender for Cloud ユーザーまたは ARN ロール (

arn:aws:iam::[accountId]:role/CspmMonitorAws) からの読み取り専用呼び出しをフィルター処理することをお勧めします。 (これは既定のロール名です。 アカウントに設定されているロール名を確認します。)既定では、[サーバー] プランは [オン] に設定されています。 この設定は、Defender for Servers の適用範囲を AWS EC2 に拡大するために必要です。 Azure Arc のためのネットワーク要件を満たしたことを確認します。

必要に応じて構成を編集するには、[構成] を選択します。

Note

存在しなくなった EC2 インスタンスまたは GCP 仮想マシン用の各 Azure Arc サーバー (および状態が切断または期限切れ の各 Azure Arc サーバー) は、7 日後に削除されます。 無関係な Azure Arc エンティティがこのプロセスで削除され、現存するインスタンスに関係する Azure Arc サーバーだけが表示されるようになります。

既定では、[コンテナー] プランは [オン] に設定されています。 この設定は、Defender for Containers が AWS EKS クラスターを保護するために必要です。 Defender for Containers プランのためのネットワーク要件を満たしたことを確認します。

Note

Azure Arc 対応 Kubernetes、Defender エージェント用 Azure Arc 拡張機能、Kubernetes 用 Azure Policy がインストールされている必要があります。 「Amazon Elastic Kubernetes Service クラスターを保護する」の説明に従って、専用の Defender for Cloud の推奨事項を使用して拡張機能 (および必要に応じて Azure Arc) をデプロイします。

必要に応じて構成を編集するには、[構成] を選択します。 この構成をオフにすることを選択した場合、脅威検出 (コントロール プレーン) 機能も無効になります。 機能の可用性に関する情報を参照してください。

既定では、[データベース] プランは [オン] に設定されています。 この設定は、Defender for SQL の適用範囲を AWS EC2 および RDS Custom for SQL Server に拡張するために必要です。

(省略可能) [構成] を選択し、必要に応じて構成を編集します。 既定の構成に設定したままにすることをお勧めします。

[アクセスを構成する] を選択し、次を選択します。

a. デプロイの種類を選びます。

- 既定のアクセス: Defender for Cloud により、リソースをスキャンし、将来追加される機能を自動的に組み込むことができます。

- 最小特権アクセス : Defender for Cloud には、選んだプランに必要な現在のアクセス許可の利用だけが許可されます。 最小特権のアクセス許可を選んだ場合、コネクタの正常性で全機能を利用するために新しいロールやアクセス許可が必要になると、通知が届きます。

b. デプロイ方法を AWS CloudFormation または Terraform から選びます。

Note

[管理アカウント] を選択して、管理アカウントへのコネクタを作成する場合、Terraform を使用してオンボードするためのタブは UI に表示されませんが、それでも Terraform を使用してオンボードすることはできます。同様の内容が「Terraform を使用して Microsoft Defender for Cloud に AWS/GCP 環境をオンボードする - Microsoft コミュニティ ハブ」に説明されています。

選んだデプロイ方法の画面指示に従い、AWS 上で必要な依存関係を満たします。 管理アカウントをオンボードする場合は、Stack および StackSet として CloudFormation テンプレートを実行する必要があります。 オンボード後 24 時間以内に、メンバー アカウントのコネクタが作成されます。

[Next : Review and update](次: 確認と生成) を選択します。

[作成] を選択します

Defender for Cloud は、AWS リソースのスキャンを即時に開始します。 セキュリティに関する推奨事項は数時間以内に表示されます。

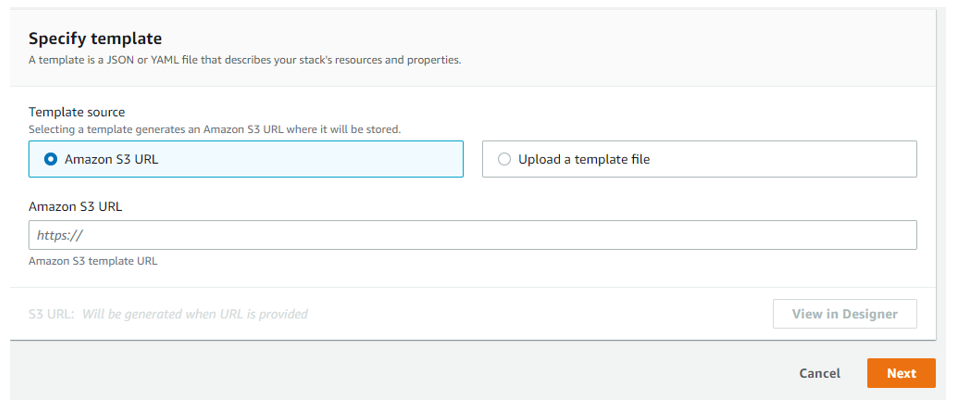

CloudFormation テンプレートを AWS アカウントにデプロイする

AWS アカウントを Microsoft Defender for Cloud に接続する一環として、CloudFormation テンプレートを AWS アカウントにデプロイします。 このテンプレートは、接続に必要なすべてのリソースを作成します。

Stack (管理アカウントがある場合は StackSet) を使用して、CloudFormation テンプレートをデプロイします。 テンプレートをデプロイするときに、スタック作成ウィザードには次のオプションが提供されます。

Amazon S3 URL: ダウンロードした CloudFormation テンプレートを、自分のセキュリティ構成で自分の S3 バケットにアップロードします。 AWS デプロイ ウィザードで S3 バケットの URL を入力します。

テンプレート ファイルをアップロードする: CloudFormation テンプレートが保存される S3 バケットは AWS によって自動的に作成されます。 S3 バケットの自動化には不適切なセキュリティ構成が含まれており、その結果、

S3 buckets should require requests to use Secure Socket Layerの推奨事項が表示されます。 この推奨事項は、次のポリシーを適用すること修復できます。{ "Id": "ExamplePolicy", "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSSLRequestsOnly", "Action": "s3:*", "Effect": "Deny", "Resource": [ "<S3_Bucket ARN>", "<S3_Bucket ARN>/*" ], "Condition": { "Bool": { "aws:SecureTransport": "false" } }, "Principal": "*" } ] }Note

AWS 管理アカウントのオンボード時に CloudFormation StackSets を実行すると、次のエラー メッセージが表示されることがあります:

You must enable organizations access to operate a service managed stack setこのエラーは、AWS 組織の信頼されたアクセスが有効になっていないことを示します。

このエラー メッセージを修復するために、CloudFormation StackSets ページに、信頼できるアクセスを有効にするために選択できるボタンが表示されたプロンプトが表示されます。 信頼されたアクセスが有効になった後、CloudFormation Stack をもう一度実行する必要があります。

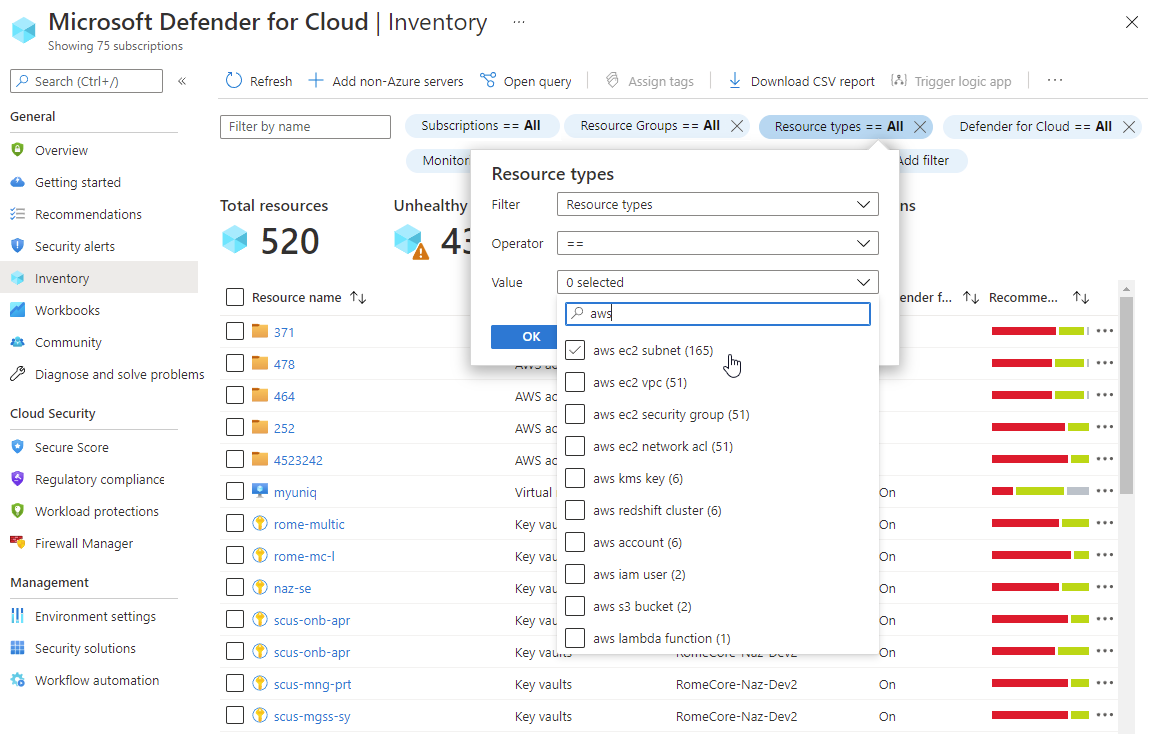

AWS リソースを監視する

Defender for Cloud のセキュリティに関する推奨事項ページには、AWS リソースが表示されます。 環境フィルターを使用すると、Defender for Cloud のマルチクラウド機能を活用できます。

リソースの種類別に、リソースのアクティブな推奨事項をすべて表示するには、Defender for Cloud の資産インベントリ ページを使用し、関心のある AWS リソースの種類にフィルターを適用します。

Microsoft Defender XDR との統合

Defender for Cloud を有効にすると、Defender for Cloud のアラートは Microsoft Defender ポータルに自動的に統合されます。 必要な手順は以上です。

Microsoft Defender for Cloud と Microsoft Defender XDR の統合により、クラウド環境が Microsoft Defender XDR に組み込まれます。 Defender for Cloud のアラートとクラウドの関連付けは Microsoft Defender XDR に統合されたため、SOC チームは 1 つのインターフェイスからすべてのセキュリティ情報にアクセスできるようになりました。

詳細については、「Microsoft Defender XDR での Microsoft Defender for Cloud のアラート」を参照してください。

詳細情報

次のブログを参照してください。

リソースをクリーンアップする

この記事のリソースをクリーンアップする必要はありません。

次のステップ

AWS アカウントの接続は、Microsoft Defender for Cloud で利用できるマルチクラウド エクスペリエンスの一部です。

- Defender for Cloud を使用してすべてのリソースを保護する

- オンプレミスのマシン、GCP プロジェクトを設定します。

- AWS アカウントのオンボーディングに関するよくある質問への回答をご覧ください。

- マルチクラウド コネクタのトラブルシューティング