難しい設定なしで脅威を検出する

組織全体からデータを収集するように Microsoft Sentinel を設定したら、そのすべてのデータを調べ、環境に対するセキュリティ上の脅威を検出する必要があります。 でも、ご安心ください。Microsoft Sentinel には、脅威検出ルールの作成に役立つテンプレートが用意されており、それらすべての作業を行うことができます。 これらのルールは分析ルールと呼ばれます。

セキュリティ専門家とアナリストから構成される Microsoft のチームが、既知の脅威、一般的な攻撃ベクトル、疑わしい行動のエスカレーション チェーンに基づいてこれらの分析ルール テンプレートを設計しました。 これらのテンプレートから作成される規則により、環境全体にわたって、疑わしい活動がないか自動的に検査されます。 テンプレートの多くは、ニーズに合わせて特定の活動を検索したり、除外したりするようにカスタマイズできます。 これらのルールで生成されるアラートによって、環境内で割り当てて調査することができるインシデントが作成されます。

この記事は、Microsoft Sentinel で脅威を検出する方法を理解するのに役立ちます。

検出を表示する

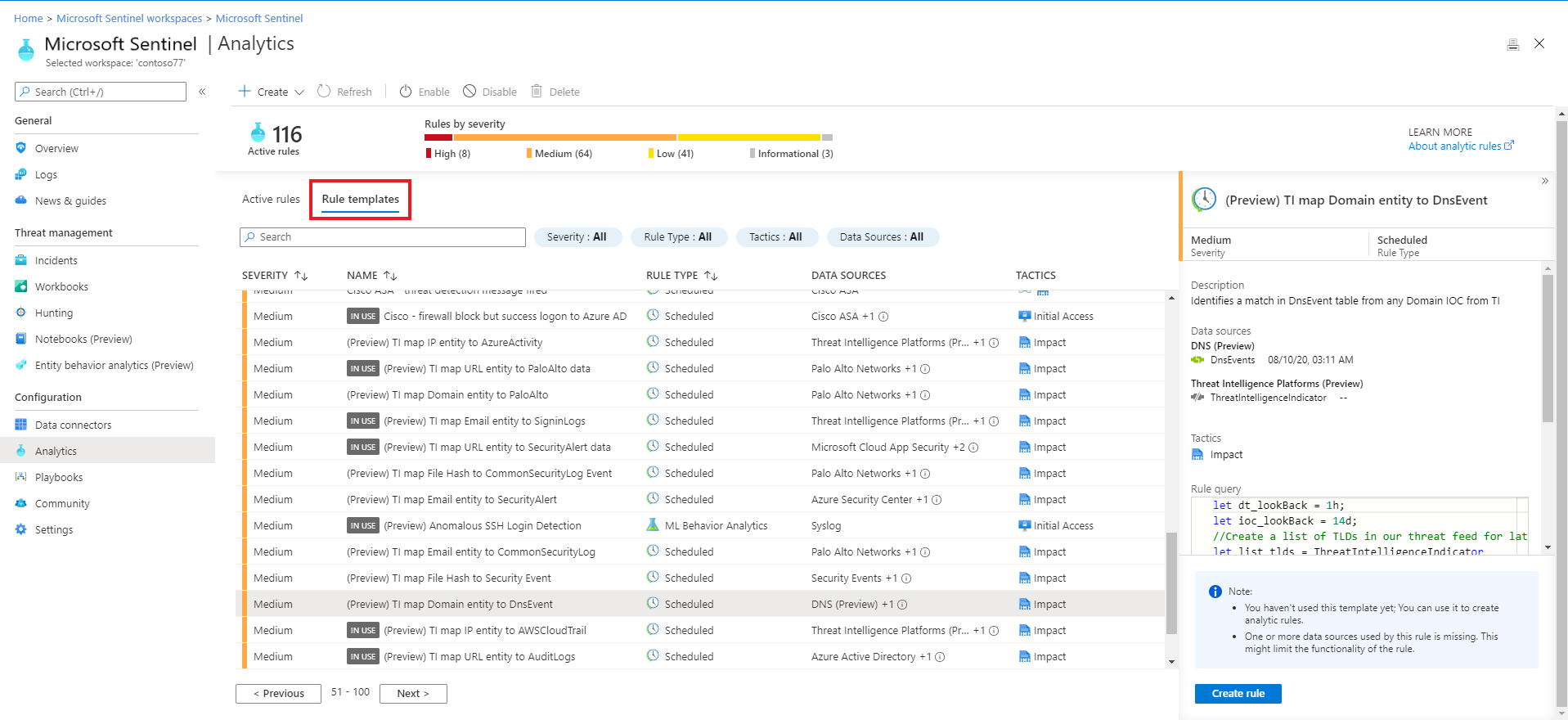

Microsoft Sentinel にインストールされた分析ルールと検出を表示するには、[Analytics]>[ルール テンプレート] に移動します。 このタブには、次の表に示す種類に従って、インストールされたすべてのルール テンプレートが含まれています。 その他のルール テンプレートを表示するには、Microsoft Sentinel の [Content hub](コンテンツ ハブ) に移動して、関連する製品ソリューションまたはスタンドアロン コンテンツをインストールします。

検出には次のものが含まれます。

| 規則の種類 | [説明] |

|---|---|

| Microsoft セキュリティ | Microsoft セキュリティ テンプレートでは、他の Microsoft セキュリティ ソリューションで生成されたアラートから、リアルタイムで Microsoft Sentinel インシデントが自動的に作成されます。 同様のロジックで新しい規則を作成するためのテンプレートとして Microsoft セキュリティ規則を利用できます。 セキュリティ規則の詳細については、「Microsoft セキュリティ アラートからインシデントを自動的に作成する」を参照してください。 |

| Fusion (プレビューの一部の検出) |

Microsoft Sentinel は、拡張可能な機械学習アルゴリズムと共に Fusion 相関エンジンを使用して、複数の製品にわたる低再現性のアラートとイベントを、忠実度の高い、実行可能なインシデントに相関させて、高度なマルチステージ攻撃を検出します。 Fusion は既定で有効になっています。 ロジックは非表示であるため、カスタマイズすることはできません。このテンプレートを使用して作成できる規則は 1 つだけです。 また、Fusion エンジンでは、スケジュールが設定された分析ルールによって生成されたアラートを他のシステムからのアラートと関連付け、結果として忠実度の高いインシデントを生成することもできます。 |

| 機械学習 (ML) による行動分析 | ML 行動分析テンプレートは Microsoft が特許を所有する機械学習アルゴリズムを基盤としており、しくみや実行タイミングの内部ロジックをユーザーが見ることはできません。 ロジックは非表示であるため、カスタマイズすることはできません。この種類の各テンプレートを使用して作成できる規則は 1 つだけです。 |

| 脅威インテリジェンス | Microsoft によって生成された脅威インテリジェンスを利用して、Microsoft 脅威インテリジェンス分析ルールを使用した忠実度の高いアラートとインシデントを生成します。 この固有のルールはカスタマイズできませんが、有効にすると、Common Event Format (CEF) ログ、Syslog データ、または Windows DNS イベントと、Microsoft 脅威インテリジェンスのドメイン、IP、URL の脅威インジケーターが自動的に照合されます。 特定のインジケーターには、MDTI (Microsoft Defender 脅威インテリジェンス) を介して追加のコンテキスト情報が含まれます。 このルールを有効にする方法の詳細については、「照合分析を使用して脅威を検出する」を参照してください。 MDTI の詳細については、「Microsoft Defender 脅威インテリジェンスとは」を参照してください |

| 異常 | 異常ルール テンプレートでは、機械学習を使用して、特定の種類の異常な行動を検出します。 各ルールには、分析される動作に適した固有のパラメーターとしきい値があります。 難しい設定の要らないルールの構成は変更も微調整もできませんが、ルールを複製してから、複製したものを変更および微調整することはできます。 このような場合は、複製をフライティング モードで実行し、元のルールを運用モードで同時に実行します。 その後、結果を比較して、微調整が期待どおりであれば、その複製を運用に切り替えます。 詳細については、「カスタマイズ可能な異常を使用して Microsoft Sentinel で脅威を検出する」および「Microsoft Sentinel で異常検出分析ルールを使用する」をご覧ください。 |

| スケジュール付き | スケジュール付き分析ルールは、Microsoft のセキュリティ専門家が記述したクエリに基づいています。 ユーザーはクエリ ロジックを閲覧し、変更できます。 スケジュール付き規則のテンプレートを使用してクエリ ロジックやスケジュール設定をカスタマイズし、新しい規則を作成できます。 いくつかの新しいスケジュール設定された分析ルール テンプレートでは、Fusion エンジンによって、他のシステムからのアラートと関連付けられたアラートが生成されるため、忠実度の高いインシデントが生成することができます。 詳細については、高度なマルチステージ攻撃の検出に関する記事をご覧ください。 ヒント: ルールのスケジュール設定オプションには、ルールを有効にしたときに開始されるクロックを使用して、指定した分、時間、または日ごとに実行するようにルールを構成することが含まれます。 新しいまたは編集された分析ルールを有効にして、新しいインシデントのスタックが時間内にそのルールで確実に取得されるようにするには、次のことを考慮することをお勧めします。 たとえば、SOC アナリストが就業時間の開始時に同期して規則を実行してから、規則を有効にすることができます。 |

| ほぼリアルタイム (NRT) | NRT ルールは、1分ごとに実行するように設計された、限られたスケジュールされたルールのセットであり、可能な限り最新の情報を提供するために用意されています。 ほとんどの場合、スケジュールされたルールと同様に機能し、いくつかの制限があります。 詳細については、「Microsoft Sentinel の準リアルタイム (NRT) の分析ルールを使用して脅威をすばやく検出する」を参照してください。 |

重要

Fusion 検出テンプレートの一部は現在、プレビューの段階にあります (どのテンプレートかは、「Microsoft Sentinel の高度なマルチステージ攻撃の検出」を参照してください)。 ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用されるその他の法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

分析ルール テンプレートを使用する

この手順では、分析ルール テンプレートを使用する方法について説明します。

分析ルール テンプレートを使用するには:

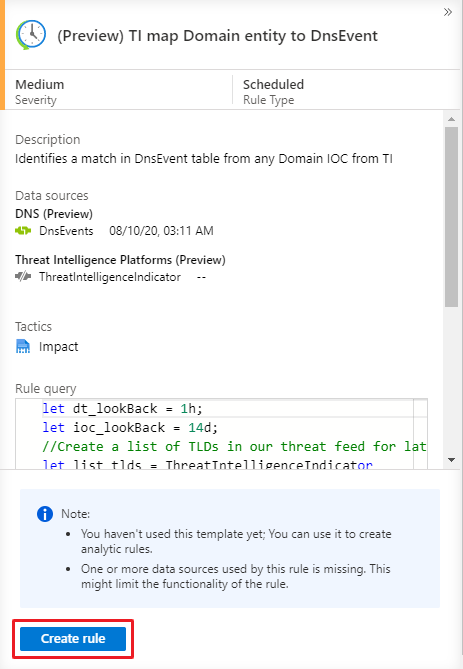

[Microsoft Sentinel] >[分析]>[ルール テンプレート] ページで、テンプレート名を選択してから、詳細ウィンドウの [ルールの作成] ボタンを選択し、そのテンプレートに基づく新しいアクティブなルールを作成します。

各テンプレートには、必要なデータ ソースの一覧があります。 テンプレートを開くと、データ ソースの可用性が自動的にチェックされます。 可用性の問題がある場合は、[ルールの作成] ボタンが無効にされていたり、その影響に対する警告が表示されたりすることがあります。

[ルールの作成] を選択すると、選択したテンプレートに基づいてルールの作成ウィザードが開かれます。 すべての詳細が自動的に入力されます。スケジュール付きテンプレートや Microsoft セキュリティ テンプレートを使用する場合は、特定のニーズに合わせてロジックやその他の規則の設定をカスタマイズできます。 この手順を繰り返して、テンプレートに基づく追加のルールを作成できます。 最後までルールの作成ウィザードの手順に従うと、テンプレートに基づくルールの作成が完了します。 [Active rules](アクティブなルール) タブに新しいルールが表示されます。

ルールの作成ウィザードでルールをカスタマイズする方法の詳細については、「脅威を検出するためにカスタム分析ルールを作成する」をご覧ください。

ヒント

環境の完全なセキュリティを確保するために、接続されたデータ ソースに関連付けられているすべてのルールが有効になっていることを確認してください。 分析ルールを有効にする最も効率的な方法として、関連するルールがすべて一覧表示されているデータ コネクタ ページから直接有効にすることができます。 詳細については、「データ ソースの接続」を参照してください。

ルールは API や PowerShell 経由で Microsoft Sentinel にプッシュすることもできますが、それを行うには追加の作業が必要です。

API または PowerShell を使用する場合は、ルールを有効にする前に、最初にルールを JSON にエクスポートする必要があります。 API または PowerShell は、Microsoft Sentinel の複数のインスタンスでルールを有効にし、各インスタンスの設定を同じにする場合に役立つことがあります。

分析ルールのアクセス許可

分析ルールを作成すると、アクセス許可トークンがルールに適用され、一緒に保存されます。 このトークンにより、ルールによってクエリが実行されたデータを含むワークスペースにルールがアクセスできるようになります。また、ルールの作成者がこのワークスペースへのアクセスを失った場合でも、このアクセスは維持されます。

ただし、これには例外が 1 つあります。MSSP の場合のように、他のサブスクリプションまたはテナントのワークスペースにアクセスするためのルールが作成される場合、Microsoft Sentinel は顧客データへの無認可のアクセスを防ぐために追加のセキュリティ対策を講じます。 これらの種類のルールでは、ルールを作成したユーザーの資格情報が、個別のアクセス トークンではなくルールに適用されるため、ユーザーが他のサブスクリプションまたはテナントにアクセスできなくなった場合、ルールは機能しなくなります。

Microsoft Sentinel をクロス サブスクリプションまたはクロス テナントのシナリオで運用する場合、アナリストまたはエンジニアの誰かが特定のワークスペースへのアクセスを失うと、そのユーザーにより作成されたすべてのルールが機能しなくなるので注意してください。 "リソースへのアクセスが不十分" に関する正常性の監視メッセージが表示され、一定の回数を失敗した後に、ルールが自動的に無効になります。

ルールを ARM テンプレートにエクスポートする

ルールをコードとして管理およびデプロイする場合は、簡単に Azure Resource Manager (ARM) テンプレートにルールをエクスポートできます。 また、ユーザー インターフェイスでルールを表示および編集するために、テンプレート ファイルからルールをインポートすることもできます。

次のステップ

カスタム ルールを作成するには、既存のルールをテンプレートとして、または参照用に使用します。 既存のルールをベースラインとして使用すると、ほとんどのロジックを構築したあとで、必要な変更を加えることができます。 詳細については、「脅威を検出するためにカスタム分析ルールを作成する」をご覧ください。

脅威への対応を自動化する方法については、Microsoft Sentinel で脅威への自動対応を設定する方法に関するページを参照してください。

その他のルール テンプレートを確認する方法については、「Microsoft Sentinel のそのまま使えるコンテンツを検出して管理する」を参照してください。