正規化と Advanced Security Information Model (ASIM) (パブリック プレビュー)

Microsoft Sentinel は、多くのソースからデータを取り込みます。 さまざまなデータ型とテーブルを組み合わせて使用するには、それらを理解し、各型またはスキーマの分析ルール、ブック、ハンティング クエリに対して一意のデータ セットを記述し、使用する必要があります。

データ型がファイアウォール デバイスなどの共通要素を共有している場合でも、個別のルール、ブック、クエリが必要な場合があります。 調査とハンティング中は、さまざまな種類のデータを関連付けるのも困難な場合があります。

Advanced Security Information Model (ASIM) は、こうしたさまざまなソースとユーザーとの間に位置するレイヤーです。 ASIM は、"自分が送信するものに関しては厳密に、他人から受け取るものに関しては寛容に" という堅牢性原則に従います。 堅牢性の原則を設計パターンとして使用して、ASIM は、Microsoft Sentinel によって収集された独自のソース テレメトリをユーザー フレンドリ なデータに変換して、交換と統合を容易にします。

この記事では、Advanced Security Information Model (ASIM) とそのユース ケース、主なコンポーネントについて簡潔に取り上げます。 詳細については、「次のステップ」セクションを参照してください。

ヒント

また、ASIM ウェビナーを視聴したり、ウェビナーのスライドを確認したりしてください。

重要

現在、ASIM はプレビュー段階です。 Azure プレビューの追加使用条件には、ベータ版、プレビュー版、またはまだ一般提供されていない Azure 機能に適用される追加の法律条項が含まれています。

一般的な ASIM の使用

ASIM では、次の機能に用意することで、さまざまなソースを統一された正規のビューで扱うためのシームレスなエクスペリエンスを提供します。

クロス ソース検出。 正規化された分析ルールが、ソース、オンプレミス、クラウドにわたって適用され、ブルート フォースや、Okta、AWS、Azure といったシステム間でのあり得ない移動などの攻撃が検出されます。

ソースに依存しないコンテンツ。 ASIM を使用した組み込みコンテンツとカスタム コンテンツの両方のカバレッジは、コンテンツの作成後にソースが追加された場合でも、ASIM をサポートする任意のソースに自動的に拡張されます。 たとえば、プロセス イベント分析では、Microsoft Defender for Endpoint、Windows イベント、Sysmon など、ユーザーがデータを取り込むために使用できるすべてのソースがサポートされます。

組み込み分析におけるカスタム ソースのサポート

使いやすさ。 アナリストが ASIM を学習した後は、フィールド名が常に同じであるため、クエリの記述がはるかに簡単になります。

ASIM と Open Source Security Events Metadata

ASIM は、Open Source Security Events Metadata (OSSEM) Common Information Model と連携して、正規化されたテーブル間での予測可能なエンティティの相関関係を実現します。

OSSEM は、多様なデータ ソースとオペレーティング システムからのセキュリティ イベント ログのドキュメントと標準化に主に重点を置いたコミュニティ主導のプロジェクトです。 さらに、このプロジェクトでは、データ エンジニアがデータの正規化手順時に使用できる Common Information Model (CIM) を提供しているため、セキュリティ アナリストが多様なデータソースで、データをクエリし、分析できます。

詳細については、「OSSEM のリファレンス ドキュメント」を参照してください。

ASIM コンポーネント

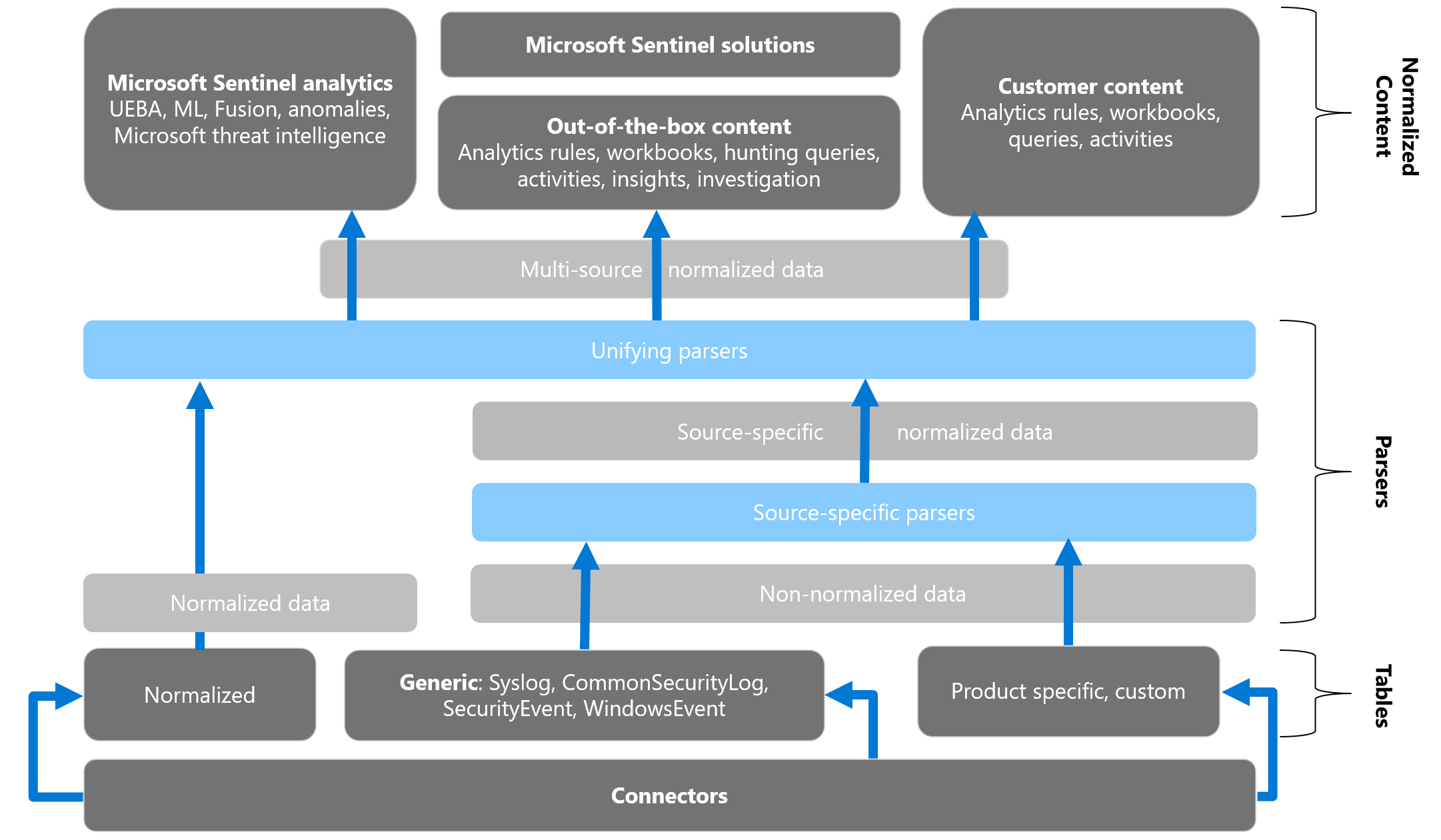

次の図は、正規化されていないデータを正規化されたコンテンツに変換し、Microsoft Sentinel で使用するようすを示しています。 たとえば、カスタムの製品固有の正規化されていないテーブルから始め、パーサーと正規化スキーマを使用して、そのテーブルを正規化されたデータに変換できます。 Microsoft とカスタム分析、ルール、ブック、クエリの両方で正規化されたデータを使用します。

ASIM に含まれるコンポーネントを次に示します。

正規化されたスキーマ

正規化されたスキーマでは、統合機能を構築する際に使用できる予測可能なイベント種類の標準セットについて説明します。 各スキーマは、イベントを表すフィールド、正規化された列の名前付け規則と、フィールド値の標準形式を定義します。

現在、ASIM では次のスキーマが定義されています。

- 監査イベント

- 認証イベント

- DHCP アクティビティ

- DNS アクティビティ

- ファイル アクティビティ

- ネットワーク セッション

- プロセス イベント

- レジストリ イベント

- [ユーザー管理]

- Web セッション

詳細については、「ASIM スキーマ」を参照してください。

クエリ時パーサー

ASIM は、KQL 関数を使い、クエリ時パーサーを使って既存のデータを正規化されたスキーマにマップします。 Microsoft Sentinel では、多くの ASIM パーサーをすぐに使用できます。 さらに多くのパーサーと、変更できる組み込みパーサーのバージョンは、Microsoft Sentinel GitHub リポジトリからデプロイできます。

詳細については、「ASIM パーサー」を参照してください。

取り込み時の正規化

クエリ時パーサーには多くの利点があります。

- データを変更する必要がないため、ソースの形式が維持されます。

- データが変更されるのではなく、データ ビューが提示されるので、開発が容易です。 パーサーの開発、テスト、修正はすべて、既存のデータで行うことができます。 さらに、問題が検出されるとパーサーを修正でき、修正が既存のデータに適用されます。

一方、ASIM パーサーは最適化されますが、クエリ時の解析では、特に大規模なデータ セットでクエリの速度が低下する場合があります。 これを解決するために、Microsoft Sentinel では取り込み時の解析を使ってクエリ時の解析を補完しています。 取り込み変換を使うと、正規化されたテーブルに合わせてイベントが正規化され、正規化されたデータを使うクエリが高速になります。

現在、ASIM では、取り込み時の正規化の宛先として、次のネイティブ正規化テーブルがサポートされています。

- 監査イベント スキーマの ASimAuditEventLogs。

- 認証スキーマの ASimAuthenticationEventLogs。

- DNS スキーマ用の ASimDnsActivityLogs。

- ネットワーク セッション スキーマ用の ASimNetworkSessionLogs

- Web セッション スキーマの ASimWebSessionLogs。

詳細については、「取り込み時の正規化」を参照してください。

正規化されたスキーマごとのコンテンツ

ASIM を使うコンテンツには、ソリューション、分析ルール、ブック、ハンティング クエリなどが含まれます。 正規化されたスキーマごとのコンテンツは、ソース固有のコンテンツを作成することなく、正規化されたデータに対して機能します。

詳細については、「ASIM コンテンツ」を参照してください。

ASIM の使用を開始する

ASIM の使用を開始するには:

Network Threat Protection Essentials ドメイン ソリューションのような、ASIM ベースのドメイン ソリューションをデプロイします。

ASIM を使用する分析ルールのテンプレートをアクティブにします。 詳しくは、「ASIM コンテンツ リスト」を参照してください。

Microsoft Sentinel の [ログ] ページで KQL のログに対するクエリを実行する場合は、Microsoft Sentinel GitHub リポジトリからの ASIM ハンティング クエリを使用します。 詳しくは、「ASIM コンテンツ リスト」を参照してください。

ASIM を使用して独自の分析ルールを作成するか、既存のものを変換します。

カスタム ソースのパーサーを作成し、それらを関連するソースに依存しないパーサーに追加することによって、カスタム データが組み込みの分析を使用できるようにします。

次の手順

この記事では、Microsoft Sentinel での正規化の概要と、ASIM について説明しています。

詳細については、次を参照してください。