カスタマー キーの可用性キーの詳細

可用性キーは、データ暗号化ポリシーを作成するときに自動的に生成され、プロビジョニングされるルート キーです。 Microsoft 365 は、可用性キーを格納して保護します。 可用性キーは、Customer Key に指定する 2 つのルート キーと機能的に似ています。 可用性キーは、キー階層の下位の 1 層のキーをラップします。 Azure Key Vaultで提供および管理するキーとは異なり、可用性キーに直接アクセスすることはできません。 Microsoft 365 自動サービスは、可用性キーをプログラムで管理します。 これらのサービスは、可用性キーへの直接アクセスを伴わない自動化された操作を開始します。

可用性キーの主な目的は、管理する予期しないルート キーの損失からの回復機能を提供することです。 損失は、管理ミスや悪意のあるアクションの結果である可能性があります。 ルート キーの制御が失われる場合は、Microsoft サポートに問い合わせて、可用性キーを使用した復旧プロセスに関するサポートを受けてください。 可用性キーを使用して、プロビジョニングする新しいルート キーを使用して新しいデータ暗号化ポリシーに移行します。

可用性キーのストレージと制御は、次の 3 つの理由で Azure Key Vault キーとは意図的に異なります。

- Azure Key Vault キーの両方に対する制御が失われた場合、可用性キーは復旧機能である "ブレークグラス" 機能を提供します。

- 論理制御とセキュリティで保護されたストレージの場所を分離することで、多層防御が提供され、1 回の攻撃または障害点からすべてのキーとデータが失われるのを防ぐことができます。

- 一時的なエラーが原因で Microsoft 365 サービスが Azure Key Vaultでホストされているキーに到達できない場合、可用性キーは高可用性機能を提供します。 この規則は、Exchange Onlineサービス暗号化にのみ適用されます。 Microsoft SharePoint、Microsoft OneDrive、および Teams ファイルでは、回復プロセスを開始するように Microsoft に明示的に指示しない限り、可用性キーは使用されません。

キー管理のためにさまざまな保護とプロセスを使用してデータを保護する責任を共有すると、最終的にすべてのキー (したがってデータ) が完全に失われたり破棄されたりするリスクが軽減されます。 Microsoft は、サービスを終了する際の可用性キーの無効化または破棄に関する唯一の権限を提供します。 設計上、Microsoft の誰も可用性キーにアクセスできない:Microsoft 365 サービス コードでのみアクセスできます。

キーのセキュリティ保護方法の詳細については、 Microsoft セキュリティ センターを参照してください。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview コンプライアンス ポータルのトライアル ハブで今すぐ開始してください。 サインアップと試用期間の詳細については、こちらをご覧ください。

Microsoft Purview カスタマー キーのWindows 365サポートはパブリック プレビュー段階であり、変更される可能性があります。

可用性キーの使用

可用性キーは、外部の男性または悪意のある内部関係者がキー コンテナーの制御を盗むシナリオ、または不注意による管理ミスによってルート キーが失われるシナリオの回復機能を提供します。 この回復機能は、カスタマー キーと互換性のあるすべての Microsoft 365 サービスに適用されます。 個々のサービスでは、可用性キーの使用方法が異なります。 Microsoft 365 では、次のセクションで説明する方法でのみ可用性キーが使用されます。

Exchange Online

復旧機能に加えて、Exchange Onlineは可用性キーを使用して、ルート キーにアクセスするサービスに関連する一時的な、または断続的な運用上の問題の間にデータの可用性を確保します。 一時的なエラーが原因で、サービスが Azure Key Vaultのいずれかのカスタマー キーに到達できない場合、サービスは可用性キーを自動的に使用します。 サービスが可用性キーに直接移動することはありません。

Exchange Onlineの自動システムでは、一時的なエラー時に可用性キーが使用される場合があります。 可用性キーを使用すると、ウイルス対策、電子検出、Microsoft Purview データ損失防止、メールボックスの移動、データ インデックス作成などの自動バックエンド サービスがサポートされます。

SharePoint、OneDrive、Teams ファイルでは、

SharePoint、OneDrive、Teams ファイルの場合、可用性キーは回復機能の外部では使用されません。 復旧シナリオ中に可用性キーを使用するように Microsoft に明示的に指示する必要があります。 自動サービス操作は、Azure Key Vault のカスタマー キーのみに依存します。 これらのサービスに対するキー階層のしくみの詳細については、「 SharePoint、OneDrive、Teams ファイルで可用性キーを使用する方法」を参照してください。

可用性キーのセキュリティ

Microsoft は、可用性キーをインスタンス化し、それを保護するための広範な対策を講じて、データ保護の責任を共有します。 Microsoft では、可用性キーの直接制御をお客様に公開していません。 たとえば、Azure Key Vaultで所有しているキーのみをロール (ローテーション) できます。 詳細については、「 カスタマー キーまたは可用性キーをロールまたはローテーションする」を参照してください。

可用性キー シークレット ストア

Microsoft は、アクセス制御された内部シークレット ストア (顧客向けの Azure Key Vaultなど) の可用性キーを保護します。 Microsoft では、Microsoft 管理者がに含まれるシークレットに直接アクセスできないように、アクセス制御を実装しています。 シークレット ストアの操作 (キーのローテーションや削除を含む) は、可用性キーへの直接アクセスを伴わない自動コマンドによって行われます。 シークレット ストア管理操作は特定のエンジニアに限定されており、内部ツール Lockbox を使用して特権エスカレーションを必要とします。 特権エスカレーションでは、許可される前にマネージャーの承認と正当な理由が必要です。 Lockbox は、期限切れ時またはエンジニアサインアウト時に、アクセスが自動アクセス失効で期限切れであることを保証します。

Exchange Online可用性キーは、Exchange Online Active Directory シークレット ストアに格納されます。 可用性キーは、Active Directory ドメイン コントローラー内のテナント固有のコンテナー内に安全に格納されます。 このセキュリティで保護されたストレージの場所は、SharePoint、OneDrive、および Teams ファイル シークレット ストアから分離されています。

SharePoint、OneDrive、Teams ファイル の可用性キーは、サービス チームによって管理される内部シークレット ストアに格納されます。 このセキュリティで保護されたシークレット ストレージ サービスには、アプリケーション エンドポイントとバックエンドとしてSQL Databaseを備えたフロントエンド サーバーがあります。 可用性キーは、SQL Databaseに格納されます。 シークレット ストア暗号化キーは、可用性キーをラップ (暗号化) します。 シークレット ストア キーは、AES-256 と HMAC の組み合わせを使用して、保存時の可用性キーを暗号化します。 シークレット ストア暗号化キーは、同じSQL Databaseの論理的に分離されたコンポーネントに格納され、Microsoft 証明機関 (CA) によって管理される証明書に含まれる RSA-2048 キーでさらに暗号化されます。 これらの証明書は、データベースに対して操作を実行するシークレット ストア のフロントエンド サーバーに格納されます。

多層防御

Microsoft では、悪意のあるアクターが Microsoft Cloud に格納されている顧客データの機密性、整合性、または可用性に影響を与えないように、多層防御戦略を採用しています。 セキュリティ戦略の包括的な一環として、シークレット ストアと可用性キーを保護するために、特定の予防および探偵コントロールが実装されています。

Microsoft 365 は、可用性キーの誤用を防ぐために構築されています。 アプリケーション 層は、可用性キーを含むキーを使用してデータの暗号化と暗号化解除を行う唯一の方法です。 暗号化と暗号化解除のアクティビティのキー階層を解釈して走査する機能を持つのは、Microsoft 365 サービス コードだけです。 カスタマー キー、可用性キー、その他の階層キー、顧客データのストレージの場所の間には、論理的な分離が存在します。 この分離により、1 つ以上の場所が侵害された場合のデータ漏洩のリスクが軽減されます。 階層内の各レイヤーには、格納されているデータとシークレットを保護するための 24 時間 365 日の侵入検出機能が組み込まれています。

アクセス制御は、可用性キー シークレット ストアを含む内部システムへの不正アクセスを防ぐために実装されます。 Microsoft エンジニアは、可用性キー シークレット ストアに直接アクセスできません。 アクセス制御の詳細については、「 Microsoft 365 の管理アクセス制御」を参照してください。

技術的な制御により、Microsoft の担当者が特権の高いサービス アカウントにログインできなくなります。これにより、攻撃者が Microsoft サービスを偽装するために使用される可能性があります。 たとえば、これらのコントロールは対話型サインインを防ぎます。

セキュリティ ログと監視コントロールは、Microsoft サービスとデータに対するリスクを軽減するために実装されたもう 1 つの多層防御保護です。 Microsoft サービス チームは、アラートと監査ログを生成するアクティブな監視ソリューションを展開します。 すべてのサービス チームは、ログを集約して処理する中央リポジトリにログをアップロードします。 内部ツールは、レコードを自動的に調べて、サービスが最適で回復性があり、セキュリティで保護された状態で機能していることを確認します。 異常なアクティビティは、さらにレビューするためにフラグが設定されます。

Microsoft セキュリティ ポリシーに違反する可能性があることを示すログ イベントは、直ちに Microsoft セキュリティ チームの注意を引きます。 Microsoft 365 セキュリティでは、可用性キー シークレット ストアへのアクセス試行を検出するようにアラートが構成されています。 また、Microsoft 担当者がサービス アカウントへの対話型サインインを試みた場合にもアラートが生成されます。これは、アクセス制御によって禁止および保護されます。 また、Microsoft 365 セキュリティは、Microsoft 365 サービスが通常のベースライン操作から逸脱した場合にも検出およびアラートを生成します。 Microsoft 365 サービスを誤用しようとすると、違反者が Microsoft クラウド環境から削除されるアラートがトリガーされます。

可用性キーを使用してキーの損失から回復する

カスタマー キーの制御が失われる場合、可用性キーを使用すると、データを回復および再暗号化できます。

Exchange Onlineの回復手順

カスタマー キーの制御を失った場合、可用性キーを使用すると、データを回復し、影響を受けた Microsoft 365 リソースをオンラインに戻す機能が提供されます。 可用性キーは、復旧中も引き続きデータを保護します。 大まかに言うと、キー損失から完全に復旧するには、新しい DEP を作成し、影響を受けるリソースを新しいポリシーに移動します。

新しいカスタマー キーを使用してデータを暗号化するには、Azure Key Vaultで新しいキーを作成し、新しいカスタマー キーを使用して新しい DEP を作成し、キーが紛失または侵害された以前の DEP で現在暗号化されているメールボックスに新しい DEP を割り当てます。

この再暗号化プロセスには最大 72 時間かかる可能性があり、DEP を変更する場合の標準期間です。

SharePoint、OneDrive、および Teams ファイルの回復手順

SharePoint、OneDrive、Teams ファイルの場合、可用性キーは回復機能の外部では使用されません。 復旧シナリオ中に可用性キーの使用を開始するように Microsoft に明示的に指示する必要があります。 回復プロセスを開始するには、Microsoft に問い合わせて可用性キーをアクティブ化します。 アクティブ化されると、可用性キーが自動的に使用され、新しいカスタマー キーに関連付けられた新しく作成された DEP を使用してデータを暗号化できます。

この操作は、organization内のサイトの数に比例します。 可用性キーを使用するために Microsoft に電話すると、約 4 時間以内に完全にオンラインになります。

可用性キー Exchange Online使用する方法

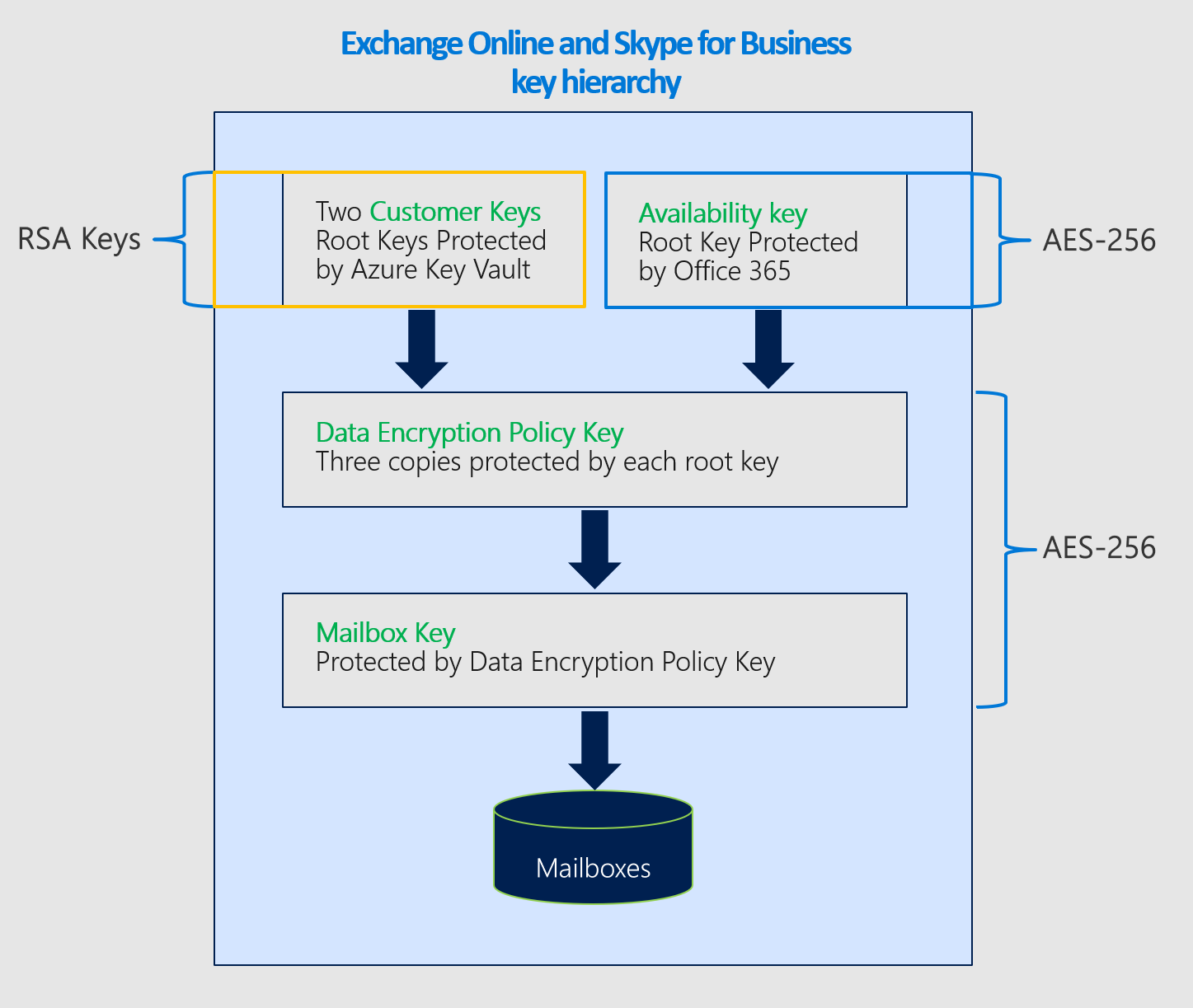

カスタマー キーを使用して DEP を作成すると、Microsoft 365 はその DEP に関連付けられたデータ暗号化ポリシー キー (DEP キー) を生成します。 サービスは DEP キーを 3 回暗号化します。1 回は各顧客キーで、1 回は可用性キーを使用します。 暗号化されたバージョンの DEP キーのみが格納され、DEP キーはカスタマー キーまたは可用性キーでのみ暗号化解除できます。 DEP キーは、個々のメールボックスを暗号化するメールボックス キーを暗号化するために使用されます。

Microsoft 365 は、このプロセスに従って、お客様がサービスを使用しているときにデータの暗号化を解除し、提供します。

顧客キーを使用して DEP キーの暗号化を解除します。

暗号化解除された DEP キーを使用して、メールボックス キーの暗号化を解除します。

暗号化解除されたメールボックス キーを使用してメールボックス自体の暗号化を解除し、メールボックス内のデータにアクセスできるようにします。

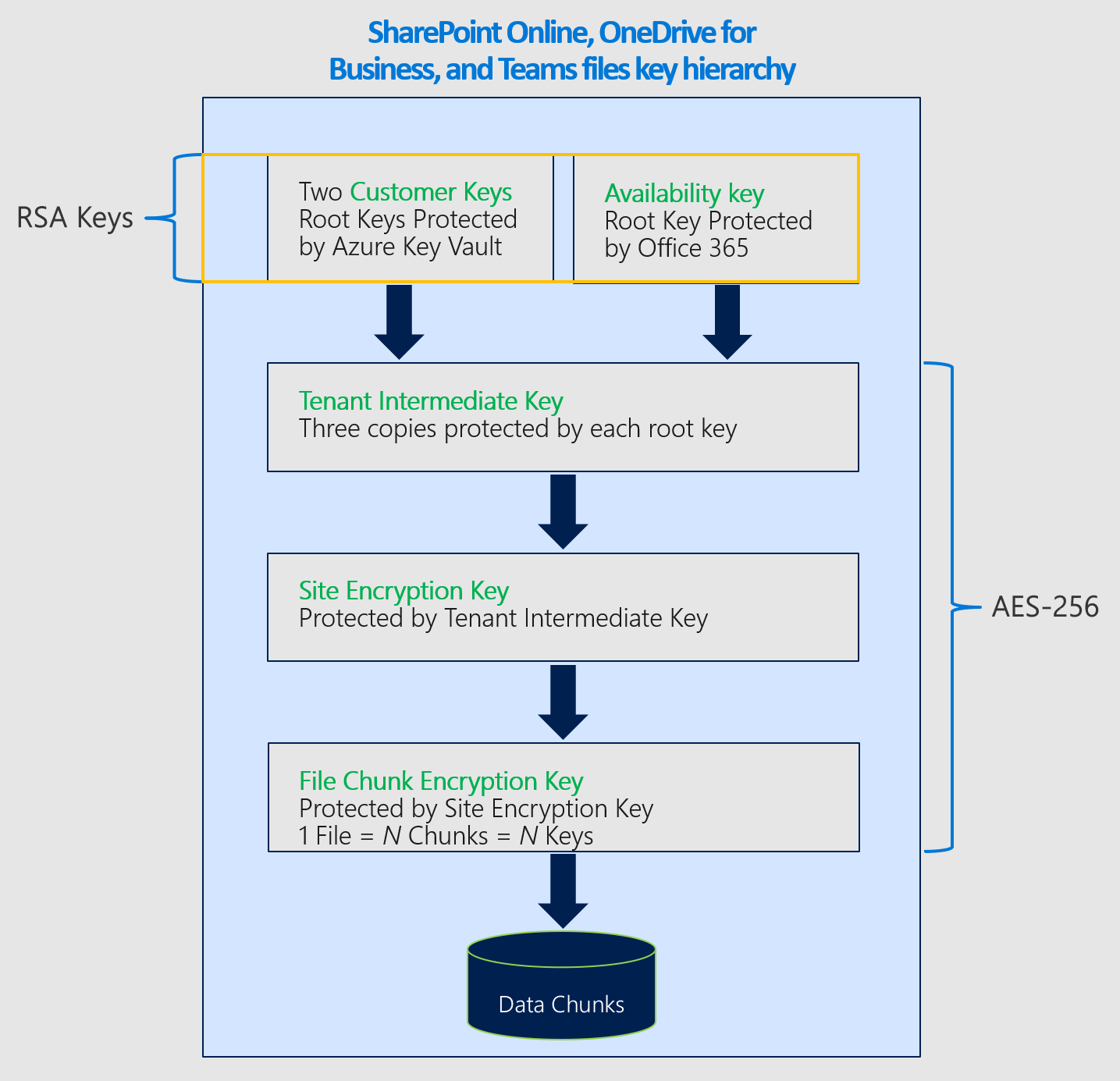

SharePoint、OneDrive、Teams ファイルで可用性キーを使用する方法

顧客キーと可用性キーの SharePoint と OneDrive のアーキテクチャと実装は、Exchange Onlineとは異なります。

organizationがカスタマー マネージド キーに移動すると、Microsoft 365 はorganization固有の中間キー (TIK) を作成します。 Microsoft 365 は TIK を TIK を 2 回暗号化し、各カスタマー キーで 1 回暗号化し、TIK の 2 つの暗号化されたバージョンを格納します。 TIK の暗号化されたバージョンのみが格納され、TIK はカスタマー キーでのみ復号化できます。 その後、TIK はサイト キーの暗号化に使用され、BLOB キー (ファイル チャンク キーとも呼ばれます) の暗号化に使用されます。 ファイル サイズによっては、一意のキーを持つ複数のファイル チャンクにファイルが分割される場合があります。 BLOB (ファイル チャンク) 自体は BLOB キーで暗号化され、Microsoft Azure Blob Storage サービスに格納されます。

Microsoft 365 は、このプロセスに従って、お客様がサービスを使用しているときに顧客ファイルを暗号化解除して提供します。

カスタマー キーを使用して TIK の暗号化を解除します。

復号化された TIK を使用してサイト キーを復号化します。

暗号化解除されたサイト キーを使用して、BLOB キーの暗号化を解除します。

暗号化解除された BLOB キーを使用して、BLOB の暗号化を解除します。

Microsoft 365 は、わずかなオフセットで Azure Key Vault に 2 つの復号化要求を発行することで、TIK の暗号化を解除します。 最初に完了した要求によって結果が提供され、もう一方の要求が取り消されます。

キーにアクセスできなくなった場合、Microsoft 365 は可用性キーを使用して TIK を暗号化し、この情報を各カスタマー キーで暗号化された TIK と共に格納します。 可用性キーで暗号化された TIK は、Microsoft を呼び出して、キーへのアクセスを失ったとき 、悪意を持って、または誤って回復パスに参加する場合にのみ使用されます。

可用性とスケーリングの理由から、復号化された TIK は時間制限付きメモリ キャッシュにキャッシュされます。 TIK キャッシュの有効期限が切れる 2 時間前に、Microsoft 365 は各 TIK の暗号化解除を試みます。 TIK の暗号化を解除すると、キャッシュの有効期間が延長されます。 TIK 復号化が長時間失敗した場合、Microsoft 365 は、キャッシュの有効期限が切れる前にエンジニアリングに通知するアラートを生成します。 Microsoft 365 は、呼び出した場合にのみ復旧操作を開始します。これには、Microsoft のシークレット ストアに格納されている可用性キーを使用して TIK の暗号化を解除し、復号化された TIK と顧客が提供する新しい Azure Key Vault キーのセットを使用してテナントを再びオンボードします。

現時点では、顧客キーは、Azure BLOB ストアに格納されている SharePoint ファイル データの暗号化と暗号化解除チェーンに関与していますが、SQL Databaseに格納されている SharePoint リスト アイテムやメタデータには関与していません。 Microsoft 365 では、顧客が開始したケース以外のExchange Online、SharePoint、OneDrive、および Teams ファイルに可用性キーは使用されません。 顧客データへの人間のアクセスは、Customer Lockbox によって保護されます。

可用性キー トリガー

Microsoft 365 では、特定の状況でのみ可用性キーがトリガーされます。 これらの状況はサービスによって異なります。

Exchange Onlineのトリガー

Microsoft 365 は、メールボックスが割り当てられている DEP を読み取り、Azure Key Vaultの 2 つのカスタマー キーの場所を決定します。

Microsoft 365 は、DEP から 2 つの顧客キーのいずれかをランダムに選択し、顧客キーを使用して DEP キーのラップを解除する要求を Azure Key Vaultに送信します。

カスタマー キーを使用して DEP キーのラップを解除する要求が失敗した場合、Microsoft 365 は 2 つ目の要求を Azure Key Vaultに送信し、今度は代替 (2 番目) の顧客キーを使用するように指示します。

顧客キーを使用して DEP キーのラップを解除する 2 番目の要求が失敗した場合、Microsoft 365 は両方の要求の結果を調べます。

検査で、要求がシステム エラーの返しに失敗したと判断された場合:

Microsoft 365 によって可用性キーがトリガーされ、DEP キーの暗号化が解除されます。

次に、Microsoft 365 は DEP キーを使用してメールボックス キーの暗号化を解除し、ユーザー要求を完了します。

この場合、Azure Key Vaultは応答できないか、一時的なエラーが原因で到達できません。

要求が ACCESS DENIED の返り値に失敗したと判定された場合:

この戻り値は、顧客キーを使用不可にするために意図的、不注意、または悪意のあるアクションが実行されたことを意味します (たとえば、サービスを終了する際のデータ消去プロセス中など)。

この場合、可用性キーはシステムアクション専用であり、ユーザーアクションには使用されず、ユーザー要求は失敗し、ユーザーはエラー メッセージを受け取ります。

重要

Microsoft 365 サービス コードには、顧客データを推論して付加価値の高いクラウド サービスを提供するための有効なログイン トークンが常に用意されています。 そのため、可用性キーが削除されるまでは、検索インデックスの作成やメールボックスの移動など、Exchange Onlineによって開始されたアクションまたは内部から開始されたアクションのフォールバックとして使用できます。 これは、Azure Key Vaultに対する一時的なエラー要求と ACCESS DENIED 要求の両方に適用されます。

SharePoint、OneDrive、および Teams ファイルのトリガー

SharePoint、OneDrive、および Teams ファイルの場合、可用性キーは復旧機能の外部では使用されません。顧客は、復旧シナリオ中に可用性キーの使用を開始するように Microsoft に明示的に指示する必要があります。

監査ログと可用性キー

Microsoft 365 の自動化されたシステムは、システム内を流れるすべてのデータを処理して、ウイルス対策、電子検出、データ損失防止、データ インデックス作成などのクラウド サービスを提供します。 Microsoft 365 では、このアクティビティの顧客が表示するログは生成されません。 さらに、Microsoft の担当者は、これらの通常のシステム操作の一部としてデータにアクセスしません。

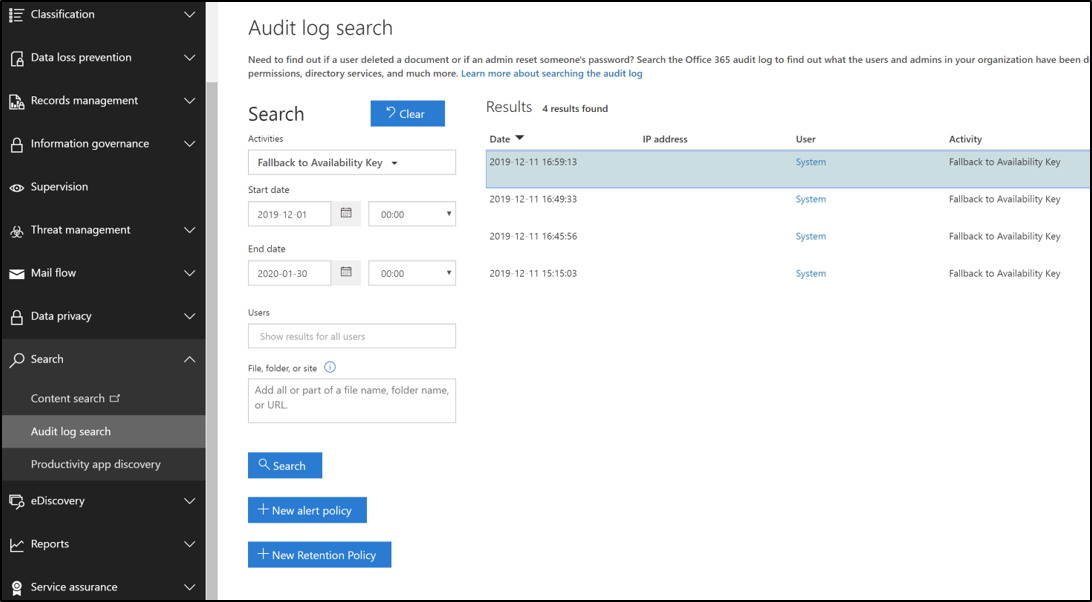

Exchange Online可用性キーのログ記録

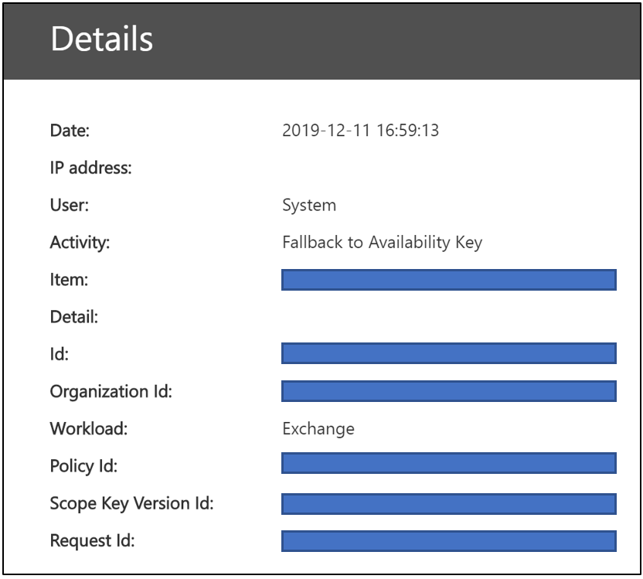

Exchange Onlineが可用性キーにアクセスしてサービスを提供すると、Microsoft 365 は、セキュリティとコンプライアンス ポータルからアクセス可能な顧客に表示されるログを発行します。 可用性キー操作の監査ログ レコードは、サービスが可用性キーを使用するたびに生成されます。 "Customer Key Service Encryption" という名前の新しいレコードの種類とアクティビティの種類 "可用性キーへのフォールバック" を使用すると、管理者は 統合監査ログ の検索結果をフィルター処理して可用性キー レコードを表示できます。

ログ レコードには、日付、時刻、アクティビティ、organization ID、データ暗号化ポリシー ID などの属性が含まれます。 レコードは統合監査ログの一部として使用でき、[監査ログのSearch] タブMicrosoft Purview コンプライアンス ポータルからアクセスできます。

可用性キー レコードExchange Online、Microsoft 365 管理アクティビティの共通スキーマを使用し、カスタム パラメーター (ポリシー ID、スコープ キー バージョン ID、要求 ID) を追加します。

SharePoint、OneDrive、Teams ファイルの可用性キーのログ記録

これらのサービスでは、可用性キーログはまだ使用できません。 SharePoint、OneDrive、および Teams ファイルの場合、Microsoft は、ユーザーから指示を受けた場合にのみ、回復のために可用性キーをアクティブ化します。 その結果、これらのサービスに可用性キーが使用されるすべてのイベントが既にわかっています。

カスタマー キー階層の可用性キー

Microsoft 365 では、可用性キーを使用して、カスタマー キー サービス暗号化用に確立されたキー階層の下位のキー層をラップします。 サービス間には異なるキー階層が存在します。 また、キー アルゴリズムは、可用性キーと、該当する各サービスの階層内の他のキーによっても異なります。 さまざまなサービスで使用される可用性キー アルゴリズムは次のとおりです。

Exchange Online可用性キーは AES-256 を使用します。

SharePoint、OneDrive、および Teams ファイルの可用性キーでは、RSA-2048 が使用されます。

Exchange Onlineのキーを暗号化するために使用される暗号化暗号

SharePoint のキーを暗号化するために使用される暗号化暗号

関連記事

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示