Azure 統合の構成

適用先:Windows Admin Center、Windows Admin Center Preview

Windows Admin Center では、Azure サービスと統合されるいくつかのオプション機能がサポートされています。 Windows Admin Center で利用できる Azure 統合オプションについて説明します。

Windows Admin Center ゲートウェイが Azure と通信して、Microsoft Entra 認証をゲートウェイ アクセスに利用したり、ユーザーに代わって Azure リソースを作成したりする (たとえば、Azure Site Recovery を使用して Windows Admin Center で管理されている VM を保護する) には、最初に Windows Admin Center を Azure に登録する必要があります。 この操作は、Windows Admin Center ゲートウェイに対して一度だけ行う必要があります。この設定は、ゲートウェイを新しいバージョンに更新するときに保持されます。

Azure にゲートウェイを登録する

Windows Admin Center で Azure 統合機能を初めて使用しようとすると、Azure にゲートウェイを登録するように求められます。 Windows Admin Center 設定の [Azure] タブに移動して、ゲートウェイを登録することもできます。 Windows Admin Center ゲートウェイ管理者のみが Windows Admin Center ゲートウェイを Azure に登録できます。 Windows Admin Center のユーザーと管理者のアクセス許可の詳細については、こちらを参照してください。

ガイド付きの製品内の手順により、ディレクトリに Microsoft Entra アプリを作成され、Windows Admin Center が Azure と通信できるようになります。 自動的に作成された Microsoft Entra アプリを表示するには、Windows Admin Center 設定の [Azure] タブにアクセスします。 [View in Azure](Azure で表示) ハイパーリンクを使用すると、Azure portal で Microsoft Entra アプリを表示できます。

作成された Microsoft Entra アプリは、ゲートウェイへの Microsoft Entra 認証を含む、Windows Admin Center での Azure 統合のすべてのポイントに使用されます。 Windows Admin Center では、ユーザーの代わりに Azure リソースを作成および管理するために必要なアクセス許可が自動的に構成されます。

- Microsoft Graph

- Application.Read.All

- Application.ReadWrite.All

- Directory.AccessAsUser.All

- Directory.Read.All

- Directory.ReadWrite.All

- User.Read

- Azure Service Management

- user_impersonation

Microsoft Entra アプリの手動構成

ゲートウェイの登録プロセス中に Windows Admin Center で自動的に作成された Microsoft Entra アプリを使用するのではなく、Microsoft Entra アプリを手動で構成する場合は、次の手順を実行する必要があります。

Microsoft Entra アプリに、上記の必要な API アクセス許可を付与します。 そのためには、Azure portal で Microsoft Entra アプリに移動します。 Azure portal >Microsoft Entra ID>アプリ登録>に移動し、使用する Microsoft Entra アプリを選択します。 次に、[API のアクセス許可] タブにアクセスし、上に示した API のアクセス許可を追加します。

Windows Admin Center ゲートウェイの URL を応答 URL (リダイレクト URL とも呼ばれます) に追加します。 Microsoft Entra アプリに移動し、[マニフェスト] にアクセスします。 マニフェストで "replyUrlsWithType" キーを検索します。 キー内に、"url" と "type" という 2 つのキーを含むオブジェクトを追加します。 キー "url" には、Windows Admin Center ゲートウェイの URL の値を指定し、末尾にワイルドカードを追加する必要があります。 重要な "type" キーの値は "Web" にする必要があります。 次に例を示します。

"replyUrlsWithType": [ { "url": "http://localhost:6516/*", "type": "Single-Page Application" } ],

注意

お使いのブラウザーで Microsoft Defender Application Guard が有効になっている場合、Windows Admin Center を Azure に登録したり、Azure にサインインしたりすることはできません。

Azure サインインでのシングルページ アプリケーション エラーのトラブルシューティング

最近 Windows Admin Center インスタンスを新しいバージョンに更新し、ゲートウェイが以前に Azure に登録されている場合は、Azure へのサインイン時に"クロスオリジン トークンの利用は 'シングルページ アプリケーション' クライアントの種類でのみ許可されます" という内容のエラーが発生する可能性があります。 これは、Windows Admin Center が、Microsoft の一般的なガイダンスに基づいて認証を実行する方法を変更したためです。 以前は暗黙的な許可フローを使用していましたが、現在は認可コード フローを使用しています。

Windows Admin Center アプリケーションに既存のアプリ登録を引き続き使用したい場合は、Microsoft Entra 管理センター を使用し、登録のリダイレクト URI をシングル ページ アプリケーション (SPA) プラットフォームに更新します。 これにより、Proof Key for Code Exchange (PKCE) とクロスオリジン リソース共有 (CORS) を使用して、その登録を使用するアプリケーションの承認コード フローが有効になります。

Web プラットフォーム リダイレクト URI で現在構成されているアプリケーションの登録には、以下の手順に従います。

- Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[アプリの登録] に移動して、アプリケーションを選択してから [認証] を選択します。

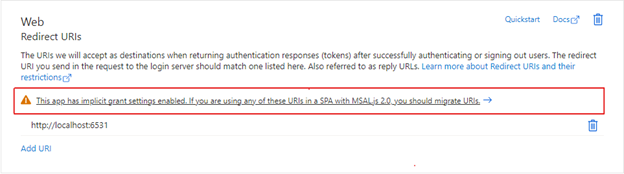

- [Web] プラットフォーム タイルの [リダイレクト URI] で、URI を移行する必要があることを示す警告バナーを選択します。

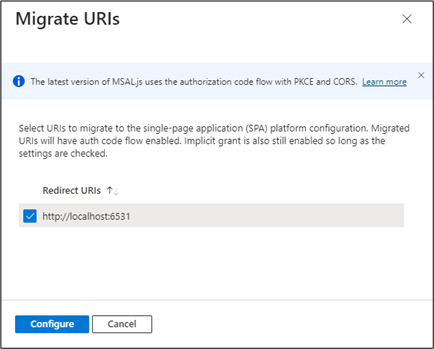

- アプリケーションのリダイレクト URI を選択してから、[構成] を選択します。 これらのリダイレクト URI が [シングルページ アプリケーション] プラットフォーム タイルに表示され、承認コード フローで CORS がサポートされ、これらの URI で PKCE が有効になっていることが示されるはずです。

既存の URI を更新する代わりに、ゲートウェイで新しいアプリケーションの登録を作成することもできます。 ゲートウェイ登録フローを通じて Windows Admin Center 用に新しく作成されたアプリの登録により、シングルページ アプリケーション プラットフォームのリダイレクト URI を作成します。

認証コード フローを使用するようにアプリケーションの登録のリダイレクト URI を移行できない場合は、既存のアプリケーション登録をそのまま引き続き使用できます。 そのためには、Windows Admin Center ゲートウェイの登録を解除し、同じアプリケーション登録 ID で再登録する必要があります。