仮想ネットワーク ピアリング

仮想ネットワーク ピアリングを使用すると、Azure Stack Hub 環境内の仮想ネットワーク間をシームレスに接続できます。 仮想ネットワークは、接続において、見かけ上 1 つのネットワークとして機能します。 仮想マシン間のトラフィックには、基になる SDN インフラストラクチャが使用されます。 同じネットワーク内の仮想マシン間のトラフィックと同様に、トラフィックは Azure Stack Hub のプライベート ネットワークを介してのみルーティングされます。

"リージョン" の概念が適用されないため、Azure Stack Hub でグローバル ピアリングはサポートされていません。

仮想ネットワーク ピアリングを使用すると次のような利点があります。

- 同じ Azure Stack Hub スタンプ内の異なる仮想ネットワーク内のリソース間の低遅延で帯域幅の広い接続。

- ある仮想ネットワーク内のリソースが、同じ Azure Stack Hub スタンプ内の別の仮想ネットワーク内のリソースと通信できる。

- 同じMicrosoft Entra テナント内の異なるサブスクリプション間で仮想ネットワーク間でデータを転送する機能。

- ピアリングの作成時またはピアリングの作成後に、いずれの仮想ネットワークのリソースにもダウンタイムは発生しない。

ピアリングされた仮想ネットワーク間のネットワーク トラフィックはプライベートである。 仮想ネットワーク間のトラフィックは、インフラストラクチャ レイヤーに保持されます。 仮想ネットワーク間の通信に、パブリック インターネット、ゲートウェイ、暗号化は必要ありません。

接続

ピアリングされた仮想ネットワークでは、一方の仮想ネットワーク内のリソースが、ピアリングされているもう一方の仮想ネットワーク内のリソースに直接接続できるようになります。

同一リージョンでピアリングされた仮想ネットワーク内の仮想マシン間のネットワーク待ち時間は、単一の仮想ネットワーク内での待ち時間と同じです。 ネットワーク スループットは、仮想マシンに許可された帯域幅を基準としています。許可されている帯域幅は、仮想マシンのサイズに比例するものです。 ピアリング内の帯域幅に関してそれ以外の制限は一切ありません。

ピアリングされた仮想ネットワーク内の仮想マシン間のトラフィックは、ゲートウェイやパブリック インターネット経由ではなく、SDN レイヤーを通して直接ルーティングされます。

どちらかの仮想ネットワークにネットワーク セキュリティ グループを適用して、もう一方の仮想ネットワークやサブネットへのアクセスを適宜ブロックすることができます。 仮想ネットワーク ピアリングを構成するときに、仮想ネットワーク間のネットワーク セキュリティ グループの規則を開く、または閉じます。 ピアリングされた仮想ネットワーク間で完全な接続を開く場合、ネットワーク セキュリティ グループを適用して、特定のアクセスをブロック (拒否) することができます。 フル接続はデフォルトのオプションです。 ネットワーク セキュリティ グループの詳細については、セキュリティ グループに関するページをご覧ください。

サービス チェイニング

サービス チェイニングを利用すると、一方の仮想ネットワークのトラフィックを、ユーザー定義ルートを介して、ピアリングされたネットワーク内の仮想アプライアンスまたはゲートウェイに向けることができます。

サービス チェイニングを可能にするには、ピアリングされた仮想ネットワーク内の仮想マシンを指し示すユーザー定義ルートを次ホップの IP アドレスとして構成します。

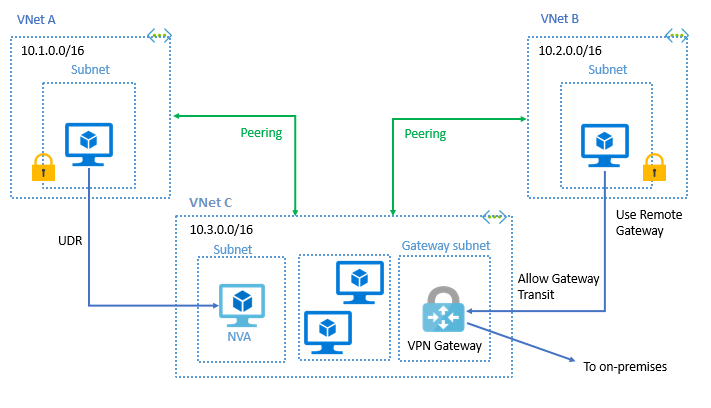

"ハブ アンド スポーク型" のネットワークを展開することができます。この場合、インフラストラクチャ コンポーネント (ネットワーク仮想アプライアンスや VPN ゲートウェイなど) は、ハブ仮想ネットワークでホストされます。 すべてのスポーク仮想ネットワークが、ハブ仮想ネットワークとピアリングできるようになります。 トラフィックは、ハブ仮想ネットワークでネットワーク仮想アプライアンスまたは VPN ゲートウェイを経由します。

仮想ネットワーク ピアリングを使用すると、ユーザー定義ルート上の次ホップを、ピアリングされた仮想ネットワーク内の仮想マシンの IP アドレスにすることができます。 ユーザー定義ルートの詳細については、ユーザー定義ルートの概要に関する記事をご覧ください。 ハブとスポークのネットワーク トポロジを作成する方法については、「Azure のハブスポーク ネットワーク トポロジ」を参照してください。

ゲートウェイとオンプレミスの接続

ピアリングされた仮想ネットワークを含む各仮想ネットワークは、独自のゲートウェイを持つことができます。 仮想ネットワークは、独自のゲートウェイを使用して、オンプレミス ネットワークに接続できます。 Azure Stack Hub Virtual Network ゲートウェイのドキュメントを参照してください。

そのピアリングされた仮想ネットワークのゲートウェイを、オンプレミスのネットワークへのトランジット ポイントとして構成することもできます。 この場合、リモート ゲートウェイを使用する仮想ネットワークが、自身のゲートウェイを持つことはできません。 1 つの仮想ネットワークが所有できるゲートウェイは 1 つに限られています。 ゲートウェイは、以下の図に示すように、ローカル ゲートウェイとピアリングされた仮想ネットワークのリモート ゲートウェイのどちらかになります。

ピアリングで UseRemoteGateways オプションを有効にする前に、Connection オブジェクトを VPN ゲートウェイ内に作成する必要があることに注意してください。

重要

Azure Stack Hub では、仮想ネットワーク アドレス プレフィックスではなく、ピアリングされた仮想ネットワーク サブネットに基づいてシステム ルートが構成されます。 これは、Azure の実装とは異なります。 シナリオ: ネットワーク仮想アプライアンス (NVA) を経由するトラフィックのルーティングに関するページまたは「Azure のハブスポーク ネットワーク トポロジ」で説明されているシナリオなど、NVA やファイアウォール アプライアンスにトラフィックをルーティングして、システムの既定のルートをオーバーライドする場合は、仮想ネットワーク内のサブネットごとにルート エントリを作成する必要があります。

仮想ネットワーク ピアリングの構成

[仮想ネットワーク アクセスを許可する] : 仮想ネットワーク間の通信を有効にすると、各仮想ネットワークに接続されているリソースは、同じ仮想ネットワークに接続されている場合と同様に、同じ帯域幅と待機時間で相互に通信できます。 2 つの仮想ネットワーク内のリソース間のすべての通信は、内部 SDN レイヤー経由でルーティングされます。

ネットワーク アクセスを有効にしない理由の 1 つは、仮想ネットワークを別の仮想ネットワークとピアリングしていても、2 つの仮想ネットワーク間のトラフィック フローを無効にすることが必要になる場合があるシナリオです。 ピアリングを削除して再作成するより、有効化および無効化する方が便利な場合があります。 この設定を無効にすると、ピアリングされた仮想ネットワーク間でトラフィックが流れなくなります。

[転送されたトラフィックを許可する]: このボックスをオンにすると、仮想ネットワーク内のネットワーク仮想アプライアンスによって転送されたトラフィック (仮想ネットワークから発生したものではないもの) を、ピアリングを通じてこの仮想ネットワークに流すことができます。 たとえば、Spoke1、Spoke2、およびハブという 3 つの仮想ネットワークがあるとします。 各スポーク仮想ネットワークとハブ仮想ネットワークの間にはピアリングが存在しますが、スポーク仮想ネットワーク間にはピアリングが存在しません。 ハブ仮想ネットワークにはネットワーク仮想アプライアンスがデプロイされており、ユーザー定義ルートは、ネットワーク仮想アプライアンスを通じてサブネット間のトラフィックをルーティングする、各スポーク仮想ネットワークに適用されます。 各スポーク仮想ネットワークとハブ仮想ネットワーク間のピアリングに対してこのチェック ボックスをオフにした場合、仮想ネットワーク間のトラフィックをハブが転送しないため、スポーク仮想ネットワーク間ではトラフィックは流れません。 この機能を有効にすると、ピアリングを介して転送されたトラフィックが許可されますが、ユーザー定義ルートやネットワーク仮想アプライアンスが作成されるわけではありません。 ユーザー定義ルートとネットワーク仮想アプライアンスは個別に作成されます。 ユーザー定義ルートについては、こちらをご覧ください。 VPN Gateway を通じて仮想ネットワーク間でトラフィックが転送される場合は、この設定をオンにする必要はありません。

[ゲートウェイ転送を許可する]: この仮想ネットワークに仮想ネットワーク ゲートウェイが接続されており、ピアリングされた仮想ネットワークからのトラフィックがゲートウェイ経由で流れることを許可する場合は、このボックスをオンにします。 たとえば、仮想ネットワーク ゲートウェイを介して、この仮想ネットワークをオンプレミス ネットワークに接続できます。 このボックスをオンにすると、ピアリングされた仮想ネットワークからのトラフィックを、この仮想ネットワークに接続されたゲートウェイ経由でオンプレミス ネットワークに流すことができます。 このボックスをオンにしても、ピアリングされた仮想ネットワークでゲートウェイを構成することはできません。 もう一方の仮想ネットワークからこの仮想ネットワークへのピアリングを設定するときに、ピアリングされた仮想ネットワークで [リモート ゲートウェイを使用する] ボックスをオンにしておく必要があります。 このボックスをオフ (既定値) のままにしても、ピアリングされた仮想ネットワークからのトラフィックはこの仮想ネットワークに流れますが、この仮想ネットワークに接続された仮想ネットワーク ゲートウェイ経由で流れることはできません。

[リモート ゲートウェイを使用する]: この仮想ネットワークからのトラフィックが、ピアリングされた仮想ネットワークに接続された仮想ネットワーク ゲートウェイ経由で流れることを許可する場合は、このボックスをオンにします。 たとえば、ピアリングされた仮想ネットワークに、オンプレミス ネットワークとの通信を可能にする VPN Gateway が接続されているとします。 このボックスをオンにすると、この仮想ネットワークからのトラフィックを、ピアリングされた仮想ネットワークに接続された VPN Gateway 経由で流すことができます。 このボックスをオンにする場合、ピアリングされた仮想ネットワークに仮想ネットワーク ゲートウェイが接続されている必要があります。また、ピアリングされた仮想ネットワークで [ゲートウェイ転送を許可する] ボックスがオンになっている必要があります。 このボックスをオフ (既定値) のままにしても、ピアリングされた仮想ネットワークからのトラフィックはこの仮想ネットワークに流れますが、この仮想ネットワークに接続された仮想ネットワーク ゲートウェイ経由で流れることはできません。

仮想ネットワーク内にゲートウェイが既に構成されている場合、リモート ゲートウェイを使うことはできません。

アクセス許可

同じMicrosoft Entra テナント内の異なるサブスクリプションで VNET を使用してピアリングを作成する場合は、アカウントに少なくともネットワーク共同作成者ロールが割り当てられていることを確認してください。

重要

Azure Stack Hub では、異なるサブスクリプションと異なるMicrosoft Entra テナント上の仮想ネットワーク間の VNET ピアリングはサポートされていません。 これらのサブスクリプションが同じMicrosoft Entra テナントに属している限り、異なるサブスクリプション上の VNET 間の VNET ピアリングがサポートされます。 これは、Azure の実装とは異なります。

仮想ネットワーク ピアリングについてよくあるご質問 (FAQ)

仮想ネットワーク ピアリングとはどのようなものですか?

仮想ネットワーク ピアリングを使用すると、仮想ネットワークを接続できます。 仮想ネットワーク間の VNet ピアリング接続では、IPv4 アドレスによってそれらの間でトラフィックをプライベートにルーティングできます。 ピアリングされた VNet 内の仮想マシンは、同じネットワーク内にあるかのように相互に通信できます。 VNet ピアリング接続は、同じMicrosoft Entra テナント内の複数のサブスクリプションにまたがって作成することもできます。

Azure Stack Hub でグローバル VNET ピアリングはサポートされていますか?

"リージョン" の概念が適用されないため、Azure Stack Hub でグローバル ピアリングはサポートされていません。

Azure Stack Hub のどの更新プログラムで、仮想ネットワーク ピアリングを利用できますか?

仮想ネットワーク ピアリングは、2008 更新プログラム以降の Azure Stack Hub で利用できます。

Azure Stack Hub 内の仮想ネットワークを Azure の仮想ネットワークとピアリングできますか?

いいえ、現時点では、Azure と Azure Stack Hub の間のピアリングはサポートされていません。

Azure Stack Hub1 内の仮想ネットワークを Azure Stack Hub2 の仮想ネットワークとピアリングできますか?

いいえ、ピアリングは 1 つの Azure Stack Hub システム内の仮想ネットワーク間でのみ作成できます。 異なるスタンプからの 2 つの仮想ネットワークを接続する方法の詳細については、Azure Stack Hub での VNET 間接続の確立に関するページを参照してください。

仮想ネットワークが異なるMicrosoft Entra テナント内のサブスクリプションに属している場合、ピアリングを有効にできますか?

いいえ。 サブスクリプションが異なるMicrosoft Entraテナントに属している場合、VNet ピアリングを確立することはできません。 これは、Azure Stack Hub 固有の制限です。

仮想ネットワークを別のサブスクリプションの仮想ネットワークとピアリングできますか?

はい。 同じMicrosoft Entra テナントに属している場合は、異なるサブスクリプション間で仮想ネットワークをピアリングできます。

ピアリング接続に帯域幅制限はありますか。

いいえ。 仮想ネットワーク ピアリングに適用される帯域幅の制限はありません。 帯域幅は VM やコンピューティング リソースによってのみ制限されます。

仮想ネットワーク ピアリング接続が "開始済み" 状態になっていて、接続できないのはなぜですか?

ピアリング接続が開始済み状態になっている場合は、リンクが 1 つだけ作成されたことを意味します。 正常な接続を確立するには、双方向のリンクを作成する必要があります。 たとえば、VNet A と VNet B をピアリングするには、VNet A から VNet B へのリンクと、VNet B から VNet A へのリンクを作成する必要があります。両方のリンクを作成すると、状態が接続済みに変わります。

仮想ネットワーク ピアリング接続が "切断" 状態になっています。ピアリング接続を作成できないのはなぜですか?

仮想ネットワーク ピアリング接続が切断状態になっている場合は、作成されたリンクの 1 つが削除されたことを意味します。 ピアリング接続を再確立するには、リンクを削除して作成し直します。

仮想ネットワーク ピアリングのトラフィックは暗号化されますか?

いいえ。 ピアリングされた仮想ネットワークのリソース間のトラフィックは、プライベートで分離されています。 Azure Stack Hub システムの SDN レイヤー内に完全に留まっています。

VNet A を VNet B にピアリングし、VNet B を VNet C にピアリングした場合、VNet A と VNet C はピアリングされますか?

いいえ。 推移的なピアリングはサポートされません。 VNet A と VNet C をピアリングする必要があります。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示