チュートリアル: Microsoft Sentinel で Azure Active Directory B2C のデータに関するセキュリティ分析を構成する

ログと監査情報を Microsoft Sentinel にルーティングすることで、Azure Active Directory B2C (Azure AD B2C) 環境のキュリティを強化します。 スケーラブルな Microsoft Sentinel は、クラウドネイティブのセキュリティ情報イベント管理 (SIEM) のソリューションであり、かつセキュリティ オーケストレーション、オートメーション、応答 (SOAR) のソリューションでもあります。 Azure AD B2C のアラート検出、脅威の可視化、予防的なハンティング、脅威への対応のために、このソリューションを使用します。

詳細情報:

Azure AD B2C に対する Microsoft Sentinel のその他の用途は次のとおりです。

- 分析機能と脅威インテリジェンス機能を使用して、過去に検出されたことのない脅威を検出し、誤検出を最小限に抑える

- 人工知能 (AI) を使用して脅威を調査する

- 疑わしいアクティビティを大規模に追跡し、Microsoft の長年にわたるサイバーセキュリティ関連の経験を活用する

- 一般的なタスクのオーケストレーションとオートメーションにより、インシデントに迅速に対応する

- 組織のセキュリティとコンプライアンスの要件を満たす

このチュートリアルで学習する内容は次のとおりです。

- Azure AD B2C ログを Log Analytics ワークスペースに転送する

- Log Analytics ワークスペースで Microsoft Sentinel を有効にする

- インシデントをトリガーするサンプル ルールを Microsoft Sentinel で作成する

- 自動応答を構成する

Azure Monitor Logs Analytics を使用して Azure AD B2C を構成する

リソースのログとメトリックが送信される場所を定義するには、次のようにします。

- Azure AD B2C テナントで、Microsoft Entra ID の [診断設定] を有効にします。

- Azure Monitor にログを送信するように Azure AD B2C を構成します。

詳細については、「Azure Monitor で Azure AD B2C を監視する」を参照してください。

Microsoft Sentinel インスタンスをデプロイする

Azure Monitor にログを送信するように Azure AD B2C インスタンスを構成したら、Microsoft Sentinel のインスタンスを有効にします。

重要

Microsoft Sentinel を有効にするには、Microsoft Sentinel ワークスペースが存在するサブスクリプションへの共同作成者のアクセス許可を取得します。 Microsoft Sentinel を使用するには、ワークスペースが属するリソース グループの共同作成者または閲覧者のアクセス許可を使用します。

Azure portal にサインインします。

Log Analytics ワークスペースを作成するサブスクリプションを選択します。

Microsoft Sentinel を検索して選択します。

![検索フィールドに「Azure Sentinel」と入力され、[Azure Sentinel] オプションが表示されている画面のスクリーンショット。](media/configure-security-analytics-sentinel/sentinel-add.png)

[追加] を選択します。

[ワークスペースの検索] フィールドで、新しいワークスペースを選択します。

![[Choose a workspace to add to Azure Sentinel] (Azure Sentinel に追加するワークスペースを選択) の下の [ワークスペースの検索] フィールドのスクリーンショット。](media/configure-security-analytics-sentinel/create-new-workspace.png)

[Microsoft Sentinel の追加] を選びます。

注意

複数のワークスペースで Microsoft Sentinel を実行できますが、データは 1 つのワークスペースに分離されます。「クイック スタート: Microsoft Sentinel をオンボードする」を参照してください

Microsoft Sentinel ルールを作成する

Microsoft Sentinel を有効にした後、Azure AD B2C テナントで何か疑わしいことが発生すると、通知を受け取ります。

カスタム分析ルールを作成すると、環境内の脅威や異常動作を検出できます。 これらのルールでは、特定のイベントまたはイベントのセットが検索され、イベントのしきい値または条件が満たされると、アラートが生成されます。 その後、調査のためにインシデントが生成されます。

「脅威を検出するためのカスタム分析規則を作成する」を参照してください

注意

Microsoft Sentinel には、データから疑わしいアクティビティを検索する脅威検出ルールを作成するためのテンプレートがあります。 このチュートリアルでは、ルールを作成します。

強制アクセスに失敗した場合の通知ルール

環境への強制アクセス試行が 2 回以上失敗したことについて通知を受け取るには、次の手順を使用します。 例として、ブルート フォース攻撃があります。

Microsoft Sentinel で、左側のメニューから [分析] を選択します。

上部のバーで、[+ 作成]>[スケジュール済みクエリ ルール] を選択します。

![[分析] の下の [作成] オプションのスクリーンショット。](media/configure-security-analytics-sentinel/create-scheduled-rule.png)

分析ルール ウィザードで、[全般] に移動します。

[名前] に、ログインの失敗を表す名前を入力します。

[説明] で、60 秒以内にサインインが 2 回以上失敗した場合に、ルールによって通知が送られることを示します。

[方針] で、カテゴリを選びます。 たとえば、[PreAttack] を選択します。

[重大度] で、重大度レベルを選びます。

[状態] は、既定では [有効] になっています。 ルールを変更するには、[アクティブなルール] タブに移動します。

![[新しいルールの作成] とオプションおよび選択内容のスクリーンショット。](media/configure-security-analytics-sentinel/create-new-rule.png)

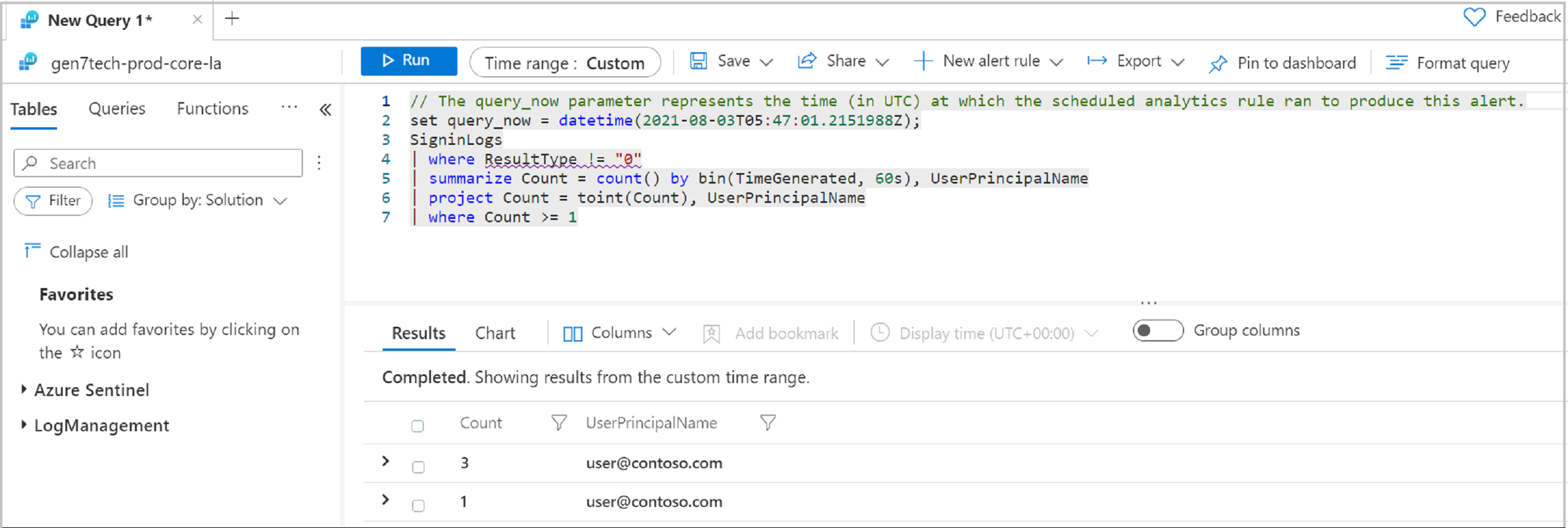

[ルールのロジックを設定] タブを選択します。

[ルールのクエリ] フィールドにクエリを入力します。 このクエリの例では、

UserPrincipalNameによってサインインを整理します。![[ルールのロジックを設定] の下にある [ルールのクエリ] フィールド内のクエリ テキストのスクリーンショット。](media/configure-security-analytics-sentinel/rule-query.png)

[Query scheduling] (クエリのスケジューリング) に移動します。

[クエリの実行間隔] に、「5」および [分] と入力します。

[次の時間分の過去のデータを参照します] に、「5」および [分] と入力します。

[クエリ結果件数でアラートを生成する] で、[次の値より大きい] と「0」を選択します。

[イベントのグループ化] で、[すべてのイベントを単一のアラートにグループ化する] を選択します。

[アラートの生成後にクエリの実行を停止する] で、[オフ] を選択します。

[Next:Incident settings (Preview)](次: インシデントの設定 (プレビュー)) を選択します。

![[クエリのスケジューリング] の選択内容とオプションのスクリーンショット。](media/configure-security-analytics-sentinel/query-scheduling.png)

[レビューと作成] タブに移動して、ルールの設定を確認します。

[検証に合格しました] というバナーが表示されたら、[作成] を選択します。

![選択した設定、[検証に合格しました] バナー、[作成] オプションのスクリーンショット。](media/configure-security-analytics-sentinel/review-create.png)

ルールと関連インシデントを表示する

ルールと、そのルールによって生成されたインシデントを表示します。 メインの [アクティブなルール] タブの下のテーブルで、種類が [スケジュール済み] の新しく作成したカスタム ルールを見つけます

- [分析] 画面に移動します。

- [アクティブなルール] タブを選択します。

- テーブルで、[スケジュール済み] のルールを見つけます。

ルールを編集、有効化、無効化、または削除できます。

![[有効]、[無効]、[削除]、[編集] の各オプションを含むアクティブなルールのスクリーンショット。](media/configure-security-analytics-sentinel/rule-crud.png)

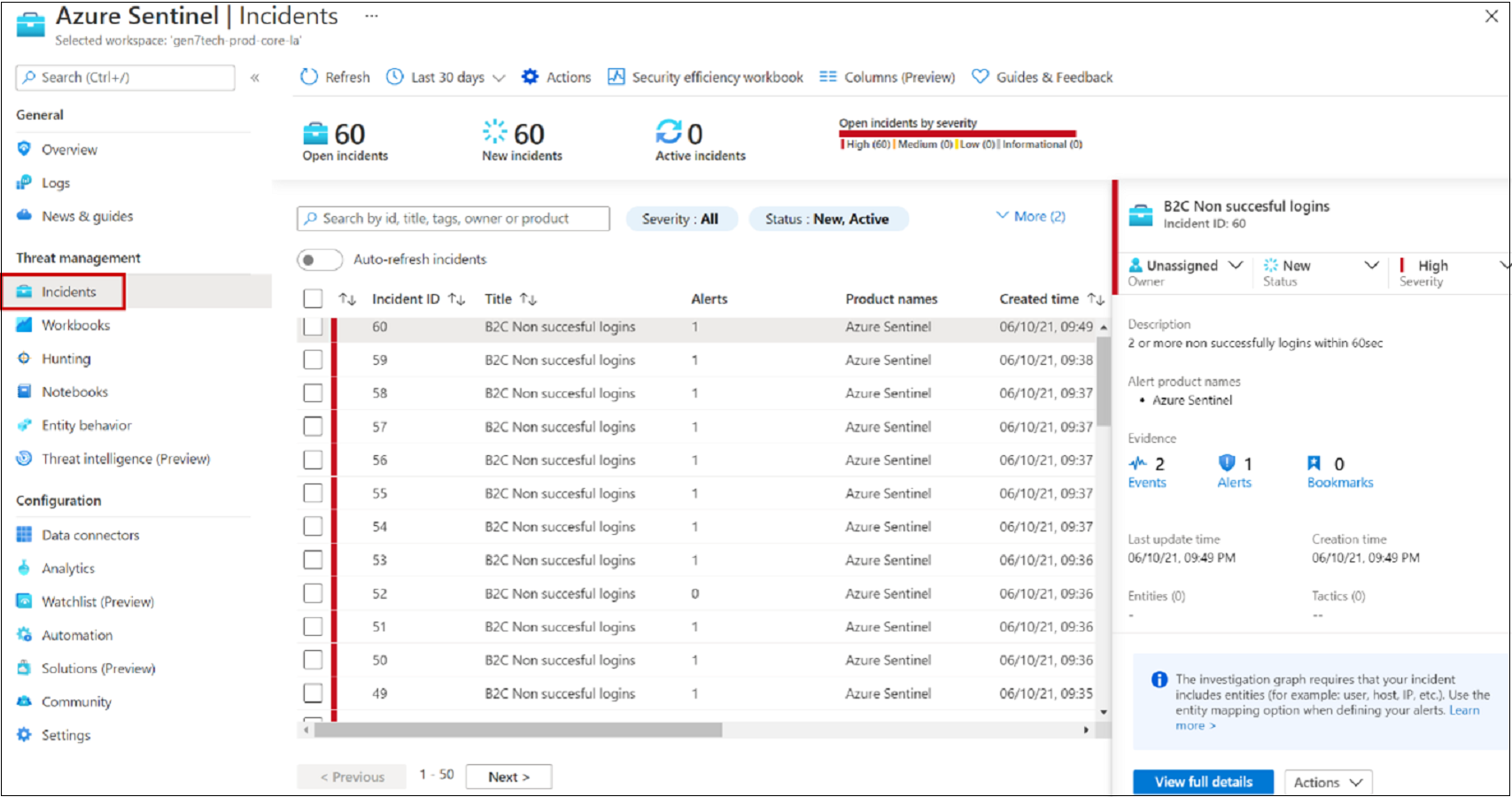

インシデントをトリアージ、調査、修復する

1 つのインシデントに複数のアラートが含まれる場合があります。インシデントは、調査に関連する証拠が集約されたものです。 インシデント レベルで、重大度や状態などのプロパティを設定できます。

詳細については、「Microsoft Azure Sentinel を使用してインシデントを調査する」を参照してください。

[インシデント] ページに移動します。

インシデントを選択します。

右側に、重大度、エンティティ、イベント、インシデント ID など、詳細なインシデント情報が表示されます。

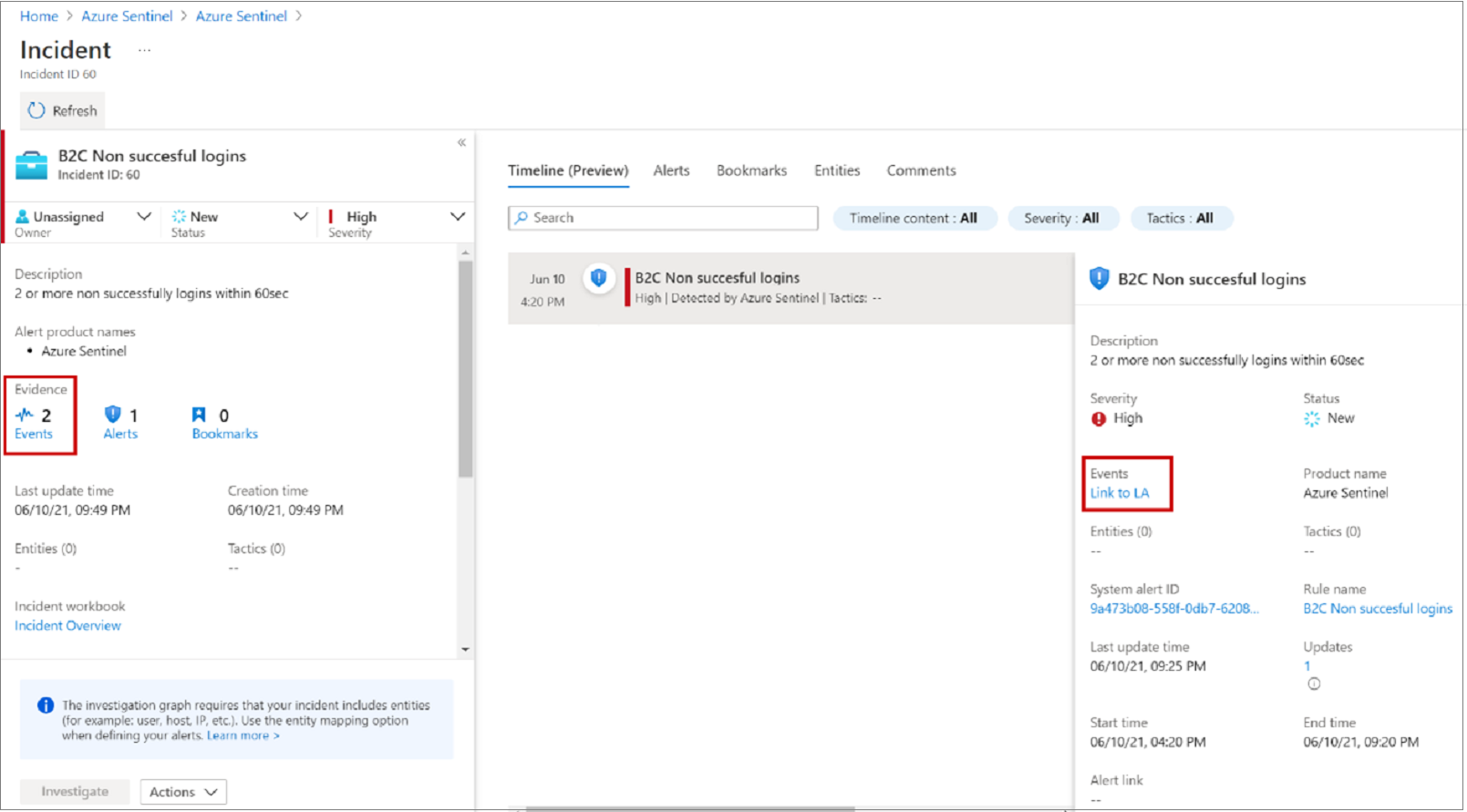

[インシデント] ウィンドウで、[すべての詳細を表示] を選択します。

インシデントの概要を示すタブを確認します。

[証拠]>[イベント]>[Link to Log Analytics](Log Analytics へのリンク) を選択します。

結果で、サインインしようとしている ID の

UserPrincipalName値を確認します。

自動応答

Microsoft Sentinel には、セキュリティ オーケストレーション、オートメーション、応答 (SOAR) 機能があります。 自動アクションまたはプレイブックを分析ルールにアタッチします。

「SOAR とは」を参照してください

インシデントの電子メール通知

このタスクでは、Microsoft Sentinel GitHub リポジトリにあるプレイブックを使用します。

- 構成済みのプレイブックに移動します。

- ルールを編集します。

- [自動応答] タブで、プレイブックを選びます。

詳細については、インシデントの電子メール通知に関するページを参照してください

![ルールの [自動応答] オプションのスクリーンショット。](media/configure-security-analytics-sentinel/automation-tab.png)

リソース

Microsoft Sentinel と Azure AD B2C の詳細については、以下を参照してください。