ユーザーごとの Microsoft Entra 多要素認証を有効にしてサインイン イベントをセキュリティで保護する

Microsoft Entra ID でユーザー サインイン イベントをセキュリティで保護するには、多要素認証の要求を行うことができます。 条件付きアクセス ポリシーを使用して Microsoft Entra 多要素認証を有効にすることは、ユーザーを保護するための推奨されるアプローチです。 条件付きアクセスは Microsoft Entra ID P1 または P2 の機能であり、特定のシナリオの必要に応じて MFA を要求する規則を適用できるようになります。 条件付きアクセスの使用を開始するには、「チュートリアル: Microsoft Entra 多要素認証を使用してユーザーのサインイン イベントをセキュリティで保護する」を参照してください。

条件付きアクセスのない Microsoft Entra ID Free テナントについては、セキュリティの既定値を使用してユーザーを保護できます。 ユーザーは必要に応じて MFA の入力を求められますが、独自のルールを定義して動作を制御することはできません。

必要によっては、代わりに各アカウントでユーザーごとの Microsoft Entra 多要素認証を有効にすることができます。 ユーザーは、個別に有効化された場合、サインインするたびに多要素認証を実行します (信頼できる IP アドレスからサインインするときや、"信頼されたデバイスで MFA を記憶する" 機能がオンであるときなど、一部の例外があります)。

Microsoft Entra ID ライセンスに条件付きアクセスが含まれておらず、セキュリティの既定値を使用したくない場合を除き、ユーザーの状態を変更することはお勧めしません。 MFA を有効にする他の方法の詳細については、「Microsoft Entra 多要素認証の機能とライセンス」を参照してください。

重要

この記事では、ユーザーごとの Microsoft Entra 多要素認証の状態を表示および変更する方法について詳しく説明しています。 条件付きアクセスまたはセキュリティの既定値を使用する場合、これらの手順を使用してユーザー アカウントを確認したり、有効にしたりしません。

条件付きアクセス ポリシーを使用して Microsoft Entra 多要素認証を有効にしても、ユーザーの状態は変更されません。 ユーザーが無効に見えても問題ありません。 条件付きアクセスでは、状態は変更されません。

条件付きアクセス ポリシーを使用する場合は、ユーザーごとの Microsoft Entra 多要素認証を有効にしたり適用したりしないでください。

Microsoft Entra 多要素認証のユーザー状態

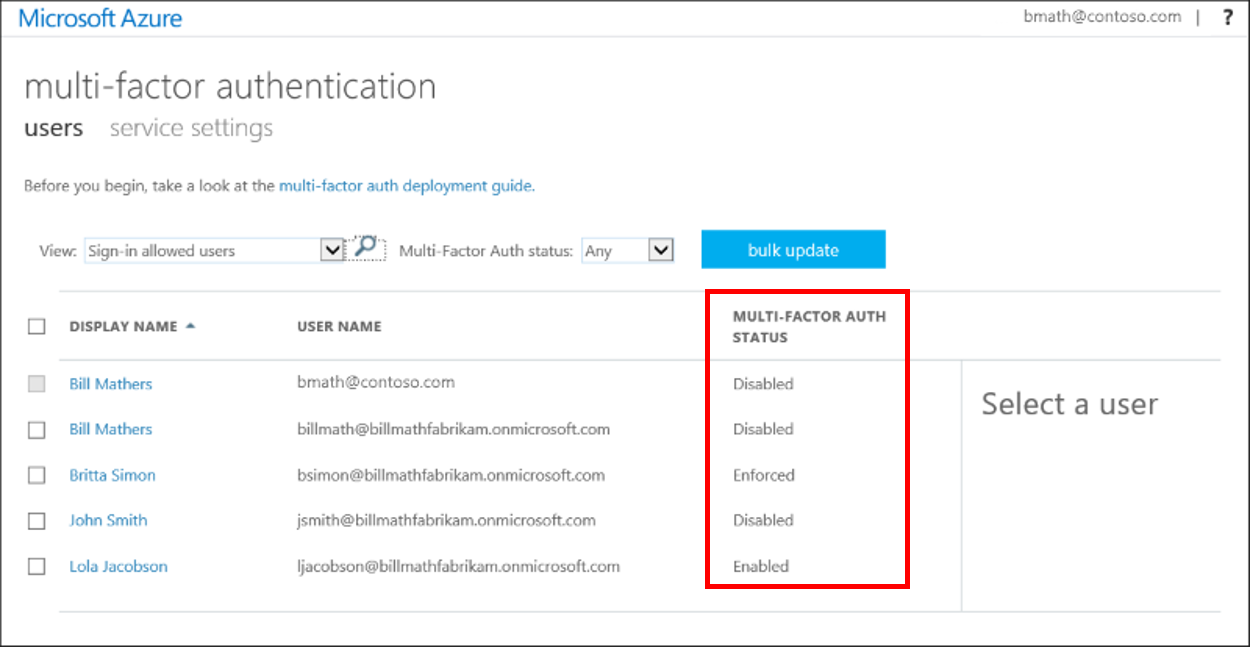

ユーザーの状態には、管理者がユーザーをユーザーごとの Microsoft Entra 多要素認証に登録したかどうかが反映されます。 Microsoft Entra 多要素認証のユーザー アカウントには、次の 3 つの異なる状態があります。

| 完了状態 | 説明 | 影響を受けるレガシ認証 | ブラウザー アプリに影響があるか | 影響を受ける先進認証 |

|---|---|---|---|---|

| 無効 | 既定の状態は、ユーザーごとの Microsoft Entra 多要素認証に登録されていないユーザーを表します。 | いいえ | 番号 | いいえ |

| 有効 | ユーザーはユーザーごとの Microsoft Entra 多要素認証に登録されていますが、レガシ認証で引き続きパスワードを使用できます。 ユーザーが MFA 認証方法にまだ登録されていない場合は、先進認証 (Web ブラウザーなど) を使用して次回サインインするときに登録するように求められます。 | いいえ。 レガシ認証は、登録プロセスが完了するまで機能し続けます。 | はい。 セッションの有効期限が切れると、Microsoft Entra 多要素認証の登録が必要になります。 | はい。 アクセス トークンの有効期限が切れると、Microsoft Entra 多要素認証の登録が必要になります。 |

| 強制 | ユーザーは、Microsoft Entra 多要素認証でユーザーごとに登録されています。 ユーザーが認証方法にまだ登録されていない場合は、先進認証 (Web ブラウザーなど) を使用して次回サインインするときに登録するように求められます。 [有効] 状態で登録が完了したユーザーは、 [強制] 状態に自動的に移動されます。 | はい。 アプリはアプリ パスワードを必要とします。 | はい。 サインイン時に Microsoft Entra 多要素認証が必要です。 | はい。 サインイン時に Microsoft Entra 多要素認証が必要です。 |

すべてのユーザーの状態は、 [無効] から始まります。 ユーザーをユーザーごとの Microsoft Entra 多要素認証に登録すると、ユーザーの状態は "有効" に変わります。 [有効] 状態のときにユーザーがサインインして登録プロセスを完了すると、ユーザーの状態は [適用] に変わります。 管理者は、ユーザーを状態間 ( [強制] から [有効] または [無効] を含む) で移動させることができます。

注意

ユーザーごとの MFA がユーザーに対して再度有効にされ、ユーザーが再登録されていない場合、MFA 管理 UI で MFA の状態は [有効] から [強制] に移行されません。 管理者は、そのユーザーを [強制] に直接移動する必要があります。

ユーザーの状態を表示する

ヒント

この記事の手順は、開始するポータルによって若干異なる場合があります。

ユーザーの状態を表示および管理するには、次の手順を実行します。

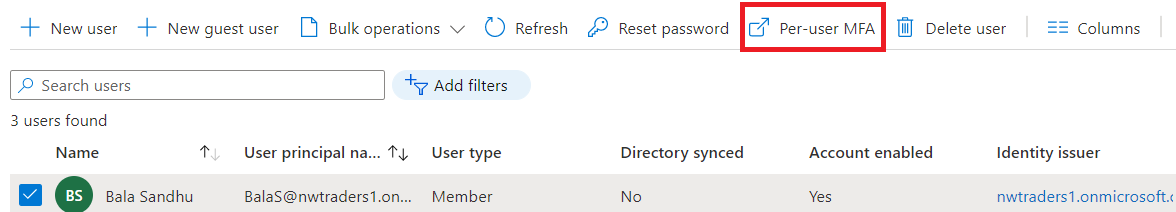

- 認証管理者以上の権限で Microsoft Entra 管理センターにサインインします。

- [ID]>[ユーザー]>[すべてのユーザー] の順に移動します。

- ユーザーごとの MFA を選択します。

- 次の例に示すように、ユーザーの状態を表示する新しいページが開きます。

ユーザーの状態を変更する

ユーザーのユーザーごとの Microsoft Entra 多要素認証の状態を変更するには、次の手順を実行します。

ユーザーの状態を表示するための先ほどの手順を使用して、Microsoft Entra 多要素認証のユーザー ページに移動します。

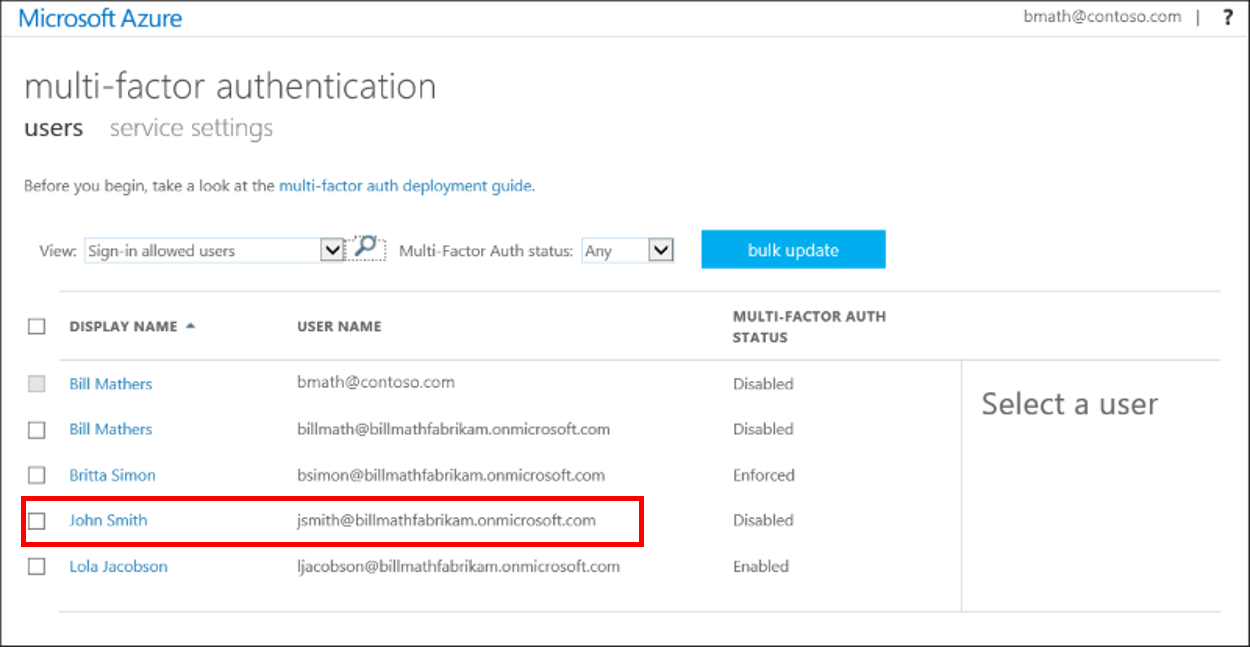

ユーザーごとの Microsoft Entra 多要素認証を有効にしたいユーザーを見つけます。 上部でビューを [ユーザー] に変更することが必要になる場合があります。

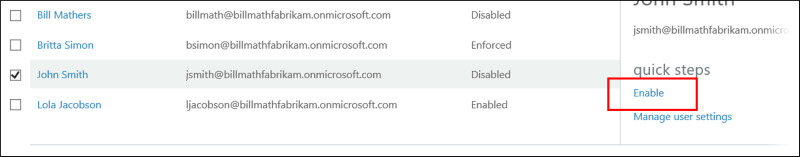

状態を変更するユーザーの名前の横にあるチェックボックスをオンにします。

右側にある [クイック操作] で [有効にする] または [無効にする] を選択します。 次の例では、ユーザー John Smith の名前の横にチェックマークが付いており、使用が有効になっています。

ヒント

"有効" ユーザーは、Microsoft Entra 多要素認証に登録すると自動的に "適用" に切り替えられます。 ユーザーが既に登録されている場合や、レガシ認証プロトコルへの接続が中断されてもユーザーがそれを容認できる場合を除き、ユーザーの状態を [強制] に手動で変更しないでください。

開いたポップアップ ウィンドウで選択内容を確認します。

ユーザーを有効にした後は、ユーザーにメールで通知します。 次回のサインイン時に登録を要求するプロンプトが表示されることをユーザーに伝えます。 また、最新の認証をサポートしていない非ブラウザー アプリを組織で使用している場合は、アプリ パスワードを作成する必要があります。 詳細については、開始をサポートするための「Microsoft Entra 多要素認証エンドユーザー ガイド」を参照してください。

次のステップ

Microsoft Entra 多要素認証の設定を構成するには、「Microsoft Entra 多要素認証の設定の構成」を参照してください。

Microsoft Entra 多要素認証のユーザー設定を管理するには、「Microsoft Entra 多要素認証でのユーザー設定の管理」を参照してください。

ユーザーが MFA の実行を求められたり、求められなかった理由を理解するには、「Microsoft Entra 多要素認証レポート」を参照してください。