この記事では、Microsoft Entra 証明書ベースの認証 (CBA) の仕組みに関してよく寄せられる質問について説明します。 最新のコンテンツを常にチェックしてください。

ユーザー名を入力した後、証明書を使って Microsoft Entra ID にサインインするオプションが表示されないのはなぜですか?

管理者はテナントに対して CBA を有効にし、証明書でサインインするオプションをユーザーが利用できるようにする必要があります。 詳しくは、「手順 3: 認証バインド ポリシーを構成する」をご覧ください。

ユーザーのサインインが失敗した後、どこで診断情報を入手できますか?

エラー ページで [詳細情報] をクリックすると、テナント管理者に役立つ詳細情報が表示されます。テナント管理者は、サインイン レポートを調べてさらに調査できます。 たとえば、ユーザー証明書が失効し、証明書失効リストに入っている場合、認証は正常通りに失敗します。 詳細な診断情報を取得するには、サインイン レポートを調べてください。

管理者が Microsoft Entra CBA を有効にするには、どうすればよいですか?

- 少なくとも認証ポリシー管理者として Microsoft Entra 管理センターにサインインします。

- [保護]、[認証方法]、[ポリシー] の順に進みます。

- [証明書ベースの認証]ポリシーを選びます。

- [有効化およびターゲット] タブで、[有効にする] トグルを選んで [証明書ベースの認証] を有効にします。

Microsoft Entra CBA は無料の機能ですか?

証明書ベースの認証は無料の機能です。 Microsoft Entra ID のすべてのエディションには、Microsoft Entra CBA が含まれています。 各 Microsoft Entra エディションの機能の詳細については、「Microsoft Entra の価格」を参照してください。

Microsoft Entra CBA では、userPrincipalName ではなく、ユーザー名として代替 ID がサポートされていますか?

いいえ。代替メールなどの UPN 以外の値を使用したサインインは現在サポートされていません。

証明機関 (CA) に対して複数の CRL 配布ポイント (CDP) を使用できますか?

いいえ。CA ごとにサポートされている CDP は 1 つのみです。

CDP で HTTP 以外の URL を使用できますか?

いいえ、CDP では HTTP URL のみをサポートしています。

証明機関の CRL を見つける方法、またはエラー AADSTS2205015 をトラブルシューティングする方法: 証明書失効リスト (CRL) が署名の検証に失敗しましたか?

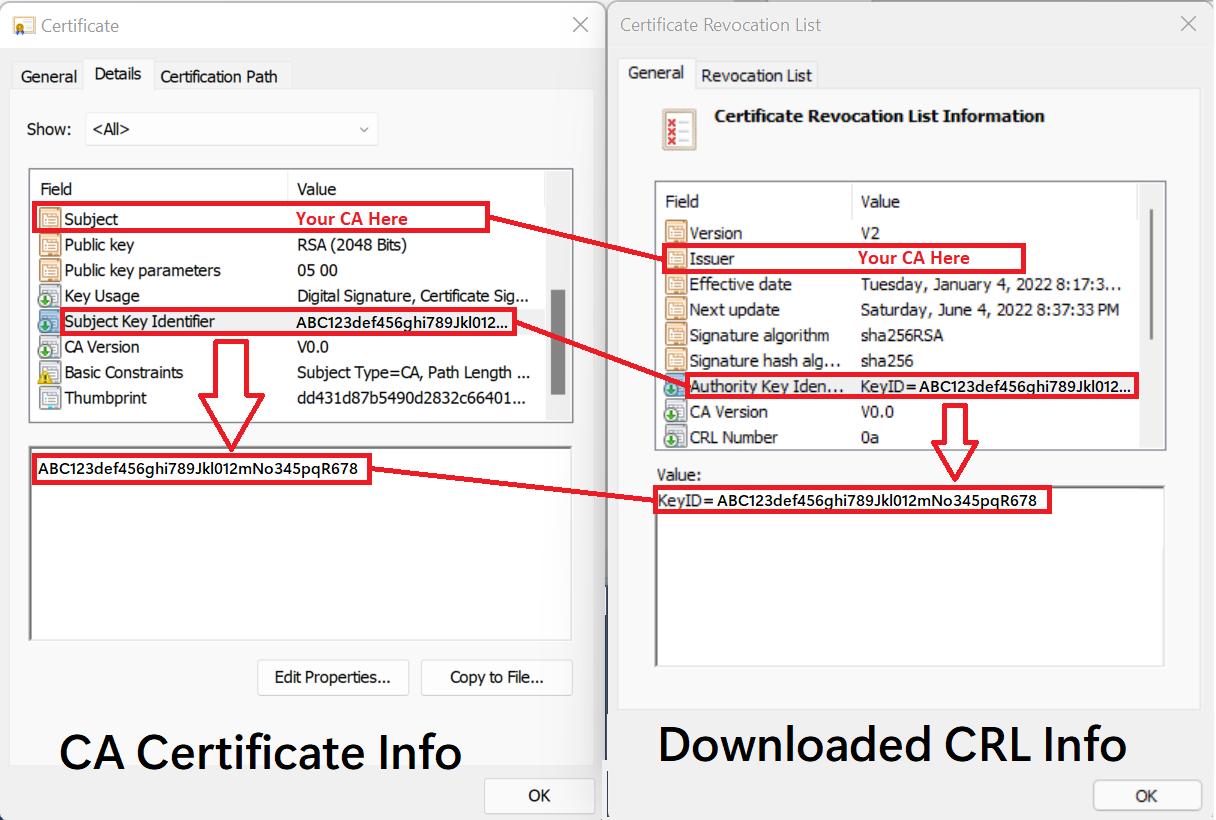

CRL をダウンロードし、CA 証明書と CRL 情報を比較して、crlDistributionPoint 値が、追加する CA に対して有効であることを検証してください。 CA の発行者 SKI を CRL の AKI と照合 (CA 発行者 SKI == CRL AKI) することで、対応する CA に CRL を構成できます。次の表と図は、CA 証明書の情報を、ダウンロードした CRL の属性にマップする方法を示しています。

| CA 証明書の情報 | = | ダウンロードされた CRL 情報 |

|---|---|---|

| サブジェクト | = | 発行者 |

| サブジェクト キー識別子 | = | 機関キー識別子 (KeyID) |

証明機関の構成を検証するにはどうすればよいですか?

信頼ストアの結果の証明機関の構成が、証明機関信頼チェーンを検証し、構成された証明機関 CRL 配布ポイント (CDP) から証明書失効リスト (CRL) を正常に取得する Microsoft Entra ID 機能であることを確認することが重要です。 このタスクの支援として、MSIdentity ツール PowerShell モジュールをインストールし、Test-MsIdCBATrustStoreConfiguration を実行することをお勧めします。 この PowerShell コマンドレットは、Entra テナント証明機関の構成を確認し、構成ミスの一般的な問題に関するエラー/警告を表示します。

特定の CA の証明書失効チェックをオンまたはオフにするにはどうすればよいですか?

証明書失効リスト (CRL) のチェックを無効にすると、証明書を取り消すことができなくなるため、無効にしないことを強くお勧めします。 ただし、CRL チェックに関する問題を調べる必要がある場合は、信頼された CA を更新し、crlDistributionPoint 属性を """ に設定できます。

Set-AzureADTrustedCertificateAuthority コマンドレットを使用します。

$c=Get-AzureADTrustedCertificateAuthority

$c[0]. crlDistributionPoint=""

Set-AzureADTrustedCertificateAuthority -CertificateAuthorityInformation $c[0]

CRL サイズに制限はありますか?

CRL のサイズには次の制限が適用されます。

- 対話型サインインのダウンロードの制限: 20 MB (Azure Global には GCC が含まれます)、45 MB (GCC High、国防省を含む Azure 米国政府)

- サービス ダウンロードの制限: 65 MB (Azure Global には GCC が含まれます)、150 MB (GCC High、国防省を含む Azure 米国政府)

CRL のダウンロードが失敗すると、次のメッセージが表示されます。

"{uri} からダウンロードした証明書失効リスト (CRL) が、Microsoft Entra ID の CRL の最大許容サイズ ({size} バイト) を超過しています。 Try again in few minutes. 問題が解決しない場合は、テナント管理者に問い合わせてください。"

ダウンロードは、上限を高くしてバックグラウンドで引き続き行われます。

これらの制限の影響が確認されており、それらは削除される予定です。

有効な証明書失効リスト (CRL) エンドポイントのセットが表示されますが、CRL 失効が表示されないのはなぜですか。

- CRL 配布ポイントが有効な HTTP URL に設定されていることを確認してください。

- インターネットに接続された URL を使用して CRL 配布ポイントにアクセスできることを確認します。

- CRL のサイズが制限内であることを確認してください。

証明書をすぐに取り消すにはどうすればよいですか?

証明書を手動で取り消す手順に従います。

認証方法ポリシーの変更はすぐに有効になりますか?

ポリシーはキャッシュされます。 ポリシーを更新した後、変更が有効になるまでに最大で 1 時間かかることがあります。

失敗した後で証明書ベースの認証オプションが表示されるのはなぜですか?

認証方法ポリシーでは、ユーザーが任意の方法を使ってサインインを再試行できるように、使用可能なすべての認証方法が常にユーザーに表示されます。 サインインの成功または失敗に基づいて、Microsoft Entra ID が使用可能な方法を非表示にすることはありません。

証明書ベースの認証 (CBA) が失敗してもループするのはなぜですか?

証明書ピッカーが表示された後、ブラウザーは証明書をキャッシュします。 ユーザーが再試行すると、キャッシュされている証明書が自動的に使われます。 ユーザーはブラウザーを閉じ、新しいセッションを再度開いて CBA をもう一度試す必要があります。

単一要素証明書の使用時に、他の認証方法を登録するためのプルーフアップが表示されないのはなぜですか?

ユーザーが認証方法ポリシーで 証明書ベース認証のスコープ内にいる場合、ユーザーは MFA に対応していると見なされます。 つまり、このポリシー要件では、ユーザーは、他の利用可能な方法を登録するために、認証の一部としてプルーフアップを使用することはできません。

単一要素証明書を使用して MFA を完了するにはどうすればよいですか?

MFA を取得するための単一要素 CBA のサポートが用意されています。 CBA SF + パスワードレス電話サインイン (PSI) と CBA SF + FIDO2 は、単一要素証明書を使用して MFA を取得するためにサポートされている 2 つの組み合わせです。 単一要素証明書を使用した MFA

値が既に存在するため、CertificateUserIds の更新が失敗します。 管理者が、同じ値を持つすべてのユーザー オブジェクトのクエリを実行するには、どうすればよいですか?

テナント管理者は、MS Graph クエリを実行して、特定の certificateUserId 値を持つすべてのユーザーを検索できます。 詳しくは、CertificateUserIds グラフ クエリに関する記事をご覧ください

certificateUserIds の値が "bob@contoso.com" であるべてのユーザー オブジェクトを取得します。

GET https://graph.microsoft.com/v1.0/users?$filter=certificateUserIds/any(x:x eq 'bob@contoso.com')

CRL エンドポイントを構成した後、エンド ユーザーがサインインできず、次のような診断メッセージが表示されます。 ```http AADSTS500173: Unable to download CRL. Invalid status code Forbidden from CRL distribution point errorCode: 500173 ```

これは、ファイアウォール規則の設定により CRL エンドポイントへのアクセスがブロックされている場合によく見られます。

Microsoft Entra CBA は SurfaceHub で使用できますか?

はい。 これは、ほとんどのスマート カード/スマート カード リーダーの組み合わせですぐに使用できます。 スマート カード/スマート カード リーダーの組み合わせに追加のドライバーが必要な場合は、SurfaceHub でスマート カード/スマート カード リーダーの組み合わせを使用する前に、これらのドライバーをインストールする必要があります。