Microsoft Entra ID でゲスト アクセス許可を制限する

Microsoft Entra の一部である Microsoft Entra ID を使うと、外部のゲスト ユーザーが Microsoft Entra ID での自分の組織で表示できる内容を制限できます。 既定では、ゲスト ユーザーは Microsoft Entra ID で制限されたアクセス許可レベルに設定されますが、メンバー ユーザーの既定値は、ユーザー アクセス許可の完全なセットになります。 Microsoft Entra 組織の外部コラボレーション設定には、さらに制限されたアクセス用の別のゲスト ユーザーのアクセス許可レベルがあるため、ゲスト アクセス レベルは次のようになります。

| アクセス許可レベル | アクセス レベル | 値 |

|---|---|---|

| メンバー ユーザーと同じ | ゲストは、Microsoft Entra リソースに対してメンバー ユーザーと同じアクセス権を持っています | a0b1b346-4d3e-4e8b-98f8-753987be4970 |

| 制限付きアクセス (既定) | ゲストは、非表示でないすべてのグループのメンバーシップを表示できます | 10dae51f-b6af-4016-8d66-8c2a99b929b3 |

| 制限付きアクセス (新規) | ゲストは、どのグループのメンバーシップも表示できません | 2af84b1e-32c8-42b7-82bc-daa82404023b |

ゲスト アクセスが制限されている場合、ゲストは自分のユーザー プロファイルのみを表示できます。 ゲストがユーザー プリンシパル名または objectId で検索している場合でも、他のユーザーを表示するアクセス許可は許可されません。 制限付きアクセスでは、ゲスト ユーザーが所属しているグループのメンバーシップも表示できないように制限されます。 ゲスト ユーザーのアクセス許可を含めた全体的な既定のユーザー アクセス許可については、「Microsoft Entra ID の既定のユーザー アクセス許可とは」を参照してください。

アクセス許可とライセンス

ゲスト ユーザー アクセスを構成するには、全体管理者ロールである必要があります。 ゲスト アクセスを制限するための追加のライセンス要件はありません。

Azure portal で更新する

ヒント

この記事の手順は、開始するポータルに応じて若干異なる場合があります。

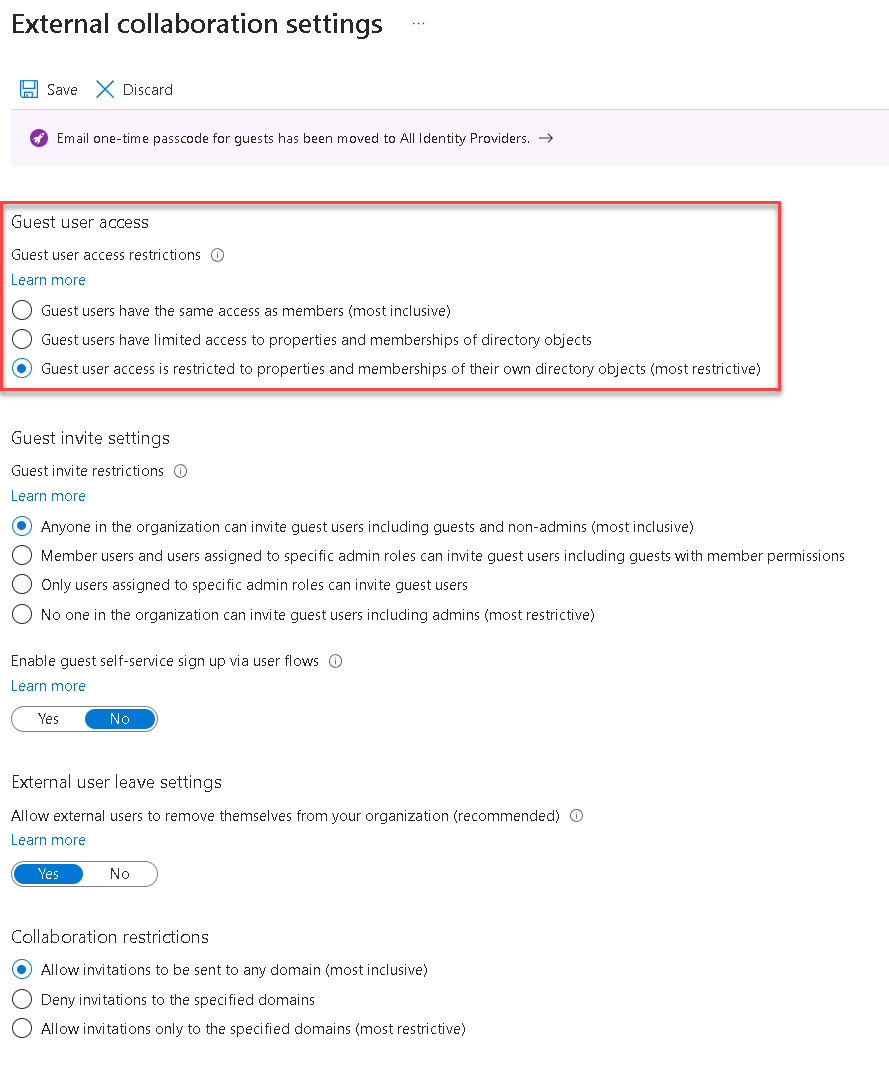

ゲスト ユーザーのアクセス許可に対して既存の Azure portal コントロールを変更しました。

Microsoft Entra 管理センター に 少なくともグローバル管理者 としてサインインします。

Microsoft Entra ID の >[ユーザー]>[すべてのユーザー] を選びます。

[外部ユーザー] で、 [Manage external collaboration settings (外部コラボレーション設定の管理)] を選択します。

[外部コラボレーションの設定] ページで、 [Guest user access is restricted to properties and memberships of their own directory objects] (ゲスト ユーザーのアクセスを、自分のディレクトリ オブジェクトのプロパティとメンバーシップに制限する) オプションを選択します。

[保存] を選択します。 変更は、ゲスト ユーザーに対して有効になるまでに最大 15 分かかることがあります。

Microsoft Graph API を使用して更新する

Microsoft Entra 組織のゲスト アクセス許可を構成するための新しい Microsoft Graph API が追加されました。 次の API 呼び出しを実行して、任意のアクセス許可レベルを割り当てることができます。 ここで使用する guestUserRoleId の値は、最も制限の厳しいゲスト ユーザー設定を示すためのものです。 Microsoft Graph を使用してゲストのアクセス許可を設定する方法の詳細については、authorizationPolicy リソース タイプに関するページを参照してください。

初回の構成

POST https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

応答は Success 204 です。

重要

Azure AD PowerShell は 2024 年 3 月 30 日に非推奨となる予定です。 詳細については、非推奨の最新情報を参照してください。 Microsoft Entra ID (旧称 Azure AD) を使用するには、Microsoft Graph PowerShell に移行することをお勧めします。 Microsoft Graph PowerShell を使うと、すべての Microsoft Graph API にアクセスできます。また、PowerShell 7 上で使用できます。 一般的な移行の質問に対する回答については、移行に関する FAQ を参照してください。

既存の値の更新

PATCH https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

応答は Success 204 です。

現在の値を表示する

GET https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

応答の例:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#policies/authorizationPolicy/$entity",

"id": "authorizationPolicy",

"displayName": "Authorization Policy",

"description": "Used to manage authorization related settings across the company.",

"enabledPreviewFeatures": [],

"guestUserRoleId": "10dae51f-b6af-4016-8d66-8c2a99b929b3",

"permissionGrantPolicyIdsAssignedToDefaultUserRole": [

"user-default-legacy"

]

}

PowerShell コマンドレットで更新する

この機能では、PowerShell v2 コマンドレットを使用して制限されたアクセス許可を構成できるようにしました。 PowerShell のGetおよびUpdateコマンドレットは、バージョン2.0.2.85で公開されています。

Get コマンド: Get-MgPolicyAuthorizationPolicy

例:

Get-MgPolicyAuthorizationPolicy | Format-List

AllowEmailVerifiedUsersToJoinOrganization : True

AllowInvitesFrom : everyone

AllowUserConsentForRiskyApps :

AllowedToSignUpEmailBasedSubscriptions : True

AllowedToUseSspr : True

BlockMsolPowerShell : False

DefaultUserRolePermissions : Microsoft.Graph.PowerShell.Models.MicrosoftGraphDefaultUserRolePermissions

DeletedDateTime :

Description : Used to manage authorization related settings across the company.

DisplayName : Authorization Policy

GuestUserRoleId : 10dae51f-b6af-4016-8d66-8c2a99b929b3

Id : authorizationPolicy

AdditionalProperties : {[@odata.context, https://graph.microsoft.com/v1.0/$metadata#policies/authorizationPolicy/$entity]}

Update コマンド: Update-MgPolicyAuthorizationPolicy

例:

Update-MgPolicyAuthorizationPolicy -GuestUserRoleId '2af84b1e-32c8-42b7-82bc-daa82404023b'

サポートされている Microsoft 365 サービス

サポートされているサービス

サポートされているということは、エクスペリエンスが期待どおりであるということです。具体的には、現在のゲスト エクスペリエンスと同じです。

- Teams

- Outlook (OWA)

- SharePoint

- Teams 内の Planner

- Planner モバイル アプリ

- Planner Web アプリ

- Project for the web

- Project Operations

現時点ではサポートされていないサービス

現在サポートされていないサービスには、新しいゲスト制限設定に関する互換性の問題がある可能性があります。

- フォーム

- Project Online

- Yammer

- SharePoint の Planner

よく寄せられる質問 (FAQ)

| 質問 | Answer |

|---|---|

| これらのアクセス許可はどこに適用されますか。 | これらのディレクトリ レベルのアクセス許可は、Microsoft Graph、PowerShell v2、Azure portal、マイ アプリ ポータルなどの Microsoft Entra サービスに適用されます。 コラボレーション シナリオに Microsoft 365 グループを利用する Microsoft 365 サービスも、特に Outlook、Microsoft Teams、および SharePoint が影響を受けます。 |

| 制限付きアクセス許可は、ゲストが表示できるグループにどのように影響しますか。 | 既定または制限付きのゲスト アクセス許可に関係なく、ゲストはグループまたはユーザーの一覧を列挙できません。 ゲストは、アクセス許可に応じて、Azure portal とマイ アプリ ポータルの両方で自身がメンバーであるグループを表示できます。

Graph API から取得するディレクトリ アクセス許可の詳細な比較については、既定のユーザー アクセス許可に関するページを参照してください。 |

| この機能によって影響を受けるのは、マイ アプリ ポータルのどの部分ですか。 | マイ アプリ ポータルのグループ機能では、これらの新しいアクセス許可が優先されます。 この機能には、マイ アプリのグループ一覧とグループ メンバーシップを表示するためのすべてのパスが含まれます。 グループ タイルの可用性に変更は加えられていません。 グループ タイルの可用性は、Azure portal の既存のグループ設定によって引き続き制御されます。 |

| これらのアクセス許可は、SharePoint または Microsoft Teams のゲスト設定をオーバーライドしますか。 | いいえ。 これらの既存の設定は、引き続きこれらのアプリケーションのエクスペリエンスとアクセスを制御します。 たとえば、SharePoint で問題が発生した場合は、外部共有の設定を再確認してください。 チーム レベルでチーム所有者によって追加されたゲストは、プライベート チャネルと共有チャネルを除き、標準チャネルでのみチャネル会議チャットにアクセスできます。 |

| Yammer には、互換性に関する既知の問題がありますか。 | アクセス許可が "制限" に設定されている場合、Yammer にサインインしたゲストはグループから脱退できません。 |

| テナントの既存のゲスト アクセス許可は変更されますか。 | 現在の設定に変更は加えられていません。 既存の設定との下位互換性が維持されています。 変更を行うタイミングを決定してください。 |

| これらのアクセス許可は既定で設定されますか。 | いいえ。 既存の既定のアクセス許可は変更されていません。 必要に応じて、より制限の厳しいアクセス許可を設定することもできます。 |

| この機能のライセンス要件はありますか。 | いいえ。この機能には新しいライセンスの要件はありません。 |

次のステップ

- Microsoft Entra ID の既存のゲストアクセス許可の詳細については、「Microsoft Entra ID の既定のユーザー アクセス許可とは」を参照してください

- ゲスト アクセスを制限するための Microsoft Graph API のメソッドについては、

authorizationPolicyリソース タイプに関するページを参照してください。 - ユーザーのすべてのアクセスを取り消すには、「Microsoft Entra ID でユーザー アクセスを取り消す」を参照してください