ハイブリッド アーキテクチャで回復性を強化する

ハイブリッド認証を使用すると、ユーザーはオンプレミスで管理されている ID を使用して、クラウドベースのリソースにアクセスできます。 ハイブリッド インフラストラクチャには、クラウドとオンプレミスの両方のコンポーネントが含まれています。

- クラウド コンポーネントには、Microsoft Entra ID、Azure リソースとサービス、組織のクラウドベース アプリ、SaaS アプリケーションなどがあります。

- オンプレミス コンポーネントには、オンプレミス アプリケーション、SQL データベースなどのリソース、および Windows Server Active Directory のような ID プロバイダーが含まれます。

重要

ハイブリッド インフラストラクチャでの回復性を計画する際は、依存関係と単一障害点の数を最小限にすることが重要です。

Microsoft は、ハイブリッド認証用として 3 つのメカニズムを提供しています。 これらのオプションは、回復性の順序に従って一覧表示されています。 可能な場合は、パスワード ハッシュ同期を実装することをお勧めします。

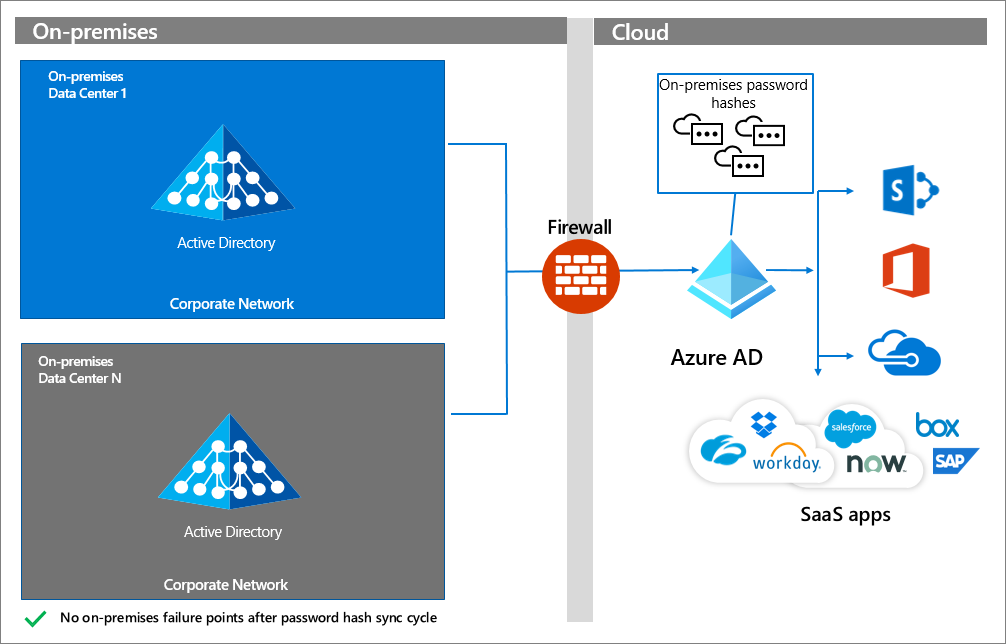

- パスワード ハッシュ同期 (PHS) では、Microsoft Entra Connect を使用して ID とパスワードのハッシュを Microsoft Entra ID に同期させます。 これにより、ユーザーがオンプレミスで管理されているパスワードを使用してクラウドベースのリソースにサインインできるようにします。 PHS には、認証のためではなく、同期のためだけにオンプレミスの依存関係があります。

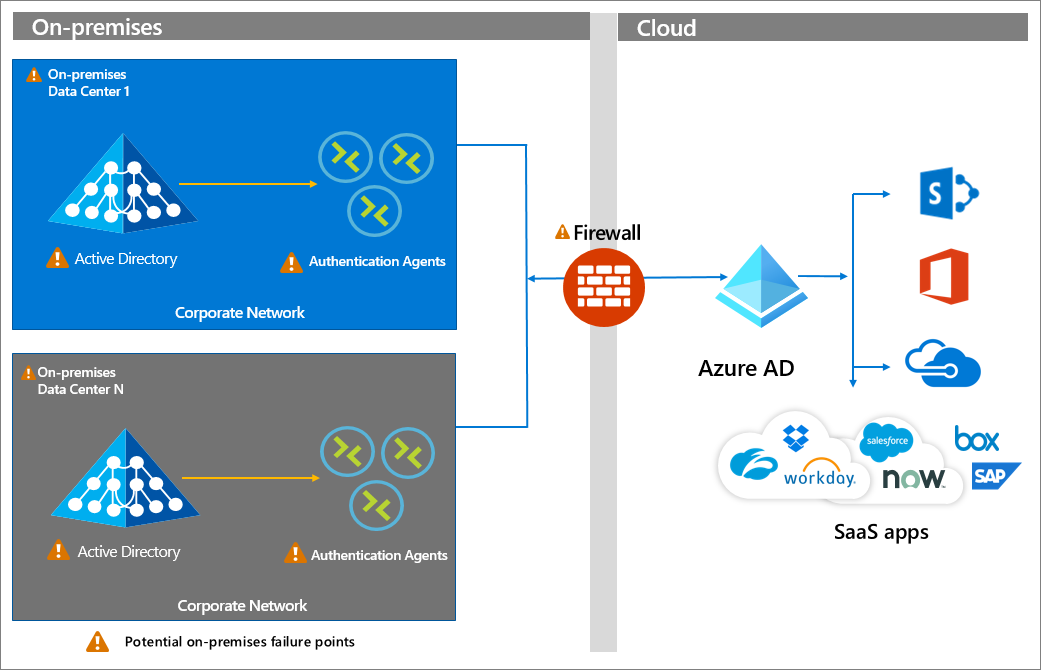

- パススルー認証 (PTA) では、ユーザーはサインインのために Microsoft Entra ID にリダイレクトされます。 次に、企業ネットワークにデプロイされているエージェントを介して、ユーザー名とパスワードがオンプレミスの Active Directory に対して検証されます。 PTA には、オンプレミスの機能として Microsoft Entra PTA エージェントがあり、オンプレミスのサーバー上に存在します。

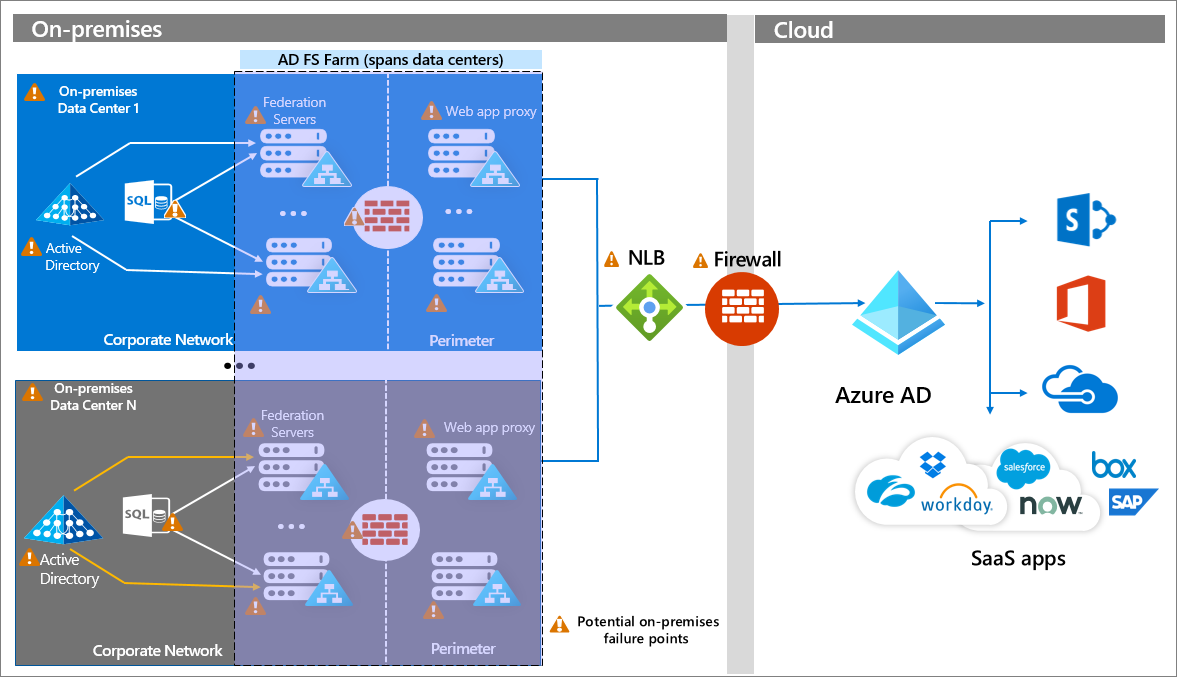

- フェデレーションのお客様が、Active Directory フェデレーション サービス (ADFS) などのフェデレーション サービスをデプロイします。 その後、フェデレーション サービスによって生成された SAML アサーションが Microsoft Entra ID によって検証されます。 フェデレーションは、オンプレミス インフラストラクチャへの依存関係が最も大きいため、障害点も多くなります。

組織では、これらの方法の 1 つ以上が使用されている可能性があります。 詳細については、「Microsoft Entra ハイブリッド ID ソリューションの適切な認証方法を選択する」をご覧ください。 この記事には、方法を決定するのに役立つデシジョン ツリーが含まれています。

パスワード ハッシュの同期

Microsoft Entra ID の最も単純で回復性があるハイブリッド認証オプションは、パスワードハッシュ同期です。 これには、認証要求を処理する際にオンプレミス ID インフラストラクチャへの依存関係はありません。 パスワード ハッシュを持つ ID が Microsoft Entra ID に同期されると、ユーザーはオンプレミスの ID コンポーネントに依存せずに、クラウド リソースに対して認証を行うことができます。

この認証オプションを選択した場合は、オンプレミスの ID コンポーネントが使用不可になっても中断が発生することはありません。 オンプレミスの中断は、ハードウェア障害、停電、自然災害、マルウェアによる攻撃など、さまざまな理由で発生する可能性があります。

PHS の実装方法

PHS を実装するには、次のリソースを参照してください。

PHS を使用できないという要件がある場合は、パススルー認証を使用してください。

パススルー認証

パススルー認証は、サーバー上にオンプレミスで存在する認証エージェントに依存します。 Microsoft Entra ID とオンプレミスの PTA エージェントの間には、永続的な接続 (Service Bus) が存在します。 ファイアウォール、認証エージェントをホストするサーバー、およびオンプレミスの Windows Server Active Directory (またはその他の ID プロバイダー) はすべて潜在的な障害点です。

PTA の実装方法

パススルー認証を実装するには、次のリソースを参照してください。

PTA を使用する場合は、高可用性トポロジを定義します。

フェデレーション

フェデレーションでは、Microsoft Entra ID とフェデレーション サービスの間に信頼関係を作成する必要があります。これには、エンドポイント、トークン署名証明書、およびその他のメタデータの交換が含まれます。 要求が Microsoft Entra ID に到着すると、構成が読み取られ、構成されているエンドポイントにユーザーがリダイレクトされます。 その時点で、ユーザーはフェデレーション サービスと対話し、それによって、Microsoft Entra ID によって検証された SAML アサーションが発行されます。

次の図は、企業の AD FS のトポロジを示しています。これは、複数のオンプレミス データ センターにまたがる冗長フェデレーションおよび Web アプリケーション プロキシ・サーバーが含まれたデプロイです。 この構成は、DNS、geo アフィニティ機能を備えたネットワーク負荷分散、ファイアウォールなどのエンタープライズ ネットワーク インフラストラクチャ コンポーネントに依存します。 オンプレミスのコンポーネントと接続はすべて、障害の影響を受けやすくなります。 詳細については、AD FS のキャパシティ プランニングに関するドキュメントを参照してください。

注意

フェデレーションでは、オンプレミスの依存関係の数が最も多いため、潜在的な障害点の数も最も多くなります。 こちらの図は AD FS を示していますが、他のオンプレミスの ID プロバイダーも、高可用性、スケーラビリティ、およびフェールオーバーを実現するために、同様の設計上の考慮事項の対象となります。

フェデレーションの実装方法

フェデレーション認証戦略を実装している場合、またはその回復性を向上させたい場合は、次のリソースを参照してください。

- フェデレーション認証とは

- フェデレーションのしくみ

- Microsoft Entra フェデレーション互換性リスト

- AD FS のキャパシティ プランニングに関するドキュメントに従います

- Azure IaaS での AD FS のデプロイ

- フェデレーションと共に PHS を有効にします

次のステップ

管理者とアーキテクト向けの回復性に関するリソース

- 資格情報管理を使用して回復性を強化する

- デバイスの状態を使用して回復性を強化する

- 継続的アクセス評価 (CAE) を使用して回復性を強化する

- 外部ユーザー認証の回復性を強化する

- アプリケーション プロキシを使用したアプリケーション アクセスで回復性を強化する