Microsoft Entra Connect: アカウントとアクセス許可

使用および作成されるアカウントと、Microsoft Entra Connect のインストールと使用に必要なアクセス許可について説明します。

Microsoft Entra Connect に使用されるアカウント

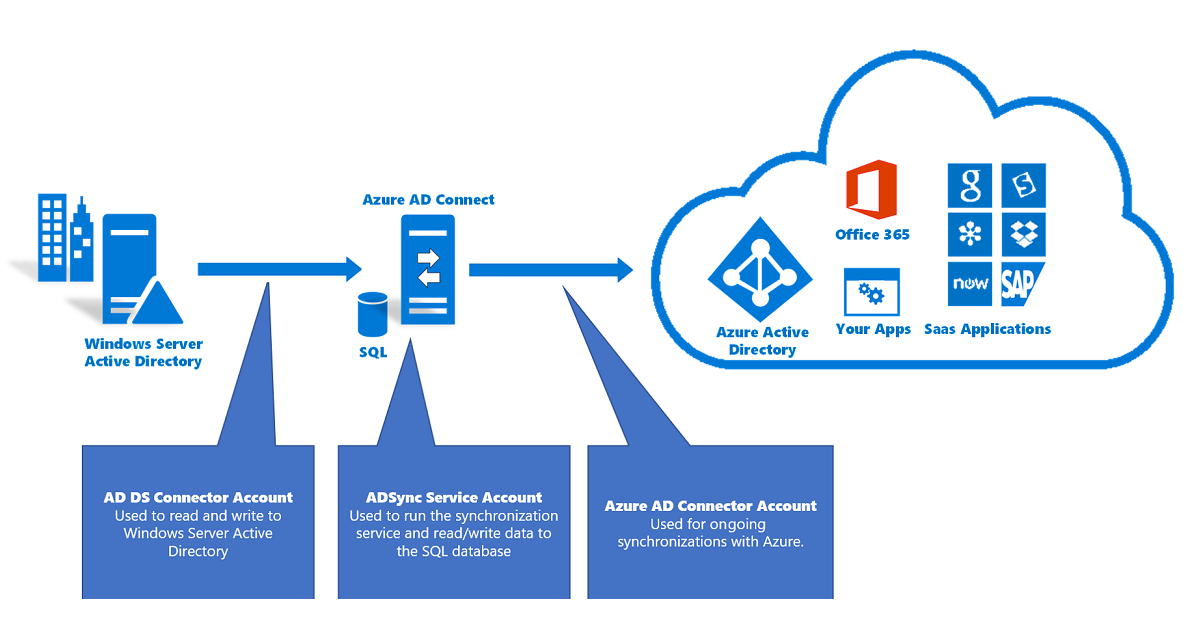

Microsoft Entra Connect では、オンプレミスの Windows Server Active Directory (Windows Server AD) から Microsoft Entra ID に "情報を同期" させるために 3 つのアカウントが使用されます。

AD DS コネクタ アカウント: Active Directory Domain Services (AD DS) を使用した Windows Server AD に対する情報の読み取りと書き込みに使用されます。

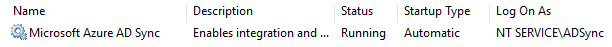

ADSync サービス アカウント: 同期サービスの実行と SQL Server データベースへのアクセスに使用されます。

Microsoft Entra コネクタ アカウント: Microsoft Entra ID に情報を書き込むために使用されます。

Microsoft Entra Connect を "インストール" するには、次のアカウントも必要です。

ローカル管理者アカウント: Microsoft Entra Connect をインストールし、コンピューターのローカル管理者アクセス許可を持っている管理者。

AD DS エンタープライズ管理者アカウント: 必要な AD DS コネクタ アカウントを作成するために必要に応じて使用されます。

Microsoft Entra 全体管理者アカウント: Microsoft Entra コネクタ アカウントを作成するため、および Microsoft Entra ID を構成するために使用されます。 Microsoft Entra 管理センターで、全体管理者とハイブリッド ID 管理者のアカウントを表示できます。 「Microsoft Entra ロールの割り当てを一覧表示する」を参照してください。

SQL SA アカウント (任意): 完全版の SQL Server を使用している場合、ADSync データベースの作成に使用されます。 SQL Server のインスタンスは、Microsoft Entra Connect のインストールに対してローカルでもリモートでもかまいません。 このアカウントは、エンタープライズ管理者アカウントと同じアカウントにすることもできます。

現在では、SQL Server 管理者が帯域外でデータベースをプロビジョニングし、その後、Microsoft Entra Connect 管理者がインストールできます (そのアカウントがデータベース所有者 (DBO) 権限を持つ場合)。 詳しくは、「SQL によって委任された管理者のアクセス許可を使用した Microsoft Entra Connect のインストール」をご覧ください。

重要

ビルド 1.4.###.# 以降では、エンタープライズ管理者アカウントまたはドメイン管理者アカウントは、AD DS コネクタ アカウントとして使用できなくなりました。 既存のアカウントを使用するためにエンタープライズ管理者またはドメイン管理者であるアカウントを入力しようとすると、ウィザードにエラー メッセージが表示され、続行できません。

Note

"エンタープライズ アクセス モデル" を使用して、Microsoft Entra Connect で使用される管理アカウントを管理できます。 組織は、エンタープライズ アクセス モデルを使用して、運用環境よりもセキュリティ制御が強化されている環境で管理アカウント、ワークステーション、およびグループをホストできます。 詳細については、「エンタープライズ アクセス モデル」を参照してください。

グローバル管理者ロールは、初期セットアップ後は必要ありません。 セットアップ後に必要なアカウントは、ディレクトリ同期アカウント ロールのアカウントのみです。 グローバル管理者ロールを持つアカウントを削除する代わりに、より低いレベルのアクセス許可を持つロールにロールを変更することをお勧めします。 アカウントを完全に削除すると、ウィザードをもう一度実行する必要がある場合に問題が発生するおそれがあります。 Microsoft Entra Connect ウィザードをもう一度使用する必要がある場合は、アクセス許可を追加できます。

Microsoft Entra Connect のインストール

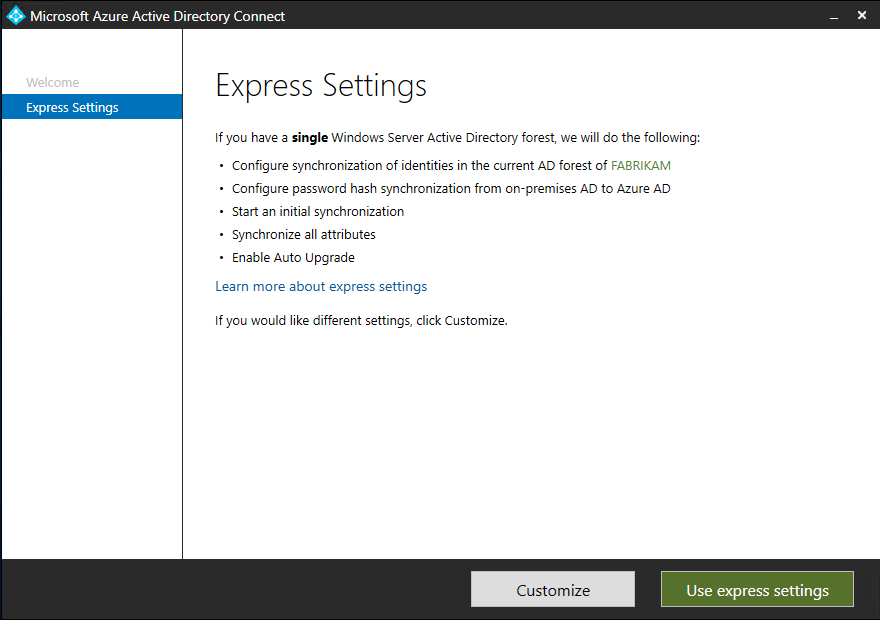

Microsoft Entra Connect インストール ウィザードには次の 2 つのパスが用意されています。

- 簡単設定: Microsoft Entra Connect の簡単設定では、インストールを簡単に構成できるように、より多くのアクセス許可がウィザードに必要です。 ウィザードによってユーザーの作成とアクセス許可の設定が行われるので、自分で行う必要はありません。

- カスタム設定: Microsoft Entra Connect のカスタム設定では、ウィザードの選択肢とオプションがより多くなります。 ただし、一部のシナリオでは、自分が適切なアクセス許可を持っていることを確認することが重要です。

簡単設定

簡単設定では、インストール ウィザードで次の情報を入力します。

- AD DS エンタープライズ管理者の資格情報

- Microsoft Entra 全体管理者の資格情報

AD DS エンタープライズ管理者の資格情報

AD DS エンタープライズ管理者アカウントは、Windows Server AD の構成に使用されます。 これらの資格情報が使用されるのは、インストール中のみです。 ドメイン管理者ではなく、エンタープライズ管理者が、すべてのドメインで Windows Server AD 内のアクセス許可が設定できることを確認する必要があります。

DirSync からアップグレードする場合は、AD DS エンタープライズ管理者の資格情報を使用して、DirSync で使用されていたアカウントのパスワードをリセットします。 Microsoft Entra 全体管理者の資格情報も必要になります。

Microsoft Entra 全体管理者の資格情報

Microsoft Entra 全体管理者アカウント用の資格情報は、インストール中にのみ使用されます。 アカウントは、Microsoft Entra ID への変更を同期する Microsoft Entra コネクタ アカウントを作成するために使用されます。 また、このアカウントにより、同期が Microsoft Entra ID の機能として有効化されます。

詳細については、「グローバル管理者」を参照してください。

AD DS コネクタ アカウントの必須のアクセス許可 (簡単設定の場合)

AD DS Connector アカウントは、Windows Server AD に対する読み取りと書き込みを行うために作成されます。 このアカウントは、簡単設定インストール中に作成される際に、次のアクセス許可を付与されます。

| 権限 | 使用目的 |

|---|---|

| - ディレクトリの変更のレプリケート - ディレクトリの変更をすべてにレプリケート |

パスワード ハッシュの同期 |

| すべてのプロパティの読み取り/書き込み (ユーザー) | インポートおよび Exchange ハイブリッド |

| すべてのプロパティの読み取り/書き込み (iNetOrgPerson) | インポートおよび Exchange ハイブリッド |

| すべてのプロパティの読み取り/書き込み (グループ) | インポートおよび Exchange ハイブリッド |

| すべてのプロパティの読み取り/書き込み (連絡先) | インポートおよび Exchange ハイブリッド |

| [パスワードのリセット] | パスワード ライトバックを有効にするための準備 |

簡単設定ウィザード

簡単設定のインストールでは、ウィザードによっていくつかのアカウントと設定が自動的に作成されます。

次の表は、簡単設定ウィザードのページ、収集される資格情報、その使用目的をまとめたものです。

| ウィザードのページ | 収集される資格情報 | 必要なアクセス許可 | 目的 |

|---|---|---|---|

| 該当なし | インストール ウィザードを実行しているユーザー。 | ローカル サーバーの管理者。 | 同期サービスの実行に使用する ADSync サービス アカウントを作成するために使用されます。 |

| Microsoft Entra ID に接続する | Microsoft Entra ディレクトリ資格情報。 | Microsoft Entra ID の全体管理者の役割。 | - Microsoft Entra ディレクトリでの同期を有効にするために使用されます。 - Microsoft Entra ID での継続的な同期操作に使用される Microsoft Entra コネクタ アカウントを作成するために使用されます。 |

| AD DS に接続 | Windows Server AD の資格情報。 | Windows Server AD の Enterprise Admins グループのメンバー。 | Windows Server AD での AD DS コネクタ アカウントの作成およびそれに対するアクセス許可の付与に使用されます。 この作成されたアカウントは、同期中にディレクトリ情報の読み取りと書き込みを行うために使用されます。 |

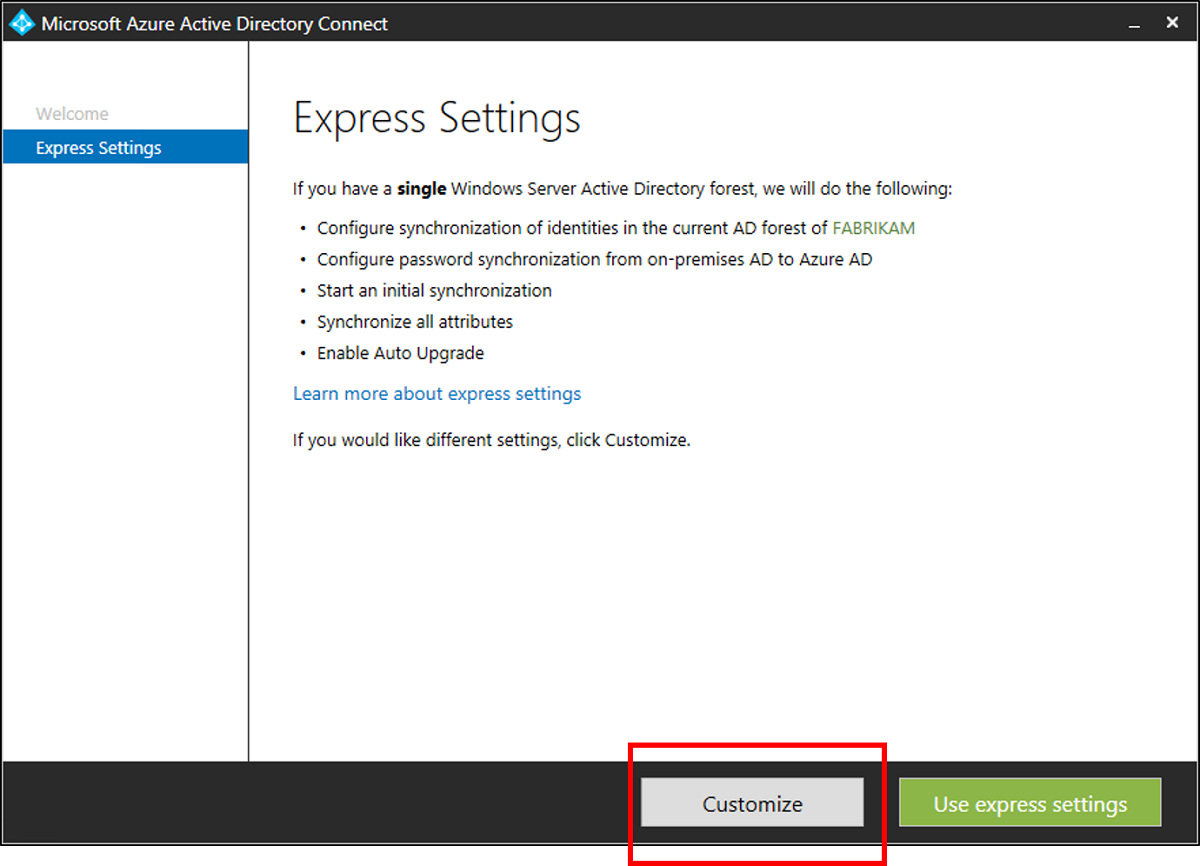

カスタム設定

カスタム設定インストールでは、ウィザードの選択肢とオプションが多くなります。

カスタム設定ウィザード

次の表は、カスタム設定ウィザードのページ、収集される資格情報、その使用目的をまとめたものです。

| ウィザードのページ | 収集される資格情報 | 必要なアクセス許可 | 目的 |

|---|---|---|---|

| 該当なし | インストール ウィザードを実行しているユーザー。 | - ローカル サーバーの管理者。 - 完全な SQL Server のインスタンスを使用する場合、ユーザーは SQL Server のシステム管理者 (sysadmin) である必要があります。 |

既定では、同期エンジン サービス アカウントとして使用するローカル アカウントの作成に使用されます。 このアカウントは、管理者がアカウントを指定しない場合のみに作成されます。 |

| 同期サービスのインストール、サービス アカウントのオプション | Windows Server AD またはローカル ユーザー アカウントの資格情報。 | ユーザーとアクセス許可は、インストール ウィザードにより付与されます。 | 管理者がアカウントを指定している場合は、このアカウントは、同期サービスのサービス アカウントとして使用します。 |

| Microsoft Entra ID に接続する | Microsoft Entra ディレクトリ資格情報。 | Microsoft Entra ID の全体管理者の役割。 | - Microsoft Entra ディレクトリでの同期を有効にするために使用されます。 - Microsoft Entra ID での継続的な同期操作に使用される Microsoft Entra コネクタ アカウントを作成するために使用されます。 |

| ディレクトリの接続 | Microsoft Entra ID に接続されている各フォレストの Windows Server AD 資格情報。 | アクセス許可は、有効にする機能によって異なり、「AD DS コネクタ アカウントの作成」に記載されています。 | このアカウントは、同期中にディレクトリ情報の読み取りと書き込みを行うために使用されます。 |

| AD FS サーバー | ウィザードを実行しているユーザーのサインイン資格情報が接続には不十分である場合に、一覧の各サーバーに対して、ウィザードで資格情報が収集されます。 | ドメイン管理者アカウント。 | Active Directory フェデレーション サービス (AD FS) サーバーロールのインストールと構成中に使用されます。 |

| Web アプリケーション プロキシ サーバー | ウィザードを実行しているユーザーのサインイン資格情報が接続には不十分である場合に、一覧の各サーバーに対して、ウィザードで資格情報が収集されます。 | ターゲット マシンのローカル管理者。 | Web アプリケーション プロキシ (WAP) サーバーロールのインストールと構成中に使用されます。 |

| プロキシ信頼資格情報 | フェデレーション サービスの信頼資格情報 (フェデレーション サービス (FS) から信頼証明書を登録するためにプロキシで使用される資格情報)。 | AD FS サーバーのローカル管理者であるドメイン アカウント。 | FS-WAP 信頼証明書の初回登録。 |

| [AD FS サービス アカウント] ページ [ドメイン ユーザー アカウントを使用します] オプション | Windows Server AD ユーザー アカウントの資格情報。 | ドメイン ユーザー。 | 資格情報が提供されている Microsoft Entra ユーザー アカウントは、AD FS サービスのサインイン アカウントとして使用されます。 |

AD DS コネクタ アカウントの作成

重要

ADSyncConfig.psm1 という名前の新しい PowerShell モジュールが、ビルド 1.1.880.0 (2018 年 8 月にリリース) で導入されました。 このモジュールには、Microsoft Entra Domain Services Connector アカウントに対して適切な Windows Server AD アクセス許可を構成するのに役立つコマンドレットのコレクションが含まれています。

詳細については、「Microsoft Entra Connect: AD DS コネクタ アカウントのアクセス許可の構成」を参照してください。

[Connect your directories](ディレクトリの接続) ページで指定するアカウントは、インストール前に通常のユーザー オブジェクト (VSA、MSA、または gMSA はサポートされていません) として Windows Server AD に作成する必要があります。 Microsoft Entra Connect バージョン 1.1.524.0 以降には、Microsoft Entra Connect ウィザードで、Windows Server AD への接続に使用される AD DS コネクタ アカウントを作成できるオプションがあります。

指定するアカウントにも、必要なアクセス許可が付与されていなければなりません。 インストール ウィザードでアクセス許可は検証されないため、何らかの問題が検出されるのは、同期プロセス中のみです。

必要なアクセス許可は、有効にしたオプションの機能によって異なります。 複数のドメインがある場合は、フォレスト内のすべてのドメインにアクセス許可を付与する必要があります。 これらのいずれの機能も有効にしない場合、既定のドメイン ユーザー アクセス許可で十分です。

| 機能 | アクセス許可 |

|---|---|

| ms-DS-ConsistencyGuid 機能 | 「設計概念」 - 「sourceAnchor としての ms-DS-ConsistencyGuid の使用」に記載されている ms-DS-ConsistencyGuid 属性への書き込みアクセス許可。 |

| パスワード ハッシュの同期 | - ディレクトリの変更のレプリケート - ディレクトリの変更をすべてにレプリケート |

| Exchange ハイブリッドのデプロイメント | ユーザー、グループ、連絡先用の「Exchange ハイブリッドの書き戻し」に記載された属性への書き込みアクセス許可。 |

| Exchange メールのパブリック フォルダー | パブリック フォルダーに関して、「Exchange メールのパブリック フォルダー」に記載された属性への読み取りアクセス許可。 |

| パスワードの書き戻し | ユーザー向けの「パスワード管理の概要」に記載された属性への書き込みアクセス許可。 |

| デバイスの書き戻し | デバイス ライトバックに関する記事で説明されているように、PowerShell スクリプトを使用して付与されたアクセス許可。 |

| グループの書き戻し | Exchange がインストールされているフォレストに "Microsoft 365 グループ" を書き戻すことを許可します。 |

アップグレードに必要なアクセス許可

Microsoft Entra Connect のいずれかのバージョンから新しいリリースにアップグレードする場合、次のアクセス許可が必要です。

| プリンシパル | 必要なアクセス許可 | 目的 |

|---|---|---|

| インストール ウィザードを実行しているユーザー | ローカル サーバーの管理者 | バイナリを更新するために使用されます。 |

| インストール ウィザードを実行しているユーザー | ADSyncAdmins のメンバー | 同期規則などの構成を変更するために使用されます。 |

| インストール ウィザードを実行しているユーザー | SQL Server の完全なインスタンスを使用する場合: 同期エンジン データベースの DBO (または類似のもの) | 新しい列でテーブルを更新するなど、データベース レベルの変更を行うために使用されます。 |

重要

ビルド 1.1.484 では、Microsoft Entra Connect に回帰バグがありました。 このバグにより、SQL Server データベースをアップグレードするために sysadmin アクセス許可が必要です。 このバグは、ビルド 1.1.647 で修正されています。 このビルドにアップグレードするには、sysadmin アクセス許可が必要です。 このシナリオでは、DBO のアクセス許可は十分ではありません。 sysadmin アクセス許可なしで Microsoft Entra Connect をアップグレードしようとすると、アップグレードは失敗し、Microsoft Entra Connect が正しく機能しなくなります。

作成されたアカウントの詳細

以降のセクションでは、Microsoft Entra Connect で作成されたアカウントの詳細について説明します。

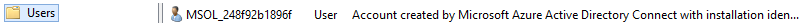

AD DS コネクタ アカウント

簡単設定を使用すると、同期に使用されるアカウントが Windows Server AD に作成されます。 作成されたアカウントは、Users コンテナーのフォレスト ルート ドメインに配置されます。 アカウント名には MSOL_ というプレフィックスが付いています。 アカウントは、有効期限のない長く複雑なパスワードと共に作成されます。 ドメインにパスワード ポリシーがある場合は、このアカウントに対して長い複雑なパスワードが許可されることを確認してください。

カスタム設定を使用する場合は、インストールを開始する前に、ご自身でアカウントを作成する必要があります。 「AD DS コネクタ アカウントの作成」を参照してください。

ADSync サービス アカウント

同期サービスは、複数のアカウントで実行できます。 これは、"仮想サービス アカウント" (VSA)、"グループ管理サービス アカウント" (gMSA)、"スタンドアロンの管理サービス" (sMSA)、または通常のユーザー アカウントで実行できます。 サポートされるオプションは、新規インストールを実行した場合、Microsoft Entra Connect の 2017 年 4 月のリリースで変更されています。 Microsoft Entra Connect の以前のリリースからアップグレードする場合は、このような他のオプションは利用できません。

| アカウントの種類 | インストール オプション | 説明 |

|---|---|---|

| VSA | 高速およびカスタム、2017 年 4 月以降 | このオプションは、ドメイン コントローラー上のインストールを除くすべての簡単設定インストールに使用されます。 カスタム設定の場合は、既定オプションです。 |

| gMSA | カスタム、2017 年 4 月以降 | SQL Server のリモート インスタンスを使用する場合は、gMSA を使用することをお勧めします。 |

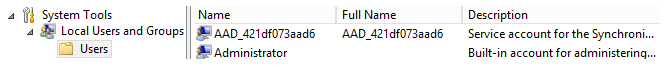

| ユーザー アカウント | 高速およびカスタム、2017 年 4 月以降 | Microsoft Entra Connect が Windows Server 2008 にインストールされる場合とドメイン コントローラーにインストールされる場合にのみ、AAD_ というプレフィックスが付いたユーザー アカウントがインストール時に作成されます。 |

| ユーザー アカウント | 高速およびカスタム、2017 年 3 月以前 | AAD_ というプレフィックスが付いたローカル アカウントがインストール時に作成されます。 カスタム インストールでは、別のアカウントを指定できます。 |

2017 年 3 月以前のビルドで Microsoft Entra Connect を使用する場合は、サービス アカウントのパスワードをリセットしないでください。 セキュリティ上の理由から、Windows によって暗号化キーが破棄されます。 アカウントを他のアカウントに変更するには、Microsoft Entra Connect を再インストールする必要があります。 2017 年 4 月以降のビルドにアップグレードする場合、サービス アカウントのパスワードを変更できますが、使用されるアカウントを変更することはできません。

重要

サービス アカウントを設定できるのは、初回のインストール時のみです。 インストールが完了した後にサービス アカウントを変更することはできません。

次の表に、同期サービス アカウントの既定、推奨、サポート対象の各オプションを示します。

凡例:

- 太字 = 既定のオプション。ほとんどの場合、お勧めのオプションです。

- 斜体 = 既定のオプションでない場合のお勧めのオプション。

- 2008 = Windows Server 2008 にインストールした場合の既定のオプション

- 太字以外 = サポートされているオプション

- ローカル アカウント = サーバー上のローカル ユーザー アカウント

- ドメイン アカウント = ドメイン ユーザー アカウント

- sMSA = スタンドアロンの管理サービス アカウント

- gMSA = グループ管理サービス アカウント

| ローカル データベース Express |

ローカル データベース/ローカル SQL Server Custom |

リモート SQL Server Custom |

|

|---|---|---|---|

| ドメインに参加しているコンピューター | VSA ローカル アカウント (2008) |

VSA ローカル アカウント (2008) ローカル アカウント ドメイン アカウント sMSA、gMSA |

gMSA ドメイン アカウント |

| ドメイン コントローラー | ドメイン アカウント | gMSA ドメイン アカウント sMSA |

gMSA ドメイン アカウント |

VSA

VSA は、パスワードのない特殊な種類のアカウントであり、Windows によって管理されます。

VSA は、同期エンジンと SQL Server が同じサーバー上にあるシナリオで使用するためのものです。 リモート SQL Server を使用する場合は、VSA ではなく gMSA を使用することをお勧めします。

VSA 機能を使用するには、Windows Server 2008 R2 以降が必要です。 Windows Server 2008 に Microsoft Entra Connect をインストールすると、インストールは VSA の代わりにユーザー アカウントを使用するようにフォールバックします。

gMSA

SQL Server のリモート インスタンスを使用する場合は、gMSA を使用することをお勧めします。 gMSA 用に Windows Server AD を準備する方法の詳細については、「グループの管理されたサービス アカウントの概要」を参照してください。

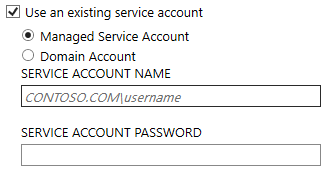

このオプションを使用するには、[必須コンポーネントのインストール] ページで [既存のサービス アカウントを使用する] を選んでから、[マネージド サービス アカウント] を選びます。

このシナリオでは、sMSA を使用することもできます。 ただし、sMSA はローカル コンピューターでのみ使用でき、既定の VSA の代わりに sMSA を使用してもメリットはありません。

sMSA 機能を使用するには、Windows Server 2012 以降が必要です。 以前のバージョンのオペレーティング システムを使用する必要があり、リモート SQL Server を使用する場合は、ユーザー アカウントを使用する必要があります。

ユーザー アカウント

ローカル サービス アカウントはインストール ウィザードで作成されます (カスタム設定で使用するアカウントを指定した場合を除く)。 このアカウントは AAD_ というプレフィックスが付き、実際の同期サービスの実行に使用されます。 Microsoft Entra Connect をドメイン コントローラーにインストールした場合、アカウントはドメインに作成されます。 次の場合、AAD_ サービス アカウントがドメインに存在する必要があります。

- SQL Server を実行しているリモート サーバーを使用する。

- 認証が必要なプロキシを使用する。

AAD_ サービス アカウントは、有効期限のない長く複雑なパスワードと共に作成されます。

このアカウントは、その他のアカウントのパスワードを安全に保存するために使用されます。 それらのパスワードはデータベース内で暗号化されて保存されます。 暗号化キーの秘密キーは、Windows データ保護 API (DPAPI) を使用して、暗号化サービスの秘密キー暗号化で保護されます。

SQL Server の完全なインスタンスを使用する場合、サービス アカウントは、同期エンジン用に作成されたデータベースの DBO です。 このサービスは、他のアクセス許可では意図したように機能しません。 SQL Server ログインも作成されます。

アカウントには、ファイル、レジストリ キー、同期エンジンに関連するその他のオブジェクトへの各アクセス許可も付与されます。

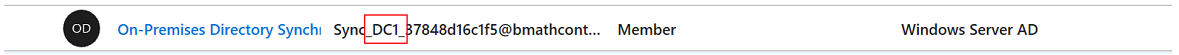

Microsoft Entra コネクタ アカウント

Microsoft Entra ID のアカウントが、同期サービスで使用するために作成されます。 このアカウントは、その表示名で識別できます。

アカウントが使用されるサーバーの名前は、ユーザー名の 2 番目の部分で識別できます。 上の図では、サーバー名は DC1 です。 ステージング サーバーがある場合、各サーバーに独自のアカウントが指定されます。

サーバー アカウントは、有効期限のない長く複雑なパスワードと共に作成されます。 このアカウントには、特別なディレクトリ同期アカウント ロールが付与されます。これは、ディレクトリ同期のタスクのみを実行するアクセス許可を持ちます。 この特別な組み込みロールは、Microsoft Entra Connect ウィザードの外部では付与できません。 Microsoft Entra 管理センターには、このアカウントがユーザー ロールと共に表示されます。

Microsoft Entra ID での同期サービスのアカウント数の上限は 20 個です。

Microsoft Entra インスタンスで既存の Microsoft Entra サービス アカウントのリストを取得するには、次のコマンドを実行します。

$directoryRoleId = Get-MgDirectoryRole | where {$_.DisplayName -eq "Directory Synchronization Accounts"} Get-MgDirectoryRoleMember -DirectoryRoleId $directoryRoleId.Id | Select -ExpandProperty AdditionalProperties使用されていない Microsoft Entra サービス アカウントを削除するには、次のコマンドを実行します。

Remove-MgUser -UserId <Id-of-the-account-to-remove>

Note

これらの PowerShell コマンドを使用する前に、Microsoft Graph PowerShell モジュールをインストールし、Connect-MgGraph を使用して Microsoft Entra ID のインスタンスに接続する必要があります。

Microsoft Entra Connect アカウントの管理やパスワードのリセットを行う方法の詳細については、Microsoft Entra Connect アカウントの管理に関する記事を参照してください。

関連記事

Microsoft Entra Connect の詳細については、次の記事を参照してください。

| トピック | リンク |

|---|---|

| Microsoft Entra Connect をダウンロードする | Microsoft Entra Connect をダウンロードする |

| 簡単設定を使用したインストール | Microsoft Entra Connect の高速インストール |

| カスタマイズした設定を使用したインストール | Microsoft Entra Connect のカスタム インストール |

| DirSync からのアップグレード | Azure AD Sync ツール (DirSync) からのアップグレード |

| インストール後に | インストールの確認とライセンスの割り当て |

次のステップ

詳細については、オンプレミス ID と Microsoft Entra ID の統合に関する記事を参照してください。