ハイブリッド ID で必要なポートとプロトコル

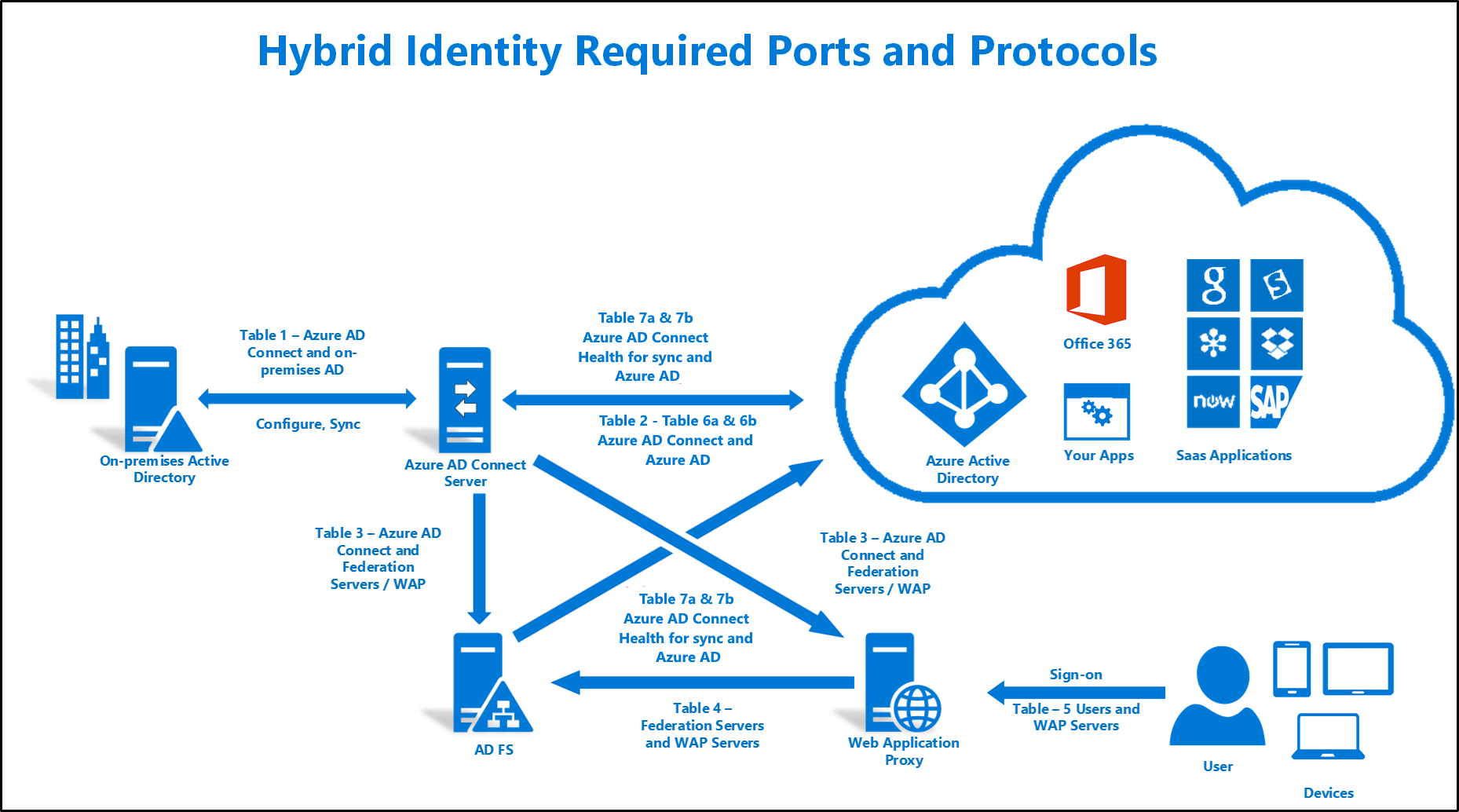

次のドキュメントは、ハイブリッド ID ソリューションを実装するために必要なポートとプロトコルに関するテクニカル リファレンスです。 次の図を使用して、対応する表を参照してください。

表 1 - Microsoft Entra Connect とオンプレミス AD

この表は、Microsoft Entra Connect サーバーとオンプレミスの AD 間の通信に必要なポートとプロトコルについて説明しています。

| プロトコル | Port | 説明 |

|---|---|---|

| DNS | 53 (TCP/UDP) | 送信先フォレストでの DNS 参照です。 |

| Kerberos | 88 (TCP/UDP) | AD フォレストに対する Kerberos 認証です。 |

| MS-RPC | 135 (TCP) | Microsoft Entra Connect ウィザードを AD フォレストにバインドするときの初期構成中に使用され、パスワードの同期中にも使用されます。 |

| LDAP | 389 (TCP/UDP) | AD からのデータのインポートに使用されます。 データは Kerberos の署名およびシールによって暗号化されます。 |

| SMB | 445 (TCP) | シームレス SSO によって、AD フォレストとパスワード ライトバック中にコンピューター アカウントを作成するために使用されます。 詳細については、「ユーザーのアカウントのパスワードを変更する」を参照してください。 |

| LDAP/SSL | 636 (TCP/UDP) | AD からのデータのインポートに使用されます。 データ転送は署名されて暗号化されます。 TLS を使用している場合にのみ使用されます。 |

| RPC | 49152 から 65535 (ランダムな高い数値の RPC ポート)(TCP) | Microsoft Entra Connect を AD フォレストにバインドするときの初期構成中と、パスワードの同期中に使用されます。 動的ポートが変更されている場合は、そのポートを開く必要があります。 詳細については、KB929851、KB832017、KB224196 を参照してください。 |

| WinRM | 5985 (TCP) | Microsoft Entra Connect ウィザードで gMSA を使用して AD FS をインストールする場合にのみ使用します |

| AD DS Web サービス | 9389 (TCP) | Microsoft Entra Connect ウィザードで gMSA を使用して AD FS をインストールする場合にのみ使用します |

| グローバル カタログ | 3268 (TCP) | ドメインにコンピューター アカウントを作成する前に、シームレス SSO によってフォレスト内のグローバル カタログに対してクエリを行うために使用されます。 |

表 2 - Microsoft Entra Connect と Microsoft Entra ID

次の表では、Microsoft Entra Connect サーバーと Microsoft Entra ID の間の通信に必要なポートとプロトコルについて説明します。

| プロトコル | Port | 説明 |

|---|---|---|

| HTTP | 80 (TCP) | TLS/SSL 証明書を検証するための CRL (証明書失効リスト) をダウンロードするために使用されます。 |

| HTTPS | 443 (TCP) | Microsoft Entra ID と同期するために使用されます。 |

ファイアウォールで開く必要のある URL と IP アドレスの一覧については、Office 365 の URL と IP アドレスの範囲および Microsoft Entra Connect の接続性のトラブルシューティングを参照してください。

表 3 - Microsoft Entra Connect と AD FS フェデレーション サーバー/WAP

この表は、Microsoft Entra Connect サーバーと AD FS フェデレーション/WAP サーバー間の通信に必要なポートとプロトコルについて説明しています。

| プロトコル | Port | 説明 |

|---|---|---|

| HTTP | 80 (TCP) | TLS/SSL 証明書を検証するための CRL (証明書失効リスト) をダウンロードするために使用されます。 |

| HTTPS | 443 (TCP) | Microsoft Entra ID と同期するために使用されます。 |

| WinRM | 5985 | WinRM リスナー |

表 4 - WAP とフェデレーション サーバー

この表は、フェデレーション サーバーと WAP サーバー間の通信に必要なポートとプロトコルについて説明しています。

| Protocol | Port | 説明 |

|---|---|---|

| HTTPS | 443 (TCP) | 認証で使用されます。 |

表 5 - WAP とユーザー

この表は、ユーザーと WAP サーバー間の通信に必要なポートとプロトコルについて説明しています。

| Protocol | Port | 説明 |

|---|---|---|

| HTTPS | 443 (TCP) | デバイスの認証で使用されます。 |

| TCP | 49443 (TCP) | 証明書の認証で使用されます。 |

表 6a および 6b - シングル サインオン (SSO) でのパススルー認証およびシングル サインオン (SSO) でのパスワード ハッシュ同期

次の表では、Microsoft Entra Connect と Microsoft Entra ID の間の通信に必要なポートとプロトコルについて説明します。

表 6a - SSO でのパススルー認証のトラブルシューティング

| Protocol | Port | 説明 |

|---|---|---|

| HTTP | 80 (TCP) | TLS/SSL 証明書を検証するための CRL (証明書失効リスト) をダウンロードするために使用されます。 コネクタの自動更新機能が正常に機能するためにも必要です。 |

| HTTPS | 443 (TCP) | 機能の有効化と無効化、コネクタの登録、コネクタの更新プログラムのダウンロード、すべてのユーザー サインイン要求の処理に使用されます。 |

さらに、Microsoft Entra Connect が Azure データ センターの IP 範囲に対して直接 IP 接続できる必要があります。

表 6b - SSO でのパスワード ハッシュ同期

| Protocol | Port | 説明 |

|---|---|---|

| HTTPS | 443 (TCP) | SSO 登録を有効にするために使用されます (SSO 登録プロセスでのみ必要です)。 |

さらに、Microsoft Entra Connect が Azure データ センターの IP 範囲に対して直接 IP 接続できる必要があります。 ここでも、これは SSO 登録プロセスでのみ必要です。

表 7a と 7b - (AD FS/Sync) と Microsoft Entra ID の Microsoft Entra Connect Health エージェント

次の表は、Microsoft Entra Connect Health エージェントと Microsoft Entra ID 間の通信に必要なエンドポイント、ポート、およびプロトコルについて説明しています

表 7a - (AD FS/Sync) と Microsoft Entra ID の Microsoft Entra Connect Health エージェントのポートとプロトコル

この表は、Microsoft Entra Connect Health エージェントと Microsoft Entra ID 間の通信に必要な以下の送信ポートとプロトコルについて説明しています。

| プロトコル | Port | 説明 |

|---|---|---|

| Azure Service Bus | 5671 (TCP) | Microsoft Entra ID に正常性情報を送信するために使用されます。 (推奨されますが、最新バージョンでは不要です) |

| HTTPS | 443 (TCP) | Microsoft Entra ID に正常性情報を送信するために使用されます。 (フェールバック) |

5671がブロックされている場合、エージェントは443にフォールバックしますが、5671を使用することをお勧めします。 このエンドポイントは最新バージョンのエージェントでは不要です。 Microsoft Entra Connect Health エージェントの最新バージョンは、ポート 443 のみを必要とします。

7b - (AD FS/Sync) と Microsoft Entra ID の Microsoft Entra Connect Health エージェントのエンドポイント

エンドポイントの一覧については、 Microsoft Entra Connect Health エージェントの「必要条件」セクションを参照してください。