段階的なロールアウトを使用してクラウド認証に移行する

段階的なロールアウトにより、ドメインを切り替える前に、Microsoft Entra 多要素認証、条件付きアクセス、漏洩した資格情報の ID 保護、ID 管理などのクラウド認証機能を使用して、一連のユーザーを選択的にテストすることができます。 この記事では、スイッチの作成方法について説明します。

段階的ロールアウトを開始する前に、次の条件が 1 つ以上当てはまる場合の影響を考慮する必要があります。

- 現在、オンプレミスの Multi-Factor Authentication Server を使用しています。

- 認証にスマート カードを使用しています。

- お使いのサーバーは、特定のフェデレーション専用機能を提供しています。

- サードパーティのフェデレーション ソリューションから管理サービスに移行しようとしています。

この機能を試す前に、適切な認証方法の選択に関するガイドを確認するようお勧めします。 詳細については、「メソッドの比較」の表を参照して、Microsoft Entra ハイブリッド ID ソリューションの適切な認証方法を選択する を参照してください。

この機能の概要については、次の「段階的なロールアウトとは?」の動画をご覧ください。

前提条件

フェデレーション ドメインを持つ Microsoft Entra テナントがあること。

次のいずれかのオプションの移行を決定していること。

- パスワード ハッシュ同期 (sync)。 詳細については、パスワード ハッシュ同期の概要ページを参照してください。

- パススルー認証。 詳細については、「パススルー認証とは」を参照してください

- Microsoft Entra 証明書ベースの認証 (CBA) 設定。 詳細については、「Microsoft Entra の証明書ベースの認証の概要」を参照してください

いずれのオプションでも、サイレント サインインできるよう、シングル サインオン (SSO) を有効にすることをお勧めします。 Windows 7 または 8.1 のドメイン参加デバイスの場合、シームレス SSO の使用をお勧めします。 詳細については、シームレス SSO の概要ページを参照してください。 Windows 10、Windows Server 2016、およびそれ以降のバージョンの場合、Microsoft Entra 参加デバイス、Microsoft Entra ハイブリッド参加デバイス、または個人デバイスを [職場または学校アカウントの追加] で登録し、プライマリ更新トークン (PRT) 経由の SSO を使用することをお勧めします。

クラウド認証に移行されているユーザーに必要なすべての適切なテナント ブランド化および条件付きアクセス ポリシーを構成していること。

フェデレーション認証からクラウド認証に移行した場合は、DirSync 設定

SynchronizeUpnForManagedUsersが有効であることを確認する必要があります。そうでない場合、Microsoft Entra ID では、マネージド認証を使うライセンス ユーザー アカウントの UPN または代替ログイン ID への同期更新を許可しません。 詳細については、「Microsoft Entra Connect Sync サービスの機能」を参照してください。Microsoft Entra 多要素認証の使用を計画している場合は、セルフサービス パスワード リセット (SSPR) と 多要素認証の統合された登録を使用して、ユーザーが認証方法を 1 回で登録できるようにすることをお勧めします。 注: ステージングされたロールアウト中に MyProfile ページを使用してパスワードのリセットやパスワードの変更のために SSPR を使用するときは、Microsoft Entra Connect は新しいパスワード ハッシュを同期する必要があり、これにはリセット後最大 2 分かかることがあります。

段階的なロールアウト機能を使用するには、テナントのハイブリッド ID 管理者である必要があります。

特定の AD フォレストで シームレス SSO を有効にするには、ドメイン管理者である必要があります。

Microsoft Entra ID または Microsoft Entra 参加を展開する場合、Windows 10 1903 Update にアップグレードする必要があります。

サポートされるシナリオ

段階的なロールアウトでは、次のシナリオがサポートされています。 この機能は、次の場合にのみ機能します:

Microsoft Entra Connect を使用して Microsoft Entra ID にプロビジョニングされたユーザー。 「クラウドのみ」のユーザーには適用されません。

ブラウザーおよび 最新の認証 クライアント上でのユーザー サインイン トラフィック。 レガシ認証を使用するアプリケーションまたはクラウド サービスは、フェデレーション認証のフローにフォールバックします。 レガシ認証の例としては、最新の認証が無効になっている Exchange オンラインや、最新の認証をサポートしていない Outlook 2010 があります。

グループ サイズは現在 50,000 ユーザーに制限されています。 50,000 ユーザーより大きなグループがある場合は、段階的なロールアウトのために、このグループを複数のグループに分割することをお勧めします。

Windows 10 バージョン 1903 以降の、フェデレーション サーバーへの通信経路を使用しない Windows 10 ハイブリッド参加または Microsoft Entra 参加のプライマリ更新トークンの取得 (ユーザーの UPN がルーティング可能であり、ドメイン サフィックスが Microsoft Entra ID で検証されている場合)。

Windows 10 バージョン 1909 以降では、段階的なロールアウトでオートパイロットの登録がサポートされています。

サポートされていないシナリオ

次のシナリオは、段階的なロールアウトではサポートされていません。

POP3 や SMTP などのレガシ認証はサポートされていません。

特定のアプリケーションは、認証中に「domain_hint」クエリ パラメーターを Microsoft Entra ID に送信します。 これらのフローは続行され、段階的なロールアウトが有効になっているユーザーは、認証にフェデレーションを引き続き使用します。

管理者は、セキュリティ グループを使用してクラウド認証をロールアウトできます。 オンプレミスの Active Directory セキュリティグループを使用しているときに、同期の待機時間を回避するには、クラウド セキュリティ グループを使用するようお勧めします。 次の条件が適用されます:

- 機能ごとに最大 10 個のグループを使用できます。 つまり、パスワードハッシュ同期、パススルー認証、シームレス SSO に対して、それぞれ 10 個のグループを使用できます。

- 入れ子になったグループはサポートされていません。

- 段階的なロールアウトでは、動的グループはサポートされていません。

- グループ内の連絡先オブジェクトがグループ フォームの追加をブロックします。

段階的なロールアウトでセキュリティ グループを初めて追加するときは、UX タイムアウトを回避するために 200 ユーザーに制限されます。グループを追加した後は、必要に応じて、さらに多くのユーザーをそこに直接追加できます。

ユーザーがパスワード ハッシュ同期 (PHS) を使用して段階的ロールアウトを行っている間、既定ではパスワードの有効期限は適用されません。 パスワードの有効期限は、"CloudPasswordPolicyForPasswordSyncedUsersEnabled" を有効にすることで適用できます。 "CloudPasswordPolicyForPasswordSyncedUsersEnabled" が有効な場合、パスワードの有効期限ポリシーは、オンプレミスでパスワードが設定されたときから 90 日間に設定され、これをカスタマイズするオプションはありません。 ユーザーが段階的ロールアウト中の場合、プログラムによる PasswordPolicies 属性の更新はサポートされていません。 'CloudPasswordPolicyForPasswordSyncedUsersEnabled' を設定する方法については、「パスワードの有効期限ポリシー」を参照してください。

1903 より前の Windows 10 バージョンの、Windows 10 ハイブリッド参加または Microsoft Entra 参加のプライマリ更新トークンの取得。 このシナリオは、ユーザーのサインインが段階的なロールアウトのスコープ内にある場合でも、フェデレーション サーバーの WS-Trust エンドポイントにフォールバックします。

すべてのバージョンの Windows 10 ハイブリッド参加または Microsoft Entra 参加のプライマリ更新トークンの取得 (ユーザーのオンプレミス UPN がルーティング可能でない場合)。 このシナリオは、段階的なロールアウトのモードでは WS-Trust エンドポイントにフォールバックしますが、段階的な移行が完了し、ユーザーのサインオンがフェデレーション サーバーに依存しなくなったときに機能しなくなります。

Windows 10 バージョン 1903 以降で非永続的な VDI を設定している場合は、フェデレーション ドメインにとどまる必要があります。 非永続的な VDI では、マネージド ドメインへの移行はサポートされていません。 詳細については、「デバイス ID とデスクトップの仮想化」を参照してください。

登録機関またはスマート カード ユーザーとして機能しているフェデレーション サーバー経由で発行された証明書と共に Windows Hello for Business のハイブリッド証明書信頼を使用している場合、このシナリオは段階的なロールアウトではサポートされません。

Note

それでも、フェデレーションからクラウド認証への最終的な切り替えを、Microsoft Entra Connect または PowerShell を使用して行う必要があります。 段階的なロールアウトによって、ドメインがフェデレーションからマネージドに切り替えられることはありません。 ドメイン カットオーバーの詳細については、フェデレーションからパスワード ハッシュ同期に移行する方法およびフェデレーションからパススルー認証に移行する方法に関する記事を参照してください。

段階的なロールアウトの使用を開始する

段階的なロールアウトを使用してパスワード ハッシュ同期サインインをテストするには、次のセクションの作業前の指示に従ってください。

使用する PowerShell コマンドレットの詳細については、「Microsoft Entra ID 2.0 プレビュー」を参照してください。

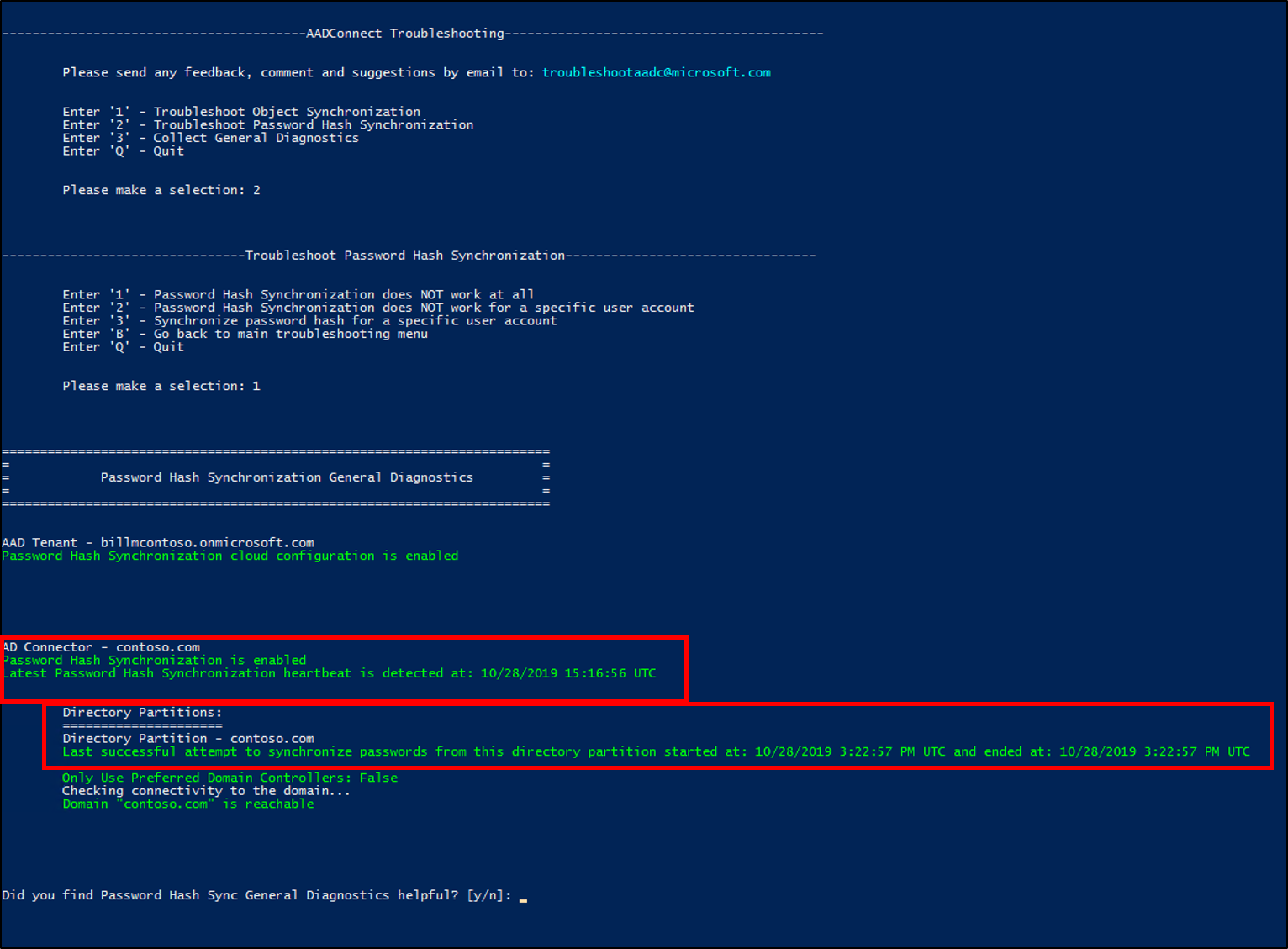

パスワード ハッシュ同期の事前作業

Microsoft Entra Connect の [オプション機能] ページから、パスワード ハッシュ同期を有効にします。

すべてのユーザーのパスワード ハッシュが、Microsoft Entra ID に同期されるように、完全な パスワード ハッシュ同期サイクルが実行されていることを確認します。 パスワードハッシュ同期の状態を確認するには、Microsoft Entra Connect Sync によるパスワードハッシュ同期のトラブルシューティング の PowerShell 診断を使用できます。

段階的なロールアウトを使用してパススルー認証サインインをテストする場合は、次のセクションの前の作業前の手順に従って有効にします。

パススルー認証の事前作業

パススルー認証エージェントを実行する、Windows Server 2012 R2 以降を実行しているサーバーを特定します。

Microsoft Entra Connect サーバーは選択しないでください。 そのサーバーがドメインに参加していて、選択したユーザーを Active Directory で認証し、送信ポートや URL で Microsoft Entra ID と通信できることを確認します。 詳細については、クイックスタートの「ステップ1:前提条件を確認する」のセクションを確認します: Microsoft Entra シームレス シングル サインオン。

Microsoft Entra Connect 認証エージェントをダウンロードして、サーバーにインストールします。

高可用性を有効にするには、他のサーバーに追加の認証エージェントをインストールします。

スマート ロックアウトの設定が適切に構成されているか確認します。 そうすることで、ユーザーのオンプレミスの Active Directory Domain Services アカウントが悪意のある攻撃者によってロックアウトされないようにすることができます。

段階的なロールアウトのために選択するサインイン方法 (パスワード ハッシュ同期またはパススルー認証) には関係なく、シームレス SSO を有効にすることをお勧めします。 シームレス SSO を有効にするには、次のセクションの作業前の手順に従います。

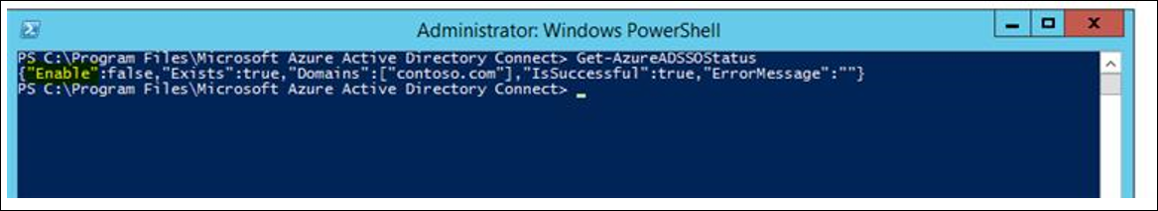

シームレス SSO の事前作業

PowerShell を使用して、Active Directory Domain Services フォレストでシームレス SSO を有効にします。 複数の Active Directory フォレストがある場合は、各フォレストに対して個別に有効にします。 シームレス SSO は、段階的なロールアウトのために選択されているユーザーに対してのみトリガーされます。 既存のフェデレーション設定には影響しません。

次のタスクに従って、シームレス SSO を有効にします。

Microsoft Entra Connect Server にサインインします。

%programfiles%\Microsoft Entra Connect フォルダーに移動します。

次のコマンドレットを実行して、シームレス SSO PowerShell モジュールをインポートします:

Import-Module .\AzureADSSO.psd1PowerShell を管理者として実行します。 PowerShell で、

New-AzureADSSOAuthenticationContextを呼び出します。 このコマンドを実行すると、テナントのハイブリッド ID 管理者資格情報を入力できるペインが開きます。Get-AzureADSSOStatus | ConvertFrom-Jsonを呼び出します。 このコマンドは、この機能が有効になっている Active Directory フォレストの一覧 (「ドメイン」リストを参照) を表示します。 これは、既定ではテナント レベルで false に設定されています。

$creds = Get-Credentialを呼び出します。 プロンプトが表示されたら、目的の Active Directory フォレストのドメイン管理者の資格情報を入力します。Enable-AzureADSSOForest -OnPremCredentials $credsを呼び出します。 このコマンドは、シームレス SSO に必要なこの特定の Active Directory フォレスト用のオンプレミスのドメイン コントローラーから AZUREADSSOACC コンピューターのアカウントを作成します。シームレス SSO を使用するには、URL がイントラネット ゾーンに含まれている必要があります。 グループポリシーを使用して、これらの Url をデプロイする方法については、クイックスタート: Microsoft Entra シームレス シングル サインオン。

完全なチュートリアルについては、シームレス SSO 用のデプロイ計画 をダウンロードすることもできます。

段階的なロールアウトを有効にする

特定の機能 (パススルー認証、パスワードハッシュ同期、または シームレスSSO) をグループ内の選択したユーザーセットにロールアウトするには、次のセクションの手順に従います。

テナントの特定の機能の段階的なロールアウトを有効にする

ヒント

この記事の手順は、開始するポータルによって若干異なる場合があります。

次のオプションをロールアウトできます。

- パスワード ハッシュ同期 + シームレス SSO

- パススルー認証 + シームレス SSO

- サポート対象外 - パスワード ハッシュ同期 + パススルー認証 + シームレス SSO

- 証明書ベースの認証の設定

- Azure Multifactor Authentication

段階的ロールアウトを構成するには、こちらの手順に従います。

少なくともハイブリッド ID 管理者として Microsoft Entra 管理センターにサインインします。

[ID]>[ハイブリッド管理]>[Microsoft Entra Connect]>[Connect sync] の順に移動します。

[Microsoft Entra Connect] ページの [クラウド認証の段階的なロールアウト] で、[マネージド ユーザー サインインの段階的ロールアウトを有効にする] リンクを選択します。

[段階的ロールアウト機能を有効にする] ページで、有効にするオプション (パスワード ハッシュ同期、パススルー認証、シームレス シングル サインオン、または証明書ベースの認証) を選択します。 たとえば、パスワード ハッシュ同期とシームレス シングル サインオンを有効にする場合、両方のコントロールを [オン] に切り替えます。

選択した機能にグループを追加します。 たとえば、"パススルー認証" と "シームレス SSO" です。 タイムアウトを回避するには、最初に、セキュリティ グループに含まれるメンバーが 200 人以下であることを確認してください。

注意

グループ内のメンバーは、段階的なロールアウトに対して自動的に有効になります。 段階的なロールアウトでは、入れ子になったグループと動的グループはサポートされていません。 新しいグループを追加するとき、グループ内のユーザー (新しいグループ 1 つにつき最大 200 ユーザー) が、即座にマネージド認証を使用するように更新されます。 グループを編集する (ユーザーを追加または削除する) 場合、変更が有効になるまでに最大 24 時間かかることがあります。 シームレス SSO は、ユーザーがシームレス SSO グループ内にあり、PTA または PHS グループのいずれかにも含まれている場合にのみ適用されます。

監査

段階的なロールアウトで実行するさまざまなアクションの監査イベントが有効になっています。

パスワード ハッシュ同期、パススルー認証、またはシームレス SSO に対して段階的なロールアウトを有効にするときの監査イベント。

注意

段階的なロールアウトを使用してシームレス SSO を有効したときに監査イベントが記録されます。

![[機能のロールアウトポリシーの作成] ウィンドウ - [アクティビティ] タブ](media/how-to-connect-staged-rollout/staged-7.png)

![[機能のロールアウトポリシーの作成] ウィンドウ - [変更されたプロパ ティ] タブ](media/how-to-connect-staged-rollout/staged-8.png)

パスワード ハッシュ同期、パススルー認証、シームレス SSO に対してグループを追加したときの監査イベント。

注意

段階的なロールアウトのためにグループがパスワード ハッシュ同期に追加されたときに監査イベントが記録されます。

![[機能ロールアウトへのグループの追加] ペイン - [アクティビティ] タブ](media/how-to-connect-staged-rollout/staged-9.png)

![[機能ロールアウトへのグループの追加] ペイン - [変更されたプロパティ] タブ](media/how-to-connect-staged-rollout/staged-10.png)

グループに追加されたユーザーが段階的なロールアウトに対して有効になったときの監査イベント。

![[機能ロールアウトへのユーザーの追加] ペイン - [アクティビティ] タブ](media/how-to-connect-staged-rollout/staged-11.png)

![[機能ロールアウトへのユーザーの追加] ペイン - [ターゲット] タブ](media/how-to-connect-staged-rollout/staged-12.png)

検証

パスワード ハッシュ同期または パススルー認証 を使用したサインイン (ユーザー名とパスワードによるサインイン) をテストするには、次のタスクを実行します。

エクストラネットで、プライベート ブラウザー セッションの [アプリ] ページに移動し、段階的なロールアウトのために選択されているユーザー アカウントの UserPrincipalName (UPN) を入力します。

段階的なロールアウトの対象となっているユーザーは、フェデレーション ログインページにリダイレクトされません。 代わりに、Microsoft Entra テナントブランドのサインインページでサインインするように求められます。

UserPrincipalName でフィルター処理して、Microsoft Entra サインイン アクティビティ レポートにサインインが正常に表示されていることを確認します。

シームレス SSO を使用したサインインをテストするには、次のようにします:

イントラネットで、プライベート ブラウザー セッションの [アプリ] ページに移動し、段階的なロールアウトのために選択されているユーザー アカウントの UserPrincipalName (UPN) を入力します。

そのユーザーがシームレスな SSO の段階的なロールアウトの対象になっている場合は、「サインインしようとしています...」というメッセージが表示されてから、サイレントにサインインが実行されます。

UserPrincipalName でフィルター処理して、Microsoft Entra サインイン アクティビティ レポートにサインインが正常に表示されていることを確認します。

選択された段階的なロールアウトのユーザーに対して Active Directory フェデレーション サービス (AD FS) で引き続き実行されているユーザーのサインインを追跡するには、「AD FS のトラブルシューティング - イベントとログ」の手順に従います。 サード パーティのフェデレーション プロバイダーで、これを確認する方法については、ベンダーのドキュメントを確認してください。

注意

ユーザーが PHS で段階的なロールアウトを使用しているときにパスワードを変更すると、同期時間のため、有効になるまでに最大 2 分かかることがあります。 ユーザーがパスワードを変更したときに混乱が生じないように、それが反映されるまでの想定時間をあらかじめ伝えるようにしてください。

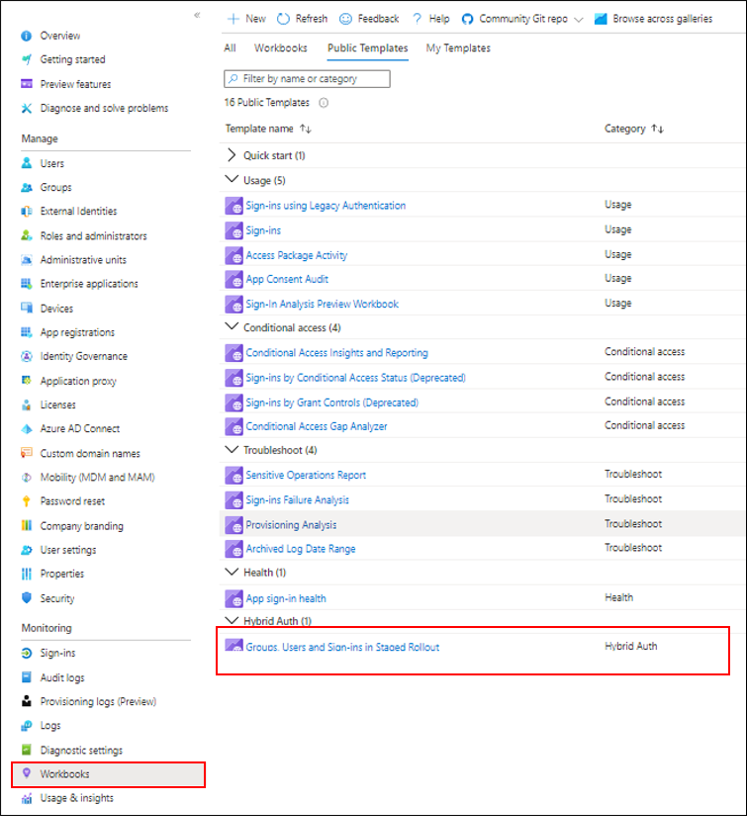

監視

Microsoft Entra 管理センターの新しいハイブリッド認証ブックを使用して、段階的ロールアウトで追加または削除されたユーザーやグループに加え、段階的ロールアウト中のユーザーのサインインを監視できます。

段階的なロールアウトからユーザーを削除する

ユーザーをグループから削除すると、そのユーザーの段階的なロールアウトが無効になります。 段階的なロールアウト機能を無効にするには、そのコントロールを [オフ] に戻します。

よく寄せられる質問

Q:この機能を運用環境で使用できますか?

A:はい。この機能は運用テナントで使用できますが、まずテスト テナントでこの機能を試すようお勧めします。

Q:この機能を使用して、一部のユーザーがフェデレーション認証を使用し、その他のユーザーがクラウド認証を使用するという永続的な "共存" を維持することはできますか?

A:いいえ。この機能は、クラウド認証をテストする目的で設計されています。 少数のユーザー グループのテストが成功したら、クラウド認証に移行する必要があります。 予期しない認証フローにつながる可能性があるため、永続的な混在状態は、推奨しません。

Q: PowerShell を使用して段階的なロールアウトを実行できますか?

A:はい。 PowerShell を使用して段階的なロールアウトを実行する方法については、「Microsoft Entra ID プレビュー」を参照してください。