Identity Protection とは

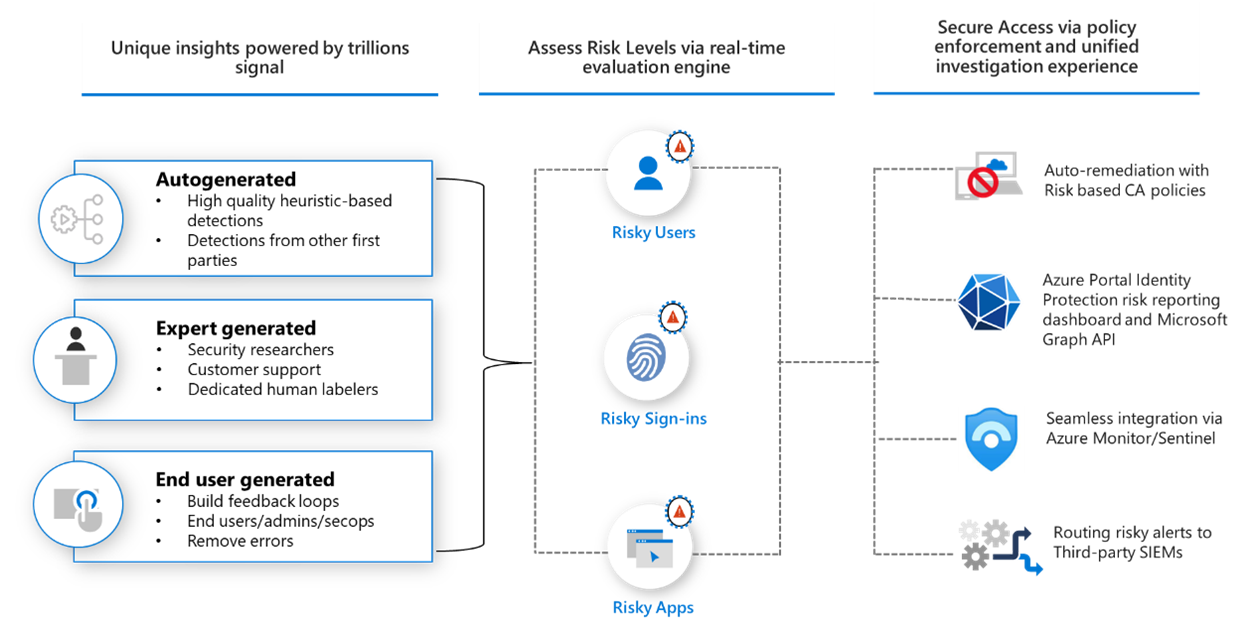

Microsoft Entra ID Protection を使うと、組織が ID に関するリスクを検出、調査、修復できます。 これらの ID に関するリスクは、アクセスに関する決定を行うために条件付きアクセスなどのツールへの入力としたり、さらなる調査や関連付けのためにセキュリティ情報イベント管理 (SIEM) ツールへの入力とし直すことができます。

リスクを検出する

Microsoft は、組織を保護するために、カタログ内の検出に対して継続的に追加および更新を行っています。 これらの検出は、Active Directory、Microsoft アカウント、Xbox を使用したゲームからの 1 日あたり何兆ものシグナルの分析に基づく学習から得られるものです。 この幅広いシグナルは、Identity Protection が次のような危険な動作を検出するのに役立ちます。

- 匿名 IP アドレスの使用

- パスワード スプレー攻撃

- 漏洩した資格情報

- その他...

各サインイン中に、Identity Protection では、すべてのリアルタイム サインイン検出を実行し、サインイン セッションのリスク レベルを生成します。これはサインインが侵害された可能性の高さを示します。 その後に、このリスク レベルに基づいて、ユーザーと組織を保護するためのポリシーが適用されます。

リスクとその検出方法の完全な一覧については、「リスクとは」の記事を参照してください。

調査

ID で検出されたすべてのリスクが、レポートを使用して追跡されます。 Identity Protection には、管理者がリスクを調査してアクションを実行するための次の 3 つの主要なレポートが用意されています。

- リスク検出: 検出された各リスクは、リスク検出として報告されます。

- 危険なサインイン: 危険なサインインは、そのサインインに対して 1 つ以上のリスク検出が報告されると報告されます。

- 危険なユーザー: 危険なユーザーは、次のいずれかまたは両方が成り立つ場合に報告されます:

- ユーザーに 1 つ以上の危険なサインインがある。

- 1 つ以上のリスク検出が報告された。

レポートの使用方法の詳細については、「方法: リスクを調査する」の記事を参照してください。

リスクを修復する

セキュリティで自動化が重要なのはなぜか?

2022 年 2 月 3 日付けの「"Cyber Signals: 最新の研究、知見、トレンドでサイバーの脅威から身を守る"」というブログ投稿で、Microsoft は次の統計情報を含む脅威インテリジェンスの概要を共有しました。

分析した内容: 「...24 兆ものセキュリティ シグナルを、40 を超える民族国家グループと 140 を超える脅威グループを監視して追跡しているインテリジェンスと併せて...」

「...2021 年 1 月から 2021 年 12 月まで、256 億を超える Microsoft Entra ブルート フォース認証攻撃をブロックしました...」

シグナルと攻撃の実際の規模が大きい場合、対応を続けるには、ある程度の自動化が必要です。

自動修復

リスクベースの条件付きアクセス ポリシーを有効にすると、強力な認証方法の提供などのアクセス制御を要求したり、多要素認証を実行したり、検出されたリスク レベルに基づく安全なパスワード リセットを実行したりできます。 ユーザーがアクセス制御を正常に完了すると、リスクは自動的に修復されます。

手動による修復

ユーザー修復が有効になっていない場合、管理者は、ポータル、API 経由、または Microsoft 365 Defender でのレポートでそれらを手動で確認する必要があります。 管理者は、手動アクションを実行してリスクを無視したり、安全と確認したり、侵害と確認することができます。

データの利用

Identity Protection からのデータは、アーカイブ、さらなる調査、関連付けのために他のツールにエクスポートすることができます。 Microsoft Graph ベースの API を使用すると、組織はこのデータを収集して、SIEM などのツールでさらに処理することができます。 Identity Protection API へのアクセス方法の詳細は、Microsoft Entra ID Protection と Microsoft Graph の概要に関する記事で確認できます

Identity Protection の情報と Microsoft Sentinel の統合に関する詳細については、Microsoft Entra ID Protection からのデータへの接続に関する記事を参照してください。

組織は、Microsoft Entra ID 内の診断設定を変更することで、より長い期間にわたりデータを保存できます。 Log Analytics ワークスペースへのデータの送信、ストレージ アカウントへのデータのアーカイブ、Event Hubs へのデータのストリーミング、または別のソリューションへのデータの送信を選択できます。 その方法の詳細については、記事「方法: リスク データをエクスポートする」を参照してください。

必要なロール

Identity Protection にアクセスするには、ユーザーに次のロールのいずれかが 1 つ以上割り当てられている必要があります。

| 役割 | できること | できないこと |

|---|---|---|

| セキュリティ管理者 | Identity Protection へのフル アクセス | ユーザーのパスワードをリセットする |

| セキュリティ オペレーター | すべての Identity Protection レポートと [概要] を表示する ユーザー リスクを無視し、安全なサインインを確認して、セキュリティ侵害を確認する |

ポリシーを構成または変更する ユーザーのパスワードをリセットする アラートを構成する |

| セキュリティ閲覧者 | すべての Identity Protection レポートと [概要] を表示する | ポリシーを構成または変更する ユーザーのパスワードをリセットする アラートを構成する 検出に関するフィードバックを送信する |

| グローバル閲覧者 | Identity Protection への読み取り専用アクセス | |

| ユーザー管理者 | ユーザー パスワードのリセット |

現在のところ、セキュリティ オペレーター ロールでは危険なサインイン レポートにアクセスできません。

条件付きアクセス管理者は、条件としてユーザーまたはサインイン リスクを考慮に入れるポリシーを作成することができます。 詳細については、「条件付きアクセス:条件」を参照してください。

ライセンス要件

この機能を使用するには、Microsoft Entra ID P2 ライセンスが必要です。 自分の要件に適したライセンスを探すには、「一般提供されている Microsoft Entra ID の機能の比較」を参照してください。

| 機能 | 詳細 | Microsoft Entra ID Free / Microsoft 365 Apps | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|---|

| リスク ポリシー | サインインおよびユーザー リスク ポリシー (Identity Protection または条件付きアクセス経由) | No | 番号 | はい |

| セキュリティ レポート | 概要 | いいえ | 番号 | はい |

| セキュリティ レポート | 危険なユーザー | 限定的な情報。 リスクの程度が中から高のユーザーのみが表示されます。 詳細ドロアーやリスクの履歴は提供されません。 | 限定的な情報。 リスクの程度が中から高のユーザーのみが表示されます。 詳細ドロアーやリスクの履歴は提供されません。 | フル アクセス |

| セキュリティ レポート | リスクの高いサインイン | 限定的な情報。 リスクの詳細やリスク レベルは表示されません。 | 限定的な情報。 リスクの詳細やリスク レベルは表示されません。 | フル アクセス |

| セキュリティ レポート | リスク検出 | いいえ | 限定的な情報。 詳細ドロアーは提供されません。 | フル アクセス |

| 通知 | 危険な状態のユーザーが検出されたアラート | いいえ | 番号 | はい |

| 通知 | 週間ダイジェスト | いいえ | 番号 | はい |

| MFA 登録ポリシー | いいえ | 番号 | はい |

これらの高度なレポートの詳細については次の記事を参照してください。リスクを調査する方法。

管理センターの [リスク検出] ウィンドウの [危険なワークロード ID] や [ワークロード ID 検出] タブなど、ワークロード ID のリスクを利用するには、Workload Identities Premium のライセンスを持っている必要があります。 詳細については、記事「ワークロード ID をセキュリティで保護する」を参照してください。