SAML トークンの詳細な証明書署名オプション

現在、Microsoft Entra ID では、Microsoft Entra アプリ ギャラリーの何千もの事前統合済みアプリケーションがサポートされています。 500 以上のアプリケーションが、NetSuite アプリケーションなどの Security Assertion Markup Language (SAML) 2.0 プロトコルを使用することでシングル サインオンをサポートしています。 お客様が SAML を使って Microsoft Entra ID からアプリケーションに対する認証を行うと、Microsoft Entra ID はアプリケーションにトークンを送信します (HTTP POST 経由)。 その後、アプリケーションがトークンを検証し、ユーザー名とパスワードの入力を求める代わりに、検証済みのトークンを使用してお客様をサインインします。 これらの SAML トークンは、Microsoft Entra ID 内で特定の標準アルゴリズムによって生成された一意の証明書を使って署名されます。

Microsoft Entra ID では、ギャラリー アプリケーションにいくつかの既定の設定が使われます。 これらの既定値はアプリケーションの要件に応じて設定されます。

Microsoft Entra ID では、証明書署名オプションと証明書署名アルゴリズムを設定できます。

証明書署名オプション

Microsoft Entra ID では、3 つの証明書署名オプションがサポートされています。

SAML アサーションへの署名。 この既定のオプションは、ギャラリーのアプリケーションのほとんどに設定されます。 このオプションを選ぶと、Microsoft Entra ID が ID プロバイダー (IdP) として、アプリケーションの X.509 証明書を使って SAML アサーションと証明書に署名します。

SAML 応答の署名。 このオプションを選ぶと、Microsoft Entra ID が IdP として、アプリケーションの X.509 証明書を使って SAML 応答に署名します。

SAML 応答とアサーションへの署名。 このオプションを選ぶと、Microsoft Entra ID が IdP として、アプリケーションの X.509 証明書を使って SAML トークン全体に署名します。

証明書署名アルゴリズム

Microsoft Entra ID では、SAML 応答に署名するために 2 つの署名アルゴリズム (セキュアハッシュ アルゴリズム (SHA)) がサポートされています。

SHA-256。 Microsoft Entra ID は、この既定のアルゴリズムを使って、SAML 応答に署名します。 これは最新のアルゴリズムであり、SHA-1 よりも安全です。 ほとんどのアプリケーションで、SHA-256 アルゴリズムをサポートしています。 アプリケーションが署名アルゴリズムとして SHA-1 しかサポートしていない場合は、設定を変更することができます。 それ以外の場合、SAML 応答の署名には SHA-256 アルゴリズムの使用をお勧めします。

SHA-1。 これは古いアルゴリズムであり、SHA-256 より安全性が低いと考えられています。 アプリケーションでこの署名アルゴリズムしかサポートされていない場合は、このオプションを [署名アルゴリズム] ドロップダウン リストから選択してください。 その場合、Microsoft Entra ID は SHA-1 アルゴリズムを使って SAML 応答に署名します。

前提条件

アプリケーションの SAML 証明書署名オプションと証明書署名アルゴリズムを変更するには、次のものが必要です:

- Microsoft Entra ユーザー アカウント。 まだアカウントがない場合は、無料でアカウントを作成することができます。

- 次のいずれかのロール: グローバル管理者、クラウド アプリケーション管理者、アプリケーション管理者、またはサービス プリンシパルの所有者。

ヒント

この記事の手順は、開始するポータルによって若干異なる場合があります。

証明書署名オプションと署名アルゴリズムを変更する

アプリケーションの SAML 証明書署名オプションと証明書署名アルゴリズムを変更する方法:

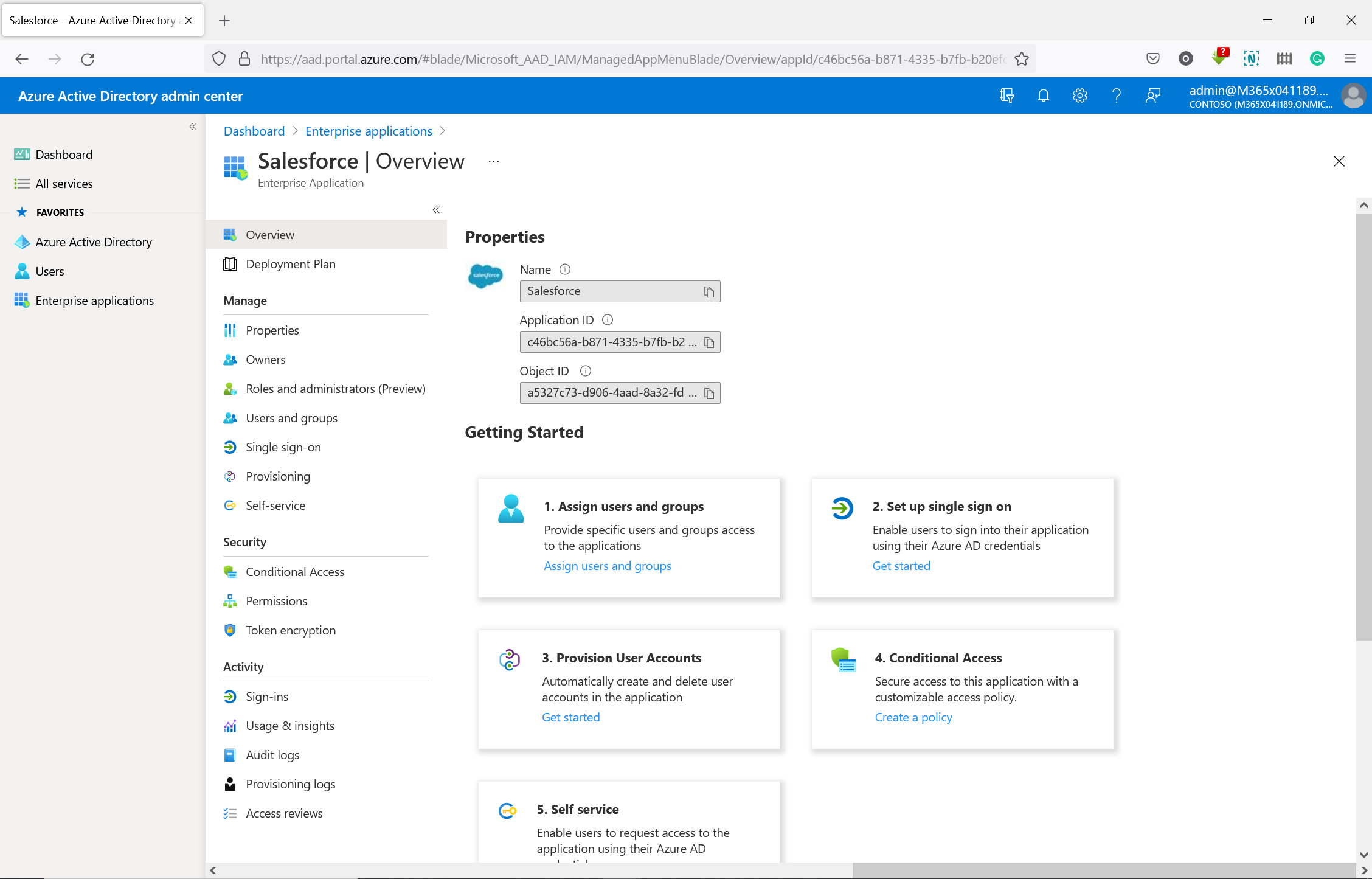

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[すべてのアプリケーション] に移動します。

検索ボックスに既存のアプリケーションの名前を入力し、検索結果からアプリケーションを選択します。 この例では、Salesforce アプリケーションを使用します。

次に、そのアプリケーションの SAML トークンの証明書署名オプションを変更します。

アプリケーションの概要ページの左側のウィンドウで、[シングル サインオン] を選択します。

[SAML によるシングル サインオンの設定] ページが表示されたら、手順 5 に進みます。

[SAML を使用したシングル サインオンの設定] ページが表示されない場合は、[シングル サインオン モードの変更] を選択します。

[シングル サインオン方式の選択] ページで、[SAML] を選択します。 [SAML] が表示されていない場合、そのアプリケーションで SAML はサポートされていないため、残りの手順と記事は無視してもかまいません。

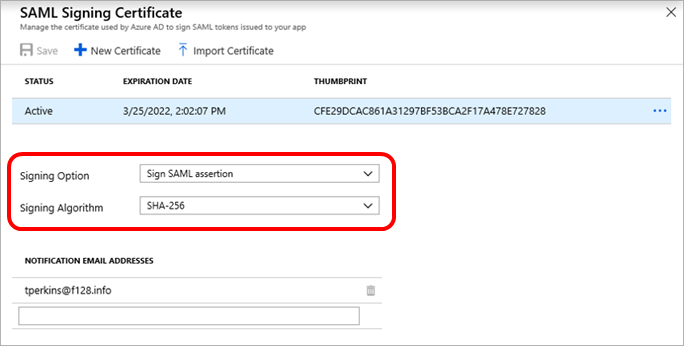

[SAML によるシングル サインオンの設定] ページで、[SAML 署名証明書] 見出しを探し、[編集] アイコン (鉛筆) を選択します。 [SAML 署名証明書] ページが表示されます。

[署名オプション] ドロップダウン リストで、 [SAML 応答への署名] 、 [SAML アサーションへの署名] 、または [SAML 応答とアサーションへの署名] を選択します。 これらのオプションの説明は、この記事の前半の「証明書署名オプション」で紹介しています。

[署名アルゴリズム] ドロップダウン リストで、 [SHA-1] または [SHA-256] を選択します。 これらのオプションの説明は、この記事の前半の「証明書署名アルゴリズム」で紹介しています。

選択内容に問題がなければ、[保存] を選択して新しい SAML 署名証明書の設定を適用します。 それ以外の場合は、[X] を選択して変更を破棄します。