アプリケーション アクティビティ レポートを確認する

多くの組織では、Active Directory フェデレーション サービス (AD FS) を使用して、クラウド アプリケーションへのシングルサインオンを提供しています。 認証のために AD FS アプリケーションを Microsoft Entra ID に移行すると、コスト管理、リスク管理、生産性、コンプライアンス、ガバナンスの点で特に大きなメリットが得られます。 しかし、どのアプリケーションが Microsoft Entra ID と互換性があるかを把握し、具体的な移行手順を特定するには、時間がかかる場合があります。

Microsoft Entra 管理センターの AD FS アプリケーション アクティビティ レポートを使用すると、Microsoft Entra ID に移行できるアプリケーションをすばやく特定できます。 Microsoft Entra ID との互換性に関するすべての AD FS アプリケーションの評価、問題がないかどうかの確認、個々のアプリケーションの移行の準備に関するガイダンスの提供が行われます。 AD FS アプリケーション アクティビティ レポートでは、以下が可能です。

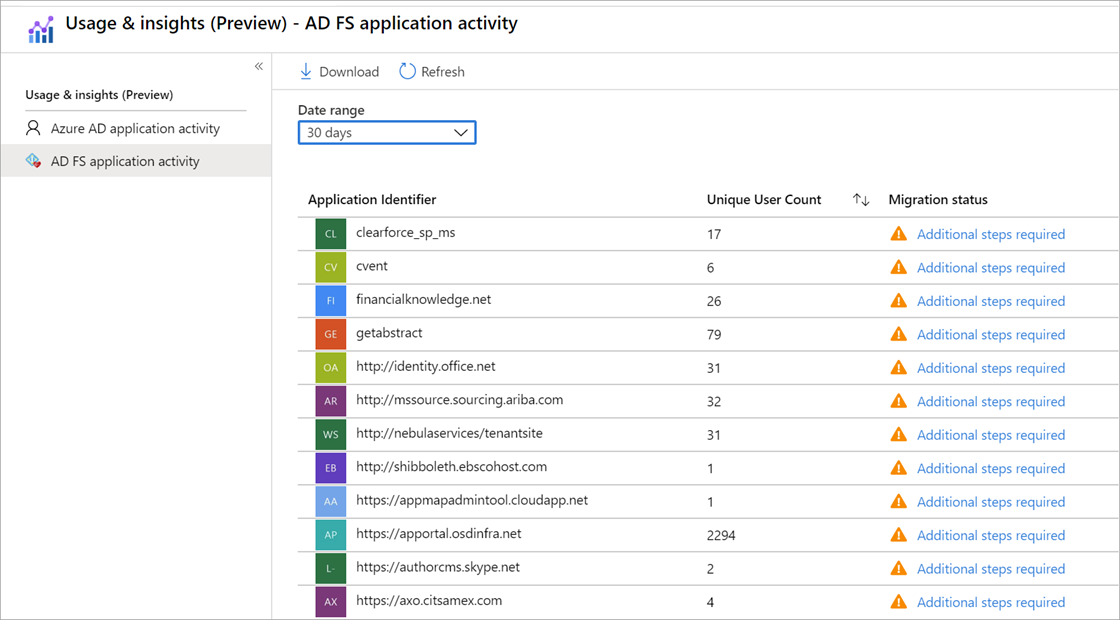

AD FS アプリケーションを検出し、移行のスコープを特定する。 AD FS アプリケーション アクティビティ レポートには、過去 30 日間にアクティブなユーザー ログインがあった、組織内のすべての AD FS アプリケーションが一覧表示されます。 レポートには、アプリケーションの Microsoft Entra ID への移行の準備状況が示されます。 レポートには、Office 365 など、AD FS 内の Microsoft 関連の証明書利用者は表示されません。 たとえば、"urn:federation:MicrosoftOnline" という名前の証明書利用者などです。

移行するアプリケーションに優先度を付ける。 過去 1 日、7 日、または 30 日間にアプリケーションにサインインした一意のユーザー数を取得して、そのアプリケーションを移行する重要度またはリスクを判断する材料にします。

移行テストを実行し、問題を修正する。 アプリケーションを移行する準備ができているかどうかを判断するために、レポート サービスによって自動的にテストが実行されます。 結果は移行状態として AD FS アプリケーション アクティビティ レポートに表示されます。 AD FS 構成に Microsoft Entra 構成との互換性がない場合は、Microsoft Entra ID で構成を解決する方法について具体的なガイダンスが示されます。

AD FS アプリケーション アクティビティ データは、グローバル管理者、レポート閲覧者、セキュリティ閲覧者、アプリケーション管理者、クラウド アプリケーション管理者のいずれかの管理者ロールが割り当てられているユーザーが使用できます。

前提条件

- アプリケーションにアクセスするには、自分の組織で現在 AD FS が使用されている必要があります。

- 次のいずれかのロール: 全体管理者、クラウド アプリケーション管理者、アプリケーション管理者、グローバル管理者、サービス プリンシパルの所有者。

- Microsoft Entra Connect Health が、お使いの Microsoft Entra テナントで有効になっていること。

- AD FS エージェント用の Microsoft Entra Connect Health がインストールされていること。

- Microsoft Entra Connect Health の詳細を確認する。

- Microsoft Entra Connect Health のセットアップと AD FS エージェントのインストールを開始する。

重要

Microsoft Entra Connect Health をインストールした後、いくつかの理由により、想定しているアプリケーションの一部が表示されません。 AD FS アプリケーション アクティビティ レポートには、過去 30 日間にユーザー ログインがあった AD FS 証明書利用者のみが表示されます。 また、レポートには、Office 365 などの Microsoft 関連の証明書利用者は表示されません。

移行可能な AD FS アプリケーションを検出する

AD FS アプリケーション アクティビティ レポートは、Microsoft Entra 管理センターの Microsoft Entra ID の [使用状況と分析情報] レポートで取得できます。 AD FS アプリケーション アクティビティ レポートでは、各 AD FS アプリケーションを分析して、そのままの状態で移行できるかどうか、または追加のレビューが必要かどうかを判断します。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]>[アプリケーション]>[エンタープライズ アプリケーション] の順に移動します。

[アクティビティ] で、[使用状況と分析情報] を選択し、次に [AD FS アプリケーション アクティビティ] を選択して、組織内のすべての AD FS アプリケーションの一覧を開きます。

AD FS アプリケーション アクティビティの一覧に含まれている各アプリケーションについて、移行の状態を確認します。

[移行準備完了] は、AD FS アプリケーション構成が Microsoft Entra ID で完全にサポートされており、そのままの状態で移行できることを意味します。

[確認が必要です] は、アプリケーションの設定の一部を Microsoft Entra ID に移行できるものの、そのままの状態では移行できない設定を確認する必要があることを意味します。

[追加の手順が必要です] は、アプリケーションの設定の一部が Microsoft Entra ID でサポートされていないため、現在の状態ではアプリケーションを移行できないことを意味します。

移行に向けたアプリケーションの準備状況を評価する

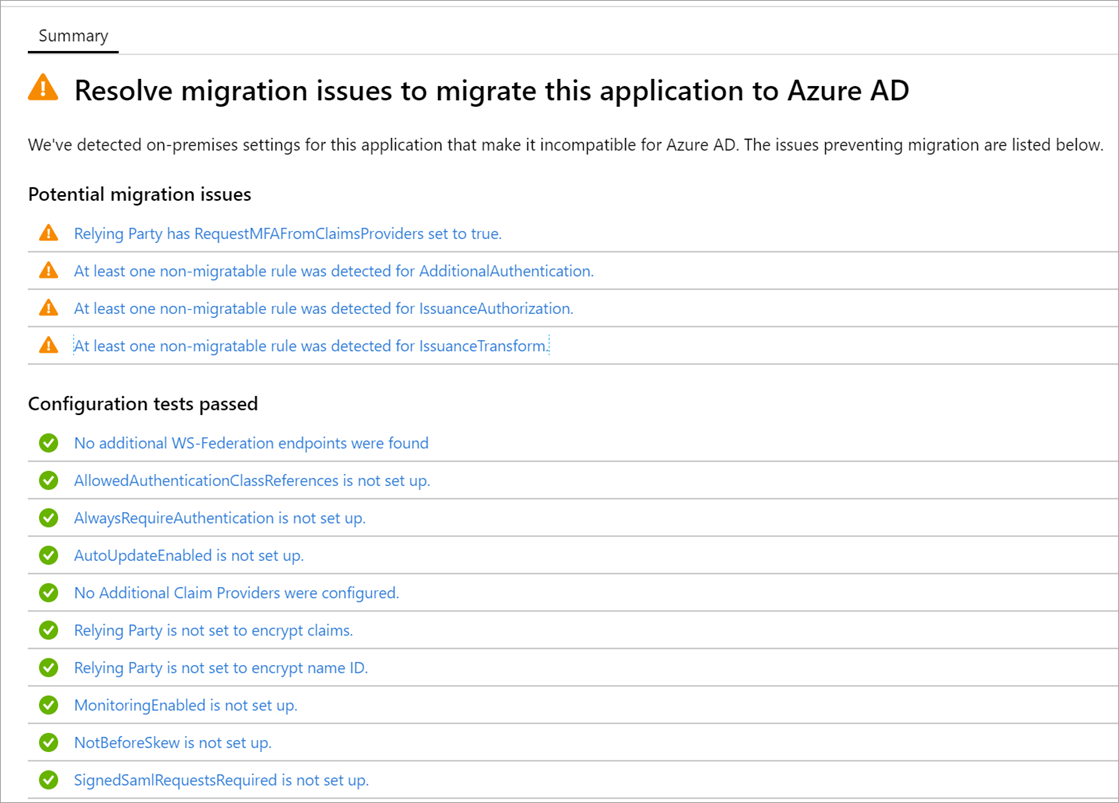

AD FS アプリケーション アクティビティの一覧で、[移行の状態] 列の状態を選択し、移行の詳細を開きます。 合格した構成テストの概要のほか、移行の潜在的な問題が表示されます。

メッセージを選択し、追加の移行規則の詳細を開きます。 テストされるプロパティの完全な一覧については、下の「AD FS アプリケーション構成テスト」の表を参照してください。

AD FS アプリケーション構成テスト

次の表に、AD FS アプリケーションに対して実行されるすべての構成テストの一覧を示します。

| 結果 | 合格/警告/不合格 | 説明 |

|---|---|---|

| Test-ADFSRPAdditionalAuthenticationRules At least one non-migratable rule was detected for AdditionalAuthentication. (AdditionalAuthentication について、移行できない規則が 1 つ以上検出された)。 |

合格/警告 | 証明書利用者には、多要素認証を要求するための規則があります。 Microsoft Entra ID に移行するには、これらの規則を条件付きアクセス ポリシーに変換します。 オンプレミス MFA を使用している場合は、Microsoft Entra 多要素認証に移行することをお勧めします。 条件付きアクセスの詳細を確認してください。 |

| Test-ADFSRPAdditionalWSFedEndpoint Relying party has AdditionalWSFedEndpoint set to true. (証明書利用者の AdditionalWSFedEndpoint が true に設定されている)。 |

合格/不合格 | AD FS の証明書利用者で、複数の WS-Fed アサーション エンドポイントが許可されています。 現在、Microsoft Entra では 1 つのみがサポートされています。 この結果によって移行が妨げられている場合は、ご連絡ください。 |

| Test-ADFSRPAllowedAuthenticationClassReferences Relying Party has set AllowedAuthenticationClassReferences. (証明書利用者で AllowedAuthenticationClassReferences が設定されている)。 |

合格/不合格 | AD FS のこの設定では、特定の認証の種類のみを許可するようアプリケーションを構成するかどうかを指定します。 この機能を実現するには、条件付きアクセスを使用することをお勧めします。 この結果によって移行が妨げられている場合は、ご連絡ください。 条件付きアクセスの詳細についてご確認ください。 |

| Test-ADFSRPAlwaysRequireAuthentication AlwaysRequireAuthenticationCheckResult |

合格/不合格 | AD FS のこの設定では、SSO Cookie を無視して "認証のためのプロンプトを毎回表示する" ようアプリケーションが構成されているかどうかを指定します。 Microsoft Entra ID では、条件付きアクセス ポリシーを使用して認証セッションを管理し、同様の動作を実現することができます。 条件付きアクセスを使用して認証セッション管理を構成する方法を確認してください。 |

| Test-ADFSRPAutoUpdateEnabled Relying Party has AutoUpdateEnabled set to true (証明書利用者で AutoUpdateEnabled が true に設定されている) |

合格/警告 | AD FS のこの設定では、フェデレーション メタデータ内の変更に基づいてアプリケーションを自動的に更新するよう AD FS を構成するかどうかを指定します。 これは現在 Microsoft Entra ID でサポートされていませんが、Microsoft Entra ID へのアプリケーションの移行を妨げることはありません。 |

| Test-ADFSRPClaimsProviderName Relying Party has multiple ClaimsProviders enabled (証明書利用者で複数の ClaimsProviders が有効にされている) |

合格/不合格 | AD FS のこの設定は、どの ID プロバイダーからの要求を証明書利用者が受け入れているかを示します。 Microsoft Entra ID では、Microsoft Entra B2B を使用して外部コラボレーションを有効にすることができます。 Microsoft Entra B2B の詳細情報。 |

| Test-ADFSRPDelegationAuthorizationRules | 合格/不合格 | アプリケーションで、カスタム委任承認規則が定義されています。 これは、OpenID Connect や OAuth 2.0 などの最新の認証プロトコルを使用して Microsoft Entra ID でサポートされている WS-Trust の概念です。 Microsoft ID プラットフォームの詳細をご確認ください。 |

| Test-ADFSRPImpersonationAuthorizationRules | 合格/警告 | アプリケーションで、カスタム偽装承認規則が定義されています。 これは、OpenID Connect や OAuth 2.0 などの最新の認証プロトコルを使用して Microsoft Entra ID でサポートされている WS-Trust の概念です。 Microsoft ID プラットフォームの詳細をご確認ください。 |

| Test-ADFSRPIssuanceAuthorizationRules At least one non-migratable rule was detected for IssuanceAuthorization. (IssuanceAuthorization について、移行できない規則が 1 つ以上検出された)。 |

合格/警告 | アプリケーションで、AD FS にカスタム発行承認規則が定義されています。 Microsoft Entra ID では、Microsoft Entra 条件付きアクセスによりこの機能がサポートされています。 条件付きアクセスの詳細を確認してください。 アプリケーションに割り当てられたユーザーまたはグループによってアプリケーションへのアクセスを制限することもできます。 アプリケーションにアクセスするユーザーとグループの割り当ての詳細についてご確認ください。 |

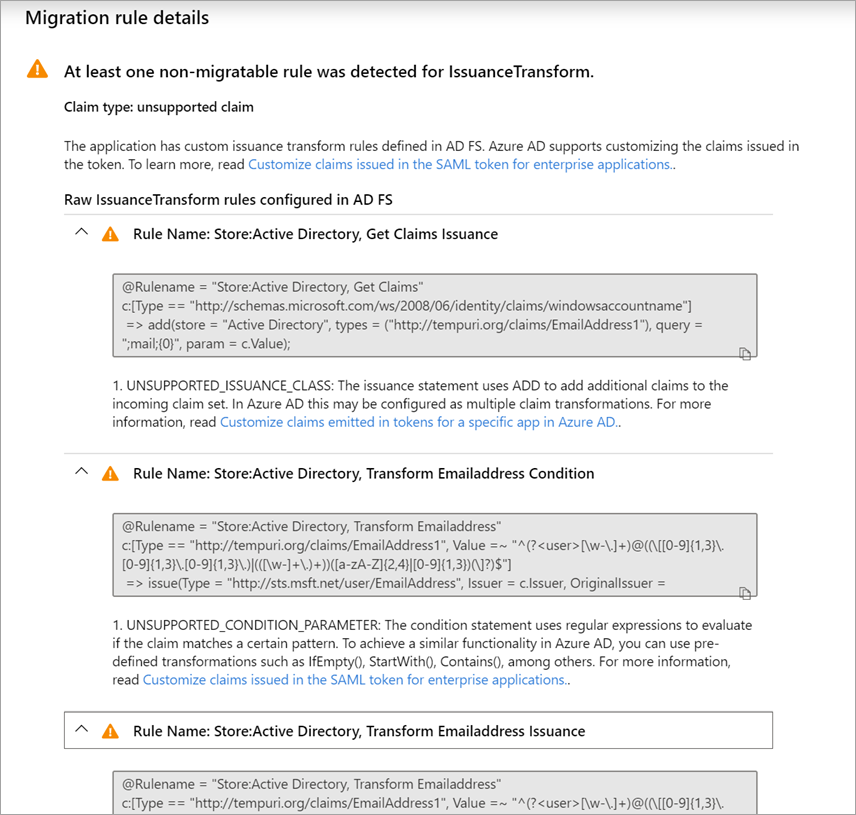

| Test-ADFSRPIssuanceTransformRules At least one non-migratable rule was detected for IssuanceTransform. (IssuanceTransform について、移行できない規則が 1 つ以上検出された)。 |

合格/警告 | アプリケーションで、AD FS にカスタム発行変換規則が定義されています。 Microsoft Entra ID では、トークンで発行された要求のカスタマイズがサポートされています。 詳細については、エンタープライズ アプリケーションの SAML トークンで発行された要求のカスタマイズに関するページを参照してください。 |

| Test-ADFSRPMonitoringEnabled Relying Party has MonitoringEnabled set to true. (証明書利用者で MonitoringEnabled が true に設定されている)。 |

合格/警告 | AD FS のこの設定では、フェデレーション メタデータ内の変更に基づいてアプリケーションを自動的に更新するよう AD FS を構成するかどうかを指定します。 これは現在 Microsoft Entra ではサポートされていませんが、Microsoft Entra ID へのアプリケーションの移行を妨げることはありません。 |

| Test-ADFSRPNotBeforeSkew NotBeforeSkewCheckResult |

合格/警告 | AD FS では、SAML トークン内の NotBefore および NotOnOrAfter の時間に基づいて時間のずれが許可されます。 Microsoft Entra ID では、これは既定で自動的に処理されます。 |

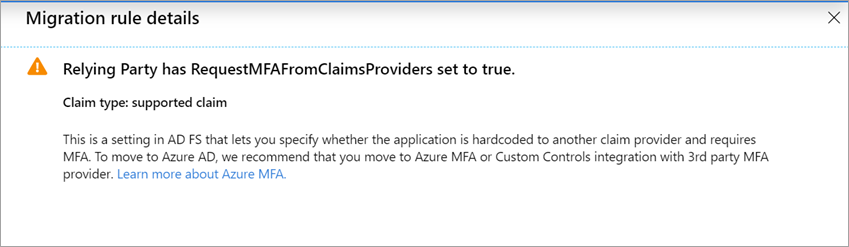

| Test-ADFSRPRequestMFAFromClaimsProviders Relying Party has RequestMFAFromClaimsProviders set to true. (証明書利用者で RequestMFAFromClaimsProviders が true に設定されている)。 |

合格/警告 | AD FS のこの設定は、別の要求プロバイダーからのユーザーであるときの MFA の動作を決定します。 Microsoft Entra ID では、Microsoft Entra B2B を使用して外部コラボレーションを有効にすることができます。 次に、条件付きアクセス ポリシーを適用して、ゲスト アクセスを保護することができます。 Microsoft Entra B2B と条件付きアクセスの詳細を確認してください。 |

| Test-ADFSRPSignedSamlRequestsRequired Relying Party has SignedSamlRequestsRequired set to true (証明書利用者で SignedSamlRequestsRequired が true に設定されている) |

合格/不合格 | アプリケーションは、SAML 要求の署名を検証するよう AD FS で構成されています。 Microsoft Entra ID では、署名された SAML 要求は受け入れられますが、署名は検証されません。 Microsoft Entra ID には、悪意のある呼び出しから保護するためのさまざまな方法があります。 たとえば、Microsoft Entra ID では、アプリケーションで構成された応答 URL を使用して SAML 要求が検証されます。 Microsoft Entra ID によってトークンが送信されるのは、アプリケーション用に構成された応答 URL のみです。 この結果によって移行が妨げられている場合は、ご連絡ください。 |

| Test-ADFSRPTokenLifetime TokenLifetimeCheckResult |

合格/警告 | アプリケーションでカスタム トークンの有効期間が構成されています。 AD FS での既定値は 1 時間です。 Microsoft Entra ID では、条件付きアクセスを使用してこの機能がサポートされています。 詳細については、「条件付きアクセスを使用して認証セッション管理を構成する」を参照してください。 |

| Relying Party is set to encrypt claims. (証明書利用者が、要求を暗号化するよう設定されている)。 これは、Microsoft Entra ID でサポートされています | 合格 | Microsoft Entra ID を使用すると、アプリケーションに送信されるトークンを暗号化できます。 詳細については、「Microsoft Entra の SAML トークン暗号化を構成する」を参照してください。 |

| EncryptedNameIdRequiredCheckResult | 合格/不合格 | アプリケーションは、SAML トークン内の nameID 要求を暗号化するよう構成されています。 Microsoft Entra ID を使用すると、アプリケーションに送信されるトークン全体を暗号化できます。 特定の要求の暗号化はまだサポートされていません。 詳細については、「Microsoft Entra の SAML トークン暗号化を構成する」を参照してください。 |

要求規則テストの結果を確認する

AD FS でアプリケーションの要求規則を構成している場合は、すべての要求規則について詳細な分析が提供されます。 Microsoft Entra ID に移動できる要求規則と、さらに確認が必要な要求規則が表示されます。

AD FS アプリケーション アクティビティの一覧で、[移行の状態] 列の状態を選択し、移行の詳細を開きます。 合格した構成テストの概要のほか、移行の潜在的な問題が表示されます。

[移行規則の詳細] ページで、結果を展開して移行の潜在的な問題の詳細を表示し、追加のガイダンスを確認します。 テストされるすべての要求規則の詳細な一覧については、下の「要求規則テストの結果を確認する」の表を参照してください。

次の例は、IssuanceTransform 規則の移行規則の詳細を示しています。 ここには、アプリケーションを Microsoft Entra ID に移行する前に確認して対処する必要がある、要求の特定の部分が一覧表示されています。

要求規則テスト

次の表に、AD FS アプリケーションに対して実行されるすべての要求規則テストの一覧を示します。

| プロパティ | 説明 |

|---|---|

| UNSUPPORTED_CONDITION_PARAMETER | 条件ステートメントで、要求が特定のパターンに一致するかどうかを評価するために正規表現が使用されています。 Microsoft Entra ID で同様の機能を実現するには、IfEmpty()、StartWith()、Contains() など、事前に定義された変換を使用できます。 詳細については、エンタープライズ アプリケーションの SAML トークンで発行された要求のカスタマイズに関するページを参照してください。 |

| UNSUPPORTED_CONDITION_CLASS | 条件ステートメントで、発行ステートメントを実行する前に評価する必要がある複数の条件が使用されています。 Microsoft Entra ID では、複数の要求値を評価できる要求の変換関数でこの機能がサポートされる場合があります。 詳細については、エンタープライズ アプリケーションの SAML トークンで発行された要求のカスタマイズに関するページを参照してください。 |

| UNSUPPORTED_RULE_TYPE | 要求規則を認識できませんでした。 Microsoft Entra ID で要求を構成する方法の詳細については、エンタープライズ アプリケーションの SAML トークンで発行された要求のカスタマイズに関するページを参照してください。 |

| CONDITION_MATCHES_UNSUPPORTED_ISSUER | 条件ステートメントで、Microsoft Entra ID でサポートされていない発行者が使用されています。 現在、Microsoft Entra では、Active Directory または Microsoft Entra ID と異なるストアからの要求は取得されません。 これによってアプリケーションの Microsoft Entra への移行が妨げられている場合は、ご連絡ください。 |

| UNSUPPORTED_CONDITION_FUNCTION | 条件ステートメントで、一致の数に関係なく単一の要求を発行または追加するための集計関数が使用されています。 Microsoft Entra ID では、IfEmpty()、StartWith()、Contains() などの関数を使用して、ユーザーの属性を評価し、要求に使用する値を決定できます。 詳細については、エンタープライズ アプリケーションの SAML トークンで発行された要求のカスタマイズに関するページを参照してください。 |

| RESTRICTED_CLAIM_ISSUED | 条件ステートメントで、Microsoft Entra ID で制限されている要求が使用されています。 制限されている要求を発行することはできますが、そのソースを変更したり変換を適用したりすることはできません。 詳細については、Microsoft Entra ID の特定のアプリのトークンに出力される要求のカスタマイズに関するページを参照してください。 |

| EXTERNAL_ATTRIBUTE_STORE | 発行ステートメントで、Active Directory と異なる属性ストアが使用されています。 現在、Microsoft Entra では、Active Directory または Microsoft Entra ID と異なるストアからの要求は取得されません。 この結果によってアプリケーションの Microsoft Entra への移行が妨げられている場合は、ご連絡ください。 |

| UNSUPPORTED_ISSUANCE_CLASS | 発行ステートメントで、受信した要求セットに要求を追加する ADD が使用されています。 Microsoft Entra ID では、これを複数の要求変換として構成できます。 詳細については、エンタープライズ アプリケーションの SAML トークンで発行された要求のカスタマイズに関するページを参照してください。 |

| UNSUPPORTED_ISSUANCE_TRANSFORMATION | 発行ステートメントで、出力される要求の値を変換するために正規表現が使用されています。 Microsoft Entra ID で同様の機能を実現するには、Extract()、Trim()、ToLower() など、事前に定義された変換を使用できます。 詳細については、エンタープライズ アプリケーションの SAML トークンで発行された要求のカスタマイズに関するページを参照してください。 |

トラブルシューティング

一部の AD FS アプリケーションがレポートに表示されません

Microsoft Entra Connect Health がインストールされているにも関わらずインストールを求めるメッセージが引き続き表示される場合、または、一部の AD FS アプリケーションがレポートに表示されない場合は、アクティブな AD FS アプリケーションがないか、AD FS アプリケーションが Microsoft アプリケーションである可能性があります。

AD FS アプリケーション アクティビティ レポートには、過去 30 日間にアクティブなユーザー サインインがあった、組織内のすべての AD FS アプリケーションが一覧表示されます。 また、レポートには、Office 365 など、AD FS 内の Microsoft 関連の証明書利用者は表示されません。 たとえば、"urn:federation:MicrosoftOnline"、"microsoftonline"、" microsoft:winhello:cert:prov:server" といった名前の証明書利用者は一覧に表示されません。