チュートリアル: Microsoft Entra ID および Silverfort で安全なハイブリッド アクセスを構成する

Silverfort では、エージェントもプロキシも使用しないテクノロジーにより、オンプレミスおよびクラウド上の資産を Microsoft Entra ID に接続します。 組織でこのソリューションを利用すれば、ID の保護、可視性、ユーザー エクスペリエンスを、Microsoft Entra ID 上の環境に適用できます。 これにより、オンプレミス環境とクラウド環境の、認証操作の普遍的なリスクに基づく監視と評価ができるようになり、脅威を防ぐことができます。

このチュートリアルでは、オンプレミス Silverfort 実装を Microsoft Entra ID と統合する方法について説明します。

詳細情報:

Silverfort は、資産を Microsoft Entra ID と接続します。 ブリッジしたこれらの資産は、通常のアプリケーションと同様に Microsoft Entra ID に表示され、条件付きアクセス、シングルサインオン (SSO)、多要素認証、監査などによって保護できます。 Silverfort を使用して、次のような資産を接続します。

- レガシ アプリケーション、自社製アプリケーション

- リモート デスクトップ、Secure Shell (SSH)

- コマンドライン ツールなどによる管理者のアクセス

- ファイル共有、データベース

- インフラストラクチャ、業務用システム

Silverfort は、会社の資産と、Active Directory フェデレーション サービス (AD FS) とリモート認証ダイヤルイン ユーザー サービス (RADIUS) を含むサード パーティの ID およびアクセス管理 (IAM) プラットフォームを Microsoft Entra ID に統合します。 このシナリオには、ハイブリッド環境とマルチクラウド環境が含まれます。

このチュートリアルを使用して、Microsoft Entra テナントで Silverfort Microsoft Entra ID ブリッジを構成してテストし、Silverfort 実装と通信します。 構成を終えたら、ID から Microsoft Entra ID に SSO の認証要求をブリッジする Silverfort 認証ポリシーを作成できます。 ブリッジした後のアプリケーションは Microsoft Entra ID で管理できます。

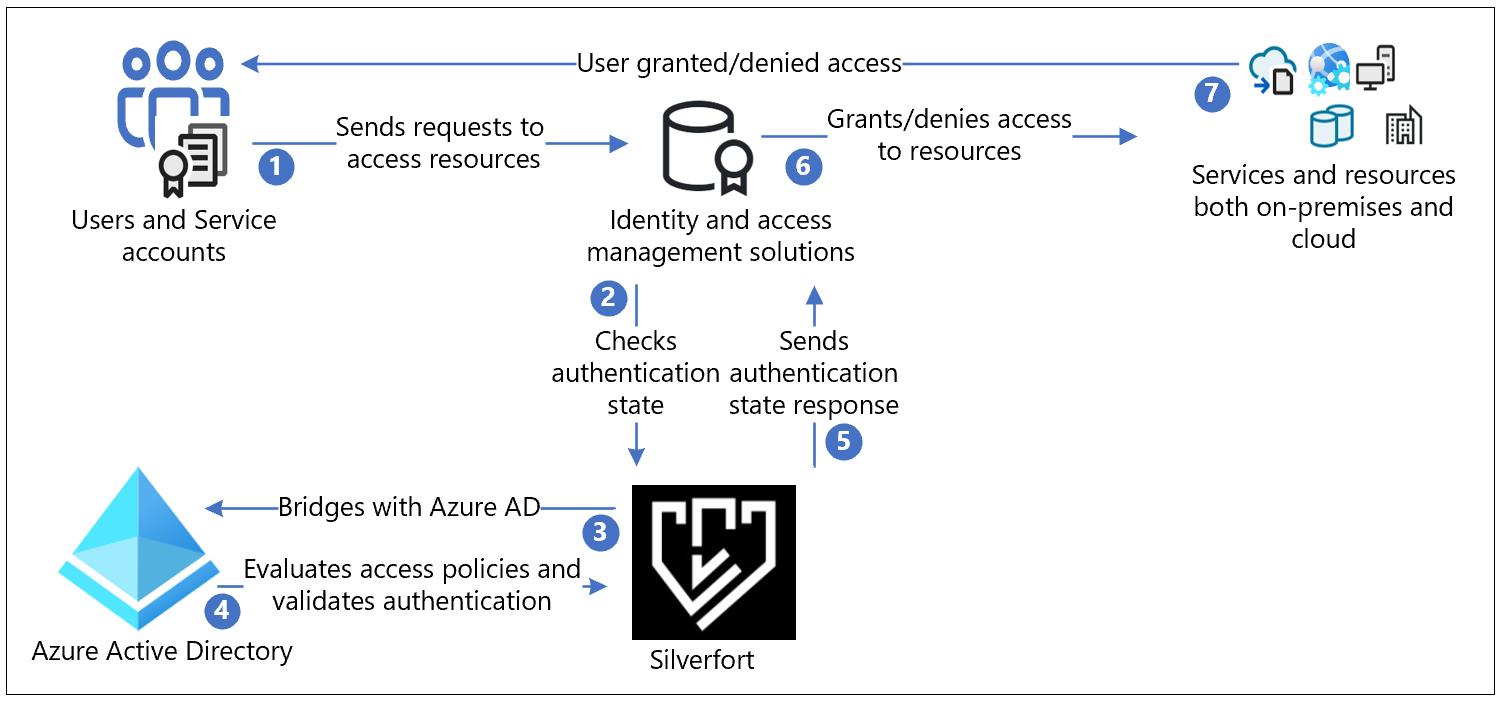

Silverfort と Microsoft Entra 認証アーキテクチャ

次の図は、ハイブリッド環境で、Silverfort によって調整された認証アーキテクチャを示しています。

ユーザー フロー

- ユーザーは、Kerberos、SAML、NTLM、OIDC、LDAP(s) などのプロトコルを使用して本来の ID プロバイダー (IdP) に認証要求を送信します。

- 応答は、認証状態が有効であるかどうかを確認するため、そのまま Silverfort にルーティングされます。

- Silverfort によって、Microsoft Entra ID に対する可視化、検出、ブリッジを行う

- アプリケーションをブリッジした場合、認証の判断は Microsoft Entra ID に渡されます。 Microsoft Entra ID で条件付きアクセスのポリシーを確認して認証を承認します。

- 認証状態の応答がそのまま Silverfort から IdP に送信される

- IdP でリソースへのアクセスを許可または拒否する

- ユーザーには、アクセス要求の許可または拒否が通知されます。

前提条件

このチュートリアルを実行するには、テナントまたはインフラストラクチャに Silverfort がデプロイされている必要があります。 テナントまたはインフラストラクチャに Silverfort をデプロイするには、silverfort.com Silverfort に移動して、ワークステーションに Silverfort デスクトップ アプリをインストールします。

Microsoft Entra テナントで Silverfort Microsoft Entra アダプターを設定します。

- アクティブなサブスクリプションが含まれる Azure アカウント

- Azure 無料アカウントを作成できます。

- Azure アカウントの次のいずれかのロール:

- グローバル管理者

- クラウド アプリケーション管理者

- アプリケーション管理者

- サービス プリンシパル所有者

- Microsoft Entra アプリケーション ギャラリーの Silverfort Microsoft Entra アダプター アプリケーションは、SSO をサポートするように事前構成されています。 ギャラリーから、Silverfort Microsoft Entra アダプターをエンタープライズ アプリケーションとしてテナントに追加します。

Silverfort を設定してポリシーを作成する

ブラウザーで Silverfort 管理者コンソールにサインインします。

メイン メニューで [設定] に移動し、[一般] セクションで [Microsoft Entra ID Bridge コネクタ] までスクロールします。

テナント ID を確認し、 [Authorize](認可) をクリックします。

[変更の保存] を選択します。

[要求されているアクセス許可] ダイアログで、[承諾] を選択します。

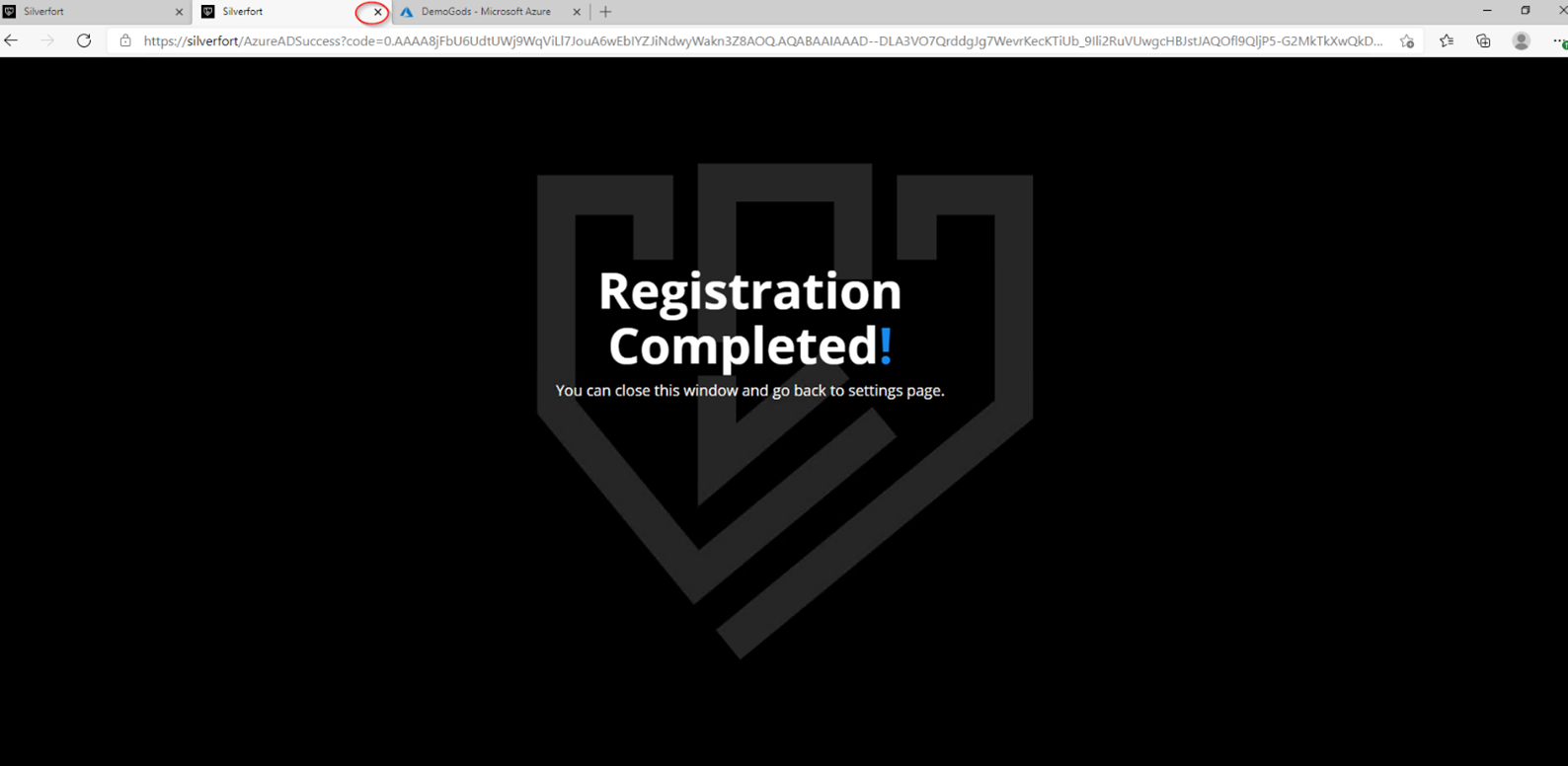

新しいタブで [Registration Completed](登録が完了しました)というメッセージが表示されます。このタブを閉じます。

[設定] ページで、[変更の保存] をクリックします

Microsoft Entra アカウントにサインインします。 左側のウィンドウで、[エンタープライズ アプリケーション] を選択します。 Silverfort Microsoft Entra アダプター アプリケーションが登録済みとして表示されます。

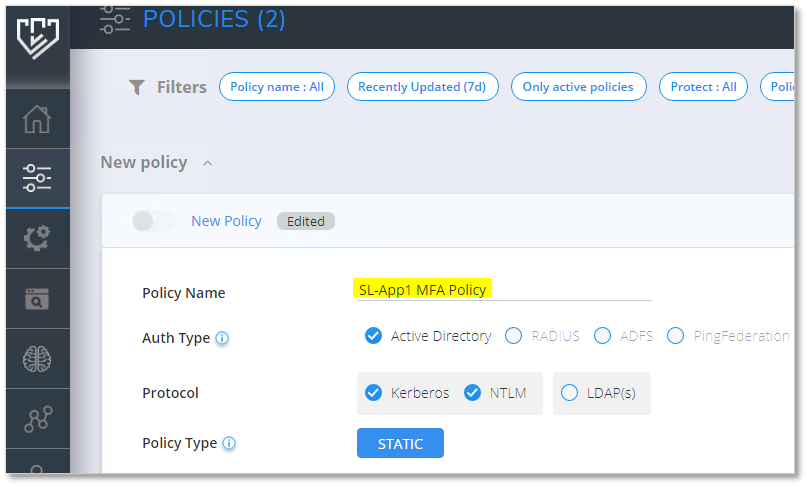

Silvervort 管理者コンソールで [Policies](ポリシー) ページに移動し、[Create Policy](ポリシーの作成) をクリックします。 [新しいポリシー] ダイアログ ボックスが表示されます。

[Policy Name](ポリシー名) を入力します。Azure に作成するアプリケーションの名前のポリシー名を付けることができます。 たとえば、複数のサーバーまたはアプリケーションをこのポリシーに加える場合は、ポリシーの対象となるリソースを反映した名前を付けます。 例では、SL-APP1 サーバーのためのポリシーを作成します。

[Auth Type](認証の型) と [Protocol](プロトコル) を選択します。

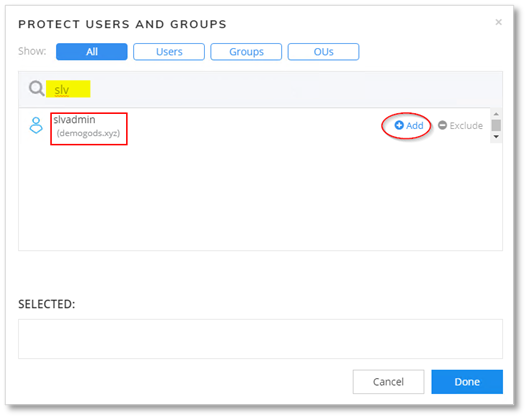

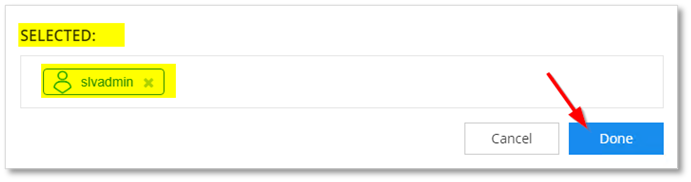

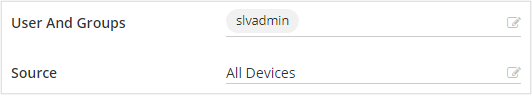

[ユーザーとグループ] フィールドの[編集] アイコンをクリックし、ポリシーの対象となるユーザーを設定します。 これらのユーザーの認証は Microsoft Entra ID にブリッジされます。

- ユーザー、グループ、または組織単位 (OU) を検索して選択します。

- 選択したユーザーは [SELECTED](選択) ボックスに表示されます。

ポリシーを適用する [ソース] を選択します。 この例では、[All Devices](すべてのデバイス) を選択しています。

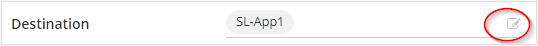

[Destination](宛先) を SL-App1 に設定します。 必要であれば、編集ボタンをクリックして、リソースおよびリソースのグループの変更、追加ができます。

[アクション] で、[Entra ID BRIDGE] を選択します。

[保存] を選択します。 ポリシーを有効にするように求められます。

[Entra ID Bridge] セクションで、ポリシーが [ポリシー] ページに表示されます。

Microsoft Entra アカウントに戻り、[Enterprise applications](エンタープライズ アプリケーション) に移動します。 新しい Silverfort アプリケーションが表示されます。 このアプリケーションは、条件付きアクセス ポリシーに含めることができます。

詳細情報: チュートリアル: Microsoft Entra MFA を使用してユーザー サインイン イベントをセキュリティで保護する。