Microsoft Entra サインイン ログとは

Microsoft Entra では、Azure テナントへのすべてのサインインが記録されます。これには、内部アプリとリソースが含まれます。 IT 管理者は、ログの値を正しく解釈できるように、サインイン ログの値の意味を把握しておく必要があります。

サインイン エラーとパターンを確認すると、ユーザーがアプリケーションやサービスにアクセスする方法について貴重な分析情報を得ることができます。 Microsoft Entra ID によって提供されるサインイン ログは、分析ができる強力な種類のアクティビティ ログです。 この記事では、サインイン ログにアクセスして利用する方法について説明します。

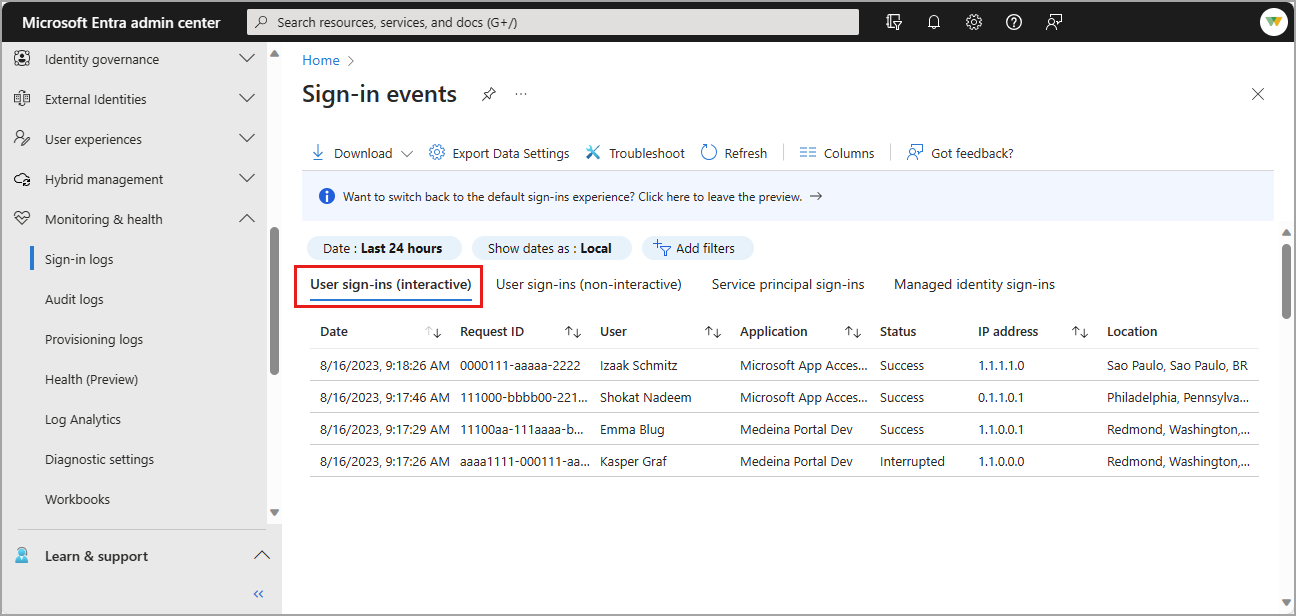

サインイン ログのプレビュー ビューには、対話型および非対話型のユーザー サインインと、サービス プリンシパルとマネージド ID のサインインが含まれます。従来のサインイン ログは引き続き表示できます。これには対話型サインインのみが含まれます。

テナントの正常性を監視するには、他にも次の 2 つのアクティビティ ログを使用できます。

- 監査 - ユーザーやグループの管理、テナントのリソースに適用された更新など、テナントに適用された変更に関する情報。

- プロビジョニング - ServiceNow でのグループの作成や、Workday からインポートされたユーザーなど、プロビジョニング サービスによって実行されるアクティビティ。

ライセンスとロールの要件

必要なロールとライセンスは、レポートによって異なる場合があります。 Microsoft Graph の監視データと正常性データにアクセスするには、個別のアクセス許可が必要です。 ゼロ トラスト ガイダンスに沿って、最小限の特権アクセス権を持つロールを使用することをお勧めします。

| ログ/レポート | ロール | ライセンス |

|---|---|---|

| Audit | レポート閲覧者 セキュリティ閲覧者 セキュリティ管理者 グローバル閲覧者 |

Microsoft Entra ID のすべてのエディション |

| サインイン | レポート閲覧者 セキュリティ閲覧者 セキュリティ管理者 グローバル閲覧者 |

Microsoft Entra ID のすべてのエディション |

| プロビジョニング | レポート閲覧者 セキュリティ閲覧者 セキュリティ管理者 グローバル閲覧者 セキュリティ オペレーター アプリケーション管理者 クラウド アプリ管理者 |

Microsoft Entra ID P1 または P2 |

| カスタム セキュリティ属性の監査ログ* | 属性ログ管理者 属性ログ閲覧者 |

Microsoft Entra ID のすべてのエディション |

| 使用状況と分析情報 | レポート閲覧者 セキュリティ閲覧者 セキュリティ管理者 |

Microsoft Entra ID P1 または P2 |

| Identity Protection** | セキュリティ管理者 セキュリティ オペレーター Security Reader グローバル閲覧者 |

Microsoft Entra ID Free Microsoft 365 アプリ Microsoft Entra ID P1 または P2 |

| Microsoft Graph アクティビティ ログ | セキュリティ管理者 対応するログ保存先のデータにアクセスするためのアクセス許可 |

Microsoft Entra ID P1 または P2 |

*監査ログでカスタム セキュリティ属性を表示するか、カスタム セキュリティ属性の診断設定を作成するには、いずれかの属性ログのロールが必要です。 また、標準の監査ログを表示するための適切なロールも必要です。

**Identity Protection のアクセス レベルと機能は、ロールとライセンスによって異なります。 詳細については、「Identity Protection ライセンス要件」を参照してください。

サインイン ログから得られる情報

サインイン ログを使用して、次のような質問に答えることができます。

- 今週、特定のアプリケーションにサインインしたユーザーは何人ですか?

- 過去 24 時間に失敗したサインイン試行は何回発生しましたか?

- ユーザーは特定のブラウザーまたはオペレーティング システムからサインインしていますか?

- マネージド ID とサービス プリンシパルによってアクセスされた Azure リソースはどれですか?

次の詳細を特定することで、サインイン要求に関連付けられているアクティビティを記述することもできます。

- 対象者 -サインインを実行する本人 (ユーザー)。

- 方法 – サインインに使用されるクライアント (アプリケーション)。

- 内容 - 本人によってアクセスされるターゲット (リソース)。

サインイン ログの種類は何ですか?

サインイン ログ プレビューには、次の 4 種類のログがあります。

- 対話型のユーザー サインイン

- 非対話型のユーザー サインイン

- サービス プリンシパルのサインイン

- マネージド ID のサインイン

従来のサインイン ログには、対話型ユーザー サインインのみが含まれます。

Note

サインイン ログのエントリはシステムによって生成されるため、変更または削除することはできません。

対話型のユーザー サインイン

対話型サインインは、ユーザー "によって" 実行されます。 これにより Microsoft Entra ID に認証要素が提供されます。 その認証要素は、Microsoft Authenticator アプリなどのヘルパー アプリと連携することもできます。 ユーザーは、Microsoft Entra ID またはヘルパー アプリに対して、パスワード、MFA チャレンジへの応答、生体認証要素、または QR コードを提供できます。 このログには、Microsoft Entra ID と連携している ID プロバイダーによるフェデレーション サインインも含まれます。

レポート サイズ: 小 例:

- ユーザーが Microsoft Entra サインイン画面でユーザー名とパスワードを入力する。

- ユーザーが SMS MFA チャレンジを渡します。

- ユーザーが、Windows Hello for Business で Windows PC のロックを解除するための生体認証ジェスチャを提供します。

- ユーザーが AD FS SAML アサーションを使用して Microsoft Entra ID にフェデレーションする。

対話型サインイン ログでは、既定の欄に加えて次のものを表示します。

- サインインの場所

- 条件付きアクセスが適用されたかどうか

特別な注意事項

対話型サインイン ログでの非対話型サインイン

以前は、Microsoft Exchange クライアントからの一部の非対話型サインインは、可視性を向上するために対話型ユーザー サインイン ログに含まれていました。 2020 年 11 月に非対話型ユーザー サインイン ログが導入される前は、この可視性の向上が必要でした。 ただし、FIDO2 キーを使用するものなど、一部の非対話型サインインは、個別の非対話型ログが導入される前にシステムが設定されていたため、依然として対話型としてマークされる可能性があることに注意してください。 これらのサインインでは、技術的には非対話型サインインであっても、クライアント資格情報の種類やブラウザー情報などの対話型の詳細が表示される場合があります。

パススルー サインイン

Microsoft Entra ID により、認証と認可のためのトークンが発行されます。 状況によっては、Contoso テナントにサインインしているユーザーが、アクセス権のない Fabrikam テナント内のリソースにアクセスしようとする場合があります。 パススルー トークンと呼ばれる承認なしトークンが Fabrikam テナントに発行されます。 パススルー トークンでは、ユーザーがリソースにアクセスすることはできません。

以前は、この状況のログを確認すると、ホーム テナント (このシナリオでは Contoso) のサインイン ログには、サインイン試行は表示されませんでした。これは、"トークンがクレームを使用してリソースへのアクセスを許可していなかった" ためです。 サインイン トークンは、適切なエラー メッセージを表示するためにのみ使用されました。

パススルー サインインの試行が、ホーム テナントのサインイン ログと関連するテナント制限のサインイン ログに表示されるようになりました。 この更新により、ユーザーからのユーザー サインイン試行の可視性が向上し、テナント制限ポリシーに関するより深い分析情報が得られます。

crossTenantAccessType プロパティには、パススルー サインインを区別するための passthrough が表示されるようになり、Microsoft Entra 管理センターと Microsoft Graph で使用できます。

ファーストパーティーのアプリ専用サービス プリンシパル サインイン

サービス プリンシパル サインイン ログには、ファーストパーティーのアプリ専用サインイン アクティビティは含まれません。 この種類のアクティビティは、ファーストパーティー アプリで、ユーザーからの指示やコンテキストがない内部 Microsoft ジョブのトークンを取得するときに発生します。 これらのログは除外されるため、テナント内の内部 Microsoft トークンに関連するログに対して料金を支払うことはありません。

SignInLogs を使用して MicrosoftGraphActivityLogs を同じ Log Analytics ワークスペースにルーティングする場合、サービス プリンシパル サインインに関連しない Microsoft Graph イベントが特定される可能性があります。 この統合により、Microsoft Graph API 呼び出しのために発行されたトークンをサインイン アクティビティと相互参照できるようになります。 サインイン ログの UniqueTokenIdentifier と Microsoft Graph アクティビティ ログの SignInActivityId は、サービス プリンシパル サインイン ログにはありません。

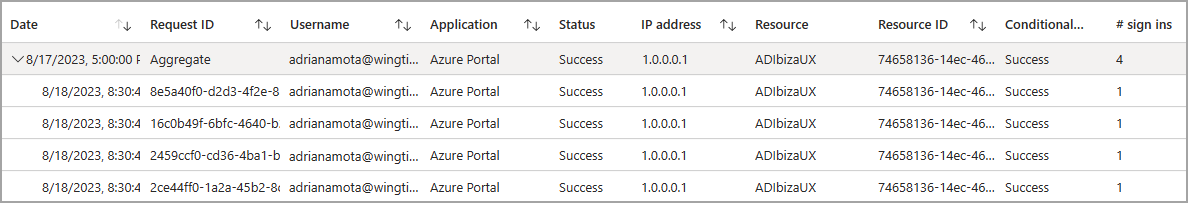

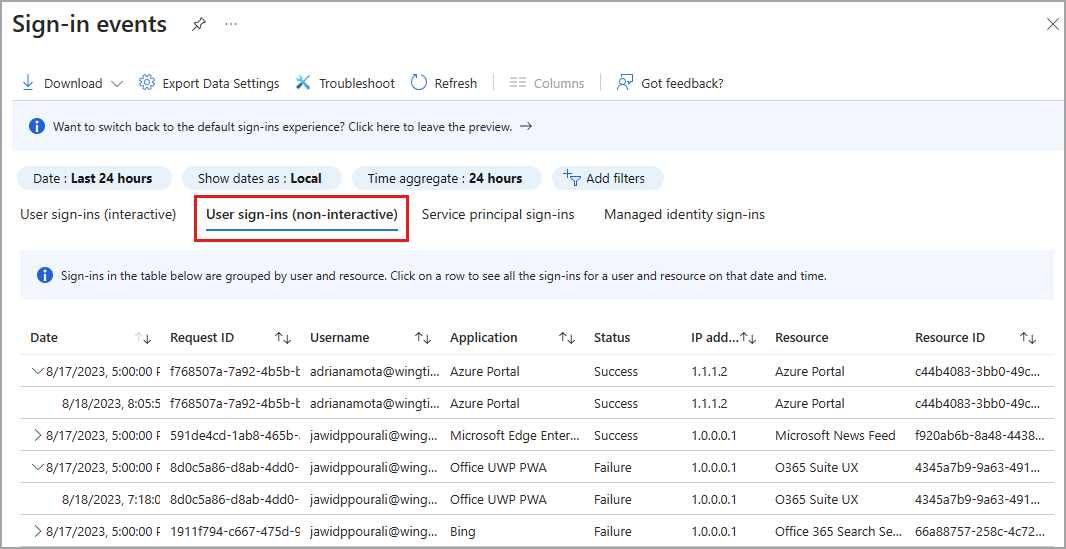

非対話型のユーザー サインイン

非対話型サインインは、ユーザーに "代わって" 実行されます。 これらの委任されたサインインは、ユーザーの代わりにクライアント アプリまたは OS コンポーネントによって実行され、ユーザーが認証要素を指定する必要はありません。 代わりに、Microsoft Entra ID によってユーザーのトークンをいつ更新する必要があるかが認識され、ユーザーのセッションを中断することなくバックグラウンドで更新が行われます。 一般に、ユーザーは、これらのサインインがバックグラウンドで実行されていると認識します。

レポート サイズ: 大 例:

- クライアント アプリで OAuth 2.0 更新トークンを使用してアクセス トークンを取得します。

- クライアントで OAuth 2.0 認証コードを使用して、アクセス トークンと更新トークンを取得します。

- ユーザーは Microsoft Entra に参加している PC で Web または Windows アプリへのシングル サインオン (SSO) を実行します (認証要素を指定したり、Microsoft Entra プロンプトを操作したりする必要はありません)。

- ユーザーが、FOCI (クライアント ID のファミリ) を使用してモバイル デバイス上でセッションを行っているときに、2 つ目の Microsoft Office アプリにサインインします。

非対話型サインイン ログでは、既定の欄に加えて次のものを表示します。

- Resource ID

- グループ化されたサインインの数

このレポートに表示されるフィールドをカスタマイズすることはできません。

データを理解しやすくするために、非対話型のサインイン イベントがグループ化されます。 クライアントによって、同じユーザーに代わって非対話型のサインインが多数作成される場合がよくあります。 非対話型サインインは、サインインが試行された時刻を除き、同じ特性を共有します。 たとえば、クライアントがユーザーに代わって 1 時間に 1 回アクセス トークンを取得する場合があります。 ユーザーまたはクライアントの状態が変わらない場合、IP アドレス、リソース、およびその他すべての情報は、各アクセス トークン要求で同じになります。 変更される唯一の状態は、サインインの日時です。

Microsoft Entra で日時以外が同じ複数のサインイン情報がログされる場合、それらのサインインは同じエンティティからのものであり、1 つの行に集計されます。 複数回の同一サインインを示す行 (発行された日時を除く) には、[サインイン回数] の列に 1 より大きい値が表示されます。 これらの集計されたサインイン情報は、タイム スタンプが同じであるようにも見えるかもしれません。 [時間集計] フィルターは、1 時間、6 時間、または 24 時間に設定できます。 行を展開すると、異なる複数のサインインとそれらの異なるタイムスタンプをすべて表示できます。

非対話型のユーザーの場合、次のデータが一致するとサインインが集計されます。

- Application

- User

- IP アドレス

- Status

- Resource ID

Note

機密クライアントによって実行された非対話型サインインの IP アドレスが、更新トークン要求の送信元の実際のソース IP と一致しません。 代わりに、元のトークンの発行に使用された元の IP が表示されます。

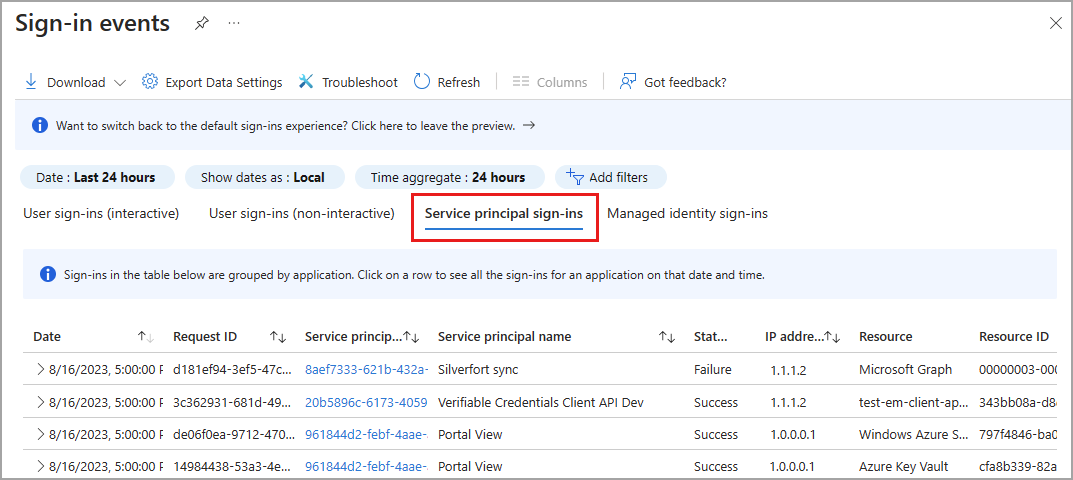

サービス プリンシパルのサインイン

対話型および非対話型のユーザー サインインとは異なり、サービス プリンシパルのサインインにはユーザーが関与しません。 そうではなく、アプリやサービス プリンシパルなど、非ユーザー アカウントによるサインインです (ただし、マネージド ID のサインインは除きます。これは、マネージド ID サインイン ログにのみ記録されます)。 これらのサインインにおいては、アプリまたはサービスによって、それ自身の資格情報 (認証またはリソースへのアクセスのための証明書やアプリ シークレットなど) が提供されます。

レポート サイズ: 大 例:

- サービス プリンシパルによる証明書を使用した認証が行われ、Microsoft Graph にアクセスされます。

- アプリケーションでクライアント シークレットを使用して、OAuth クライアント資格情報フローでの認証が行われます。

このレポートに表示されるフィールドをカスタマイズすることはできません。

サービス プリンシパル サインイン ログのデータを簡単に理解できるように、サービス プリンシパルのサインイン イベントはグループ化されます。 同じ条件下での同じエンティティからのサインインが 1 つの行に集計されます。 行を展開すると、異なる複数のサインインとそれらの異なるタイムスタンプをすべて表示できます。 次のデータが一致すると、サービス プリンシパル レポートでサインインが集計されます。

- サービス プリンシパル名または ID

- Status

- IP アドレス

- リソース名または ID

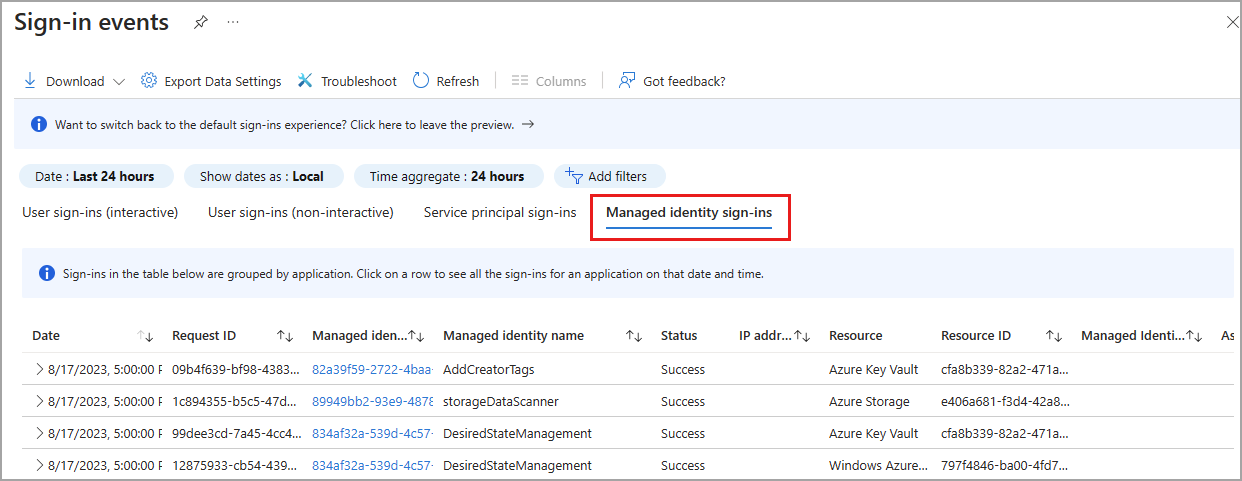

マネージド ID のサインイン

Azure リソースのマネージド ID によるサインインは、資格情報管理の簡略化のために Azure でシークレットが管理されているリソースによって実行されたサインインです。 資格情報が管理されている VM で Microsoft Entra ID を使用してアクセス トークンを取得します。

レポート サイズ: 小 例:

このレポートに表示されるフィールドをカスタマイズすることはできません。

Azure リソース サインイン ログのマネージド ID のデータを簡単に理解できるように、対話型でないサインイン イベントがグループ化されます。 同じエンティティからのサインインは、1 つの行に集計されます。 行を展開すると、異なる複数のサインインとそれらの異なるタイムスタンプをすべて表示できます。 次のすべてのデータが一致すると、マネージド ID レポートでサインインが集計されます。

- マネージド ID 名または ID

- Status

- リソース名または ID

1 つのノードの下にグループ化されているすべてのサインインを表示するには、リスト ビューで項目を選択します。 グループ化された項目を選択すると、サインインの詳細がすべて表示されます。

他のサービスで使用されるサインイン データ

サインイン データは、危険なサインインを監視し、アプリケーションの使用状況に関する分析情報を提供するなどのために、Azure の複数のサービスによって使用されます。

Microsoft Entra ID Protection

危険なサインインに関連するサインイン ログ データの可視化は、次のデータを使用する Microsoft Entra ID Protection の概要で利用できます。

- 危険なユーザー

- 危険なユーザーのサインイン

- 危険なワークロード ID

Microsoft Entra ID Protection の詳細については、Microsoft Entra ID Protection の概要に関する記事を参照してください。

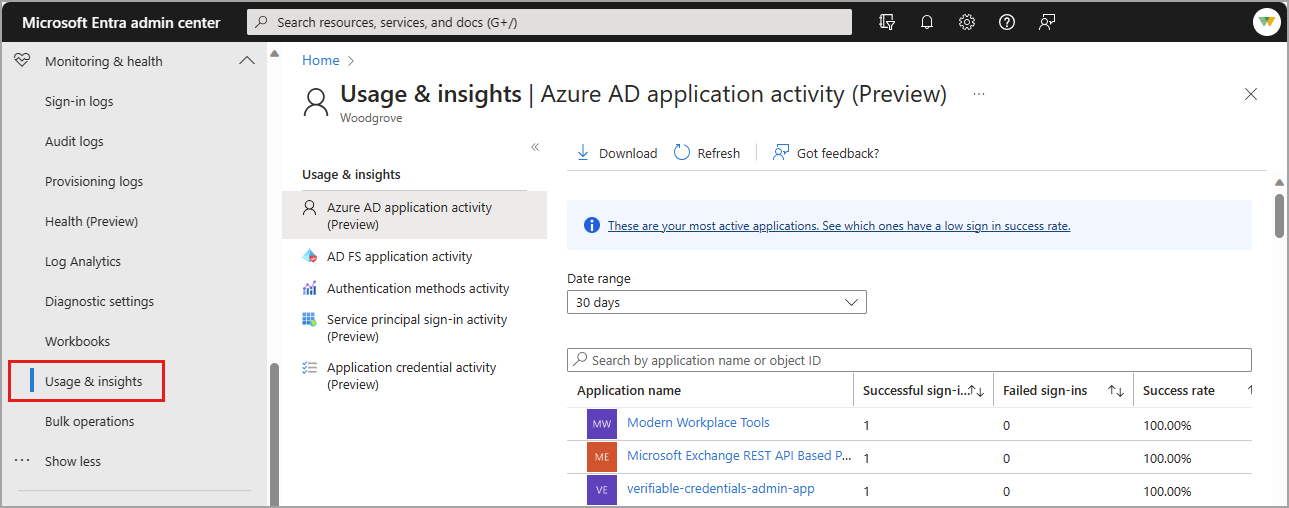

Microsoft Entra の使用状況と分析情報

アプリケーション固有のサインイン データを表示するには、Microsoft Entra ID>[監視と正常性]>[使用状況と分析情報] を参照します。 これらのレポートでは、Microsoft Entra アプリケーション アクティビティと AD FS アプリケーション アクティビティのサインインを詳細に確認できます。 詳細については、Microsoft Entra の使用状況と分析情報に関する記事を参照してください。

[使用状況と分析情報] には、複数のレポートがあります。 これらのレポートの一部はプレビュー段階です。

- Microsoft Entra アプリケーション アクティビティ (プレビュー)

- AD FS アプリケーション アクティビティ

- 認証方法のアクティビティ

- サービス プリンシパル サインイン アクティビティ

- アプリケーション資格情報アクティビティ

Microsoft 365 のアクティビティ ログ

Microsoft 365 のアクティビティ ログは、Microsoft 365 管理センターから確認できます。 Microsoft 365 アクティビティと Microsoft Entra アクティビティのログでは、数多くのディレクトリ リソースが共有されます。 Microsoft 365 のアクティビティ ログがすべて表示されるのは、Microsoft 365 管理センターだけです。

Microsoft 365 アクティビティ ログには、Office 365 Management API を使用してプログラムでアクセスすることができます。