チュートリアル: SAP SuccessFactors から Microsoft Entra へのユーザー プロビジョニングの構成

このチュートリアルでは、SuccessFactors Employee Central から Microsoft Entra ID に社員データをプロビジョニングするために必要な手順と、SuccessFactors にメール アドレスを書き戻すオプションについて説明します。

Note

このチュートリアルは、SuccessFactors からプロビジョニングするユーザーがオンプレミスの AD アカウントを必要としないクラウド専用のユーザーである場合に使用してください。 ユーザーがオンプレミスの AD アカウントのみを必要とするか、AD と Microsoft Entra アカウントの両方を必要とする場合は、SAP SuccessFactors から Active Directory へのユーザー プロビジョニングの構成に関するチュートリアル ページを参照してください。

次のビデオでは、SAP SuccessFactors とのプロビジョニング統合を計画するときに必要な手順の簡単な概要について説明します。

概要

Microsoft Entra のユーザー プロビジョニング サービスは、ユーザーの ID ライフ サイクルを管理するために SuccessFactors Employee Central と統合されています。

Microsoft Entra のユーザー プロビジョニング サービスでサポートされている SuccessFactors ユーザー プロビジョニング ワークフローは、次の人事管理および ID ライフサイクル管理シナリオを自動化します。

新しい従業員の雇用 - SuccessFactors に新しい従業員が追加されると、Microsoft Entra ID と、必要に応じて Microsoft 365 や Microsoft Entra ID によってサポートされているその他の SaaS アプリケーションでユーザー アカウントが自動的に作成され、メール アドレスが SuccessFactors に書き戻されます。

従業員の属性とプロファイルの更新 - SuccessFactors で従業員レコード (名前、職名、マネージャーなど) が更新されると、Microsoft Entra ID と、必要に応じて Microsoft 365 や Microsoft Entra ID によってサポートされているその他の SaaS アプリケーションでユーザー アカウントが自動的に更新されます。

従業員の退職 - SuccessFactors で従業員が退職状態になると、Microsoft Entra ID と、必要に応じて Microsoft 365 や Microsoft Entra ID によってサポートされているその他の SaaS アプリケーションでユーザー アカウントが自動的に無効になります。

従業員の再雇用 - SuccessFactors で従業員が再雇用されると、Microsoft Entra ID と、必要に応じて Microsoft 365 や Microsoft Entra ID によってサポートされているその他の SaaS アプリケーションに以前のアカウントが (設定に応じて) 自動的に再アクティブ化または再プロビジョニングされます。

このユーザー プロビジョニング ソリューションが最適な場合

この SuccessFactors から Microsoft Entra へのユーザー プロビジョニング ソリューションは、次の場合に最適です。

SuccessFactors ユーザー プロビジョニング用に事前に構築されたクラウドベースのソリューションを求めている組織

SuccessFactors から Microsoft Entra ID への直接ユーザー プロビジョニングを必要とする組織

SuccessFactors Employee Central (EC) から取得したデータを使用してユーザーをプロビジョニングする必要がある組織

電子メールに Microsoft 365 を使用している組織

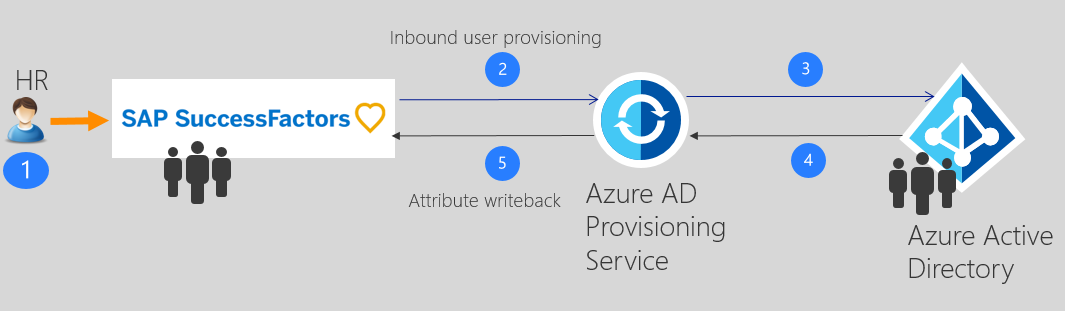

ソリューションのアーキテクチャ

このセクションでは、クラウド専用のユーザーに向けた、エンド ツー エンドのユーザー プロビジョニング ソリューションのアーキテクチャについて説明します。 2 つの関連するフローがあります。

権限がある人事データのフロー – SuccessFactors から Microsoft Entra ID へ: このフローでは、最初に社員イベント (新規雇用、異動、退職など) がクラウド SuccessFactors Employee Central で発生し、イベント データはその後、Microsoft Entra ID に移動します。 イベントによっては、Microsoft Entra ID での作成、更新、有効化、無効化の操作に至る可能性があります。

メール書き戻しのフロー – Microsoft Entra ID から SuccessFactors へ: Microsoft Entra ID でアカウントの作成が完了すると、Microsoft Entra ID で生成されたメール属性値または UPN を SuccessFactors に書き戻すことができます。

エンド ツー エンドのユーザー データ フロー

- 人事チームは、SuccessFactors Employee Central で社員のトランザクション (参加者/異動者/休暇者または新規雇用/移動/退職) を実行します

- Microsoft Entra プロビジョニング サービスは、SuccessFactors EC からの、スケジュールされた ID の同期を実行し、Microsoft Entra ID との同期のために処理する必要がある変更を識別します。

- Microsoft Entra ID プロビジョニング サービスは、変更を特定し、Microsoft Entra ID のユーザーに対して作成、更新、有効化、無効化の操作を呼び出します。

- SuccessFactors Writeback アプリが構成されている場合、ユーザーのメール アドレスは Microsoft Entra ID から取得されます。

- Microsoft Entra プロビジョニング サービスは、使用された一致する属性に基づいて、メール属性を SuccessFactors に書き戻します。

デプロイの計画

SuccessFactors から Microsoft Entra ID へのクラウド人事駆動型のユーザー プロビジョニングを構成するには、次のようなさまざまな側面をカバーするかなりの計画が必要です。

- 一致する ID の決定

- 属性マッピング

- 属性の変換

- スコープ フィルター

これらのトピックに関する包括的なガイドラインについては、クラウド人事デプロイ計画に関するページを参照してください。 サポートされるエンティティや処理の詳細、さまざまな人事シナリオに向けて統合をカスタマイズする方法については、SAP SuccessFactors の統合に関するリファレンスを参照してください。

統合のための SuccessFactors の構成

すべての SuccessFactors プロビジョニング コネクタの一般的な要件は、SuccessFactors OData API を呼び出すための適切なアクセス許可を持つ SuccessFactors アカウントの資格情報が必要なことです。 このセクションでは、SuccessFactors でサービス アカウントを作成し、適切なアクセス許可を付与する手順を説明します。

- SuccessFactors で API ユーザー アカウントを作成または識別する

- API アクセス許可ロールを作成する

- API ユーザーのアクセス許可グループを作成する

- アクセス許可グループへのアクセス許可ロールの付与をする

SuccessFactors で API ユーザー アカウントを作成または識別する

SuccessFactors 管理チームまたは実装パートナーと協力して、OData API の呼び出しに使用される SuccessFactors のユーザー アカウントを作成または識別します。 Microsoft Entra ID でプロビジョニング アプリを構成する場合、このアカウントのユーザー名とパスワードの資格情報が必要になります。

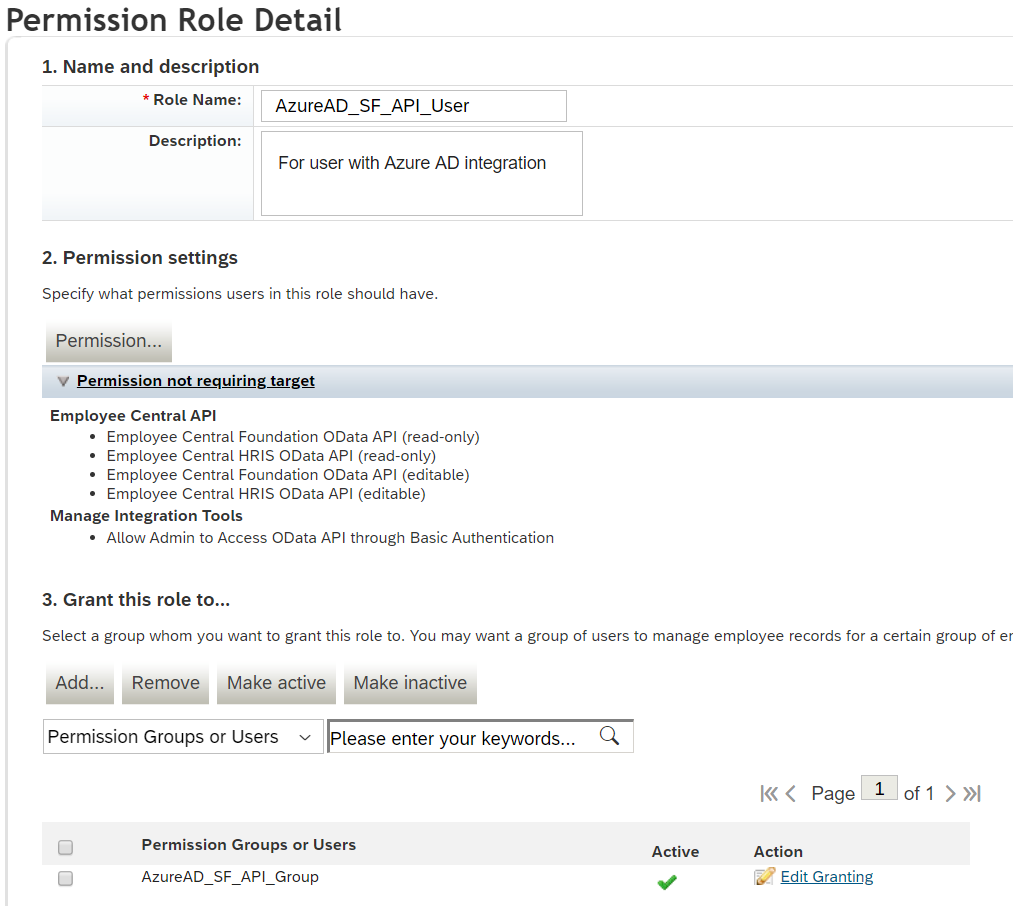

API アクセス許可ロールを作成する

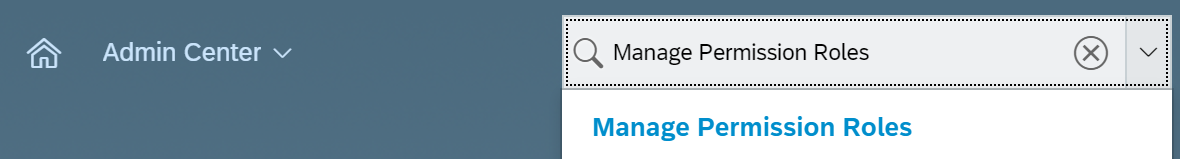

Admin Center にアクセスできるユーザーアカウントで SAP SuccessFactors にログインします。

"Manage Permission Roles" を検索し、検索結果から [Manage Permission Roles](アクセス許可ロールの管理) を選択します。

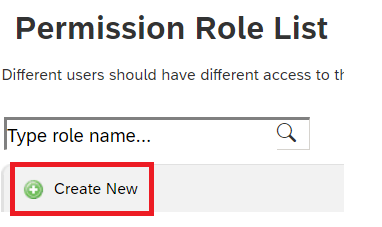

[Permission Role List](アクセス許可ロール一覧) で、 [Create New](新規作成) をクリックします。

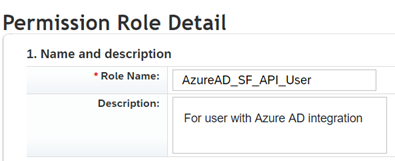

新しいアクセス許可ロールの [Role Name](ロール名) と [Description](説明) を追加します。 名前と説明では、このロールが API 使用アクセス許可されていることを示す必要があります。

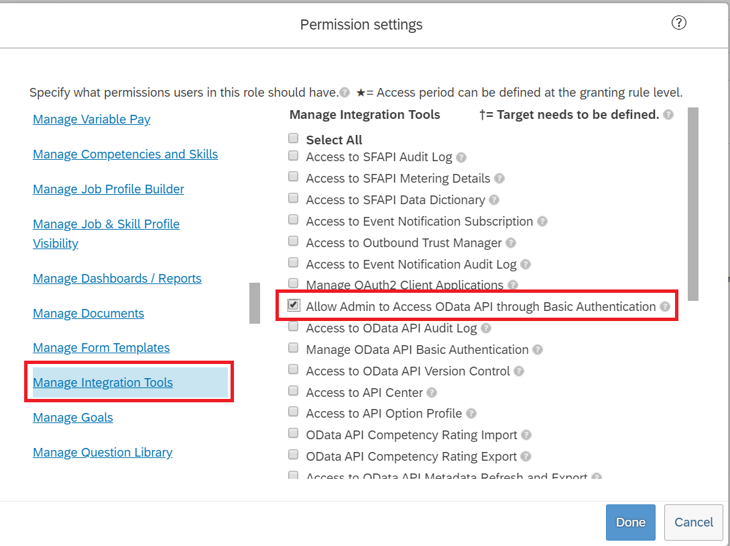

[Permission settings](アクセス許可の設定) で、 [Permission](アクセス許可) をクリックし、アクセス許可一覧を下にスクロールして [Manage Integration Tools](統合ツールの管理) をクリックします。 [Allow Admin to Access to OData API through Basic Authentication](管理者が Websites Basic 認証を介して OData API にアクセスできるようにする) チェックボックスを有効にします。

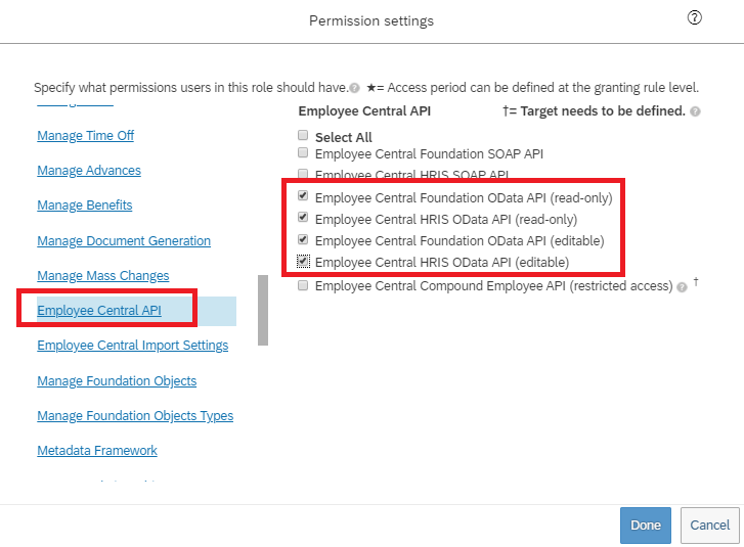

同じボックス内を下にスクロールし、 [Employee Central API] を選択します。 次に示すように、ODATA API を使用して読み取り、ODATA API を使用して編集するためのアクセス許可を追加します。 SuccessFactors への書き戻しシナリオに同じアカウントを使用する場合は、編集オプションを選択してください。

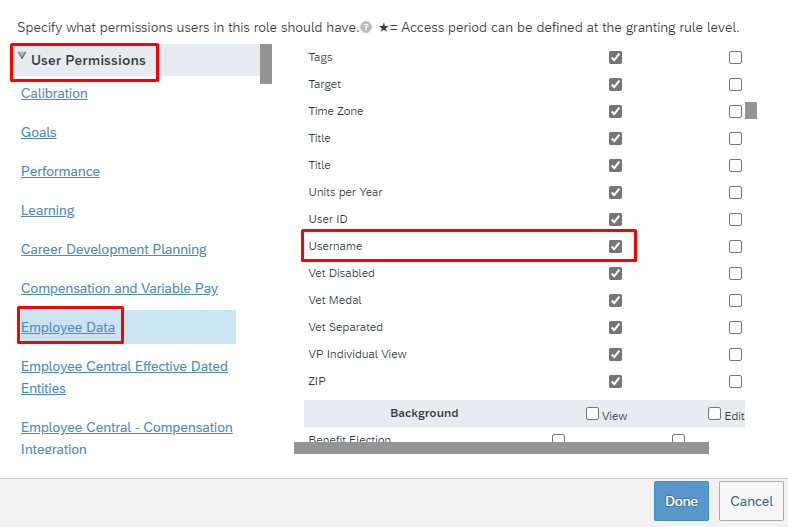

同じアクセス許可ボックスで、[User Permissions](ユーザー アクセス許可) -> [Employee Data](従業員データ) に移動し、サービス アカウントが SuccessFactors テナントから読み取ることができる属性を確認します。 たとえば、SuccessFactors から Username 属性を取得するには、この属性の "View (表示)" アクセス許可が付与されている必要があります。 同様に、各属性の表示アクセス許可を確認してください。

注意

このプロビジョニング アプリによって取得される属性の詳細な一覧については、SuccessFactors 属性のリファレンスに関するページを参照してください。

[Done]\(終了) をクリックします。 [変更を保存] をクリックします。

API ユーザーのアクセス許可グループを作成する

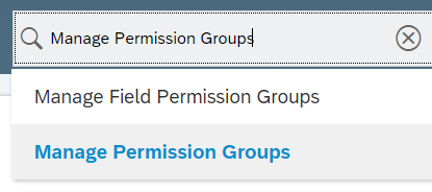

- SuccessFactors Admin Center で、"Manage Permission Groups" を検索し、検索結果から [Manage Permission Groups](アクセス許可グループの管理) を選択します。

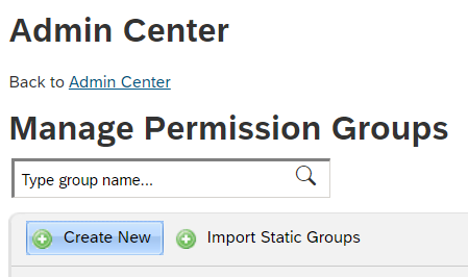

- [Manage Permission Groups](アクセス許可グループの管理) ウィンドウで、 [Create New](新規作成) をクリックします。

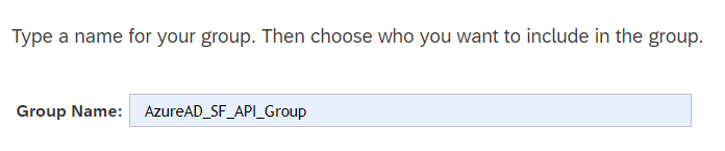

- 新しいグループのグループ名を追加します。 グループ名は、グループが API ユーザー用であることを示す必要があります。

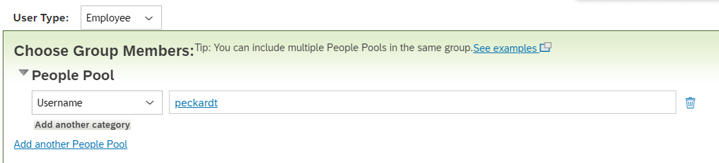

- グループにメンバーを追加します。 たとえば、[People Pool](ユーザー プール) ドロップダウン メニューから [Username](ユーザー名) を選択し、統合に使用する API アカウントのユーザー名を入力します。

- [Done](完了) をクリックして、アクセス許可グループの作成を完了します。

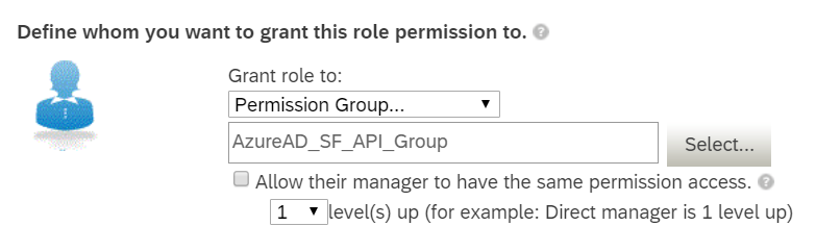

許可グループに許可ロールを付与する

- SuccessFactors Admin Center で、"Manage Permission Roles" を検索し、検索結果から [Manage Permission Roles](アクセス許可ロールの管理) を選択します。

- [Permission Role List](アクセス許可ロール一覧) から、API 使用アクセス許可用に作成したロールを選択します。

- [Grant this role to](このロールに付与するアクセス許可) で、 [Add](追加) ボタンをクリックします。

- ドロップダウン メニューから [Permission Group](アクセス許可グループ) を選択し、 [Select](選択) をクリックして [Groups](グループ) ウィンドウを開き、先ほど作成したグループを検索して選択します。

- アクセス許可グループに対するアクセス許可ロールの付与を確認します。

- [変更を保存] をクリックします。

SuccessFactors から Microsoft Entra ID へのユーザー プロビジョニングの構成

このセクションでは、SuccessFactors から Microsoft Entra ID にユーザー アカウントをプロビジョニングする手順について説明します。

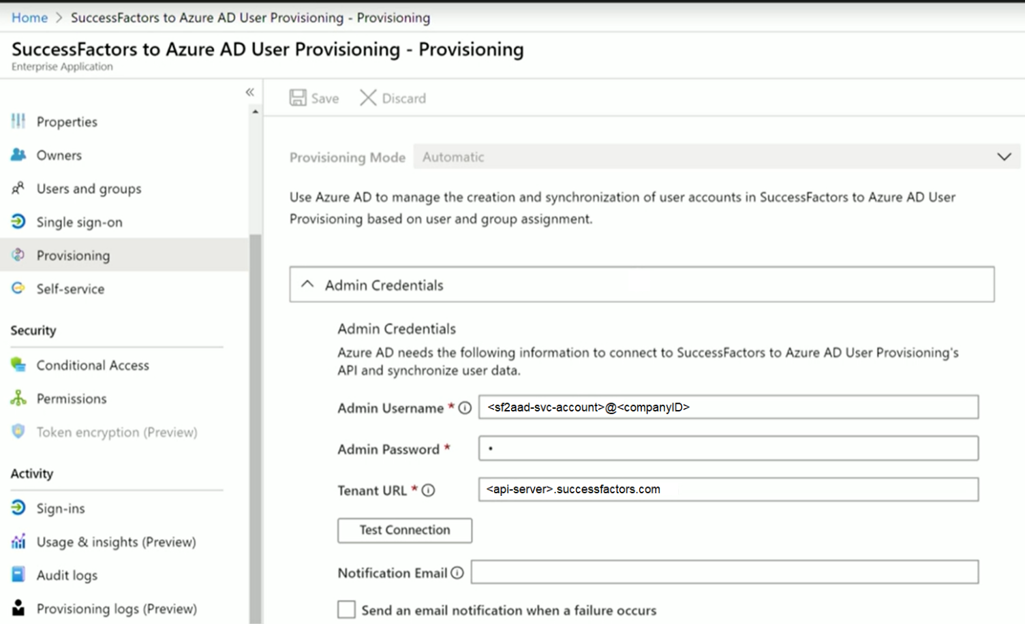

パート 1: プロビジョニング コネクタ アプリを追加して、SuccessFactors への接続の構成をする

SuccessFactors から Microsoft Entra へのユーザー プロビジョニングを構成するには

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[新しいアプリケーション] に移動します。

[SuccessFactors to Microsoft Entra user provisioning]\(SuccessFactors から Microsoft Entra へのユーザー プロビジョニング\) を探し、ギャラリーからそのアプリを追加します。

アプリが追加され、アプリの詳細画面が表示されたら、 [プロビジョニング] を選択します

[プロビジョニングモード] を [自動] に変更します

以下のように [管理者の資格情報] セクションを完了します。

管理ユーザー名 - SuccessFactors API ユーザー アカウントのユーザー名に、会社 ID を追加して入力します。 形式は username@companyID です。

管理パスワード - SuccessFactors API ユーザー アカウントのパスワードを入力します。

テナント URL - SuccessFactors OData API サービス エンドポイントの名前を入力します。 http または https なしでサーバーのホスト名のみを入力してください。 この値は次のようになります: api-server-name.successfactors.com。

メール通知 - メール アドレスを入力し、[send email if failure occurs](失敗した場合にメールを送信する) チェックボックスをオンにします。

Note

Microsoft Entra ID プロビジョニング サービスは、プロビジョニング ジョブが検疫状態になった場合にメール通知を送信します。

- [接続のテスト] ボタンをクリックします。 接続テストが成功した場合、上部の [保存] ボタンをクリックします。 失敗した場合は、SuccessFactors 資格情報および URL が有効か再度確認します。

- 資格情報が正常に保存されると、[マッピング] セクションに既定のマッピング [SuccessFactors のユーザーを Microsoft Entra ID に同期する] が表示されます

パート 2: 属性マッピングの構成

このセクションでは、ユーザーデータが SuccessFactors から Microsoft Entra ID に流れる方法を構成します。

[マッピング] の [プロビジョニング] タブで、[Synchronize SuccessFactors Users to Microsoft Entra ID] (SuccessFactors のユーザーを Microsoft Entra ID に同期する) をクリックします。

[ソース オブジェクト スコープ] フィールドでは、属性ベースのフィルター セットを定義して、Microsoft Entra ID へのプロビジョニングの対象にする SuccessFactors のユーザー セットを選択できます。 既定のスコープは、"SuccessFactors のすべてのユーザー" です。 フィルターの例:

例:1000000 から 2000000 (2000000 を除く) までの personIdExternal を持つユーザーにスコープを設定

属性: personIdExternal

演算子:REGEX Match

値:(1[0-9][0-9][0-9][0-9][0-9][0-9])

例:臨時社員ではなく、従業員のみ

属性:EmployeeID

演算子:IS NOT NULL

ヒント

初めてプロビジョニング アプリを構成するときは、属性マッピングと式をテストして検証し、目的の結果が得られていることを確認する必要があります。 Microsoft は、SuccessFactors の少数のテスト ユーザーを使用してマッピングをテストするために [ソース オブジェクト スコープ] の下のスコープ フィルターを使用することをお勧めします。 マッピングが機能していることを確認したら、フィルターを削除するか、徐々に拡張してより多くのユーザーを含めることができます。

注意

プロビジョニング エンジンの既定の動作では、スコープ外に出るユーザーが無効化または削除されます。 これは、ご使用の SuccessFactors と Microsoft Entra の統合には望ましくない場合があります。 この既定の動作をオーバーライドするには、「スコープ外に出るユーザー アカウントの削除をスキップする」の記事を参照してください。

[対象オブジェクトのアクション] フィールドでは、Microsoft Entra ID で実行されるアクションをグローバルにフィルター処理できます。 作成と更新が最も一般的です。

[属性マッピング] セクションでは、個別の SuccessFactors 属性を Microsoft Entra の属性にマッピングする方法を定義できます。

Note

アプリケーションでサポートされている SuccessFactors 属性の完全な一覧については、SuccessFactors 属性のリファレンスに関するページを参照してください。

既存の属性マッピングをクリックして更新するか、または画面の下部にある [新しいマッピングの追加] をクリックして、新しいマッピングを追加します。 個々の属性マッピングは、次のプロパティをサポートしています。

マッピングの種類

ダイレクト - 変更なしで SuccessFactors 属性の値を Microsoft Entra 属性に書き込みます

定数 - 静的な定数文字列の値を Microsoft Entra 属性に書き込みます

式 - 1 つ以上の SuccessFactors 属性に基づいて、Microsoft Entra 属性にカスタム値を書き込むことができます。 詳細については、式に関するこの記事を参照してください。

ソース属性 - SuccessFactors のユーザー属性

既定値 – 省略可能。 ソース属性に空の値がある場合、マッピングではこの値が代わりに書き込まれます。 最も一般的な構成では、これを空白のままにします。

ターゲット属性 – Microsoft Entra ID のユーザー属性。

この属性を使用してオブジェクトを照合する - このマッピングを使用して、SuccessFactors と Microsoft Entra ID 間でユーザーを一意に識別するかどうかを示します。 この値は、通常、SuccessFactors の Worker ID フィールドで設定され、一般的に Microsoft Entra ID の従業員 ID 属性のいずれかにマッピングされます。

照合の優先順位 - 一致させる属性を複数設定できます。 複数の場合は、このフィールドで定義された順序で評価されます。 1 件でも一致が見つかると、一致する属性の評価はそれ以上行われません。

このマッピングを適用する

常に - このマッピングをユーザーの作成と更新の両方のアクションに適用します

作成中のみ - このマッピングをユーザーの作成アクションのみに適用します

マッピングを保存するには、[属性マッピング] セクションの上部にある [保存] をクリックします。

属性マッピングの構成が完了したら、ユーザー プロビジョニング サービスを有効にして起動できるようになります。

ユーザー プロビジョニングの有効化と起動

SuccessFactors プロビジョニング アプリの構成が完了すると、プロビジョニング サービスを有効にできます。

ヒント

既定では、プロビジョニング サービスを有効にすると、スコープ内のすべてのユーザーに対してプロビジョニング操作が開始されます。 マッピングのエラーまたは SuccessFactors データの問題がある場合、プロビジョニング ジョブが失敗し、検疫状態になる可能性があります。 これを避けるために、ベスト プラクティスとして、すべてのユーザーの完全同期を開始する前に、[ソース オブジェクト スコープ] フィルターを構成し、少数のテスト ユーザーで属性マッピングをテストすることをお勧めします。 マッピングが機能し、目的の結果が得られていることを確認したら、フィルターを削除するか、徐々に拡張してより多くのユーザーを含めることができます。

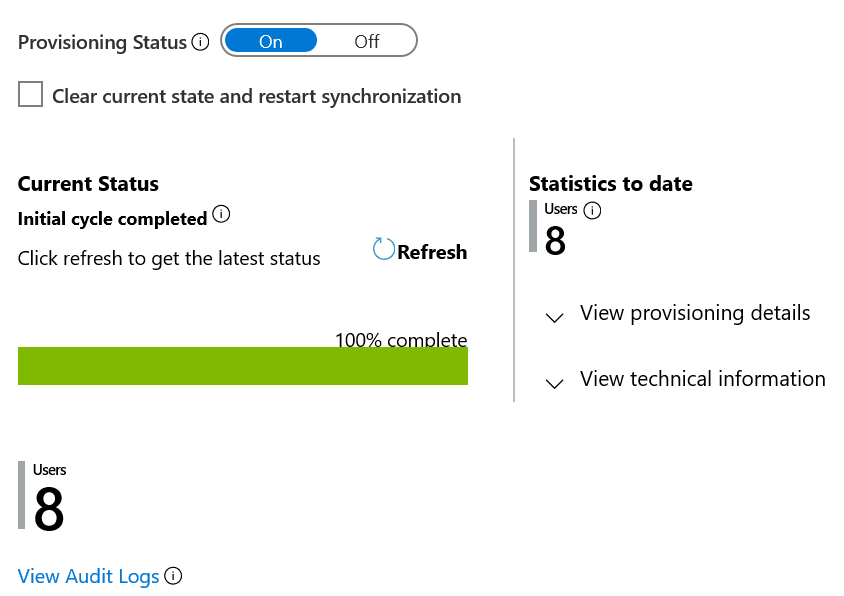

[プロビジョニング] タブで、 [プロビジョニングの状態] を [ON] に設定します。

[保存] をクリックします。

この操作により初期同期が開始されます。所要時間は SuccessFactors テナントのユーザー数に応じて変わります。 進行状況バーをチェックして、同期サイクルの進行状況を追跡できます。

好きなときに、Azure Portal の [監査ログ] タブをチェックして、プロビジョニング サービスで実行されたアクションを確認します。 監査ログには、SuccessFactors から読み込まれたユーザーや、その後 Microsoft Entra ID に追加または更新されたユーザーなど、プロビジョニング サービスによって実行された個々の同期イベントがすべて表示されます。

最初の同期が完了すると、次に示すように、 [プロビジョニング] タブに監査概要レポートが書き込まれます。