Microsoft Entra ID で Microsoft 365 グループに秘密度ラベルを割り当てる

Microsoft Entra ID では、Microsoft Purview ポータルまたは Microsoft Purview コンプライアンス ポータルで秘密度ラベルが公開され、それらのラベルがグループおよびサイトに対して構成されている場合、Microsoft 365 グループへの秘密度ラベルの適用がサポートされます。

秘密度ラベルは、Outlook、Microsoft Teams、SharePoint などのアプリやサービス全体のグループに適用できます。 詳細については、Purview ドキュメントの「秘密度ラベルのサポート」を参照してください。

重要

この機能を構成するには、Microsoft Entra 組織に Microsoft Entra ID P1 ライセンスが少なくとも 1 つ有効にする必要があります。

PowerShell で秘密度ラベルのサポートを有効にする

公開されているラベルをグループに適用するには、まずこの機能を有効にする必要があります。 次の手順により Microsoft Entra ID の機能が有効になります。 Microsoft Graph PowerShell SDK には、2 つのモジュール (Microsoft.Graph と Microsoft.Graph.Beta) が含まれています。

Microsoft が運営するすべてのリージョンでは、Microsoft を選択する必要があります。 他のすべてのリージョンでは、以下に示す演算子を選択する必要があります。

コンピューターで PowerShell プロンプトを開き、次のコマンドを実行してコマンドレットの実行を準備します。

Install-Module Microsoft.Graph -Scope CurrentUser Install-Module Microsoft.Graph.Beta -Scope CurrentUserテナントに接続します。

Connect-MgGraph -Scopes "Directory.ReadWrite.All"Microsoft Entra 組織の現在のグループ設定をフェッチし、現在のグループ設定を表示します。

$grpUnifiedSetting = Get-MgBetaDirectorySetting -Search DisplayName:"Group.Unified"この Microsoft Entra 組織に対してグループ設定が作成されていない場合は、空の画面が表示されます。 この場合、まず設定を作成する必要があります。 「グループの設定を構成するための Microsoft Entra コマンドレット」の手順に従ってこの Microsoft Entra 組織のグループ設定を作成します。

Note

以前に秘密度ラベルが有効にされていた場合は、

EnableMIPLabels = Trueが表示されます。 この場合、ほかに何も実行する必要はありません。 また、管理者以外のユーザーがグループを作成できないようにしたい場合は、EnableGroupCreation = Falseであることを確認してください。 詳細については「テンプレート設定」を参照してください。新しい設定を適用します。

$params = @{ Values = @( @{ Name = "EnableMIPLabels" Value = "True" } ) } Update-MgBetaDirectorySetting -DirectorySettingId $grpUnifiedSetting.Id -BodyParameter $params新しい値が存在することを確認します。

$Setting = Get-MgBetaDirectorySetting -DirectorySettingId $grpUnifiedSetting.Id $Setting.Values

Request_BadRequest エラーが発生した場合は、設定がテナントに既に存在しているためです。 新しい property:value ペアを作成しようとすると、結果がエラーになります。 このような場合は、次の手順に従います。

Get-MgBetaDirectorySetting | FLコマンドレットを発行し、ID を確認します。 複数の ID 値が存在する場合は、[値] 設定のEnableMIPLabelsプロパティが表示されているものを使用します。- 取得した ID を使用して、

Update-MgBetaDirectorySettingコマンドレットを発行します。

また、秘密度ラベルを Microsoft Entra ID に同期する必要があります。 手順については、「コンテナーの秘密度ラベルを有効化してラベルを同期する」を参照してください。

Microsoft Entra 管理センターで新しいグループにラベルを割り当てる

グループ管理者以上の権限で Microsoft Entra 管理センターにサインインします。

[Microsoft Entra ID] を選びます。

[グループ]>[すべてのグループ]>[新しいグループ] の順に選択します。

[新しいグループ] ページで、[Microsoft 365] を選択します。 それから、新しいグループに必要な情報を入力して、一覧から秘密度ラベルを選択します。

![[新しいグループ] ページでの秘密度ラベルの割り当てを示すスクリーンショット。](media/groups-assign-sensitivity-labels/new-group-page.png)

[作成] を選択して変更を保存します。

グループが作成され、選択したラベルに関連付けられているサイトおよびグループの設定が自動的に適用されます。

Microsoft Entra 管理センターで既存のグループにラベルを割り当てる

グループ管理者以上の権限で Microsoft Entra 管理センターにサインインします。

[Microsoft Entra ID] を選びます。

グループを選択します。

[すべてのグループ] ページから、ラベルを適用するグループを選択します。

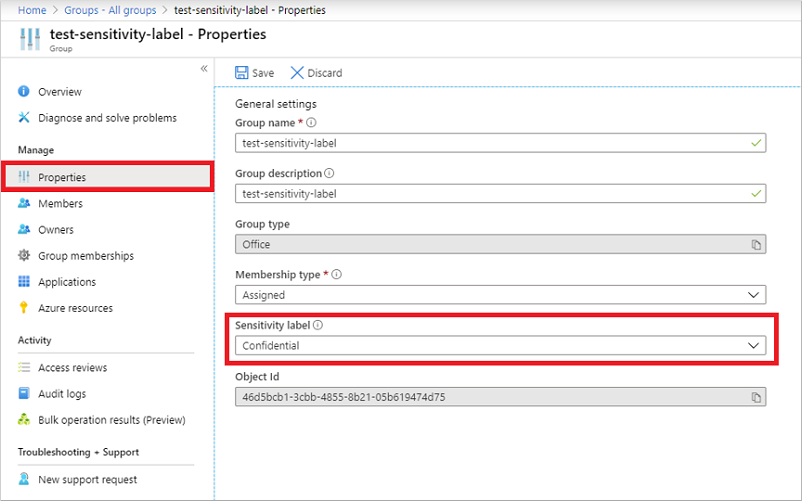

選択したグループのページで [プロパティ] を選択し、一覧から秘密度ラベルを選択します。

[保存] を選択して変更を保存します。

Microsoft Entra 管理センターの既存のグループからラベルを削除する

- グループ管理者以上の権限で Microsoft Entra 管理センターにサインインします。

- [Microsoft Entra ID] を選びます。

- [グループ]>[すべてのグループ] の順に選択します。

- [すべてのグループ] ページで、ラベルを削除するグループを選択します。

- その [グループ] ページで、 [プロパティ] を選択します。

- [削除] を選択します。

- [保存] を選択して変更を保存します。

クラシック Microsoft Entra 分類を使用する

この機能を有効にすると、グループの "クラシック" 分類は既存のグループとサイトにのみ表示されます。 秘密度ラベルをサポートしていないアプリでグループを作成する場合にのみ、新しいグループにこれらを使用する必要があります。 管理者は必要に応じて、これらを後で秘密度ラベルに変換できます。 従来の分類とは、Azure AD PowerShell で ClassificationList 設定の値を定義することによって設定した以前の分類のことです。 この機能を有効にすると、それらの分類はグループに適用されません。

Note

Azure AD および MSOnline PowerShell モジュールは、2024 年 3 月 30 日の時点で非推奨となります。 詳細については、非推奨の最新情報を参照してください。 この日以降、これらのモジュールのサポートは、Microsoft Graph PowerShell SDK への移行支援とセキュリティ修正プログラムに限定されます。 非推奨になるモジュールは、2025 年 3 月 30 日まで引き続き機能します。

Microsoft Entra ID (旧称 Azure AD) を使用するには、Microsoft Graph PowerShell に移行することをお勧めします。 移行に関する一般的な質問については、「移行に関する FAQ」を参照してください。 注: バージョン 1.0.x の MSOnline では、2024 年 6 月 30 日以降に中断が発生する可能性があります。

問題のトラブルシューティング

このセクションでは、一般的な問題に対するトラブルシューティングのヒントを提供します。

グループの割り当てに秘密度ラベルを使用できない

秘密度ラベル オプションは、次のすべての条件が満たされている場合にのみ、グループに対して表示されます。

- 組織に有効な Microsoft Entra ID P1 ライセンスがあります。

- 機能が有効になっており、Microsoft Graph PowerShell モジュールで

EnableMIPLabelsが True に設定されています。 - 秘密度ラベルが、この Microsoft Entra 組織の Microsoft Purview ポータルまたは Microsoft Purview コンプライアンス ポータルで公開されている。

- ラベルは、Security & Compliance PowerShell モジュールの

Execute-AzureAdLabelSyncコマンドレットで Microsoft Entra ID に同期されます。 同期後、ラベルを Microsoft Entra ID で使用できるようになるには、最大 24 時間かかる場合があります。 - グループおよびサイトには、秘密度ラベル スコープを構成する必要があります。

- グループは Microsoft 365 グループです。

- 現在サインインしているユーザー:

- 秘密度ラベルを割り当てるための十分な権限を持っている。 ユーザーは、グループ所有者であるか、少なくともグループ管理者である必要があります。

- 秘密度ラベル発行ポリシーのスコープ内である必要があります。

ラベルをグループに割り当てるには、上記の条件がすべて満たされていることを確認してください。

割り当てたいラベルが一覧にありません

探しているラベルが一覧にない場合:

- そのラベルが Microsoft Purview ポータルまたは Microsoft Purview コンプライアンス ポータルで公開されない可能性があります。 また、ラベルが発行されなくなる可能性もあります。 詳細については、管理者にご確認ください。

- ラベルは公開されている可能性があるが、サインインしているユーザーにはそのラベルを使用できない。 ラベルにアクセスする方法の詳細については、管理者にご確認ください。

グループに対するラベルを変更する

ラベルは、既存のグループに割り当てるのと同じ手順を使用することによりいつでも交換できます。

- グループ管理者以上の権限で Microsoft Entra 管理センターにサインインします。

- [Microsoft Entra ID] を選びます。

- [グループ]>[すべてのグループ]を選択し、ラベルを付けるグループを選択します。

- 選択したグループのページで [プロパティ] を選択し、一覧から新しい秘密度ラベルを選択します。

- [保存] を選択します。

公開されているラベルに加えたグループ設定変更が、グループに対して更新されない

Microsoft Purview ポータルまたは Microsoft Purview コンプライアンス ポータルで公開ラベルのグループ設定を変更しても、それらのポリシー変更はラベルが付けられたグループに自動的には適用されません。 Microsoft は、秘密度ラベルが公開されてグループに適用された後に、ポータルでラベルのグループ設定を変更しないことをお勧めします。

変更が必要な場合は、PowerShell スクリプトを使用して、影響を受けるグループに更新を手動で適用します。 この方法を使用すると、既存のすべてのグループに新しい設定が適用されます。