Azure Arc で有効になっている AKS のセキュリティの概念

適用対象: AKS on Azure Stack HCI 22H2、AKS on Windows Server

Azure Arc によって有効になっている AKS のセキュリティには、Kubernetes クラスターで実行されているインフラストラクチャとアプリケーションのセキュリティ保護が含まれます。 Arc で有効になっている AKS では、Azure Kubernetes Service (AKS) のハイブリッド デプロイ オプションがサポートされています。 この記事では、セキュリティ強化対策と、Kubernetes クラスター上のインフラストラクチャとアプリケーションをセキュリティで保護するために使用される組み込みのセキュリティ機能について説明します。

インフラストラクチャのセキュリティ

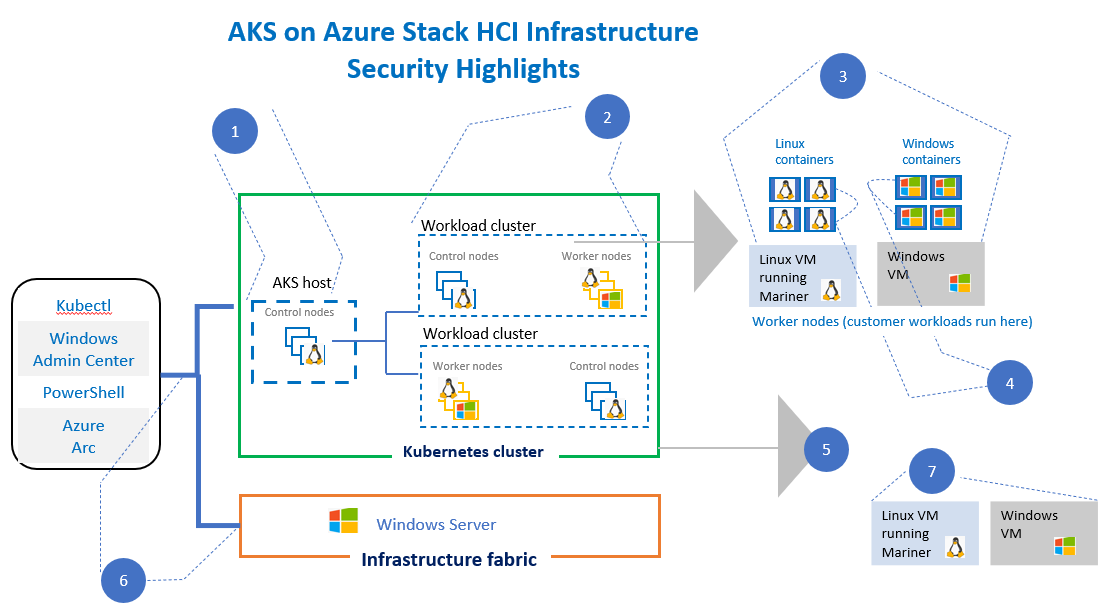

Arc で有効になっている AKS は、インフラストラクチャをセキュリティで保護するためにさまざまなセキュリティ対策を適用します。 次の図では、こうした対策について説明しています。

次の表では、前の図に示した AKS on Azure Stack HCI のセキュリティ強化の側面について説明します。 AKS デプロイのインフラストラクチャに関する概念的な背景情報については、「 クラスターとワークロード」を参照してください。

| セキュリティの側面 | Description |

|---|---|

| 1 | AKS ホストはすべてのワークロード (ターゲット) クラスターにアクセスできるため、このクラスターは単一の侵害点になる可能性があります。 ただし、管理クラスターの目的は、ワークロード クラスターのプロビジョニングと集約されたクラスター メトリックの収集に限定されているため、AKS ホストへのアクセスは慎重に制御されます。 |

| 2 | デプロイのコストと複雑さを軽減するために、ワークロード クラスターでは基になる Windows Server を共有します。 ただし、セキュリティのニーズに応じて、管理者は専用の Windows Server にワークロード クラスターをデプロイできます。 ワークロード クラスターが基になる Windows Server を共有する場合、各クラスターは仮想マシンとしてデプロイされます。これにより、ワークロード クラスター間では強力な分離が保証されます。 |

| 3 | 顧客のワークロードはコンテナーとしてデプロイされ、同じ仮想マシンを共有します。 コンテナーでは互いにプロセス分離されます。これは、仮想マシンによって提供される強力な分離の保証と比較すると、弱い形式の分離です。 |

| 4 | コンテナーは、オーバーレイ ネットワークを介して相互に通信します。 管理者は、コンテナー間のネットワーク分離ルールを定義するように Calico のポリシーを構成できます。 Calico は、Windows と Linux の両方のコンテナーをサポートし、現状有姿でサポートされるオープンソースの製品です。 |

| 5 | API サーバーとコンテナー ホスト間の通信など、AKS on Azure Stack HCI の組み込みの Kubernetes コンポーネント間の通信は、証明書によって暗号化されます。 AKS では、組み込み証明書のすぐに使用する証明書のプロビジョニング、更新、失効が提供されます。 |

| 6 | Windows クライアント マシンからの API サーバーとの通信は、ユーザーのMicrosoft Entra資格情報を使用してセキュリティ保護されます。 |

| 7 | リリースごとに、Microsoft は Azure Stack HCI 上の AKS VM の VHD を提供し、必要に応じて適切なセキュリティパッチを適用します。 |

アプリケーションのセキュリティ

次の表では、Arc で有効になっている AKS で使用できるさまざまなアプリケーション セキュリティ オプションについて説明します。

注意

選択したオープンソース エコシステムで使用できるオープンソースアプリケーションのセキュリティ強化オプションを使用するオプションがあります。

| オプション | [説明] |

|---|---|

| セキュリティを構築する | ビルドをセキュリティで保護する目的は、イメージが生成されたときに、アプリケーション コードまたはコンテナー イメージに脆弱性が持ち込まれないようにすることです。 Azure Arc 対応の Kubernetes の Azure GitOps との統合は、分析と観察に役立ちます。これにより、開発者はセキュリティの問題を解決できます。 詳細については、GitOps を使用して Azure Arc 対応 Kubernetes クラスターに構成をデプロイすることに関するページをご覧ください。 |

| コンテナー レジストリのセキュリティ | コンテナー レジストリのセキュリティの目標は、コンテナー イメージをレジストリにアップロードするとき、イメージがレジストリに保存されるとき、およびイメージがレジストリからダウンロードされるときに、脆弱性が持ち込まれないようにすることです。 AKS では、Azure Container Registryを使用することをお勧めします。 Azure Container Registryには、脆弱性スキャンやその他のセキュリティ機能が付属しています。 詳しくは、Azure Container Registry のドキュメントをご覧ください。 |

| コンテナーに gMSA を使用して Windows ワークロードの ID をMicrosoft Entraする | Windows コンテナーのワークロードは、コンテナー ホストの ID を継承し、それを認証に使用することができます。 新しい機能強化により、コンテナー ホストをドメインに参加させる必要はありません。 詳細については、Windows ワークロードのための gMSA 統合に関するページをご覧ください。 |

組み込みのセキュリティ機能

このセクションでは、Azure Arc で有効になっている AKS で現在使用できる組み込みのセキュリティ機能について説明します。

| セキュリティの目標 | 特徴量 |

|---|---|

| API サーバーへのアクセスを保護します。 | PowerShell および Windows Admin Center クライアントに対する Active Directory シングル サインインのサポート。 この機能は現在、ワークロード クラスターでのみ有効になっています。 |

| コントロール プレーンの組み込み Kubernetes コンポーネント間のすべての通信をセキュリティで保護します。 これには、API サーバーとワークロード クラスター間の通信に対する安全の確保も含まれます。 | 証明書のプロビジョニング、更新、取り消しを行うゼロ タッチの組み込み証明書ソリューション。 詳細については、「 証明書との通信をセキュリティで保護する」を参照してください。 |

| Key Management Server (KMS) プラグインを使用して、Kubernetes シークレット ストア (etcd) の暗号化キーをローテーションします。 | 指定された KMS プロバイダーとキーのローテーションを統合および調整するプラグイン。 詳細については、「etcd シークレットの暗号化」をご覧ください。 |

| Windows および Linux コンテナーの両方のワークロードをサポートするコンテナーのリアルタイム脅威監視。 | Azure Arc に接続されている Azure Defender for Kubernetes との統合。これは、Azure Arc に接続されている Kubernetes の Kubernetes 脅威検出の GA リリースまでパブリック プレビュー機能として提供されます。詳細については、「 Azure Arc 対応 Kubernetes クラスターを防御する」を参照してください。 |

| Windows ワークロードの ID をMicrosoft Entraします。 | Windows ワークロードに gMSA 統合を使用して、Microsoft Entra ID を構成します。 |

| ポッド間のトラフィックをセキュリティで保護するための Calico ポリシーのサポート | Calico ポリシーを使用するには、ネットワーク ポリシーを使用したポッド間のトラフィックの保護に関する記事を参照してください。 |

次のステップ

このトピックでは、Azure Arc で有効になっている AKS をセキュリティで保護するための概念と、Kubernetes クラスターでのアプリケーションのセキュリティ保護について説明しました。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示