パブリック エンドポイントで安全に Azure SQL Managed Instance を使用する

適用対象:Azure SQL Managed Instance

Azure SQL Managed Instance は、パブリック エンドポイント経由でユーザーに接続性を提供できます。 この記事では、この構成をより安全にする方法について説明します。

シナリオ

Azure SQL Managed Instance では、その仮想ネットワーク内から接続できるように VNet ローカル エンドポイントが提供されます。 最大の分離を提供するのが既定のオプションです。 ただし、パブリック エンドポイントの接続を提供する必要があるシナリオがいくつかあります。

- マネージド インスタンスを、マルチテナント専用のサービスとしてのプラットフォーム (PaaS) 製品と統合する必要がある。

- VPN を使用している場合よりも高いデータ交換スループットが必要である。

- 会社のポリシーで企業ネットワーク内の PaaS が禁止されている。

パブリック エンドポイント アクセスに対してマネージド インスタンスをデプロイする

必須ではありませんが、パブリック エンドポイント アクセスを使ったマネージド インスタンス用の共通デプロイ モデルは、専用の分離された仮想ネットワークでインスタンスを作成するためのものです。 この構成では、仮想ネットワークは仮想クラスターの分離のためだけに使用されます。 マネージド インスタンスの IP アドレス空間が企業ネットワークの IP アドレス空間と重複していても、問題ありません。

移動中のデータをセキュリティで保護する

クライアント ドライバーで暗号化をサポートする場合、SQL Managed Instance のデータ トラフィックは常に暗号化されます。 マネージド インスタンスとその他の Azure 仮想マシンまたは Azure サービスとの間で送信されるデータは、Azure のバックボーンから移動されることはありません。 マネージド インスタンスとオンプレミス ネットワーク間の接続がある場合は、Azure ExpressRoute を使用することをお勧めします。 ExpressRoute を使用すると、パブリック インターネット経由でのデータの移動を防ぐことができます。 マネージド インスタンス ローカル接続の場合、プライベート ピアリングのみを使用できます。

インバウンド接続とアウトバウンド接続をロック ダウンする

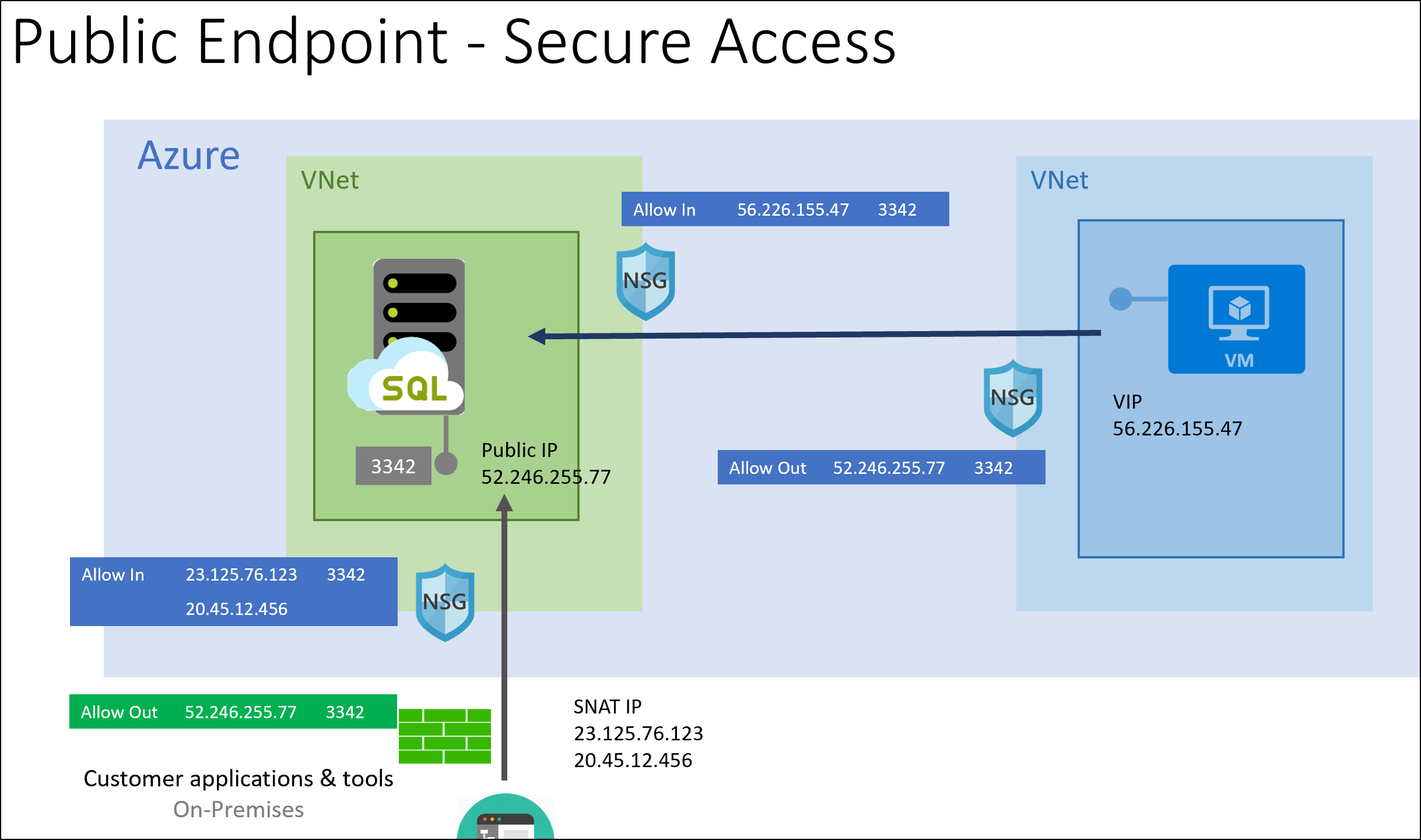

次の図は、推奨されるセキュリティ構成を示しています。

マネージド インスタンスには、顧客専用のパブリック エンドポイント アドレスがあります。 このエンドポイントは、管理エンドポイントと IP アドレスを共有しますが、別のポートを使用します。 VNet ローカル エンドポイントと同様に、パブリック エンドポイントは特定の管理操作後に変更される可能性があります。 アプリケーション レベルのファイアウォール規則を構成するときなど、エンドポイントの FQDN レコードを解決することで、常にパブリック エンドポイント アドレスを決定します。

マネージド インスタンスへのトラフィックが、信頼できる送信元から送られてくるようにするには、既知の IP アドレスを持つ送信元と接続することをお勧めします。 ネットワーク セキュリティ グループを使用して、ポート 3342 でのマネージド インスタンス パブリック エンドポイントへのアクセスを制限します。

クライアントがオンプレミスのネットワークから接続を開始する必要がある場合は、送信元アドレスが既知の IP アドレスのセットに変換されるようにします。 そうできない場合 (たとえば、モバイル従業員が一般的なシナリオである場合) は、ポイント対サイト VPN 接続と VNet ローカル エンドポイントを使用することをお勧めします。

接続が Azure から開始される場合、トラフィックは既知で割り当て済みの仮想 IP アドレス (たとえば、仮想マシン) からのものであることが推奨されます。 仮想 IP (VIP) アドレスの管理を容易にするために、パブリック IP アドレス プレフィックスを使用したい場合があります。

次のステップ

- マネージド インスタンスのパブリック エンドポイントの構成方法について学習します。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示