ハブ アンド スポークのアーキテクチャで Azure VMware Solution を統合する

この記事では、Azure の既存または新規のハブ アンド スポーク アーキテクチャで Azure VMware Solution のデプロイを統合するための推奨事項について説明します。

ハブ アンド スポークのシナリオでは、次のワークロードを含むハイブリッド クラウド環境が想定されています。

- IaaS サービスまたは PaaS サービスを使用したネイティブ Azure

- Azure VMware Solution

- オンプレミスの vSphere

アーキテクチャ

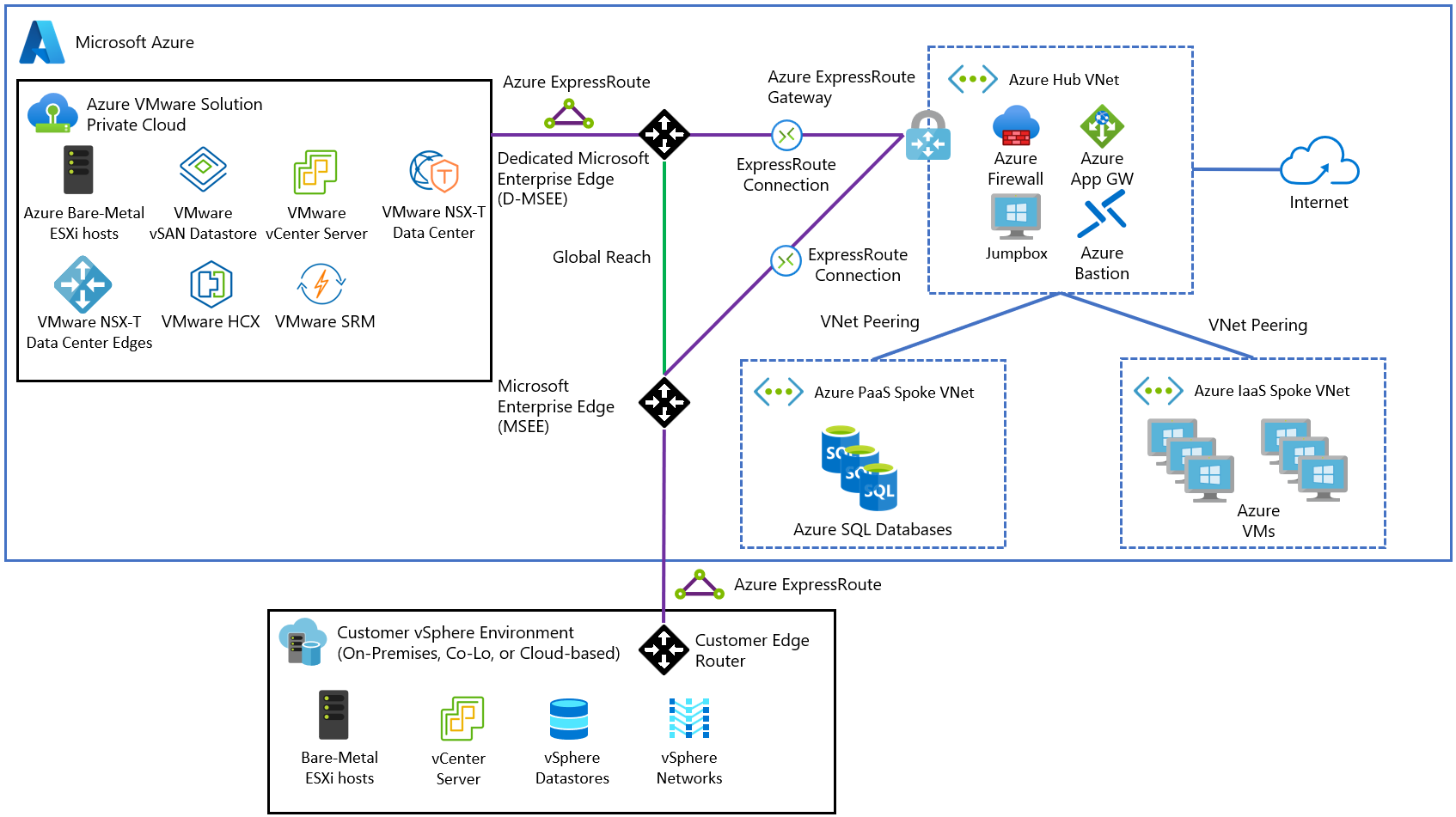

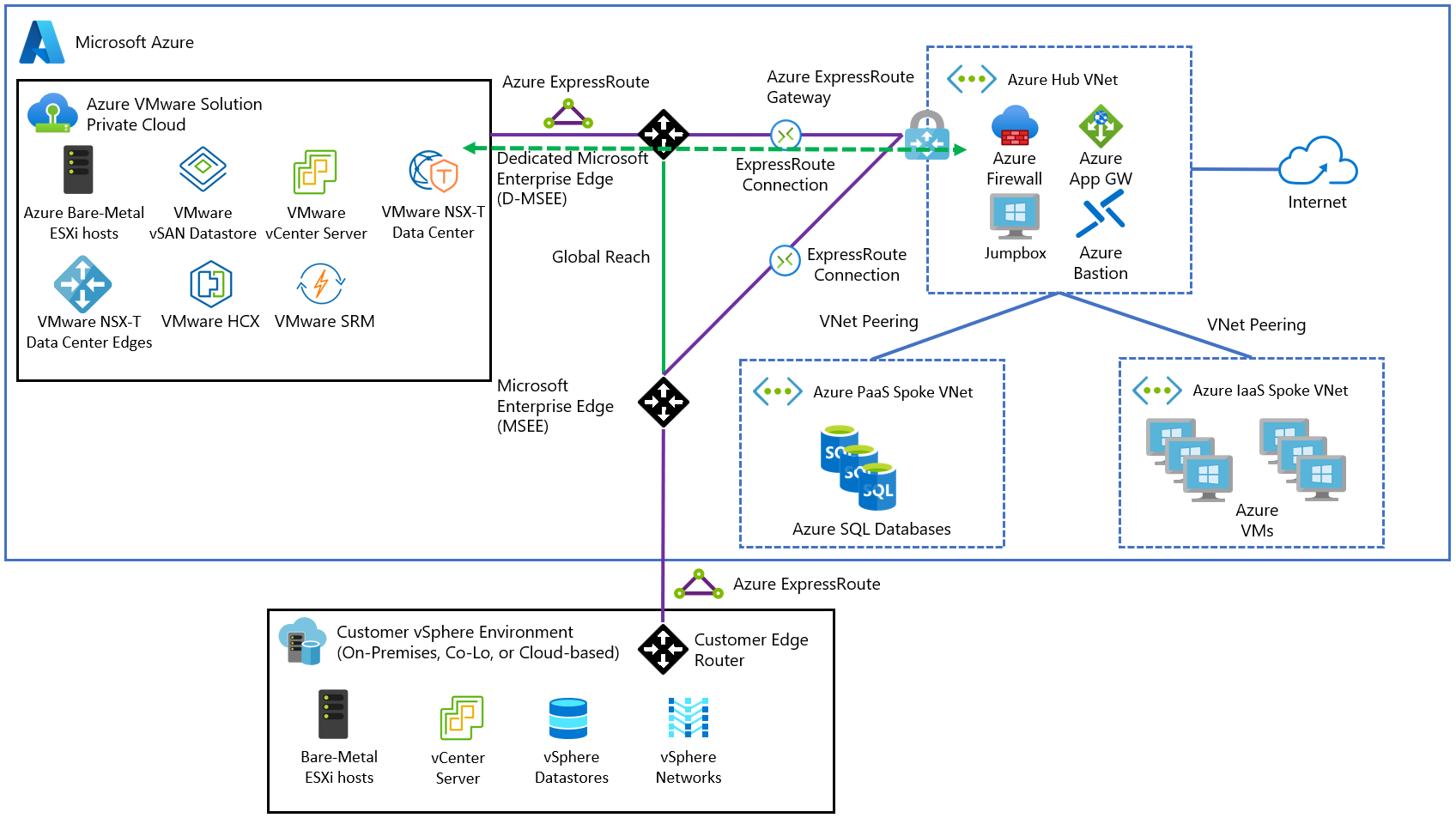

"ハブ" は、オンプレミスおよび Azure VMware Solution のプライベート クラウドへの接続の中心点として機能する Azure Virtual Network です。 "スポーク" は、仮想ネットワーク間通信を有効にするためにハブとピアリングされた仮想ネットワークです。

オンプレミスのデータセンター、Azure VMware Solution プライベート クラウド、およびハブの間のトラフィックは、Azure ExpressRoute 接続を経由します。 スポーク仮想ネットワークには、通常、IaaS ベースのワークロードが含まれていますが、Virtual Network に直接統合されている PaaS サービス (App Service Environment など) や、Azure Private Link が有効になっているその他の PaaS サービスを含めることができます。

重要

仮想ネットワークあたり 4 つの ExpressRoute 回路という上限を超えない限り、既存の ExpressRoute ゲートウェイを使用して Azure VMware Solution に接続できます。 ただし、ExpressRoute 経由でオンプレミスから Azure VMware Solution にアクセスするには、ExpressRoute Global Reach を用意する必要があります。ExpressRoute ゲートウェイでは、それに接続されている回線間で推移的ルーティングが行われないためです。

次の図は、ExpressRoute Global Reach 経由でオンプレミスおよび Azure VMware Solution に接続されている Azure のハブ アンド スポークのデプロイの例を示したものです。

このアーキテクチャには、次の主要なコンポーネントがあります。

オンプレミス サイト: ExpressRoute 接続を介して Azure に接続されている顧客のオンプレミスのデータセンター。

Azure VMware Solution のプライベート クラウド: 1 つ以上の vSphere クラスターによって形成された Azure VMware Solution Software-Defined Data Center。それぞれに最大 16 個のホストがあります。

ExpressRoute ゲートウェイ: ExpressRoute 接続を介して、Azure VMware Solution プライベート クラウド、ハブ仮想ネットワーク上の共有サービス、およびスポーク仮想ネットワークで実行されているワークロードの間の通信を有効にします。

ExpressRoute Global Reach: オンプレミスと Azure VMware Solution のプライベート クラウドの間の接続を有効にします。 Azure VMware Solution と Azure ファブリックを接続するものは ExpressRoute Global Reach だけです。

S2S VPN に関する考慮事項: Azure S2S VPN を使用した Azure VMware Solution プライベート クラウドへの接続は、VMware HCX の最小ネットワーク要件を満たしている限りサポートされます。

ハブ仮想ネットワーク: オンプレミスのネットワークおよび Azure VMware Solution プライベート クラウドへの中心となる接続ポイントとして機能します。

スポーク仮想ネットワーク

IaaS スポーク: VM 可用性セットや仮想マシン スケール セットなどの Azure IaaS ベースのワークロードおよびそれに対応するネットワーク コンポーネントがホストされます。

PaaS スポーク:プライベート エンドポイントとプライベート リンクにより、プライベート アドレス指定を使用して Azure PaaS サービスがホストされます。

Azure Firewall: スポーク、Azure VMware Solution の間でトラフィックをセグメント化するための中心的な要素として機能します。

Application Gateway: Azure IaaS/PaaS または Azure VMware Solution 仮想マシン (VM) 上で実行される Web アプリを公開し、保護します。 これは、API Management などの他のサービスと統合されています。

ネットワークとセキュリティに関する考慮事項

ExpressRoute 接続を使用すると、オンプレミス、Azure VMware Solution、Azure ネットワーク ファブリックの間でトラフィックをフローさせることができます。 Azure VMware Solution によって ExpressRoute Global Reach が使用されて、この接続が実装されます。

ExpressRoute ゲートウェイの場合、それに接続されている回路間で推移的ルーティングが与えられないため、オンプレミスの接続では ExpressRoute Global Reach も使用しないと、オンプレミス vSphere 環境と Azure VMware Solution の間で通信できません。

Azure VMware Solution ネットワークと接続の概念の詳細については、Azure VMware Solution 製品のドキュメントを参照してください。

トラフィックのセグメント化

Azure Firewall はハブ アンド スポークのトポロジの中心的な要素であり、ハブ仮想ネットワークにデプロイされています。 Azure Firewall、またはその他の Azure でサポートされているネットワーク仮想アプライアンス (NVA) を使用して、トラフィック規則を確立し、さまざまなスポークと Azure VMware Solution のワークロード間の通信をセグメント化します。

トラフィックを Azure Firewall に送信するためのルート テーブルを作成します。 スポーク仮想ネットワークの場合は、Azure Firewall の内部インターフェイスにデフォルト ルートを設定するルートを作成します。 これにより、Virtual Network 内のワークロードが Azure VMware Solution アドレス空間に到達する必要がある場合に、ファイアウォールによってこのワークロードを評価し、対応するトラフィック規則を適用して許可または拒否することができます。

重要

GatewaySubnet 設定のアドレス プレフィックス 0.0.0.0/0 のルートはサポートされていません。

対応するルート テーブルで特定のネットワークのルートを設定します。 たとえば、Azure VMware Solution 管理に到達するまでのルートと、スポーク ワークロードからのワークロード IP プレフィックス (またはその逆) です。

スポークおよびハブ内のネットワーク セキュリティ グループを使用して、より詳細なトラフィック ポリシーを作成する、2 番目のレベルのトラフィック セグメント。

Note

オンプレミスから Azure VMware Solution へのトラフィック: オンプレミス ワークロード間のトラフィックは、vSphere ベースであれ、その他であれ、Global Reach によって有効になりますが、トラフィックはハブ上で Azure Firewall を通過しません。 このシナリオでは、オンプレミスまたは Azure VMware Solution にトラフィック セグメント化メカニズムを実装する必要があります。

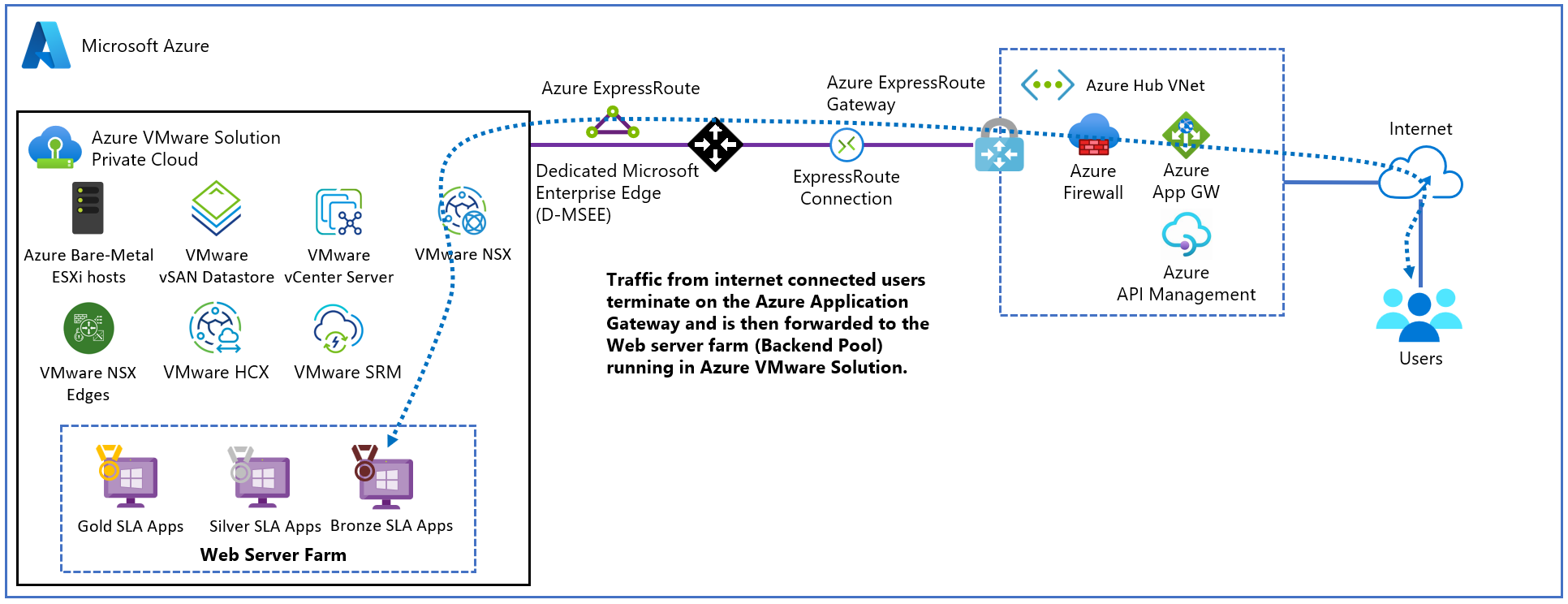

Application Gateway

Azure Application Gateway V1 および V2 は、Azure VMware Solution VM 上でバックエンド プールとして実行される Web アプリでテストされています。 現在、Application Gateway は、Azure VMware Solution VM で実行されている Web アプリをインターネットに公開する、唯一のサポートされている方法です。 また、アプリを内部ユーザーに安全に公開することもできます。

詳細については、Application Gateway に関する Azure VMware Solution 特集記事をご確認ください。

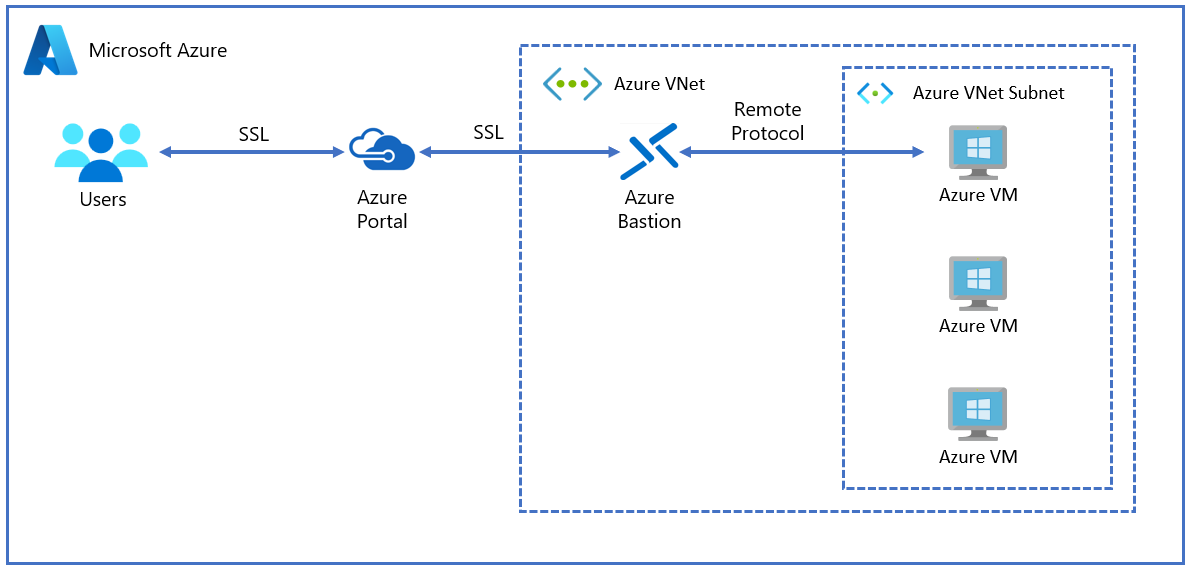

ジャンプ ボックスと Azure Bastion

ハブ仮想ネットワーク内の共有サービス サブネットにデプロイされている Windows 10 または Windows Server の VM であるジャンプ ボックスを使用して、Azure VMware Solution 環境にアクセスします。

重要

Azure Bastion は、Azure VMware Solution がインターネットに公開されないようにするために、ジャンプ ボックスに接続する場合に推奨されるサービスです。 Azure VMware Solution の VM は Azure IaaS オブジェクトではないため、Azure Bastion を使用してそれらの VM に接続することはできません。

セキュリティのベスト プラクティスとして、ハブ仮想ネットワーク内に Microsoft Azure Bastion サービスをデプロイすることをお勧めします。 Azure Bastion では、これらのリソースにパブリック IP アドレスを提供することなく、Azure にデプロイされている VM へのシームレスな RDP アクセスと SSH アクセスが提供されます。 Azure Bastion サービスをプロビジョニングすると、選択した VM に Azure portal からアクセスできるようになります。 接続を確立すると、新しいタブが開いてジャンプ ボックスのデスクトップが表示されます。そのデスクトップから、Azure VMware Solution プライベート クラウドの管理プレーンにアクセスできます。

重要

ジャンプ ボックス VM にパブリック IP アドレスを付与したり、パブリック インターネットに 3389/TCP ポートを公開したりしないでください。

Azure DNS の解決に関する考慮事項

Azure DNS の解決には、次の 2 つのオプションを使用できます。

ハブにデプロイされているドメイン コントローラーをネーム サーバーとして使用します (「ID に関する考慮事項」で説明されます)。

Azure DNS プライベート ゾーンをデプロイして構成します。

最善の方法は、両方を組み合わせて、Azure VMware Solution、オンプレミス、Azure に対して信頼性の高い名前解決を提供することです。

一般的な設計の推奨事項: ハブ仮想ネットワーク内の少なくとも 2 つの Azure VM にデプロイされ、DNS 設定でそれらの Azure DNS サーバーを使用するようにスポーク仮想ネットワークで構成された既存の Active Directory 統合 DNS を使用します。

Azure プライベート DNS ゾーンが仮想ネットワークにリンクされる Azure プライベート DNS を使用できます。 DNS サーバーは、顧客の Azure プライベート DNS インフラストラクチャを使用して DNS が実行されている、オンプレミスまたは Azure VMware Solution への条件付き転送にハイブリッド リゾルバーとして使用されます。

スポーク仮想ネットワーク内にデプロイされている VM に対して DNS レコードのライフサイクルを自動管理するには、自動登録を有効にします。 有効にすると、プライベート DNS ゾーンの最大数が 1 つのみになります。 無効にすると、最大数は 1000 です。

オンプレミスおよび Azure VMware Solution のサーバーでは、Azure プライベート DNS ゾーンに対する Azure 内のリゾルバー VM への条件付きフォワーダーを構成できます。

ID に関する考慮事項

ID に関する理由により、ハブに少なくとも 1 つのドメイン コントローラーをデプロイすることをお勧めします。 ゾーン分散方式または VM 可用性セットで 2 つの共有サービス サブネットを使用します。 オンプレミスの Active Directory (AD) ドメインを Azure に拡張する方法の詳細については、Azure アーキテクチャ センターに関するページを参照してください。

さらに、vSphere 環境内で ID および DNS ソースとして機能するように、別のドメイン コントローラーを Azure VMware Solution 側にデプロイします。

推奨されるベスト プラクティスとして、AD ドメインと Microsoft Entra ID を統合することをお勧めします。