Azure のネットワーク トポロジを定義する

ネットワーク トポロジは、アプリケーションがどのように相互に通信するかを定義するため、ランディング ゾーン アーキテクチャの重要な要素です。 このセクションでは、Azure デプロイのためのテクノロジとトポロジのアプローチについて説明します。 2 つの主要なアプローチである、Azure Virtual WAN に基づくトポロジと従来のトポロジに焦点を当てます。

Virtual WAN は、大規模な相互接続の要件を満たすために使用されます。 Microsoft の管理サービスであるため、ネットワークの全体的な複雑さが軽減され、組織のネットワークの近代化にも役立ちます。 以下のいずれかの要件が自分の組織に当てはまる場合、Virtual WAN トポロジが最も適している可能性があります。

- 組織は、複数の Azure リージョンにわたってリソースをデプロイすることを計画しており、これらの Azure リージョン内の仮想ネットワークと複数のオンプレミスの場所の間のグローバルな接続性を必要としています。

- 組織は、ソフトウェアによる WAN (SD-WAN) デプロイを介して大規模なブランチ ネットワークを直接 Azure に統合することを計画しているか、ネイティブ IPsec 終端のために 30 個を超えるブランチ サイトを必要としています。

- 仮想プライベート ネットワーク (VPN) と Azure ExpressRoute の間の推移的なルーティングが必要です。 たとえば、サイト間 VPN を介して接続されたリモート ブランチ、またはポイント対サイト VPN を介して接続されたリモート ユーザーが、ExpressRoute 接続された DC への Azure 経由の接続を必要としています。

従来のハブアンドスポーク ネットワーク トポロジは、カスタマイズされ、セキュリティが強化された大規模ネットワークを Azure 内に構築するのに役立ちます。 このトポロジでは、自分でルーティングとセキュリティを管理します。 以下のいずれかの要件が自分の組織に当てはまる場合、従来のトポロジが最も適している可能性があります。

- 組織は、1 つ以上の Azure リージョンにわたってリソースをデプロイすることを計画しており、Azure リージョンをまたぐ何らかのトラフィック (たとえば、2 つの異なる Azure リージョンにわたる 2 つの仮想ネットワーク間のトラフィック) が想定されますが、すべての Azure リージョンにわたるフル メッシュ ネットワークは必要ではありません。

- リージョンあたりのリモートまたはブランチの場所が少ない。 つまり、必要な IPSec サイト間トンネルが 30 未満です。

- Azure ネットワークのルーティング ポリシーを手動で構成するための完全な制御と細分性が必要です。

Virtual WAN ネットワーク トポロジ (Microsoft 管理)

従来の Azure ネットワーク トポロジ

Azure ランディング ゾーンの Azure Virtual Network Manager

Azure ランディング ゾーンの概念アーキテクチャでは、Virtual WAN に基づくネットワーク トポロジか、従来のハブアンドスポーク アーキテクチャに基づくネットワーク トポロジの 2 つのネットワーク トポロジのいずれかが推奨されています。 時間の経過と共にビジネス要件が変化するのに合わせて (たとえば、ハイブリッド接続を必要とするオンプレミス アプリケーションの Azure への移行など)、Virtual Network Manager を使用して拡張を行いネットワークの変更を実装することができます。 多くの場合、Azure に既にデプロイされているものを中断することなく、これを行うことができます。

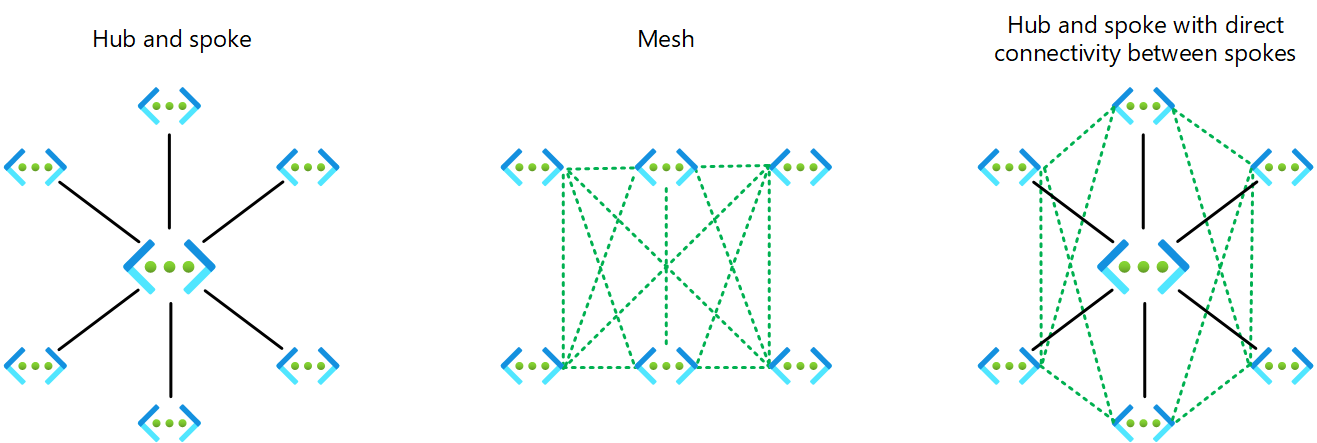

Virtual Network Manager を使用すると、既存の仮想ネットワークと新しい仮想ネットワークの両方に対して、サブスクリプションをまたぐ以下の 3 種類のトポロジを作成できます。

- ハブアンドスポーク トポロジ

- スポーク間の直接接続を備えたハブアンドスポーク トポロジ

- メッシュ トポロジ (プレビュー段階)

Note

Virtual Network Manager は、ネットワーク グループの一部として、またはトポロジ内のハブとして Virtual WAN ハブをサポートしていません。 詳細については、「Azure Virtual Network Manager に関する FAQ」を参照してください。

Virtual Network Manager で、スポークがお互いに直接接続される直接接続を使用してハブアンドスポーク トポロジを作成すると、同じネットワーク グループ内のスポーク仮想ネットワーク間の直接接続がコネクテッド グループ機能を介して自動的に双方向で有効になります。

Virtual Network Manager を使用すると、仮想ネットワークを静的または動的に特定のネットワーク グループに追加できます。 これを行うことで、Virtual Network Manager の接続構成に基づいて、目的のトポロジが定義されて作成されます。

複数のネットワーク グループを作成して、仮想ネットワークのグループを直接接続から分離できます。 各ネットワーク グループでは、スポーク間接続に対して同じリージョンと複数リージョンのサポートが提供されします。 「Azure Virtual Network Manager に関する FAQ」に記載されている Virtual Network Manager に対して定められている制限内に収まるように注意してください。

セキュリティの観点からは、Virtual Network Manager は、NSG 内で定義されている規則に関係なく、トラフィック フローを一元的に拒否または許可するためのセキュリティ管理規則を適用する効率的な方法を提供します。 この機能によって、ネットワーク セキュリティ管理者は、アクセスの制御を適用し、アプリケーション所有者が NSG 内で独自の下位レベルの規則を管理できるようにすることができます。

Virtual Network Manager を使用すると、仮想ネットワークをグループ化できます。 その後、個々の仮想ネットワークではなく、そのグループに対して構成を適用できます。 この機能により、きめ細かな制御を失うことなく同時に接続性、構成とトポロジ、セキュリティ規則、1 つ以上のリージョンへのデプロイをより効率的に管理できます。

環境、チーム、場所、業種、または自分のニーズに合ったその他の機能ごとにネットワークをセグメント化できます。 ネットワーク グループは、グループ メンバーシップを管理する条件のセットを定義することで、静的または動的に定義できます。

Virtual Network Manager を使用すると、すべてのアプリケーションの移行、現代化、イノベーションに大規模に対応するための Azure ランディング ゾーンの設計原則を実装できます。

設計上の考慮事項

- 従来のハブアンドスポーク デプロイでは、仮想ネットワーク ピアリング接続は手動で作成され保守されます。 Virtual Network Manager では、仮想ネットワーク ピアリング用の自動化レイヤーが導入されています。これにより、メッシュなどの大規模で複雑なネットワーク トポロジを大規模に管理することがより簡単になります。 詳細については、「ネットワーク グループの概要」を参照してください。

- さまざまなビジネス機能のセキュリティ要件によって、ネットワーク グループを作成する必要性が決まります。 ネットワーク グループとは、このドキュメントで既に説明した通り、手動または条件付きステートメントを介して選択される仮想ネットワークのセットです。 ネットワーク グループを作成するときは、ポリシーを指定する必要があります。Virtual Network Manager でポリシーを作成することもできます (Virtual Network Manager がそれを行うことが明示的に許可される場合)。 このポリシーによって、Virtual Network Manager は変更に関する通知を受け取ることができます。 既存の Azure ポリシー イニシアティブを更新するには、Virtual Network Manager リソース内のネットワーク グループに対して変更をデプロイする必要があります。

- 適切なネットワーク グループを設計するには、ネットワークのどの部分が共通のセキュリティ特性を共有しているかを評価する必要があります。 たとえば、Corporate と Online 用のネットワーク グループを作成して、それらの接続性とセキュリティ規則を大規模に管理できます。

- 組織のサブスクリプションをまたぐ複数の仮想ネットワークが同じセキュリティ属性を共有している場合、Virtual Network Manager を使用してそれらを効率的に適用できます。 たとえば、HR や Finance などの事業単位で使用されるシステムに対しては異なる管理規則を適用する必要があるため、それらのシステムはすべて個別のネットワーク グループに配置する必要があります。

- Virtual Network Manager は、サブネット レベルで適用される NSG 規則よりも高い優先度を持つセキュリティ管理規則を一元的に適用できます。 (この機能はプレビュー段階です。)この機能により、ネットワーク チームとセキュリティ チームは会社のポリシーを効果的に適用し、大規模なセキュリティ ガード レールを作成できる一方で、同時に製品チームはチームのランディング ゾーン サブスクリプション内の NSG の制御を維持できます。

- Virtual Network Manager のセキュリティ管理規則機能を使用すると、サブネット レベルまたはネットワーク インターフェイス レベルでの NSG 構成に関係なく、特定のネットワーク フローを明示的に許可または拒否できます。 この機能を使用して、たとえば、管理サービスのネットワーク フローが常に許可されるようにできます。 アプリケーション チームによって制御される NSG は、これらの規則をオーバーライドできません。

- 仮想ネットワークは、最大で 2 つの接続グループにしか属することができません。

設計の推奨事項

- Virtual Network Manager のスコープを定義します。 ルート管理グループ (テナント) で組織レベルの規則を適用するセキュリティ管理規則を適用します。 これにより、既存のリソースと新しいリソース、および関連付けられているすべての管理グループに対して規則が階層的かつ自動的に適用されます。

- 中間ルート管理グループ (たとえば、Contoso など) のスコープを使用して、接続サブスクリプションに Virtual Network Manager インスタンスを作成します。 このインスタンスでセキュリティ管理機能を有効にします。 この構成は、Azure ランディング ゾーン階層内のすべての仮想ネットワークとサブネットにわたって適用されるセキュリティ管理規則を定義できるようにし、NSG をアプリケーション ランディング ゾーンの所有者とチームに民主化するのに役立ちます。

- 仮想ネットワークを静的 (手動) または動的 (ポリシーベース) にグループ化することでネットワークをセグメント化します。

- スポークが、ハブ内の共通サービスまたは NVA にアクセスするだけでなく、短い待機時間と高スループットでお互いと頻繁に通信する必要がある場合は、そのようなスポークを選択してスポーク間の直接接続を有効にします。

- リージョンをまたぐすべての仮想ネットワークがお互いに通信する必要がある場合は、グローバル メッシュを有効にします。

- 規則コレクション内の各セキュリティ管理規則に優先度の値を割り当てます。 値が小さいほど、その規則の優先度は高くなります。

- セキュリティ管理規則を使用して、アプリケーション チームによって制御される NSG 構成に関係なく、ネットワーク フローを明示的に許可または拒否します。 これにより、NSG とその規則の制御をアプリケーション チームに完全に委任できます。