Connect Azure Arc 対応サーバーを Microsoft Defender for Cloud に移行します

この記事では、Azure Arc 対応サーバーをMicrosoft Defender for Cloudにオンボードする方法に関するガイダンスを提供します。 これはセキュリティ関連の構成とイベント ログの収集を開始するのに役立つため、対策を推奨し、Azure のセキュリティ態勢全体を向上させることができます。

次の手順では、Azure サブスクリプションで Microsoft Defender for Cloud Standard ティアを有効にして構成します。 これにより、脅威に対する保護と検出の高度な機能が提供されるようになります。 このプロセスには次のものが含まれます。

- 分析のためにログとイベントが集計される Log Analytics ワークスペースを設定します。

- Defender for Cloud の既定のセキュリティ ポリシーを割り当てます。

- Defender for Cloud のレコメンデーションを確認します。

- クイック修正による修復を使用して、Azure Arc 対応サーバーに推奨される構成を適用します。

重要

この記事の手順では、既に VM、またはオンプレミスや他のクラウドで実行されているサーバーをデプロイ済みで、それらが Azure Arc に接続されていることを前提としています。まだ行っていない場合は、これを自動化するのに次の情報が役立ちます。

- GCP Ubuntu インスタンス

- GCP Windows インスタンス

- AWS Ubuntu EC2 インスタンス

- AWS Amazon Linux 2 EC2 インスタンス

- VMware vSphere Ubuntu VM

- VMware vSphere Windows Server VM

- Vagrant Ubuntu box

- Vagrant Windows box

前提条件

Azure Arc Jumpstart リポジトリを複製します。

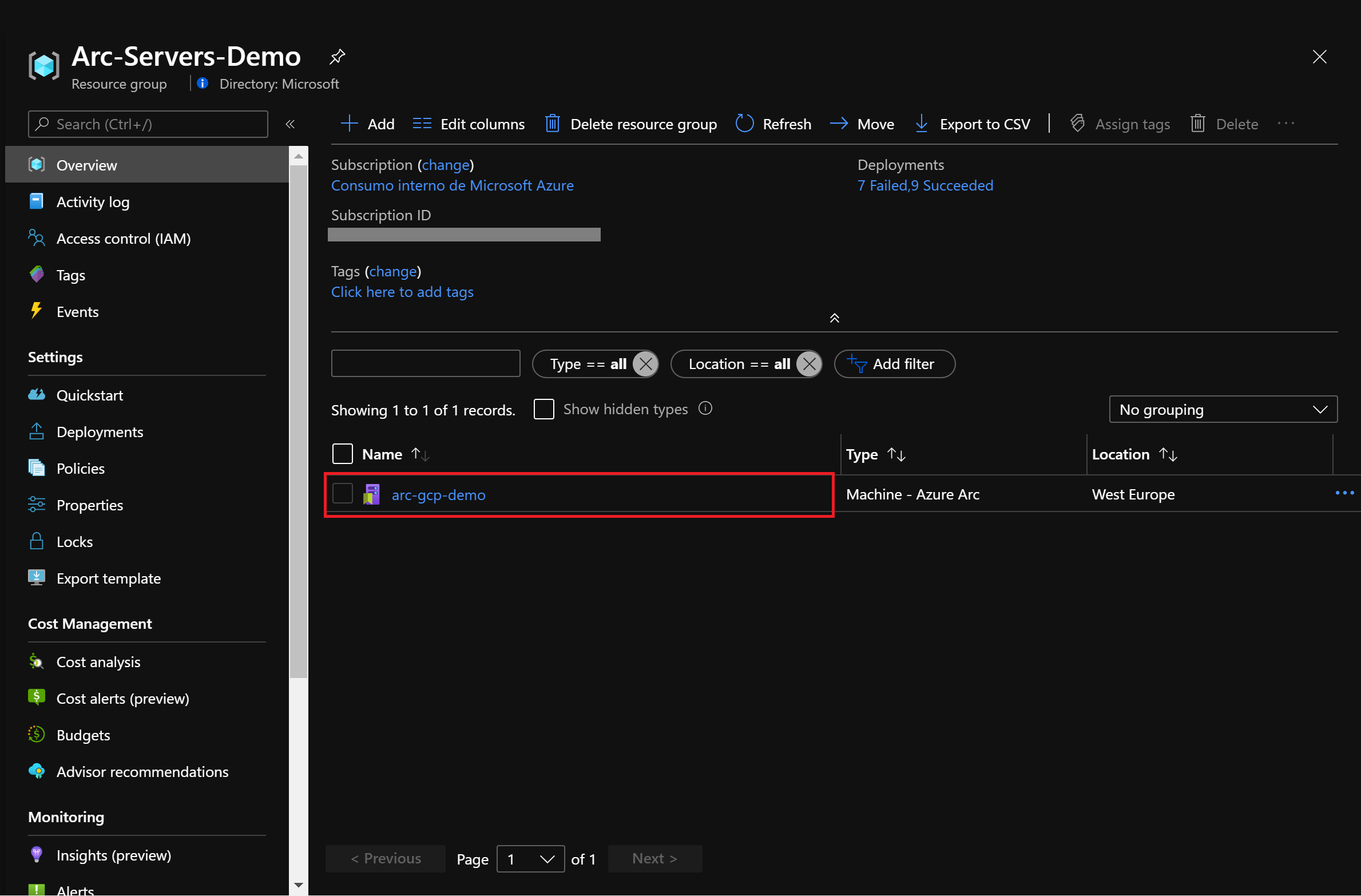

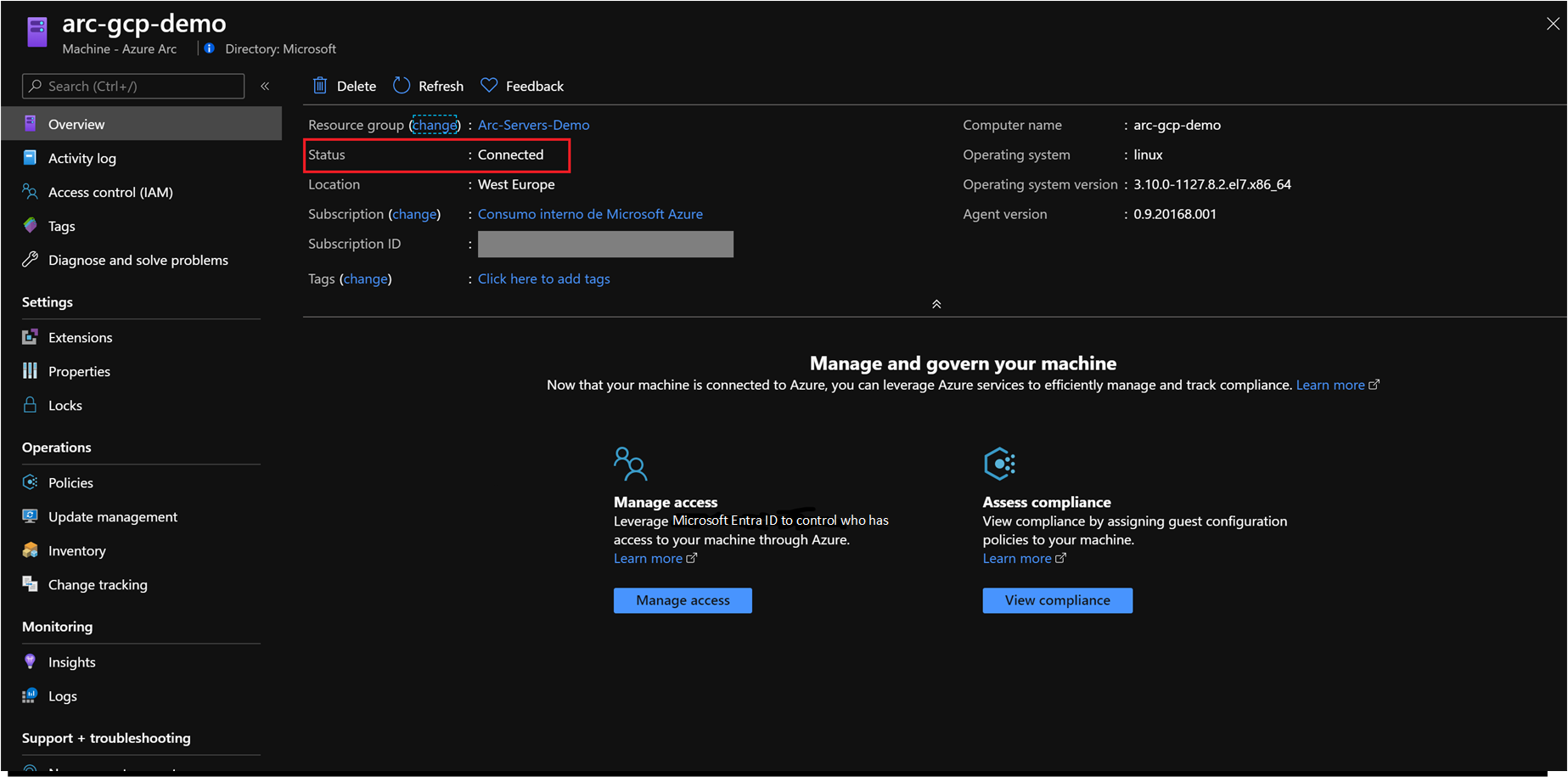

git clone https://github.com/microsoft/azure_arc前述のように、このガイドは、既に VM またはベアメタル サーバーをデプロイして Azure Arc に接続している段階から開始します。このシナリオでは、既に Azure Arc に接続されており、Azure のリソースとして表示されている Google Cloud Platform (GCP) インスタンスを使用します。 次のスクリーン ショットのようになります。

Azure CLI をインストールするか更新します。 Azure CLI は、バージョン 2.7 以降を実行している必要があります。 現在インストールされているバージョンを確認するには、

az --versionを使用します。Azure サービス プリンシパルを作成します。

VM またはベアメタル サーバーを Azure Arc に接続するには、共同作成者ロールが割り当てられた Azure サービス プリンシパルが必要です。 これを作成するには、自分の Azure アカウントにサインインして、次のコマンドを実行します。 このコマンドは、Azure Cloud Shell 内で実行することもできます。

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"次に例を示します。

az ad sp create-for-rbac -n "http://AzureArcServers" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"出力は次のようになります。

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcServers", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }

注意

サービス プリンシパルのスコープを、特定の Azure サブスクリプションとリソース グループに限定することを強くお勧めします。

Microsoft Defender for Cloud のオンボード

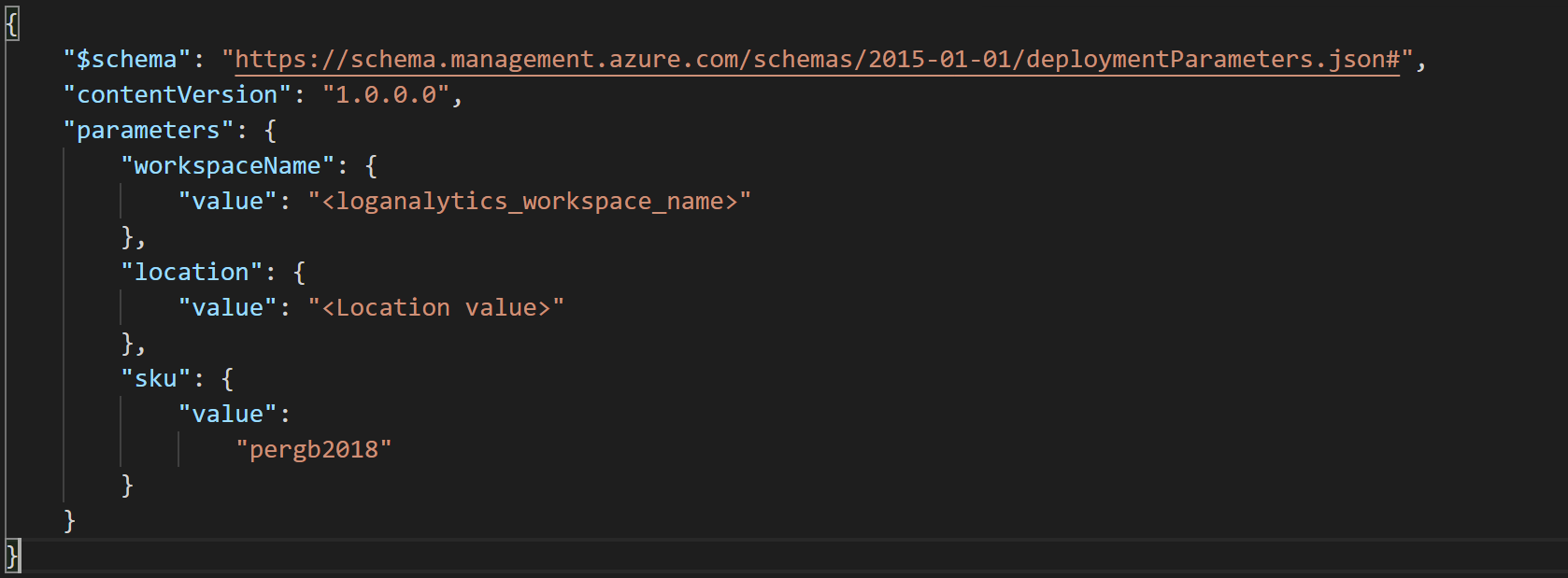

Microsoft Defender for Cloud によって収集されたデータは、Log Analytics ワークスペースに保管されます。 Defender for Cloud によって作成された既定のものを使用することも、自分で作成したカスタムのものを使用することもできます。 専用のワークスペースを作成する場合は、Azure Resource Manager テンプレート (ARM テンプレート) パラメーター ファイルを編集して、ワークスペースの名前と場所を指定することで、デプロイを自動化できます。

ARM テンプレートをデプロイするには、デプロイ フォルダーに移動し、次のコマンドを実行します。

az deployment group create --resource-group <Name of the Azure resource group> \ --template-file <The `log_analytics-template.json` template file location> \ --parameters <The `log_analytics-template.parameters.json` template file location>ユーザー定義のワークスペースを使用する場合は、既定のものの代わりにそれを使用するように Defender for Cloud に指示する必要があり、次のコマンドを使用します:

az security workspace-setting create --name default \ --target-workspace '/subscriptions/<Your subscription ID>/resourceGroups/<Name of the Azure resource group>/providers/Microsoft.OperationalInsights/workspaces/<Name of the Log Analytics Workspace>'Microsoft Defender for Cloud のレベルを選択します。 Free レベルは、すべての Azure サブスクリプションで既定で有効になっており、継続的なセキュリティ評価と、実行可能なセキュリティに関する推奨事項を提供します。 このガイドでは、Azure Virtual Machines の Standard レベルを使用します。これは、これらの機能が拡張されたものであり、ハイブリッド クラウド ワークロード全体にわたって統合されたセキュリティ管理と脅威に対する保護を提供します。 Microsoft Defender for Cloud for VMs の Standard レベルを有効にするには、次のコマンドを実行します:

az security pricing create -n VirtualMachines --tier 'standard'既定の Microsoft Defender for Cloud ポリシー イニシアティブを割り当てます。 Defender for Cloud は、ポリシーに基づいてセキュリティに関するレコメンデーションを作成します。 Defender for Cloud ポリシーを定義 ID

1f3afdf9-d0c9-4c3d-847f-89da613e70a8でグループ化する特定のイニシアティブがあります。 次のコマンドにより、Defender for Cloud イニシアティブがサブスクリプションに割り当てられます。az policy assignment create --name 'Azure Security Center Default <Your subscription ID>' \ --scope '/subscriptions/<Your subscription ID>' \ --policy-set-definition '1f3afdf9-d0c9-4c3d-847f-89da613e70a8'

Azure Arc と Microsoft Defender for Cloud の統合

Microsoft Defender for Cloud を正常にオンボードすると、Azure Arc 対応サーバーなどのリソースの保護に役立つレコメンデーションが得られます。 Defender for Cloud では、Azure リソースのセキュリティ状態が定期的に分析され、潜在的なセキュリティの脆弱性が特定されます。

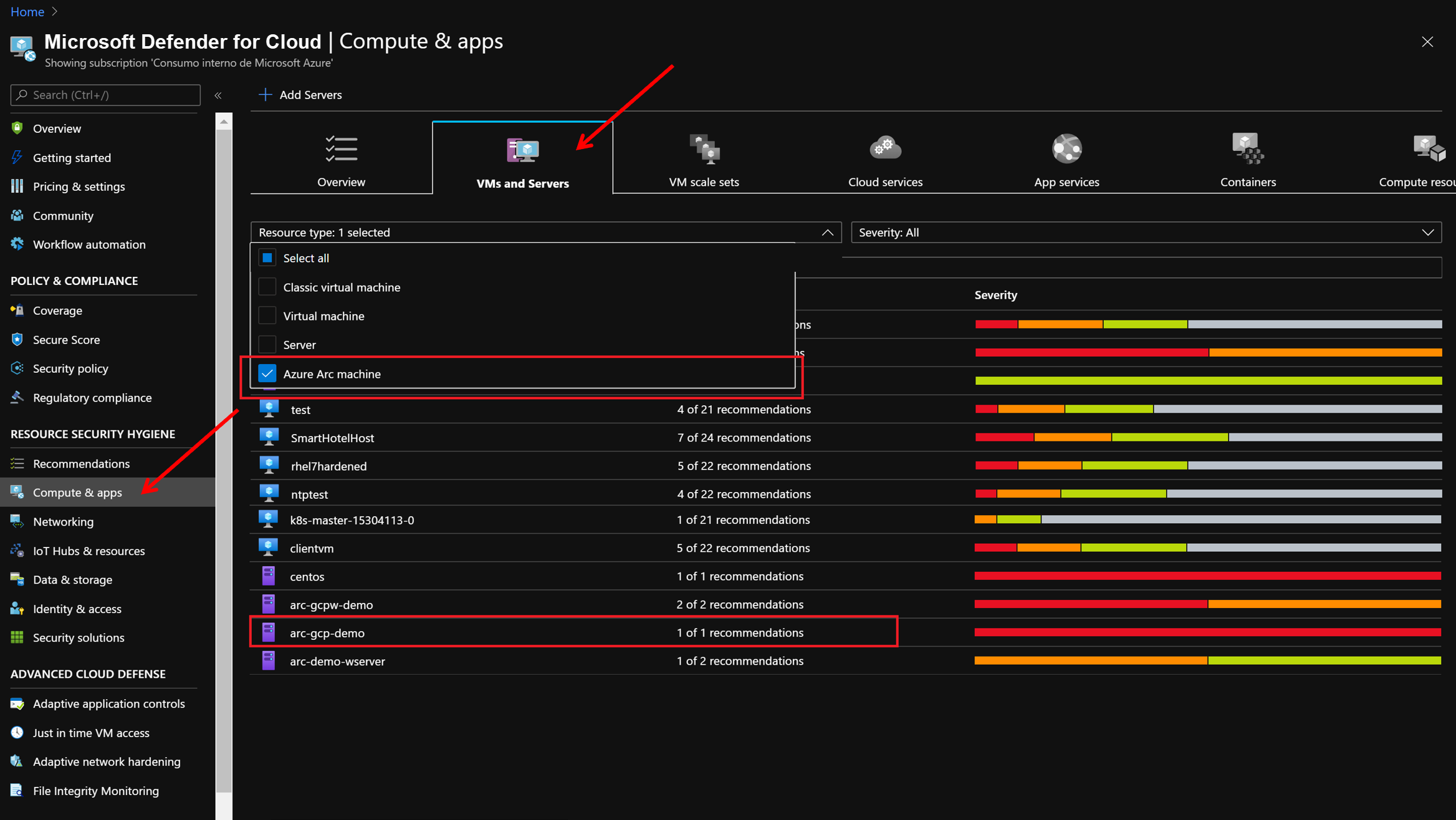

Microsoft Defender for Cloud では、[VM およびサーバー] の下の [コンピューティングおよびアプリ] セクションで、Azure VM、Azure クラシック VM、サーバー、Azure Arc マシンなど、VM とコンピューターについて検出されたすべてのセキュリティに関するレコメンデーションの概要が提供されます。

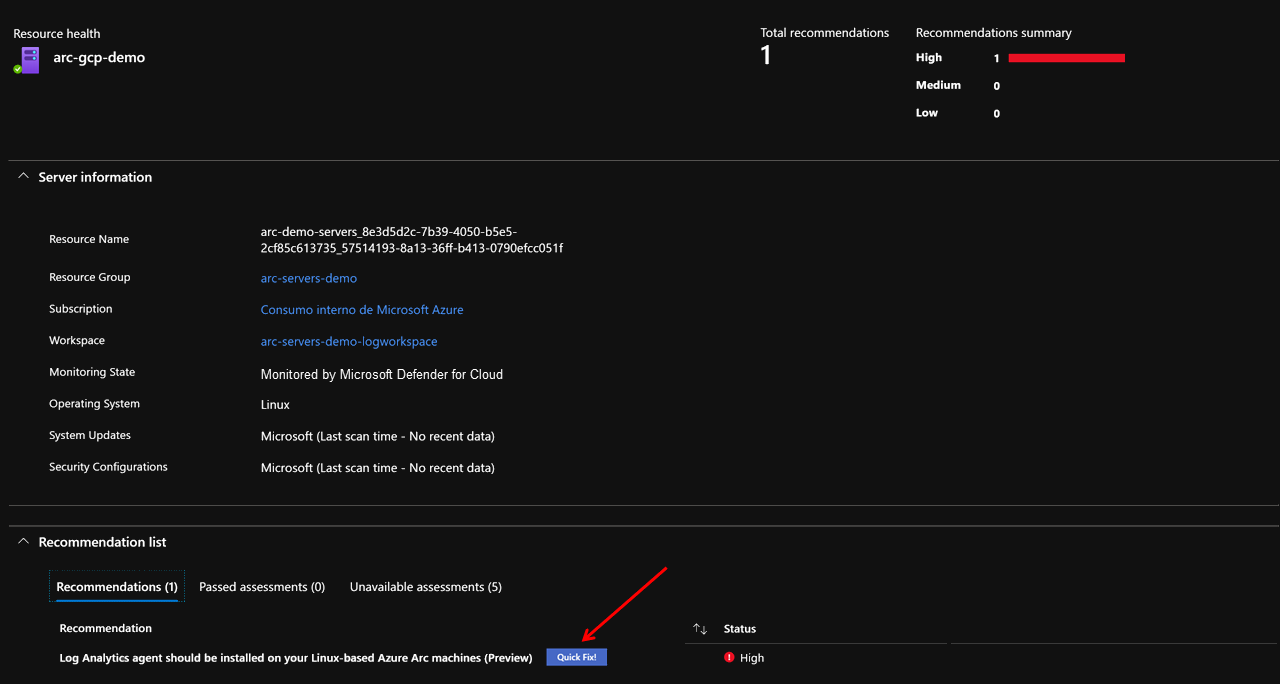

Azure Arc 対応サーバーでは、 Microsoft Defender for Cloud はログ分析エージェントをインストールすることをお勧めします。 各推奨事項には以下も含まれます。

- 推奨事項の簡単な説明。

- セキュリティ スコアの影響 (この例では [高い] の状態)。

- 推奨事項を実装するために実行する修復手順。

次のスクリーンショットに示すような特定の推奨事項には、複数のリソースに対する推奨事項を迅速に修復できる [クイック修正] も取得します。

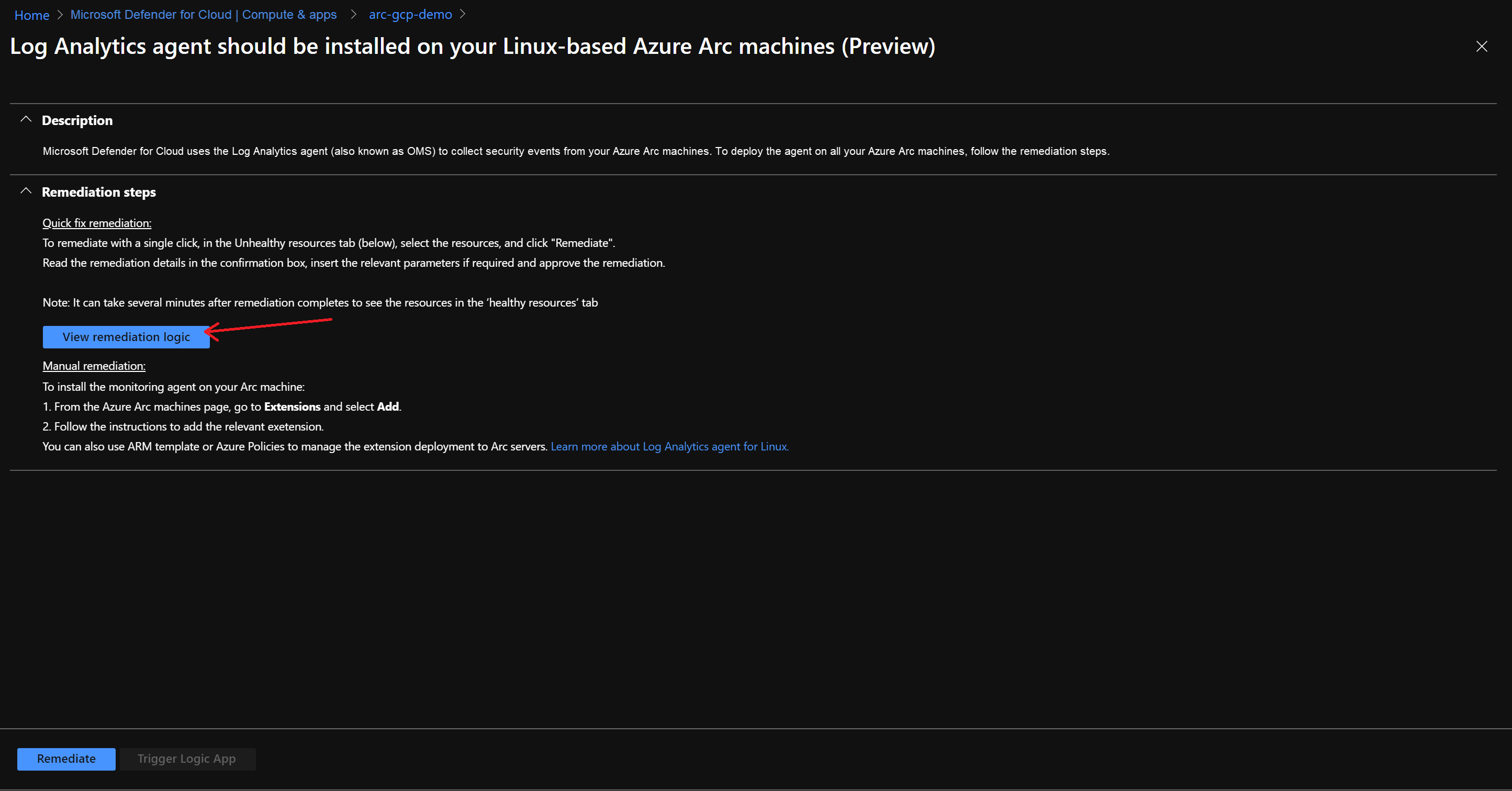

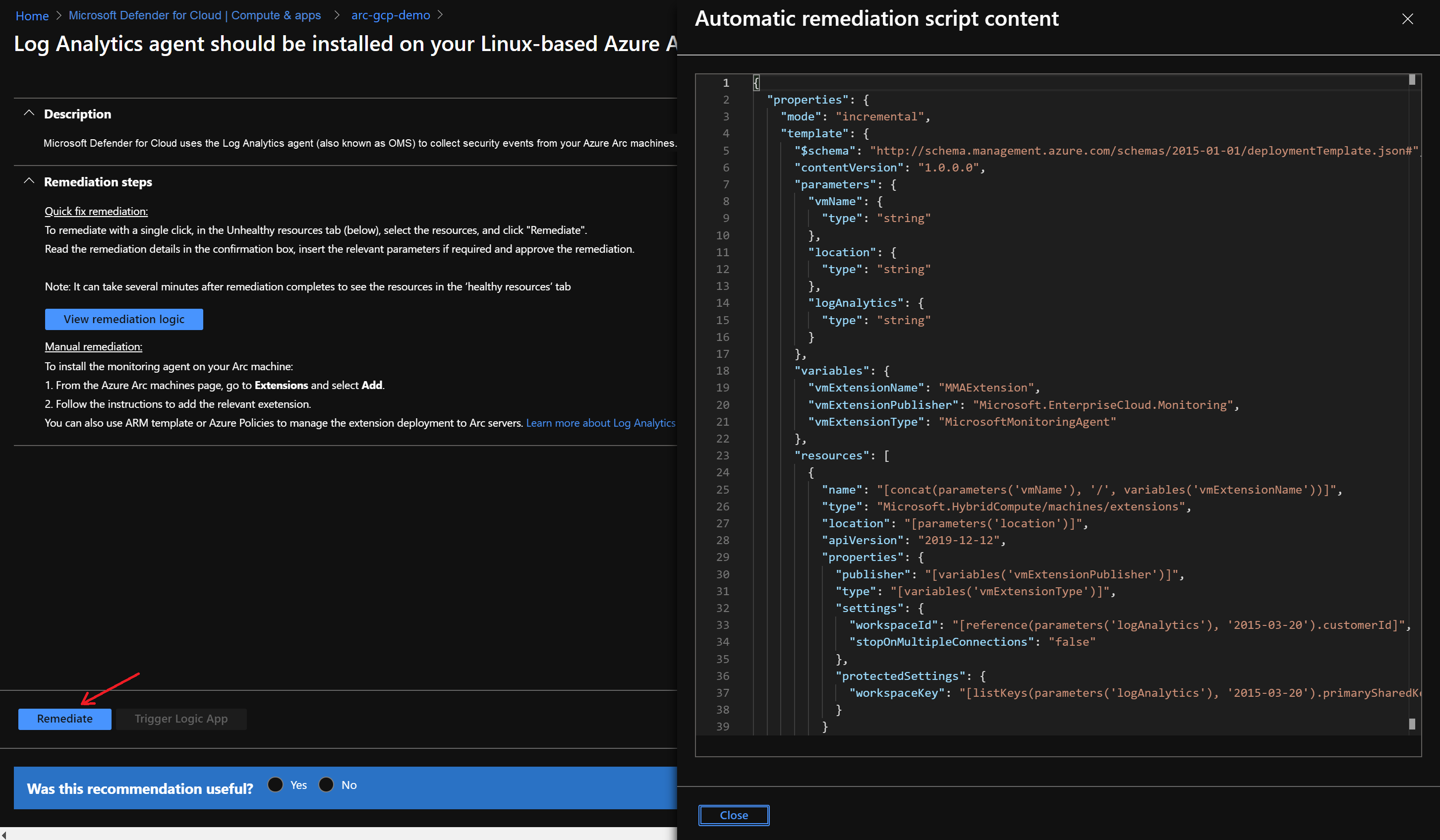

次の修復 [クイック修正] では、Azure Arc マシンに Log Analytics エージェント拡張機能をデプロイするために、ARM テンプレートが使用されています。

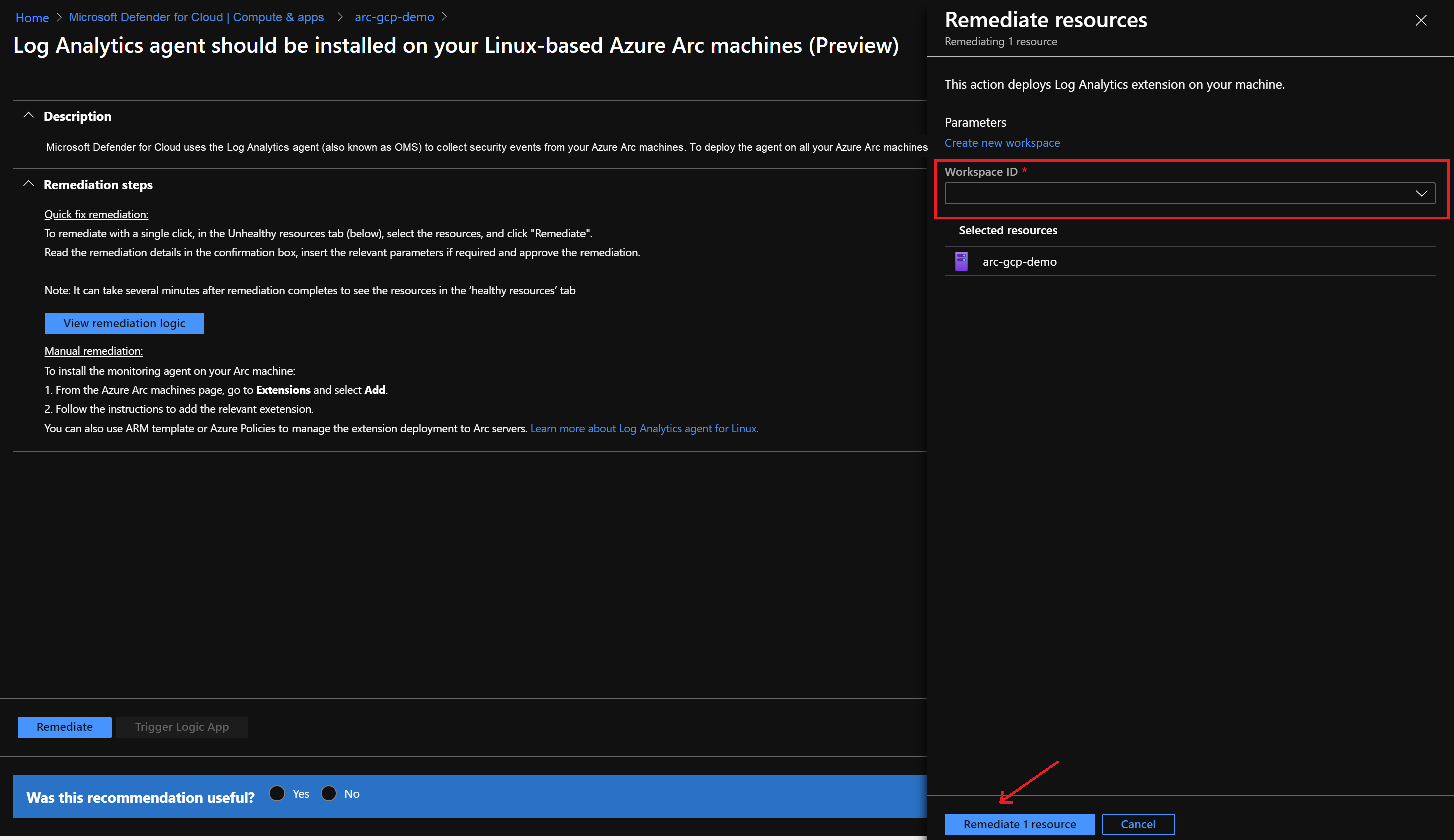

Microsoft Defender for Cloud に使用される Log Analytics ワークスペースを選択し、[1 個のリソースの修復]を選択することで、ワークロード保護ダッシュボードから ARM テンプレートを使用して修復をトリガーできます。

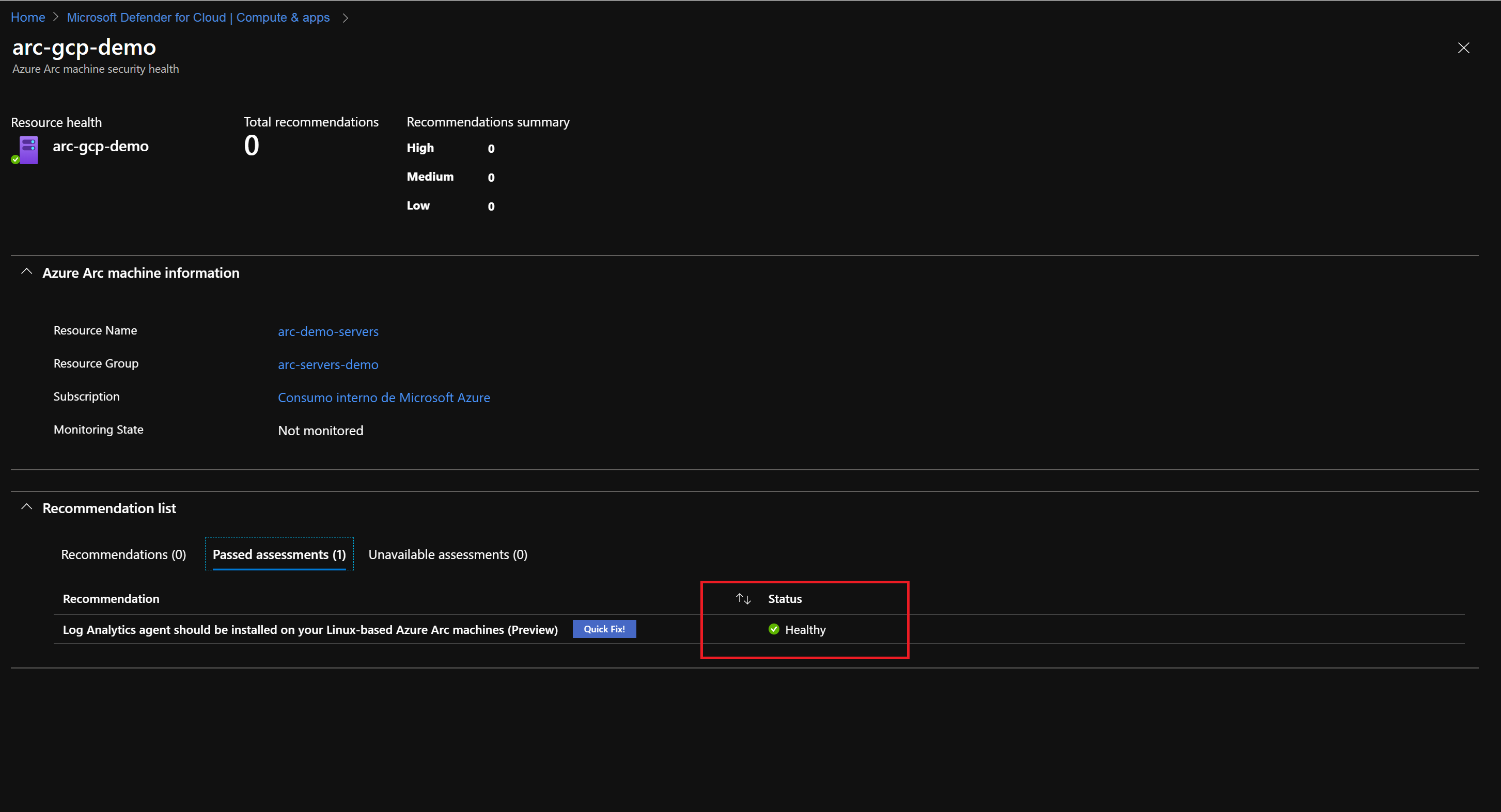

Azure Arc 対応サーバーに推奨事項を適用すると、そのリソースは正常としてマークされます。

環境をクリーンアップする

ご利用の環境をクリーンアップするには、次の手順を実行します。

各環境から仮想マシンを削除するには、各ガイドに記載されている破棄手順に従ってください。

Azure CLI で次のスクリプトを実行して、Log Analytics ワークスペースを削除します。 Log Analytics ワークスペースの作成時に使用したワークスペース名を指定します。

az monitor log-analytics workspace delete --resource-group <Name of the Azure resource group> --workspace-name <Log Analytics Workspace Name> --yes

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示