Microsoft Entra ID を使用した Azure Data Lake Storage Gen1 でのエンド ユーザー認証

Azure Data Lake Storage Gen1 では、認証にMicrosoft Entra IDが使用されます。 Data Lake Storage Gen1または Azure Data Lake Analyticsで動作するアプリケーションを作成する前に、Microsoft Entra IDを使用してアプリケーションを認証する方法を決定する必要があります。 2 種類のオプションを使用できます。

- エンドユーザー認証 (この記事)

- サービス間の認証 (上のドロップダウンからこのオプションを選択します)

どちらのオプションでも、OAuth 2.0 トークンがアプリケーションに提供され、このトークンが Azure Data Lake Storage Gen1 または Azure Data Lake Analytics に対する各要求にアタッチされます。

この記事では、エンド ユーザー認証用のMicrosoft Entra ネイティブ アプリケーションを作成する方法について説明します。 サービス間認証のアプリケーション構成Microsoft Entra手順については、「Microsoft Entra IDを使用したData Lake Storage Gen1を使用したサービス間認証」を参照してください。

前提条件

Azure サブスクリプション。 Azure 無料試用版の取得に関するページを参照してください。

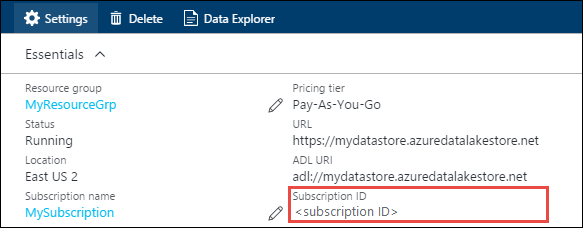

サブスクリプション ID。 これは Azure Portal から取得できます。 たとえば、[Data Lake Storage Gen1 アカウント] ブレードから使用できます。

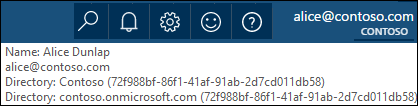

Microsoft Entraドメイン名。 Azure Portal の右上隅にマウスを置くことで取得できます。 次のスクリーンショットでは、ドメイン名は contoso.onmicrosoft.com であり、丸かっこ内の GUID はテナント ID です。

Azure テナント ID。 テナント ID を取得する方法については、「テナント ID を取得する」を参照してください。

エンドユーザー認証

エンド ユーザーが Microsoft Entra ID 経由でアプリケーションにサインインする場合は、この認証メカニズムが推奨される方法です。 アプリケーションは、ログインしたエンド ユーザーと同じアクセス レベルで Azure リソースにアクセスできます。 エンド ユーザーは、アプリケーションのアクセスを維持するために、資格情報を定期的に入力する必要があります。

エンド ユーザーのサインインの結果は、アプリケーションにアクセス トークンと更新トークンが与えられるということです。 アクセス トークンは、Data Lake Storage Gen1またはData Lake Analyticsに対して行われた各要求にアタッチされ、既定では 1 時間有効です。 更新トークンを使用して新しいアクセス トークンを取得できます。既定では最大 2 週間有効です。 エンドユーザーのサインインには、2 つの異なる方法を使用できます。

OAuth 2.0 ポップアップの使用

アプリケーションで、エンド ユーザーが資格情報を入力できる OAuth 2.0 認証ポップアップをトリガーできます。 このポップアップは、必要に応じて、Microsoft Entra 2 要素認証 (2FA) プロセスでも機能します。

Note

この方法は、Python または Java 用の Azure AD Authentication Library (ADAL) ではまだサポートされていません。

ユーザーの資格情報を直接渡す

アプリケーションは、Microsoft Entra IDにユーザー資格情報を直接提供できます。 この方法は、組織 ID ユーザー アカウントでのみ機能します。これは、 または @live.comで終わる@outlook.comアカウントを含め、個人用/"ライブ ID" ユーザー アカウントと互換性がありません。 さらに、この方法は、Microsoft Entra 2 要素認証 (2FA) を必要とするユーザー アカウントと互換性がありません。

この方法を使用するための要件

- ドメイン名をMicrosoft Entraします。 この要件は、この記事の前提条件で既に示されています。

- テナント ID をMicrosoft Entraします。 この要件は、この記事の前提条件で既に示されています。

- ネイティブ アプリケーションMicrosoft Entra ID

- Microsoft Entra ネイティブ アプリケーションのアプリケーション ID

- Microsoft Entra ネイティブ アプリケーションのリダイレクト URI

- 委任されたアクセス許可を設定する

手順 1:Active Directory ネイティブ アプリケーションを作成する

Microsoft Entra IDを使用したData Lake Storage Gen1を使用して、エンド ユーザー認証用のMicrosoft Entra ネイティブ アプリケーションを作成して構成します。 手順については、「Microsoft Entra アプリケーションを作成する」を参照してください。

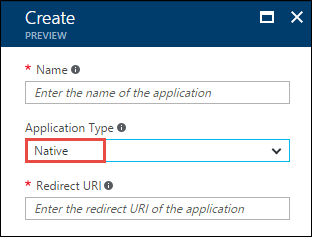

リンクの指示に従うときは、次のスクリーンショットに示すように、アプリケーションの種類として [ネイティブ] を必ず選択してください。

手順 2:アプリケーション ID とリダイレクト URI を取得する

アプリケーション ID の取得については、アプリケーション ID の取得に関するページをご覧ください。

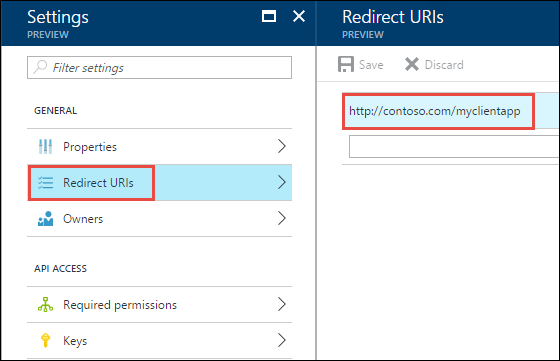

リダイレクト URI を取得するには、次の手順を実行します。

Azure portalから [Microsoft Entra ID] を選択し、[アプリの登録] を選択し、作成したMicrosoft Entraネイティブ アプリケーションを見つけて選択します。

アプリケーションの [設定] ブレードで、[ リダイレクト URI] を選択します。

表示された値をコピーします。

手順 3:アクセス許可を設定する

Azure portalから [Microsoft Entra ID] を選択し、[アプリの登録] を選択し、作成したMicrosoft Entraネイティブ アプリケーションを見つけて選択します。

アプリケーションの [設定] ブレードで、[ 必要なアクセス許可] を選択し、[ 追加] を選択します。

![[設定] ブレードを示すスクリーンショット。[リダイレクト URI] オプションが呼び出され、実際の URI が呼び出されている [リダイレクト URI] ブレードが表示されています。](media/data-lake-store-end-user-authenticate-using-active-directory/aad-end-user-auth-set-permission-1.png)

[ API アクセスの追加] ブレードで、[ API の選択] を選択し、[ Azure Data Lake] を選択して、[選択] を 選択します。

![[API を選択します] オプションが呼び出されている [API アクセスの追加] ブレードと、[Azure Data Lake] オプションと [選択] オプションが呼び出されている [API を選択します] ブレードのスクリーンショット。](media/data-lake-store-end-user-authenticate-using-active-directory/aad-end-user-auth-set-permission-2.png)

[API アクセスの追加] ブレードで、[アクセス許可の選択] を選択し、[チェック] ボックスを選択して Data Lake Store へのフル アクセス権を付与し、[選択] を選択します。

![[アクセス許可の選択] オプションが呼び出されている [API アクセスの追加] ブレードと、[Have full access to the Azure Data Lake service]\(Azure Data Lake サービスへのフル アクセス\) オプションと [選択] オプションが呼び出されている [アクセスの有効化] ブレードのスクリーンショット。](media/data-lake-store-end-user-authenticate-using-active-directory/aad-end-user-auth-set-permission-3.png)

[完了] を選択します。

最後の 2 つの手順を繰り返して、Windows Azure Service Management API にも、アクセス許可を与えます。

次のステップ

この記事では、Microsoft Entra ネイティブ アプリケーションを作成し、.NET SDK、Java SDK、REST API などを使用して作成するクライアント アプリケーションで必要な情報を収集しました。Microsoft Entra Web アプリケーションを使用して最初に Data Lake Storage Gen1 で認証し、ストアで他の操作を実行する方法について説明する次の記事に進むことができます。