Azure Data Lake Storage Gen1 の仮想ネットワーク統合

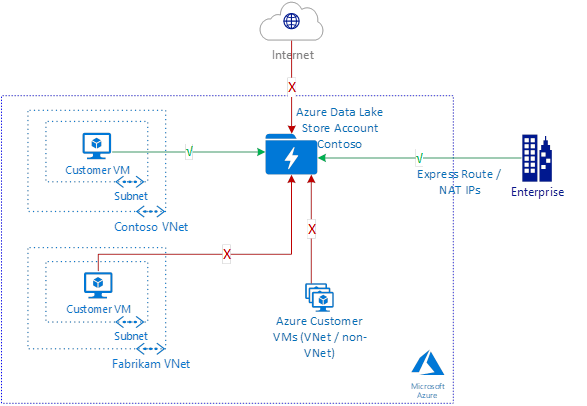

この記事では、Azure Data Lake Storage Gen1 の仮想ネットワーク統合について紹介します。 仮想ネットワーク統合を使用すると、特定の仮想ネットワークとサブネットからのトラフィックのみを受け入れるようにアカウントを構成できます。

この機能は、外部の脅威から Data Lake Storage アカウントを保護するのに役立ちます。

Data Lake Storage Gen1 の仮想ネットワーク統合では、仮想ネットワークと Microsoft Entra ID との間で仮想ネットワーク サービス エンドポイント セキュリティを利用して、アクセス トークン内に追加のセキュリティ要求が生成されます。 これらの要求は、ご利用の Data Lake Storage Gen1 アカウントに対して仮想ネットワークを認証し、アクセスを許可するために使用されます。

注意

これらの機能を使用することに関して追加料金はかかりません。 ご利用のアカウントは、Data Lake Storage Gen1 の標準料金で課金されます。 詳細については、価格に関するページを参照してください。 お客様が使用する他のすべての Azure サービスについては、価格に関するページを参照してください。

Data Lake Storage Gen1 の仮想ネットワーク統合のシナリオ

Data Lake Storage Gen1 仮想ネットワーク統合を使用すると、特定の仮想ネットワークとサブネットから Data Lake Storage Gen1 アカウントへのアクセスを制限できます。 指定された仮想ネットワーク サブネットにアカウントがロックされた後は、Azure の他の仮想ネットワークや VM はアクセスが許可されません。 Data Lake Storage Gen1 仮想ネットワーク統合では、機能上、仮想ネットワーク サービス エンドポイントと同じシナリオが可能になります。 以下のセクションでは、いくつかの主な違いについて詳しく説明します。

注意

オンプレミス ネットワークからのアクセスを許可するために、仮想ネットワーク規則に加えて、既存の IP ファイアウォール規則も使用できます。

Data Lake Storage Gen1 仮想ネットワーク統合による最適なルーティング

仮想ネットワーク サービス エンドポイントの主な利点は、ご利用の仮想ネットワークからの最適なルーティングです。 Data Lake Storage Gen1 アカウントに対して同じルートの最適化を実行できます。 次に示す、仮想ネットワークから Data Lake Storage Gen1 アカウントへのユーザー定義ルートを使用します。

Data Lake Storage パブリック IP アドレス - ターゲット Data Lake Storage Gen1 アカウントのパブリック IP アドレスを使用します。 Data Lake Storage Gen1 アカウントの IP アドレスを特定するには、アカウントの DNS 名を解決します。 アドレスごとに個別のエントリを作成してください。

# Create a route table for your resource group.

az network route-table create --resource-group $RgName --name $RouteTableName

# Create route table rules for Data Lake Storage public IP addresses.

# There's one rule per Data Lake Storage public IP address.

az network route-table route create --name toADLSregion1 --resource-group $RgName --route-table-name $RouteTableName --address-prefix <ADLS Public IP Address> --next-hop-type Internet

# Update the virtual network, and apply the newly created route table to it.

az network vnet subnet update --vnet-name $VnetName --name $SubnetName --resource-group $RgName --route-table $RouteTableName

顧客の仮想ネットワークからのデータ流出

仮想ネットワークからのアクセスに関して Data Lake Storage アカウントを保護することに加え、承認されていないアカウントへの流出を確実に防ぐことについても関心がおありかもしれません。

仮想ネットワークでファイアウォール ソリューションを使用し、宛先アカウントの URL に基づいてアウトバウンド トラフィックをフィルター処理します。 承認された Data Lake Storage Gen1 アカウントにのみアクセスできるようにします。

考えられる選択肢としては、以下のようなものがあります。

- Azure Firewall: 仮想ネットワークに Azure ファイアウォールをデプロイして構成します。 アウトバウンドの Data Lake Storage トラフィックを保護し、承認されている既知のアカウントの URL にロックダウンします。

- ネットワーク仮想アプライアンス ファイアウォール: 特定の商用ファイアウォール ベンダーのみ、管理者によって利用が許可されている場合があります。 Azure Marketplace で入手できるネットワーク仮想アプライアンス ファイアウォール ソリューションを使用して、同じ機能を実行します。

注意

データ パス内でファイアウォールを使用すると、データ パスのホップ数が増えます。 これにより、エンドツーエンドのデータ交換におけるネットワーク パフォーマンスが影響を受ける場合があります。 スループットの可用性と接続の待ち時間に影響する可能性があります。

制限事項

Data Lake Storage Gen1 仮想ネットワーク統合のサポートが利用可能になる前に作成された HDInsight クラスターは、この新機能をサポートするために作成し直す必要があります。

新しい HDInsight クラスターを作成し、仮想ネットワーク統合が有効な Data Lake Storage Gen1 アカウントを選択すると、プロセスは失敗します。 最初に、仮想ネットワーク規則を無効にします。 または、Data Lake Storage アカウントの [ファイアウォールと仮想ネットワーク] ブレードで、[Allow access from all networks and services]\(すべてのネットワークとサービスからのアクセスを許可する\) を選択します。 その後、最終的に仮想ネットワーク規則を再度有効にするか、[Allow access from all networks and services]\(すべてのネットワークとサービスからのアクセスを許可する\) を選択解除する前に、HDInsight クラスターを作成します。 詳細については、「例外」セクションを参照してください。

Data Lake Storage Gen1 仮想ネットワーク統合は、Azure リソースのマネージド ID に対応していません。

仮想ネットワークが有効な Data Lake Storage Gen1 アカウントのファイルとフォルダーのデータにポータルからアクセスすることはできません。 この制限には、仮想ネットワーク内の VM からのアクセスや、データ エクスプローラーの使用などのアクティビティが含まれます。 アカウント管理アクティビティは、引き続きご利用いただけます。 仮想ネットワークが有効な Data Lake Storage アカウントのファイルとフォルダーのデータには、ポータル以外のすべてのリソース経由でアクセスできます。 これらのリソースには、SDK アクセスや PowerShell スクリプトのほか、アクセス元がポータルでないその他の Azure サービスが該当します。

構成

手順 1: Microsoft Entra サービス エンドポイントを使用するように仮想ネットワークを構成する

Azure portal に移動し、ご利用の Azure アカウントにサインインします。

ご利用のサブスクリプションに新しい仮想ネットワークを作成します。 または、既存の仮想ネットワークに移動できます。 仮想ネットワークは、Data Lake Storage Gen 1 アカウントと同じリージョンに属している必要があります。

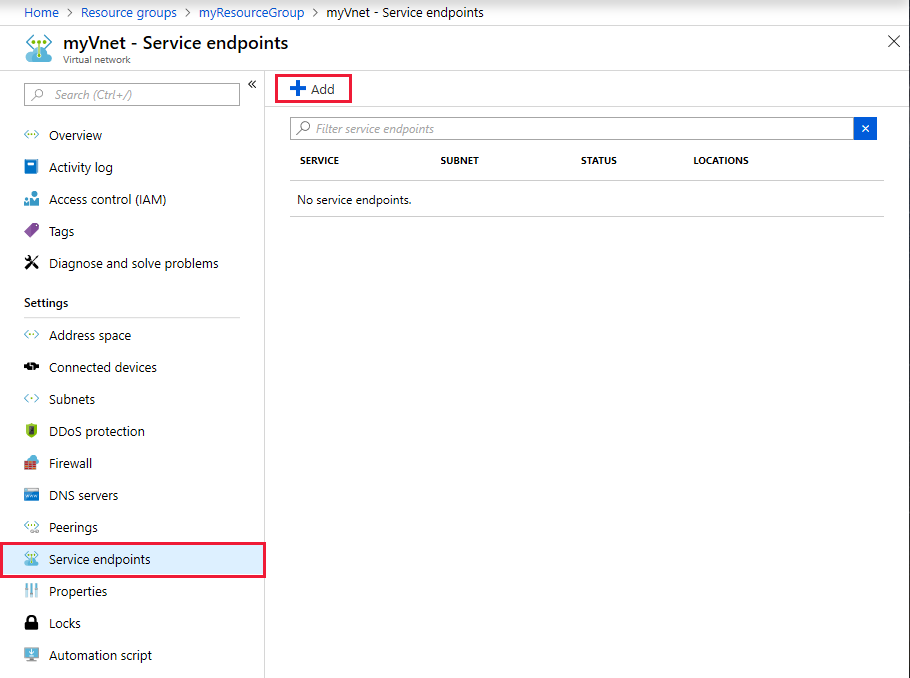

[仮想ネットワーク] ブレードで、[サービス エンドポイント] を選択します。

[追加] を選択して、新しいサービス エンドポイントを追加します。

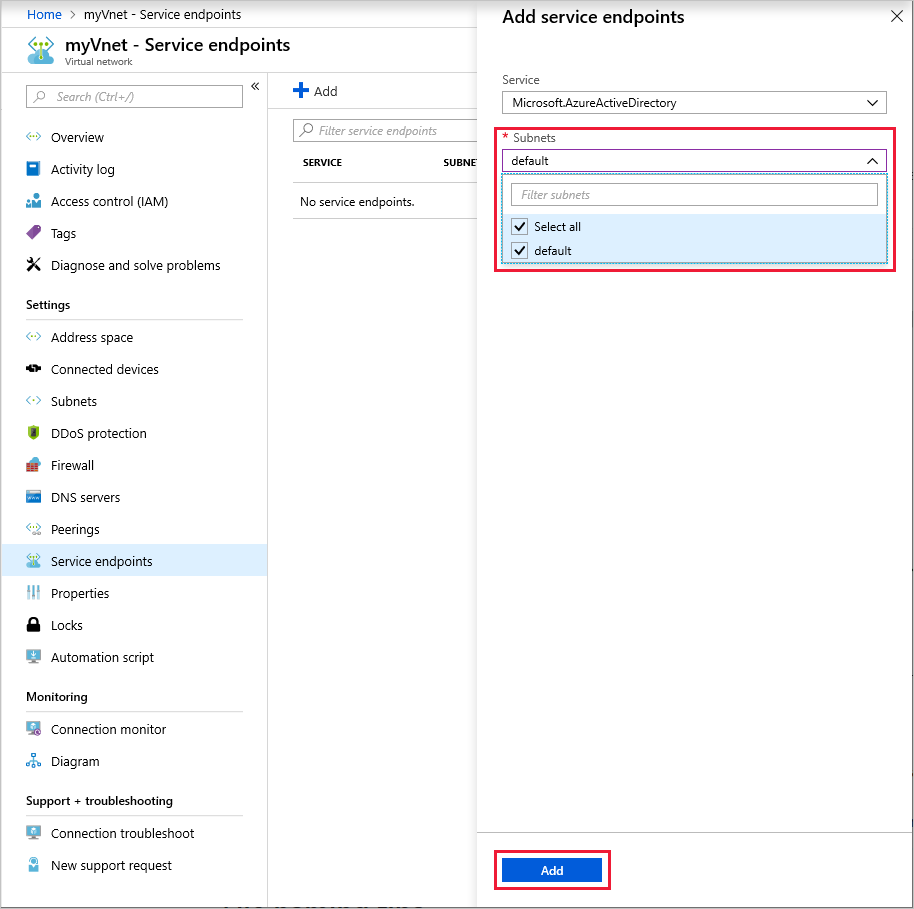

エンドポイントのサービスとして [Microsoft.AzureActiveDirectory] を選択します。

![[Microsoft.AzureActiveDirectory] サービス エンドポイントを選択する](media/data-lake-store-network-security/config-vnet-2.png)

接続を許可したいサブネットを選択します。 [追加] を選択します。

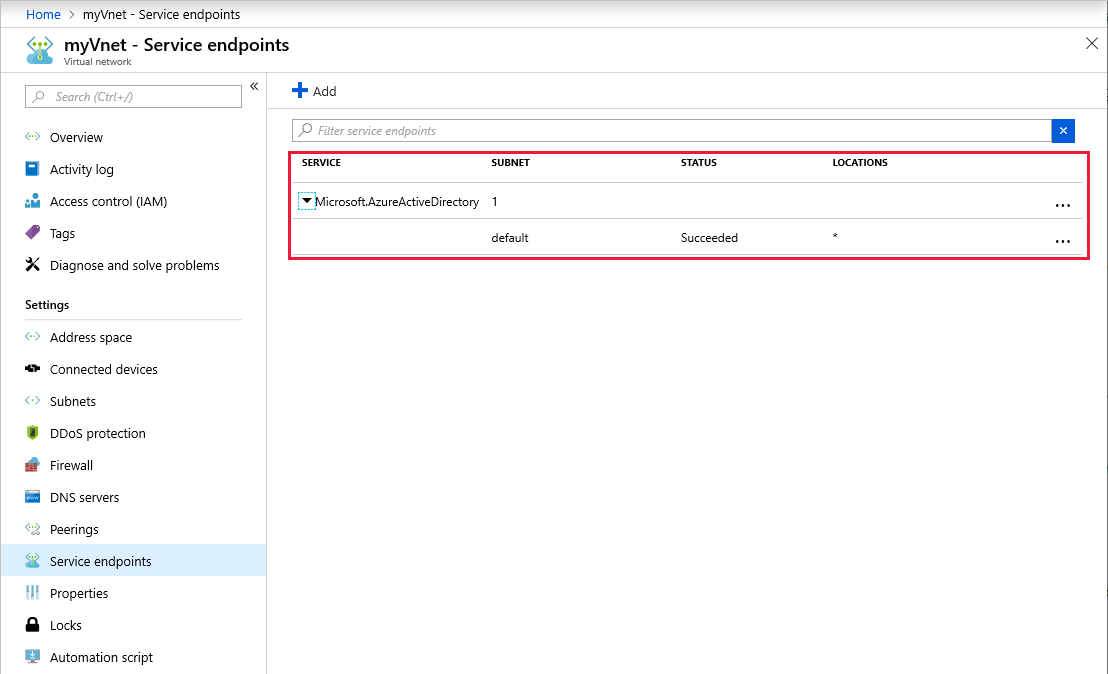

サービス エンドポイントが追加されるまでに最大 15 分かかることがあります。 追加された後、これはリストに表示されます。 これが表示されていること、およびすべての詳細が構成済みであることを確認します。

手順 2: Data Lake Storage Gen1 アカウントに対して許可する仮想ネットワークまたはサブネットを設定する

仮想ネットワークを構成した後、ご利用のサブスクリプションに新しい Azure Data Lake Storage Gen1 アカウントを作成します。 または、既存の Data Lake Storage Gen1 アカウントに移動できます。 Data Lake Storage Gen1 アカウントは、仮想ネットワークと同じリージョンに属している必要があります。

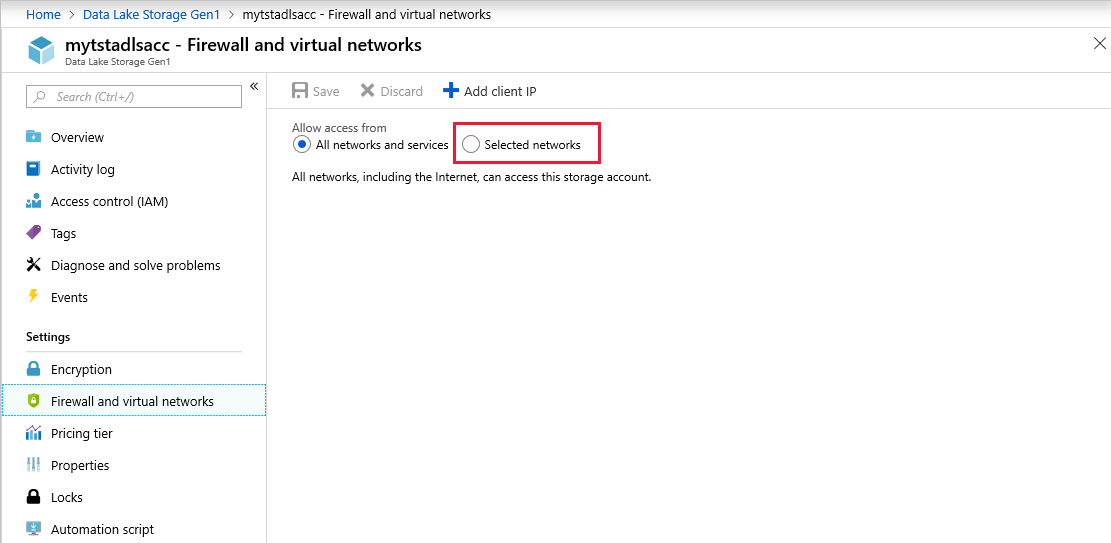

[ファイアウォールと仮想ネットワーク] を選択します。

注意

[ファイアウォールと仮想ネットワーク] が設定に表示されない場合は、ポータルからログオフします。 ブラウザーを閉じた後、ブラウザーのキャッシュをクリアします。 マシンを再起動して再試行します。

[選択されたネットワーク] を選択します。

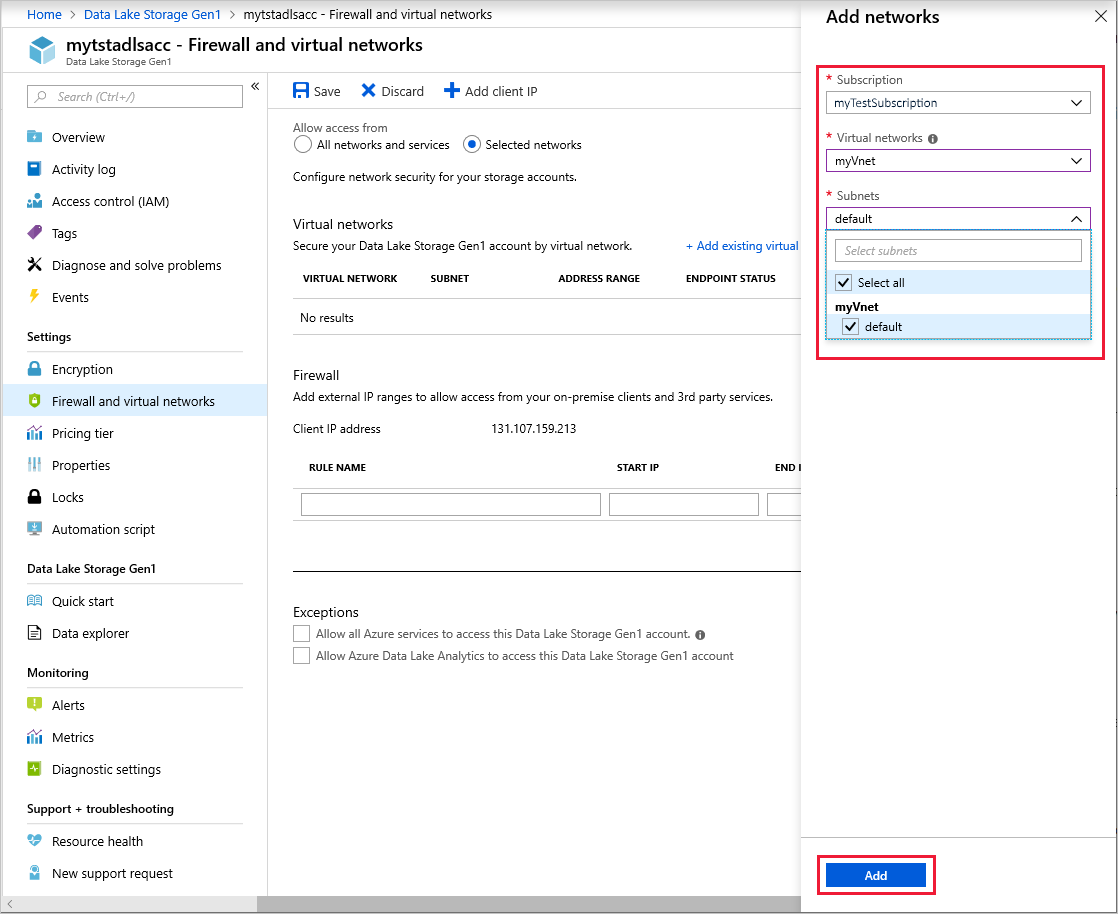

[既存の仮想ネットワークを追加] を選びます。

![[既存の仮想ネットワークを追加]](media/data-lake-store-network-security/config-adls-2.png)

接続を許可する仮想ネットワークとサブネットを選択します。 [追加] を選択します。

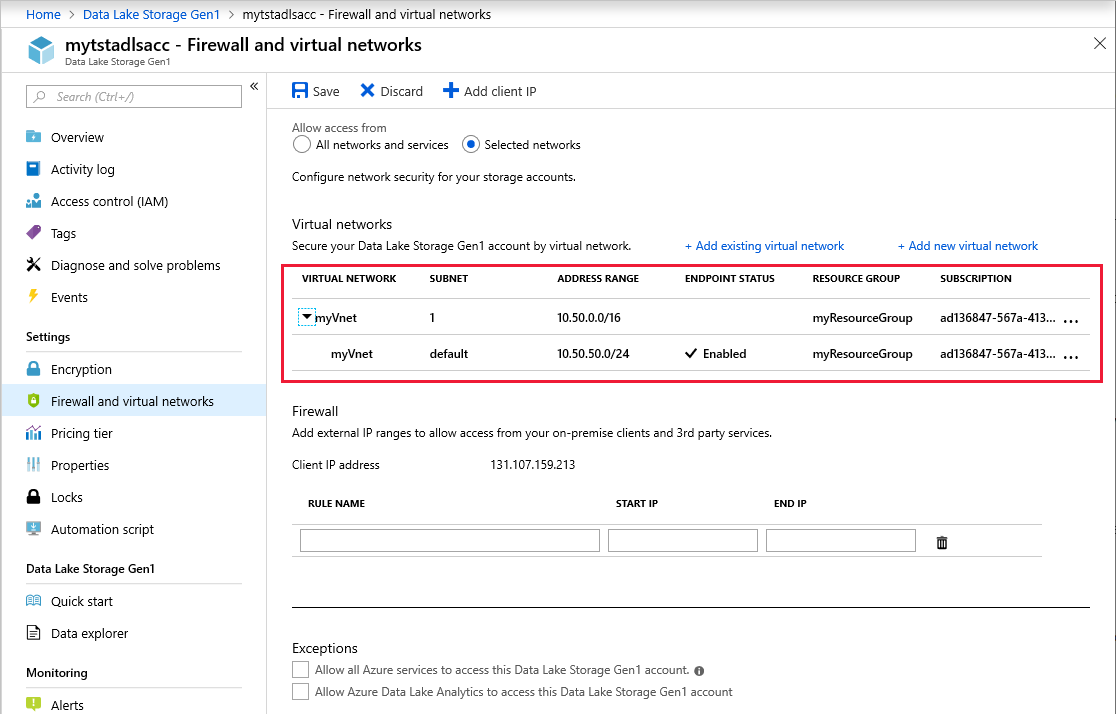

仮想ネットワークとサブネットがリストに正しく表示されていることを確認します。 [保存] を選択します。

注意

保存後、設定が反映されるまでに最大 5 分かかることがあります。

(省略可能) [ファイアウォールと仮想ネットワーク] ページの [ファイアウォール] セクションで、特定の IP アドレスからの接続を許可できます。

例外

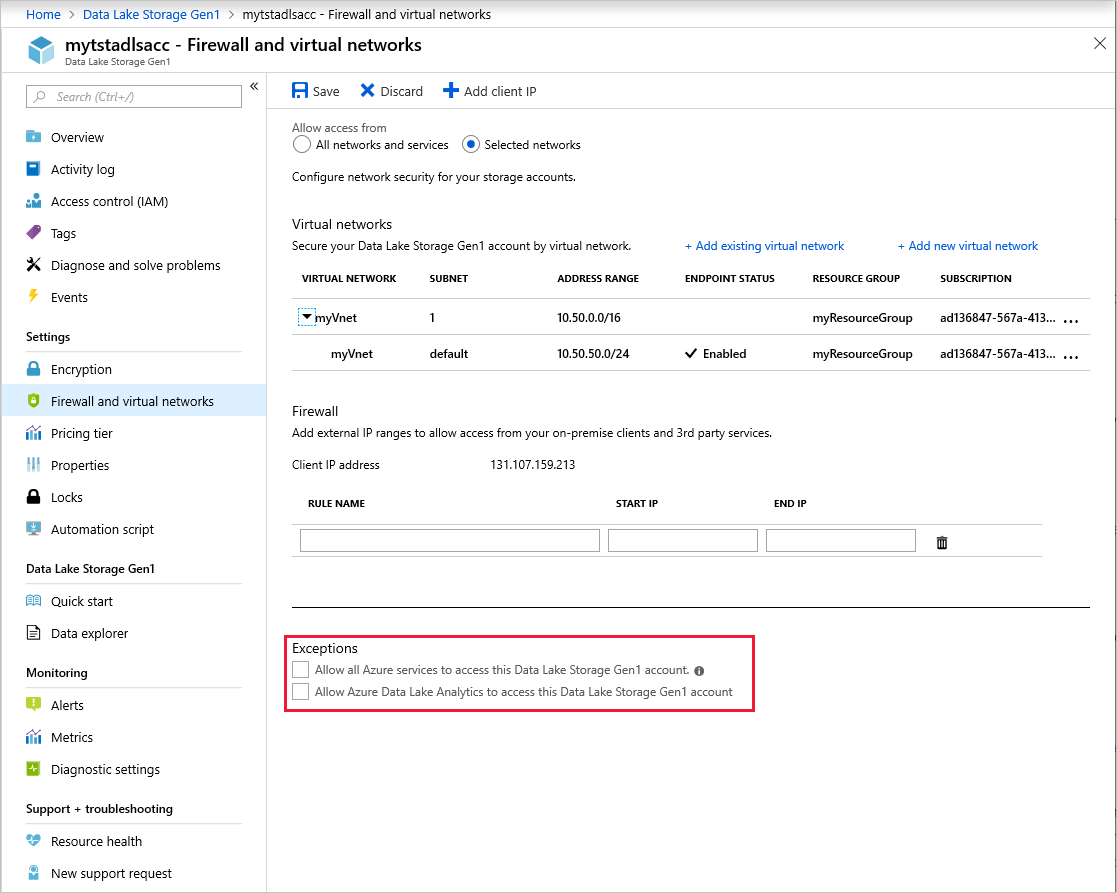

選択した仮想ネットワーク外の Azure サービスと VM からの接続を有効にすることができます。 [ファイアウォールと仮想ネットワーク] ブレードの [例外] 領域で、次の 2 つのオプションから選択します。

[すべての Azure サービスによるこの Data Lake Storage Gen1 アカウントへのアクセスを許可します]。 このオプションを使用すると、Azure Data Factory、Azure Event Hubs、およびすべての Azure VM などの Azure サービスが Data Lake Storage アカウントと通信できます。

[Azure Data Lake Analytics によるこの Data Lake Storage Gen1 アカウントへのアクセスを許可します]。 このオプションを使用すると、この Data Lake Storage アカウントへの Data Lake Analytics の接続が許可されます。

これらの例外はオフにしておくことをお勧めします。 ご利用の仮想ネットワークの外部にあるこれらの他のサービスから接続を行う必要がある場合にのみ、これらをオンにしてください。