クイック スタート: Azure DevOps 環境を Microsoft Defender for Cloud に接続する

このクイックスタートでは、Microsoft Defender for Cloud の [環境設定] ページで Azure DevOps 組織を接続する方法を示します。 このページでは、Azure DevOps リポジトリを自動検出するための簡単なオンボード エクスペリエンスを提供します。

Azure DevOps 組織を Defender for Cloud に接続することで、Defender for Cloud のセキュリティ機能が Azure DevOps リソースに拡張されます。 次のような機能が含まれています。

基本的なクラウド セキュリティ態勢管理 (CSPM) 機能: Azure DevOps 固有のセキュリティに関するレコメンデーションを使用して、Azure DevOps のセキュリティ態勢を評価できます。 また、DevOps リソースに関するすべての推奨事項についても確認することができます。

Defender CSPM の機能: Defender CSPM のお客様は、クラウドのコンテキスト化された攻撃パス、リスク評価、分析情報に対するコードを受け取り、攻撃者が環境を侵害するために使用できる最も重要な弱点を特定します。 Azure DevOps リポジトリを接続すると、DevOps のセキュリティ結果をクラウド ワークロードにコンテキスト化し、配信元と開発者を特定してタイムリーな修復を行うことができます。 詳細については、環境全体のリスクを特定して分析する方法に関するページを参照してください。

Defender for Cloud によって実行される API 呼び出しは、Azure DevOps のグローバル消費制限に対して count を実行します。 詳細については、Defender for Cloud の DevOps セキュリティに関する一般的な質問を参照してください。

前提条件

このクイック スタートを完了するには、次のものが必要です。

- Defender for Cloud がオンボードされている Azure アカウント。 まだ Azure アカウントを持っていない場合は、無料で作成します。

可用性

| 側面 | 詳細 |

|---|---|

| リリース状態: | 一般提供。 |

| 価格: | 価格については、Defender for Cloud の価格ページをご覧ください。 |

| 必要なアクセスを許可: | Azure portal にサインインするためのアクセス許可をもっているアカウント管理者。 Azure サブスクリプションでコネクタを作成する共同作成者。 Azure DevOps 組織のプロジェクト コレクション管理者。 Azure DevOps 組織の Basic または Basic + Test Plans アクセス レベル。 オンボードするすべての Azure DevOps 組織に対して、プロジェクト コレクション管理者のアクセス許可と基本アクセス レベルの両方があることを確認してください。 利害関係者アクセス レベルでは不十分です。 OAuth 経由のサード パーティ製アプリケーション アクセス。これは Azure DevOps 組織で On に設定する必要があります。 OAuth の詳細と、組織で OAuth を有効にする方法について説明します。 |

| リージョンと可用性: | リージョンのサポートと利用できる機能については、サポートと前提条件のセクションを参照してください。 |

| クラウド: |  商用 商用  国 (Azure Government、21Vianet によって運営される Microsoft Azure) 国 (Azure Government、21Vianet によって運営される Microsoft Azure) |

Note

セキュリティ閲覧者 ロールをリソース グループ/Azure DevOps コネクタ スコープに適用して、DevOps セキュリティ体制評価の読み取りアクセスに対してサブスクリプション レベルで高い特権のアクセス許可を設定しないようにすることができます。

Azure DevOps 組織を接続する

Note

Azure DevOps を Defender for Cloud に接続すると、Microsoft Defender for DevOps のコンテナー マッピング拡張機能が自動的に共有され、接続されているすべての Azure DevOps 組織にインストールされます。 この拡張機能を使用すると、Defender for Cloud では、コンテナーのダイジェスト ID や名前などのメタデータをパイプラインから抽出できます。 このメタデータは、DevOps エンティティと、その関連するクラウド リソースとを接続するために使用されます。 コンテナー マッピングの詳細を参照してください。

ネイティブ コネクタを使用して Azure DevOps 組織を Defender for Cloud に接続するには:

Azure portal にサインインします。

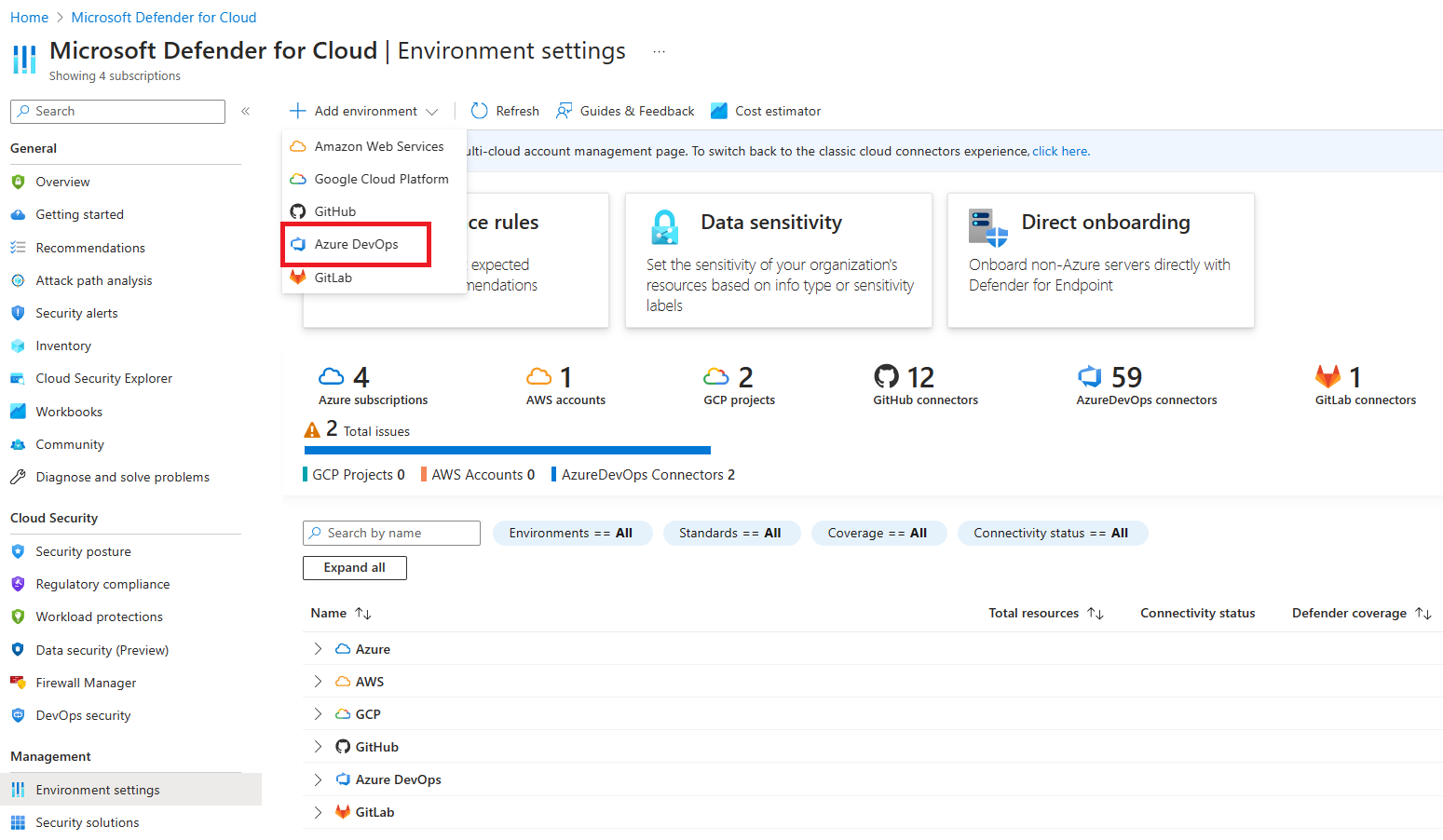

[Microsoft Defender for Cloud]>[環境の設定] に移動します。

[環境の追加] を選択します。

[Azure DevOps] を選択します。

名前、サブスクリプション、リソース グループ、リージョンを入力します。

サブスクリプションは、Microsoft Defender for Cloud が Azure DevOps 接続を作成して格納する場所です。

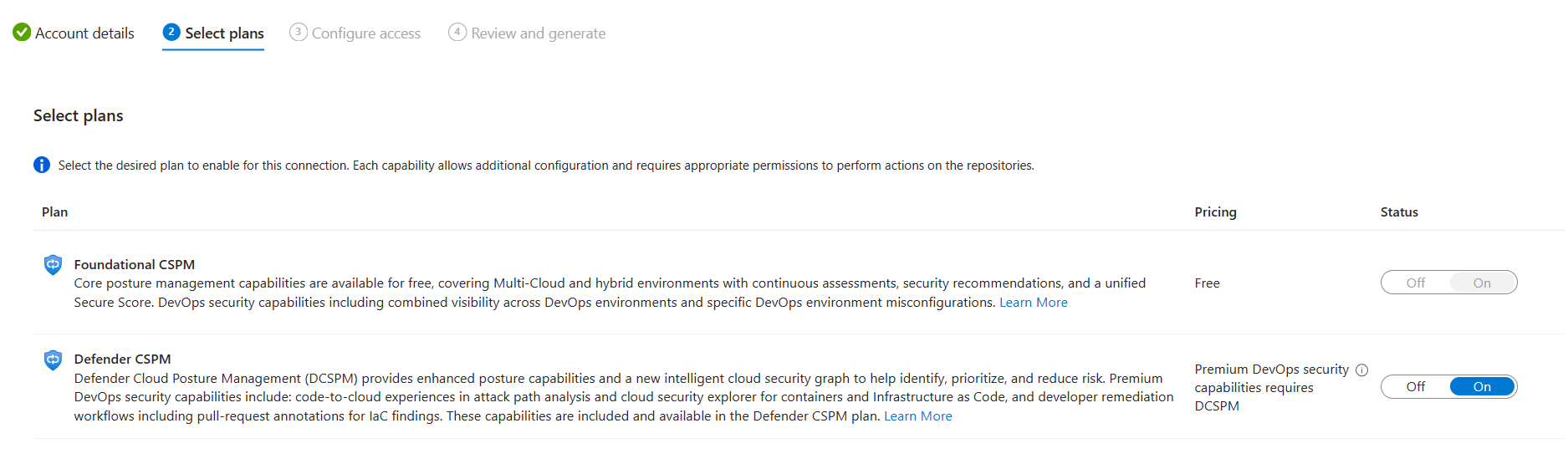

[次へ: プランの選択] を選択します。 Azure DevOps コネクタの Defender CSPM プランの状態を構成します。 Defender CSPM の詳細と、Premium DevOps セキュリティ機能のサポートと前提条件」を参照してください。

[次: アクセスの構成] を選択します。

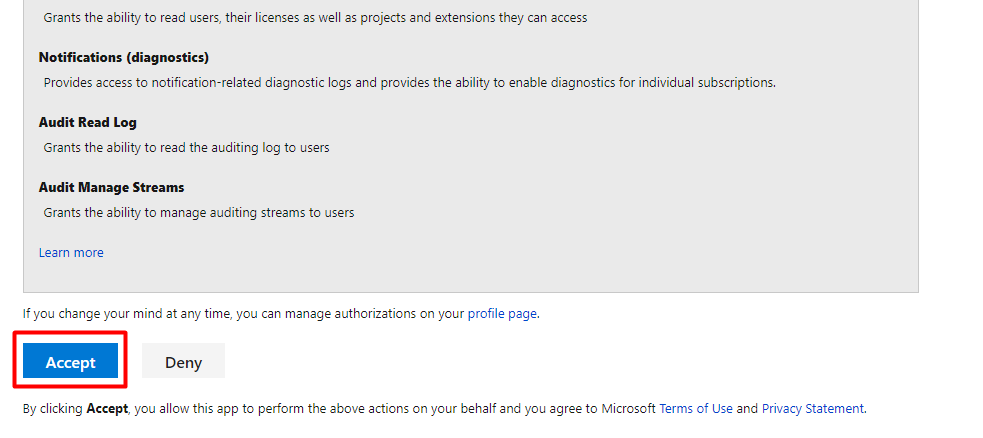

[承認] を選択します。 Azure DevOps のドロップダウン メニューを使用し、Defender for Cloud の正しい Azure テナントにいることを確認して、正しい Azure テナントを承認していることを確認します。

ポップアップ ダイアログで、アクセス許可要求の一覧を読み、[承諾] を選択します。

組織の場合は、次のいずれかのオプションを選択します:

- 現在プロジェクト コレクション管理者である組織のすべてのプロジェクトとリポジトリを自動検出するには、既存のすべての組織を選択します。

- プロジェクト コレクション管理者である現在および将来のすべての組織のすべてのプロジェクトとリポジトリを自動検出するには、既存および将来のすべての組織を選択します。

Note

OAuth を介したサードパーティアプリケーションアクセス は、各 Azure DevOps 組織に対して

Onに設定する必要があります。 OAuth の詳細と、組織で OAuth を有効にする方法について説明します。Azure DevOps リポジトリは追加コストなしでオンボードされるため、組織全体に自動検出が適用され、Defender for Cloud がセキュリティ態勢を包括的に評価し、DevOps エコシステム全体のセキュリティ上の脅威に対応できるようになります。 組織は、後で [Microsoft Defender for Cloud]>[環境の設定] を使用して手動で追加および削除できます。

[Next : Review and update](次: 確認と生成) を選択します。

情報を確認し、[作成] を選択します。

Note

Defender for Cloud の高度な DevOps 態勢機能の適切な機能を確保するために、コネクタを作成する Azure テナントにオンボードできる Azure DevOps 組織のインスタンスは 1 つだけです。

正常にオンボーディングされると、DevOps リソース (リポジトリ、ビルドなど) が、インベントリ ページおよび DevOps セキュリティ ページ内に表示されます。 リソースを表示するには最大 8 時間かかる場合があります。 セキュリティ スキャンの推奨事項には、パイプラインを構成するための追加の手順が必要になる場合があります。 セキュリティ所見の更新間隔は推奨事項によって異なり、詳細は [推奨事項] ページでご覧いただけます。