Microsoft Defender for Cloudの新機能

Defender for Cloud はアクティブな開発中であり、継続的に改善を受けています。 常に最新の開発情報を把握していただけるよう、このページでは新しい機能、バグの修正、非推奨になった機能に関する情報を提供します。

このページは、Defender for Cloud の最新の更新プログラムと共に頻繁に更新されます。

ヒント

ご自身のフィード リーダーに次の URL をコピーして貼り付けることで、このページの更新時に通知を受け取ることができます。

https://aka.ms/mdc/rss

Defender for Cloud に間もなく公開される計画中の変更については、Microsoft Defender for Cloud の今後の重要な変更を参照してください。

6 か月以上前の項目をお探しの場合は、「Microsoft Defender for Cloud の最新情報のアーカイブ」を参照してください。

2024 年 4 月

| 日 | 更新する |

|---|---|

| 4 月 15 日 | Defender for Containers が AWS および GCP で一般提供 (GA) されるようになりました |

| 4 月 3 日 | Defender for Cloud でリスクの優先順位付けが既定のエクスペリエンスになりました |

| 4 月 3 日 | コンテナー脆弱性評価の新しい推奨事項 |

| 4 月 3 日 | オープンソース リレーショナル データベース用 Defender の更新プログラム |

| 4 月 2 日 | Azure AI Services リソースに合わせた推奨事項の更新 |

| 4 月 2 日 | Cognitive Services の推奨事項の廃止 |

| 4 月 2 日 | コンテナーのマルチクラウドの推奨事項 (一般提供) |

Defender for Containers が AWS および GCP で一般提供 (GA) されるようになりました

2024 年 4 月 15 日

Defender for Containers での AWS と GCP のランタイム脅威検出とエージェントレス検出が一般提供 (GA) になりました。 詳細については、「Defender for Cloud のコンテナー サポート マトリックス」を参照してください。

さらに、AWS には、プロビジョニングを簡略化する新しい認証機能があります。 詳細については、「Microsoft Defender for Containers コンポーネントを構成する」を参照してください。

Defender for Cloud でリスクの優先順位付けが既定のエクスペリエンスになりました

2024 年 4 月 3 日

Defender for Cloud では、リスクの優先順位付けが既定のエクスペリエンスになりました。 この機能は、各リソースのリスク要因に基づいて推奨事項を優先順位付けすることで、環境内で最も重要なセキュリティ上の問題に集中して対応するのに役立ちます。 リスク要因には、セキュリティ上の問題が侵害された場合の潜在的な影響、リスクのカテゴリ、およびセキュリティ上の問題が含まれる攻撃パスが含まれます。

リスクの優先順位付けについての理解を深めてください。

コンテナー脆弱性評価の新しい推奨事項

2024 年 4 月 3 日

推奨事項における新たなリスクベースの優先順位付けエクスペリエンスをサポートするために、Azure、AWS、GCP でのコンテナーの脆弱性評価に関する新しい推奨事項を作成しました。 レジストリのコンテナー イメージとランタイムのコンテナー ワークロードに関するレポートを作成します。

- Azure レジストリのコンテナー イメージでは、脆弱性の検出結果が解決されている必要がある

- Azure で実行されているコンテナーでは、脆弱性の検出結果が解決されている必要がある

- AWS レジストリのコンテナー イメージでは、脆弱性の検出結果が解決されている必要がある

- AWS で実行されているコンテナーでは、脆弱性の検出結果が解決されている必要がある

- GCP レジストリのコンテナー イメージでは、脆弱性の検出結果が解決されている必要がある

- GCP で実行されているコンテナーでは、脆弱性の検出結果が解決されている必要がある

以前のコンテナーの脆弱性評価の推奨事項は廃止パスにあり、新しい推奨事項が一般公開されると削除されます。

- Azure レジストリ コンテナー イメージの脆弱性が解決されている必要がある (Microsoft Defender 脆弱性管理を利用)

- Azure 実行中のコンテナー イメージの脆弱性が解決されている必要がある (Microsoft Defender 脆弱性管理を利用)

- AWS レジストリ コンテナー イメージでは脆弱性の検出結果が解決されている必要がある (Microsoft Defender 脆弱性の管理を利用)

- AWS で実行中のコンテナー イメージでは脆弱性の検出結果が解決されている必要がある (Microsoft Defender 脆弱性の管理を利用)

- GCP レジストリ コンテナー イメージでは脆弱性の検出結果が解決されている必要がある (Microsoft Defender 脆弱性の管理を利用) - Microsoft Azure

- GCP で実行中のコンテナー イメージでは脆弱性の検出結果が解決されている必要がある (Microsoft Defender 脆弱性の管理を利用) - Microsoft Azure

Note

新しい推奨事項は現在パブリック プレビュー段階であり、セキュリティ スコアの計算には使用されません。

オープンソース リレーショナル データベース用 Defender の更新プログラム

2024 年 4 月 3 日

Defender for PostgreSQL フレキシブル サーバーの GA 後の更新プログラム - この更新プログラムをインストールすると、お客様はサブスクリプション レベルで既存の PostgreSQL フレキシブル サーバーの保護を適用できるようになります。リソースごとに保護したり、サブスクリプション レベルですべてのリソースの自動保護を有効にしたりと、あらゆる場合に柔軟に対応できます。

Defender for MySQL フレキシブル サーバーの可用性と一般提供 - Defender for Cloud は、MySQL フレキシブル サーバーを組み込んで、Azure オープンソース リレーショナル データベースのサポートを拡張しました。

このリリースには以下が含まれます。

- Defender for MySQL 単一サーバーの既存のアラートと互換性のあるアラート。

- 個々のリソースの有効化。

- サブスクリプション レベルでの有効化。

既にオープンソース リレーショナル データベース用 Defender を使ってサブスクリプションを保護している場合、フレキシブル サーバー リソースは自動的に有効になり、保護され、課金されます。

影響を受けるサブスクリプションには、具体的な課金通知がメールで送信されています。

詳細については、オープンソース リレーショナル データベース用 Microsoft Defender に関する記事を参照してください。

Note

Azure Database for MySQL フレキシブル サーバーの更新プログラムは、今後数週間にわたってロールアウトされます。 エラー メッセージ The server <servername> is not compatible with Advanced Threat Protection が表示された場合は、更新がロールアウトされるのを待つか、サポート チケットを開いて、サポートされているバージョンにより早くサーバーを更新することができます。

Azure AI Services リソースに合わせた推奨事項の更新

2024 年 4 月 2 日

次の推奨事項は、新しい Azure AI Services の名前付け形式に準拠し、関連するリソースと合致するように、Azure AI Services カテゴリ (旧称 Cognitive Services および Cognitive Search) に合わせて更新されています。

| 旧推奨事項 | 更新された推奨事項 |

|---|---|

| Cognitive Services アカウントでネットワーク アクセスを制限する必要がある | Azure AI Services リソースでネットワーク アクセスを制限する必要がある |

| Cognitive Services アカウントでは、ローカル認証方法を無効にする必要がある | Azure AI Services リソースのキー アクセスが無効になっている必要があります (ローカル認証を無効にする) |

| Search サービスにおける診断ログを有効にする必要がある | Azure AI サービス リソースの診断ログを有効にする必要がある |

セキュリティに関する推奨事項のリストを参照してください。

Cognitive Services の推奨事項の廃止

2024 年 4 月 2 日

推奨事項 Public network access should be disabled for Cognitive Services accounts は非推奨です。 関連するポリシー定義である Cognitive Services accounts should disable public network access も、規制コンプライアンス ダッシュボードから削除されています。

この推奨事項は、Azure AI サービスの別のネットワークに関する推奨事項「Cognitive Services accounts should restrict network access」で既に説明されています。

セキュリティに関する推奨事項のリストを参照してください。

コンテナーのマルチクラウドの推奨事項 (一般提供)

2024 年 4 月 2 日

Defender for Containers のマルチクラウドの一般提供の一環として、次の推奨事項も一般提供で発表されています。

- Azure 用

| 推奨事項 | 説明 | 評価キー |

|---|---|---|

| Azure レジストリのコンテナー イメージの脆弱性が解決されている必要がある | コンテナー イメージの脆弱性評価では、レジストリをスキャンして一般的な脆弱性 (CVE) を調べ、各イメージの詳細な脆弱性レポートを提供します。 脆弱性を解決すると、セキュリティ態勢が大幅に向上し、デプロイ前にイメージが安全に使用できるようになります。 | c0b7cfc6-3172-465a-b378-53c7ff2cc0d5 |

| Azure で実行中のコンテナー イメージの脆弱性が解決されている必要がある | コンテナー イメージの脆弱性評価では、レジストリをスキャンして一般的な脆弱性 (CVE) を調べ、各イメージの詳細な脆弱性レポートを提供します。 この推奨事項により、Kubernetes クラスターで実行中の脆弱なイメージが可視化されます。 実行中のコンテナー イメージの脆弱性を修復することは、セキュリティ体制を改善し、コンテナー化されたワークロードの攻撃対象領域を大幅に縮小するうえで重要です。 | c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

- GCP の場合

| 推奨事項 | 説明 | 評価キー |

|---|---|---|

| GCP レジストリ コンテナー イメージでは脆弱性の検出結果が解決されている必要がある (Microsoft Defender 脆弱性の管理を利用) - Microsoft Azure | GCP レジストリ コンテナー イメージをスキャンして一般的な脆弱性 (CVE) を調べ、各イメージの詳細な脆弱性レポートを提供します。 脆弱性を解決すると、セキュリティ態勢が大幅に向上し、デプロイ前にイメージが安全に使用できるようになります。 | c27441ae-775c-45be-8ffa-655de37362ce |

| GCP で実行中のコンテナー イメージでは脆弱性の検出結果が解決されている必要がある (Microsoft Defender 脆弱性の管理を利用) - Microsoft Azure | コンテナー イメージの脆弱性評価では、レジストリをスキャンして一般的な脆弱性 (CVE) を調べ、各イメージの詳細な脆弱性レポートを提供します。 この推奨事項により、Google Kubernetes クラスターで現在実行中の脆弱なイメージが可視化されます。 実行中のコンテナー イメージの脆弱性を修復することは、セキュリティ体制を改善し、コンテナー化されたワークロードの攻撃対象領域を大幅に縮小するうえで重要です。 | 5cc3a2c1-8397-456f-8792-fe9d0d4c9145 |

- AWS の場合

| 推奨事項 | 説明 | 評価キー |

|---|---|---|

| AWS レジストリ コンテナー イメージでは脆弱性の検出結果が解決されている必要がある (Microsoft Defender 脆弱性の管理を利用) | GCP レジストリ コンテナー イメージをスキャンして一般的な脆弱性 (CVE) を調べ、各イメージの詳細な脆弱性レポートを提供します。 脆弱性を解決すると、セキュリティ態勢が大幅に向上し、デプロイ前にイメージが安全に使用できるようになります。 AWS レジストリ コンテナー イメージをスキャンして一般的な脆弱性 (CVE) を調べ、各イメージの詳細な脆弱性レポートを提供します。 脆弱性を解決すると、セキュリティ態勢が大幅に向上し、デプロイ前にイメージが安全に使用できるようになります。 | c27441ae-775c-45be-8ffa-655de37362ce |

| AWS で実行中のコンテナー イメージでは脆弱性の検出結果が解決されている必要がある (Microsoft Defender 脆弱性の管理を利用) | コンテナー イメージの脆弱性評価では、レジストリをスキャンして一般的な脆弱性 (CVE) を調べ、各イメージの詳細な脆弱性レポートを提供します。 この推奨事項により、Elastic Kubernetes クラスターで実行中の脆弱なイメージが可視化されます。 実行中のコンテナー イメージの脆弱性を修復することは、セキュリティ体制を改善し、コンテナー化されたワークロードの攻撃対象領域を大幅に縮小するうえで重要です。 | 682b2595-d045-4cff-b5aa-46624eb2dd8f |

推奨事項は、セキュリティ スコアの計算に影響します。

2024 年 3 月

| 日 | 更新する |

|---|---|

| 3 月 31 日 | Windows コンテナー イメージのスキャンの一般提供 (GA) |

| 3 月 25 日 | 継続的エクスポートに攻撃パス データが含まれるようになりました |

| 3 月 21 日 | エージェントレス スキャンでは、Azure の CMK 暗号化された VM がサポートされる (プレビュー) |

| 3 月 18 日 | 新しいエンドポイントでの検出と応答に関する推奨事項 |

| 3 月 17 日 | KQL for Azure に基づくカスタム推奨事項は現在、パブリック プレビュー段階です |

| 3 月 13 日 | Microsoft クラウド セキュリティ ベンチマークへの DevOps レコメンデーションの追加 |

| 3 月 13 日 | ServiceNow 統合が一般提供 (GA) に |

| 3 月 13 日 | Microsoft Defender for Cloud での重要な資産の保護 (プレビュー) |

| 3 月 13 日 | 自動化されたスクリプトによる AWS および GCP レコメンデーションの強化 |

| 3 月 6 日 | (プレビュー) コンプライアンス ダッシュボードに追加されたコンプライアンス標準 |

| 3 月 5 日 | PCI に関連する 2 つの推奨事項の提供中止 |

| 3 月 3 日 | Qualys を利用した Defender for Cloud Containers の脆弱性評価の廃止 |

Windows コンテナー イメージのスキャンの一般提供 (GA)

2024 年 3 月 31 日

Defender for Containers によるスキャンに対する Windows コンテナー イメージのサポートの一般提供 (GA) についてお知らせします。

継続的エクスポートに攻撃パス データが含まれるようになりました

2024 年 3 月 25 日

継続的エクスポートに攻撃パス データが含まれるようになったことをお知らせします。 この機能を使用すると、セキュリティ データを Azure Monitor の Log Analytics、Azure Event Hubs、または別のセキュリティ情報イベント管理 (SIEM)、セキュリティ オーケストレーション自動応答 (SOAR)、または IT クラシック デプロイ モデル ソリューションにストリーミングできます。

詳細については、連続エクスポートを参照してください。

エージェントレス スキャンでは、Azure の CMK 暗号化された VM がサポートされる

2024 年 3 月 21 日

これまで、エージェントレス スキャンでは、AWS と GCP の CMK 暗号化された VM が対象になっていました。 このリリースでは、Azure のサポートも完了しています。 この機能では、Azure の CMK に固有のスキャン アプローチが採用されています。

- Defender for Cloud では、キーまたは復号化プロセスは処理されません。 キーの処理と復号化は、Azure Compute によってシームレスに処理され、Defender for Cloud のエージェントレス スキャン サービスに対して透過的です。

- 暗号化されていない VM ディスク データは、別のキーでコピーまたは再暗号化されることはありません。

- 元のキーは、プロセス中にレプリケートされません。 消去すると、運用 VM と Defender for Cloud の一時スナップショットの両方のデータが消去されます。

パブリック プレビュー中、この機能は自動的には有効になりません。 Defender for Servers P2 または Defender CSPM を使用していて、環境に CMK 暗号化されたディスクを含む VM がある場合は、これらの有効化手順に従って脆弱性、シークレット、マルウェアをスキャンできるようになりました。

新しいエンドポイントでの検出と応答に関する推奨事項

2024 年 3 月 18 日

サポートされているエンドポイントでの検出と応答ソリューションの構成を検出して評価する、新しいエンドポイントでの検出と応答に関する推奨事項をお知らせします。 問題が見つかった場合、これらの推奨事項によって修復手順が提供されます。

エージェントレス マシン スキャン機能が有効になっているサブスクリプションで Defender for Servers プラン 2 または Defender CSPM プランを有効にしている場合は、次の新しいエージェントレス エンドポイント保護の推奨事項を使用できるようになりました。 推奨事項では、Azure およびマルチクラウド マシンがサポートされています。 オンプレミスのマシンはサポートされません。

| 推奨事項の名前 | 説明 | Severity |

|---|---|---|

| EDR ソリューションを Virtual Machines にインストールする必要がある | 仮想マシンを保護するには、エンドポイントでの検出と応答 (EDR) ソリューションをインストールします。 EDR は、高度な脅威の防止、検出、調査、対応に役立ちます。 Microsoft Defender for Servers を使用して、Microsoft Defender for Endpoint をデプロイします。 リソースが "異常" として分類されている場合、サポートされている EDR ソリューションがインストールされていません [プレースホルダー リンク - 詳細情報]。 この推奨事項では検出できない EDR ソリューションがインストールされている場合は、除外することができます。 | 高 |

| EDR ソリューションを EC2 にインストールする必要がある | EC2 を保護するには、エンドポイントでの検出と応答 (EDR) ソリューションをインストールします。 EDR は、高度な脅威の防止、検出、調査、対応に役立ちます。 Microsoft Defender for Servers を使用して、Microsoft Defender for Endpoint をデプロイします。 リソースが "異常" として分類されている場合、サポートされている EDR ソリューションがインストールされていません [プレースホルダー リンク - 詳細情報]。 この推奨事項では検出できない EDR ソリューションがインストールされている場合は、除外することができます。 | 高 |

| EDR ソリューションを GCP Virtual Machines にインストールする必要がある | 仮想マシンを保護するには、エンドポイントでの検出と応答 (EDR) ソリューションをインストールします。 EDR は、高度な脅威の防止、検出、調査、対応に役立ちます。 Microsoft Defender for Servers を使用して、Microsoft Defender for Endpoint をデプロイします。 リソースが "異常" として分類されている場合、サポートされている EDR ソリューションがインストールされていません [プレースホルダー リンク - 詳細情報]。 この推奨事項では検出できない EDR ソリューションがインストールされている場合は、除外することができます。 | 高 |

| 仮想マシンで EDR 構成の問題を解決する必要がある | 最新の脅威と脆弱性から仮想マシンを保護するには、インストールされているエンドポイントでの検出と応答 (EDR) ソリューションで特定されたすべての構成の問題を解決します。 注: 現時点では、この推奨事項は、Microsoft Defender for Endpoint (MDE) が有効になっているリソースにのみ適用されます。 |

高 |

| EDR 構成の問題を EC2 上で解決する必要がある | 最新の脅威と脆弱性から仮想マシンを保護するには、インストールされているエンドポイントでの検出と応答 (EDR) ソリューションで特定されたすべての構成の問題を解決します。 注: 現時点では、この推奨事項は、Microsoft Defender for Endpoint (MDE) が有効になっているリソースにのみ適用されます。 |

高 |

| EDR 構成の問題を GCP 仮想マシン上で解決する必要がある | 最新の脅威と脆弱性から仮想マシンを保護するには、インストールされているエンドポイントでの検出と応答 (EDR) ソリューションで特定されたすべての構成の問題を解決します。 注: 現時点では、この推奨事項は、Microsoft Defender for Endpoint (MDE) が有効になっているリソースにのみ適用されます。 |

高 |

これらの新しいエンドポイントでの検出と応答に関する推奨事項 (エージェントレス) を管理する方法について説明します

これらのパブリック プレビューの推奨事項は 3 月末に非推奨となります。

| 推奨事項 | エージェント |

|---|---|

| Endpoint Protection をマシンにインストールする必要がある (パブリック) | MMA または AMA |

| 使用中のマシンで Endpoint Protection の正常性の問題を解決する必要がある (パブリック) | MMA または AMA |

現在一般公開されている推奨事項は、2024 年 8 月まで引き続きサポートされます。

新しいエンドポイント検出の推奨事項エクスペリエンスに備える方法について説明します。

KQL for Azure に基づくカスタム推奨事項は現在、パブリック プレビュー段階です

2024 年 3 月 17日

KQL for Azure に基づくカスタム推奨事項は現在、パブリック プレビュー段階であり、あらゆるクラウドでサポートされています。 詳細については、カスタム セキュリティ標準と推奨事項を作成する方法に関するページを参照してください。

Microsoft クラウド セキュリティ ベンチマークへの DevOps レコメンデーションの追加

2024 年 3 月 13 日

本日、Azure、AWS、GCP に加えて、Microsoft クラウド セキュリティ ベンチマーク (MCSB) でも DevOps のセキュリティおよびコンプライアンスのポスチャを監視できるようになったことをお知らせします。 DevOps 評価は、MCSB での DevOps セキュリティ コントロールの一部です。

MCSB は、一般的な業界標準とコンプライアンス フレームワークに基づく基本的なクラウド セキュリティ原則が定義されているフレームワークです。 MCSB には、クラウドに依存しないセキュリティ レコメンデーションを実装する方法について規範的な詳細が用意されています。

追加される DevOps レコメンデーションと Microsoft クラウド セキュリティ ベンチマークの詳細をご確認ください。

ServiceNow 統合が一般提供 (GA) に

2024 年 3 月 12 日

ServiceNow 統合が一般提供 (GA) になったことをお知らせします。

Microsoft Defender for Cloud での重要な資産の保護 (プレビュー)

2024 年 3 月 12 日

Defender for Cloud には、Microsoft Security Exposure Management の重要資産エンジンを使用したビジネスクリティカル機能が追加され、リスクの優先順位付け、攻撃パス分析、クラウド セキュリティ エクスプローラーを通じて重要な資産を特定して保護できるようになります。 詳細については、「Microsoft Defender for Cloud での重要な資産の保護 (プレビュー)」を参照してください。

自動化された修復スクリプトによる AWS および GCP レコメンデーションの強化

2024 年 3 月 12 日

AWS および GCP のレコメンデーションは、自動化された修復スクリプトによって強化されており、プログラムによって大規模に修復することができます。 自動化された修復スクリプトの詳細をご確認ください。

(プレビュー) コンプライアンス ダッシュボードに追加されたコンプライアンス標準

2024 年 3 月 6 日

お客様からのフィードバックに基づいて、Defender for Cloud にプレビューのコンプライアンス標準が追加されました。

サポートされているコンプライアンス標準の完全な一覧を確認する

Azure、AWS、GCP 環境の新しい標準の追加と更新に、継続的に取り組んでいます。

セキュリティ標準を割り当てる方法について説明します。

PCI に関連する 2 つの推奨事項の提供終了

2024 年 3 月 5 日

アクセス許可クリープ インデックス (PCI) に関連する次の 2 つの推奨事項は非推奨になっています:

- アカウント内の過剰にプロビジョニングされた ID を調査して、Permission Creep Index (PCI) を減らす必要がある

- サブスクリプションで過剰にプロビジョニングされた ID を調査して、アクセス許可クリープ インデックス (PCI) を削減する必要がある

非推奨のセキュリティに関する推奨事項の一覧を参照してください。

Qualys を利用した Defender for Cloud Containers の脆弱性評価の廃止

2024 年 3 月 3 日

Qualys を利用した Defender for Cloud のコンテナー脆弱性評価は廃止されています。 廃止は 3 月 6 日までに完了する予定であり、それまでは、Qualys の推奨事項と、セキュリティ グラフでの Qualys の結果の両方に、部分的な結果がまだ表示される場合があります。 以前にこの評価を使用していたお客様は、Microsoft Defender 脆弱性の管理を使用する Azure の脆弱性評価にアップグレードする必要があります。 Microsoft Defender 脆弱性の管理を利用するコンテナー脆弱性評価オファリングへの移行については、Qualys から Microsoft Defender 脆弱性の管理への移行に関する記事をご覧ください。

2024 年 2 月

| 日 | 更新する |

|---|---|

| 2 月 28 日 | セキュリティ ポリシー管理を更新して、AWS と GCP のサポートを拡張 |

| 2 月 26 日 | Defender for Containers のクラウド サポート |

| 2 月 20 日 | Defender for Containers 用 Defender センサーの新しいバージョン |

| 2 月 18 日 | Open Container Initiative (OCI) イメージ形式仕様のサポート |

| 2 月 13 日 | Trivy を利用した AWS コンテナー脆弱性評価の廃止 |

| 2 月 8 日 | プレビュー用にリリースされた推奨事項: Azure Stack HCI のリソースの種類に関する 4 つの推奨事項 |

セキュリティ ポリシー管理を更新して、AWS と GCP のサポートを拡張

2024 年 2 月 28 日

セキュリティ ポリシーの管理エクスペリエンスの更新 (Azure のプレビューで最初にリリース) で、クロス クラウド (AWS と GCP) 環境のサポートが拡張されています。 このプレビュー リリースに含まれる内容は次のとおりです。

- Azure、AWS、GCP 環境全体で Defender for Cloud の規制コンプライアンス標準を管理。

- Microsoft クラウド セキュリティ ベンチマーク (MCSB) のカスタムの推奨事項の作成と管理で同じクロス クラウド インターフェイス エクスペリエンス。

- 更新されたエクスペリエンスは、KQL クエリを使用したカスタムの推奨事項の作成で AWS と GCP に適用。

Defender for Containers のクラウド サポート

2024 年 2 月 26 日

Defender for Containers の Azure Kubernetes Service (AKS) 脅威検出機能が、商用、Azure Government、Azure China 21Vianet クラウドで完全にサポートされるようになりました。 こちらでサポートされている機能を確認してください。

Defender for Containers 用 Defender センサーの新しいバージョン

2024 年 2 月 20 日

Defender for Containers 用 Defender センサーの新しいバージョンを使用できます。 これには、パフォーマンスとセキュリティの向上と、AMD64 と ARM64 両方のアーキテクチャ ノードのサポート (Linux のみ) が含まれ、プロセス コレクション エージェントとしては Sysdig の代わりに Inspektor Gadget が使われています。 新しいバージョンは Linux カーネル バージョン 5.4 以降でのみサポートされているため、古いバージョンの Linux カーネルをお使いの場合は、アップグレードする必要があります。 ARM 64 のサポートは、AKS V1.29 以降からのみ利用できます。 詳しくは、「サポートされているホスト オペレーティング システム」をご覧ください。

Open Container Initiative (OCI) イメージ形式仕様のサポート

2024 年 2 月 18 日

Open Container Initiative (OCI) イメージ形式仕様は、AWS、Azure、および GCP クラウド用の Microsoft Defender 脆弱性管理を利用した脆弱性評価でサポートされるようになりました。

Trivy を利用した AWS コンテナー脆弱性評価の廃止

2024 年 2 月 13 日

Trivy を利用した AWS コンテナー脆弱性評価は廃止されました。 過去にこの評価を使用していたお客様は、新しい Microsoft Defender 脆弱性管理を利用した AWS コンテナー脆弱性評価にアップグレードする必要があります。 アップグレード方法については、「廃止された Trivy 脆弱性評価から Microsoft Defender 脆弱性管理を利用した AWS 脆弱性評価にアップグレードするための操作方法」を参照してください

プレビュー用にリリースされた推奨事項: Azure Stack HCI のリソースの種類に関する 4 つのレコメンデーション

2024 年 2 月 8 日

Microsoft Defender for Cloud を通じて管理できる新しいリソースの種類である Azure Stack HCI に関する 4 つの新しい推奨事項を追加しました。 これらの新しい推奨事項は現在パブリック プレビュー段階です。

| 推奨 | Description | Severity |

|---|---|---|

| (プレビュー): Azure Stack HCI サーバーは、セキュリティで保護されたコアの要件を満たす必要がある | セキュリティで保護されたコアの要件を、すべての Azure Stack HCI サーバーが満たしていることを確認します。 (関連ポリシー: ゲスト構成拡張機能がマシンにインストールされている必要がある - Microsoft Azure) | 低 |

| (プレビュー): Azure Stack HCI サーバーは、アプリケーション制御ポリシーを一貫して適用する必要がある | 少なくとも、すべての Azure Stack HCI サーバーで Microsoft WDAC 基本ポリシーを強制モードで適用します。 適用される Windows Defender アプリケーション制御 (WDAC) ポリシーは、同じクラスター内のサーバー間で一貫している必要があります。 (関連ポリシー: ゲスト構成拡張機能がマシンにインストールされている必要がある - Microsoft Azure) | 高 |

| (プレビュー): Azure Stack HCI システムは、暗号化されたボリュームを使用する必要がある | BitLocker を使って Azure Stack HCI システム上の OS とデータのボリュームを暗号化します。 (関連ポリシー: ゲスト構成拡張機能がマシンにインストールされている必要がある - Microsoft Azure) | 高 |

| (プレビュー): Azure Stack HCI システムでホストと VM ネットワークを保護する必要がある | Azure Stack HCI ホストのネットワーク上と仮想マシン ネットワーク接続上のデータを保護します。 (関連ポリシー: ゲスト構成拡張機能がマシンにインストールされている必要がある - Microsoft Azure) | 低 |

セキュリティに関する推奨事項のリストを参照してください。

2024 年 1 月

クラウド セキュリティ エクスプローラーのアクティブなリポジトリに関する新しい分析情報

2024 年 1 月 31 日

Azure DevOps リポジトリの新しい分析情報がクラウド セキュリティ エクスプローラーに追加され、リポジトリがアクティブかどうかが示されるようになりました。 この分析情報は、コード リポジトリがアーカイブ済みまたは無効化されていないこと、つまり、コード、ビルド、プル要求への書き込みアクセス権限を、ユーザーが引き続き使用できることを示します。 アーカイブ済み、および無効なリポジトリは、通常、アクティブなデプロイではコードが使用されないため、低優先度と見なされる場合があります。

クラウド セキュリティ エクスプローラーを使用してクエリをテストするには、こちらのクエリ リンクを使用してください。

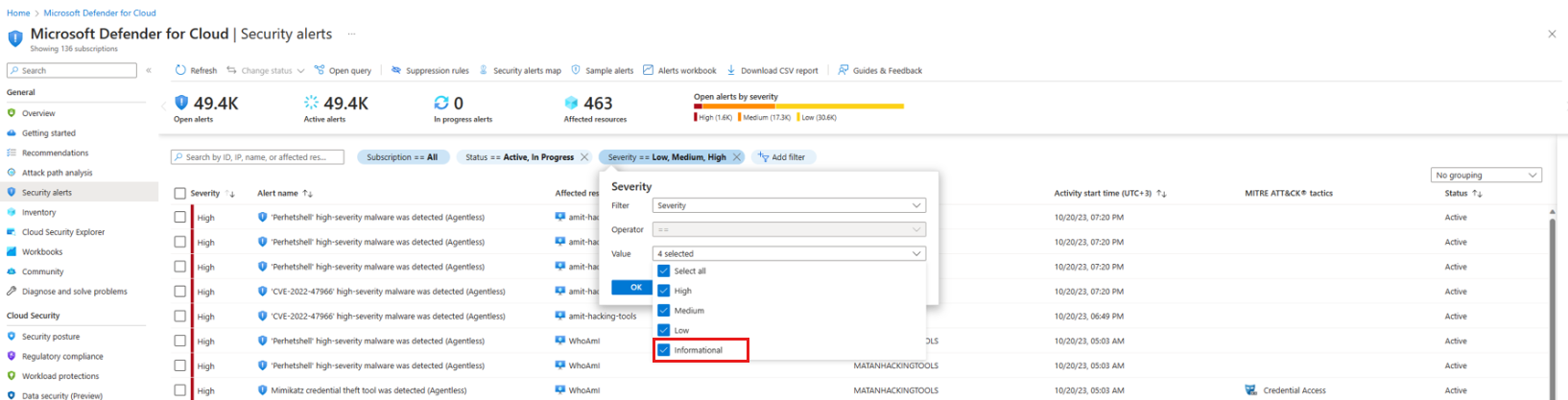

セキュリティ アラートの廃止と、情報重大度レベルへのセキュリティ アラートの更新

2024 年 1 月 25 日

このお知らせには、廃止されたコンテナー セキュリティ アラートと、重大度レベルが情報に更新されたセキュリティ アラートが含まれます。

次のコンテナー セキュリティ アラートは、廃止されています。

Anomalous pod deployment (Preview) (K8S_AnomalousPodDeployment)Excessive role permissions assigned in Kubernetes cluster (Preview) (K8S_ServiceAcountPermissionAnomaly)Anomalous access to Kubernetes secret (Preview) (K8S_AnomalousSecretAccess)

次のセキュリティ アラートは、情報重大度レベルに更新されています。

Windows マシンに関するアラート:

Adaptive application control policy violation was audited (VM_AdaptiveApplicationControlWindowsViolationAudited)Adaptive application control policy violation was audited (VM_AdaptiveApplicationControlLinuxViolationAudited)

コンテナーに関するアラート:

Attempt to create a new Linux namespace from a container detected (K8S.NODE_NamespaceCreation)Attempt to stop apt-daily-upgrade.timer service detected (K8S.NODE_TimerServiceDisabled)Command within a container running with high privileges (K8S.NODE_PrivilegedExecutionInContainer)Container running in privileged mode (K8S.NODE_PrivilegedContainerArtifacts)Container with a sensitive volume mount detected (K8S_SensitiveMount)Creation of admission webhook configuration detected (K8S_AdmissionController)Detected suspicious file download (K8S.NODE_SuspectDownloadArtifacts)Docker build operation detected on a Kubernetes node (K8S.NODE_ImageBuildOnNode)New container in the kube-system namespace detected (K8S_KubeSystemContainer)New high privileges role detected (K8S_HighPrivilegesRole)Privileged container detected (K8S_PrivilegedContainer)Process seen accessing the SSH authorized keys file in an unusual way (K8S.NODE_SshKeyAccess)Role binding to the cluster-admin role detected (K8S_ClusterAdminBinding)SSH server is running inside a container (K8S.NODE_ContainerSSH)

DNS に関するアラート:

Communication with suspicious algorithmically generated domain (AzureDNS_DomainGenerationAlgorithm)Communication with suspicious algorithmically generated domain (DNS_DomainGenerationAlgorithm)Communication with suspicious random domain name (Preview) (DNS_RandomizedDomain)Communication with suspicious random domain name (AzureDNS_RandomizedDomain)Communication with possible phishing domain (AzureDNS_PhishingDomain)Communication with possible phishing domain (Preview) (DNS_PhishingDomain)

Azure App Service に関するアラート:

NMap scanning detected (AppServices_Nmap)Suspicious User Agent detected (AppServices_UserAgentInjection)

Azure ネットワーク レイヤーのアラート:

Possible incoming SMTP brute force attempts detected (Generic_Incoming_BF_OneToOne)Traffic detected from IP addresses recommended for blocking (Network_TrafficFromUnrecommendedIP)

Azure Resource Manager に関するアラート:

Privileged custom role created for your subscription in a suspicious way (Preview)(ARM_PrivilegedRoleDefinitionCreation)

完全なセキュリティ アラートの一覧をご覧ください。

Defender for Containers と Defender CSPM の GCP 向けエージェントレス コンテナー態勢 (プレビュー)

2024 年 1 月 24 日

新しいエージェントレス コンテナー態勢 (プレビュー) 機能は、GCP (Microsoft Defender 脆弱性の管理を使用した GCP の脆弱性評価を含む) で使用できます。 すべての機能の詳細については、「Defender CSPM のエージェントレス コンテナー態勢」と Defender for Containers の「エージェントレス機能」を参照してください。

マルチクラウドのエージェントレス コンテナー態勢管理については、このブログ記事でも読むことができます。

サーバーのエージェントレス マルウェア スキャンのパブリック プレビュー

2024 年 1 月 16 日

Defender for Servers Plan 2 に含まれる新機能として、Azure 仮想マシン (VM)、AWS EC2 インスタンス、GCP VM インスタンスに対する Defender for Cloud のエージェントレス マルウェア検出のリリースをお知らせします。

VM のエージェントレス マルウェア検出が、Microsoft のエージェントレス スキャン プラットフォームに含まれるようになりました。 エージェントレス マルウェア スキャンでは、Microsoft Defender ウイルス対策マルウェア対策エンジンを利用して、悪意のあるファイルをスキャンして検出します。 検出された脅威は、Defender for Cloud および Defender XDR にセキュリティ アラートを直接トリガーし、そこで調査して修復できます。 エージェントレス マルウェア スキャナーは、エージェントベースのカバレッジを、円滑なオンボードによる脅威検出の第 2 層で補完し、マシンのパフォーマンスには影響しません。

サーバーのエージェントレス マルウェア スキャンと VM のエージェントレス スキャンの詳細をご覧ください。

Defender for Cloud と Microsoft Defender XDR の統合の一般提供

2024 年 1 月 15 日

Defender for Cloud と Microsoft Defender XDR (旧 Microsoft 365 Defender) の統合の一般提供 (GA) についてお知らせします。

この統合により、セキュリティ オペレーション センター (SOC) の日常業務に競争力のあるクラウド保護機能が提供されます。 Microsoft Defender for Cloud と Defender XDR の統合により、SOC チームは、クラウド、エンドポイント、ID、Office 365 などの複数の柱からの検出を組み合わせた攻撃を検出できます。

Microsoft Defender XDR でのアラートとインシデントの詳細をご覧ください。

DevOps セキュリティ pull request 注釈が、Azure DevOps コネクタに対して既定で有効になりました

2024 年 1 月 12 日

DevOps セキュリティは、セキュリティの検出結果を pull request (PR) の注釈として公開し、開発者が運用環境に入る前に潜在的なセキュリティの脆弱性や構成ミスを防ぎ、修正するのに役立ちます。 2024 年 1 月 12 日の時点で、Defender for Cloud に接続されているすべての新規および既存の Azure DevOps リポジトリに対して、PR 注釈が既定で有効になりました。

既定では、PR 注釈は、重大度の高いコードとしてのインフラストラクチャ (IaC) の検出結果に対してのみ有効になります。 お客様は引き続き、PR ビルドで実行されるように Microsoft Security for DevOps (MSDO) を構成し、Azure DevOps リポジトリ設定で CI ビルドのビルド検証ポリシーを有効にする必要があります。 お客様は、DevOps セキュリティ ブレード リポジトリ構成オプション内から、特定のリポジトリの PR 注釈機能を無効にすることができます。

Azure DevOps の pull request 注釈を有効にする方法の詳細をご覧ください。

プレビュー用にリリースされたの推奨事項: 9 つの新しい Azure セキュリティに関する推奨事項

2024 年 1 月 4 日

Microsoft クラウド セキュリティ ベンチマークに合わせて、9 つの新しい Azure セキュリティに関する推奨事項が追加されました。 これらの新しい推奨事項は現在パブリック プレビュー段階です。

| 推奨 | Description | Severity |

|---|---|---|

| Cognitive Services アカウントでは、ローカル認証方法を無効にする必要がある | ローカル認証方法を無効にすると、Cognitive Services アカウントで Azure Active Directory ID を認証専用で求めることにより、セキュリティが向上します。 詳細については、https://aka.ms/cs/auth を参照してください。(関連ポリシー: Cognitive Services アカウントでは、ローカル認証方法を無効にする必要がある)。 | 低 |

| Cognitive Services ではプライベート リンクを使用する必要がある | Azure Private Link を使用すると、接続元または接続先にパブリック IP アドレスを使用せずに、仮想ネットワークを Azure サービスに接続できます。 Private Link プラットフォームでは、Azure のバックボーン ネットワークを介してコンシューマーとサービスの間の接続が処理されます。 プライベート エンドポイントを Cognitive Services にマッピングすることにより、データ漏えいの可能性を減らすことができます。 プライベート リンクの詳細をご覧ください。 (関連ポリシー: Cognitive Services ではプライベート リンクを使用する必要がある)。 | 中 |

| 仮想マシンおよび仮想マシン スケール セットでは、ホストでの暗号化が有効になっている必要がある | ホストで暗号化を使用して、仮想マシンと仮想マシン スケール セットのデータのためのエンドツーエンドの暗号化を取得します。 ホストでの暗号化を使用すると、一時ディスクと OS およびデータ ディスクのキャッシュの保存時の暗号化が有効になります。 ホストでの暗号化が有効になっている場合、一時およびエフェメラル OS ディスクはプラットフォーム マネージド キーを使用して暗号化されます。 OS とデータ ディスクのキャッシュは、ディスクで選択された暗号化の種類に応じて、カスタマー マネージドまたはプラットフォーム マネージド キーのいずれかを使用して保存時に暗号化されます。 詳細については、https://aka.ms/vm-hbe をご覧ください。 (関連ポリシー: 仮想マシンおよび仮想マシン スケール セットでは、ホストでの暗号化が有効になっている必要がある)。 | 中 |

| Azure Cosmos DB で公衆ネットワーク アクセスを無効にする必要がある | 公衆ネットワーク アクセスを無効にすると、パブリック インターネットに Cosmos DB アカウントが公開されなくなるため、セキュリティが向上します。 プライベート エンドポイントを作成すると、Cosmos DB アカウントの露出を制限できます。 詳細情報。 (関連ポリシー: Azure Cosmos DB で公衆ネットワーク アクセスを無効にする必要がある)。 | 中 |

| Cosmos DB アカウントでプライベート リンクを使用する必要がある | Azure Private Link を使用すると、接続元または接続先にパブリック IP アドレスを使用せずに、仮想ネットワークを Azure サービスに接続できます。 Private Link プラットフォームでは、Azure のバックボーン ネットワークを介してコンシューマーとサービスの間の接続が処理されます。 Cosmos DB アカウントにプライベート エンドポイントをマッピングすると、データ漏えいのリスクが軽減されます。 プライベート リンクの詳細をご覧ください。 (関連ポリシー: Cosmos DB アカウントでプライベート リンクを使用する必要がある)。 | 中 |

| VPN ゲートウェイでは、ポイント対サイト ユーザーに対して Azure Active Directory (Azure AD) 認証のみを使用する必要がある | ローカル認証方法を無効にすると、VPN ゲートウェイで Azure Active Directory ID のみが認証に利用されることになり、セキュリティが向上します。 Azure AD 認証の詳細をご覧ください。 (関連ポリシー: VPN ゲートウェイでは、ポイント対サイト ユーザーに対して Azure Active Directory (Azure AD) 認証のみを使用する必要がある)。 | 中 |

| Azure SQL Database は TLS バージョン 1.2 以降を実行している必要があります | TLS バージョン 1.2 以降の TLS を設定すると、TLS 1.2 以降を使用するクライアントのみが Azure SQL Database にアクセスできるため、セキュリティが強化されます。 1\.2 より前のバージョンの TLS は、セキュリティの脆弱性が詳しく文書化されているため、使用をお勧めしません。 (関連ポリシー: Azure SQL Database で TLS バージョン 1.2 以降が実行されている必要がある)。 | 中 |

| Azure SQL Managed Instance でパブリック ネットワーク アクセスを無効にする必要がある | 仮想ネットワーク内またはプライベート エンドポイント経由からのみアクセスできるようにして、Azure SQL Managed Instance でパブリック ネットワーク アクセス (パブリック エンドポイント) を無効にすると、セキュリティが向上します。 公衆ネットワーク アクセスの詳細をご覧ください。 (関連ポリシー: Azure SQL Managed Instance で公衆ネットワーク アクセスを無効にする必要がある)。 | 中 |

| ストレージ アカウントでは、共有キーのアクセスを禁止する必要がある | ストレージ アカウントの要求を承認するための Azure Active Directory (Azure AD) の監査要件。 既定では、Azure Active Directory の資格情報、または共有キーによる承認用のアカウント アクセス キーを使用して、要求を承認することができます。 これら 2 種類の承認のうち、Azure AD の方が共有キーよりもセキュリテに優れ、使いやすいため、Microsoft ではそちらをお勧めします。 (関連ポリシー: ストレージ アカウントでは、共有キーのアクセスを禁止する必要がある)。 | 中 |

セキュリティに関する推奨事項のリストを参照してください。

2023 年 12 月

一般提供として利用可能なリソース レベルの Defender for Servers

2023 年 12 月 24 日

サブスクリプション内の特定のリソースで Defender for Servers を管理できるようになり、保護戦略を完全に制御できます。 この機能を使用すると、サブスクリプション レベルで構成されている設定とは異なるカスタム構成で特定のリソースを構成できます。

リソース レベルでの Defender for Servers の有効化の詳細について学習します。

マルチクラウド用クラシック コネクタの廃止

2023 年 12 月 21 日

従来のマルチクラウド コネクターは廃止され、そのメカニズムを使用して作成されたコネクタにデータがストリーミングされることはなくなりました。 これらのクラシック コネクタは、AWS Security Hub と GCP Security Command Center (のレコメンデーション) を Defender for Cloud に接続し、AWS EC2 を Defender for Servers にオンボードするために使用されました。

これらコネクタのすべての有用性は、2022 年 3 月から追加コストなしで AWS と GCP に一般公開されている、ネイティブのマルチクラウド セキュリティ コネクタ エクスペリエンスに置き換えられました。

新しいネイティブ コネクタはプランに含まれており、1 つのアカウント、複数のアカウント (Terraform を使用) のオンボード、および自動プロビジョニングを使用した組織オンボードのオプションと共に、自動オンボード エクスペリエンスを次の Defender プランに提供します: 無料の基本的な CSPM 機能、Defender Cloud Security Posture Management (CSPM)、Defender for Servers、Defender for SQL、Defender for Containers。

カバレッジ ワークブックのリリース

2023 年 12 月 21 日

カバレッジ ワークブックを使用すると、環境のどの部分でどの Defender for Cloud プランが有効かを追跡できます。 このブックは、お使いの環境とサブスクリプションが完全に保護されていることを確認するのに役立ちます。 詳細なカバレッジ情報にアクセスすることで、他の保護が必要であると想定される領域を特定し、その領域に対処するための措置を講じることもできます。

カバレッジ ワークブックの詳細について説明します。

Azure Government および 21Vianet によって運営される Azure での Microsoft Defender 脆弱性管理を利用したコンテナー脆弱性評価の一般提供

2023 年 12 月 14 日

Microsoft Defender 脆弱性管理を利用した Azure コンテナー レジストリ内の Linux コンテナー イメージの脆弱性評価 (VA) が、Azure Government and Azure operated by 21Vianet で一般提供 (GA) 向けにリリースされます。 この新しいリリースは、Defender for Containers とコンテナー レジストリ用 Defender で利用可能です。

この変更の一環として、次の推奨事項が GA 用にリリースされ、セキュリティ スコアの計算に含まれます。

| 推奨事項の名前 | 説明 | 評価キー |

|---|---|---|

| Azure レジストリ コンテナー イメージの脆弱性が解決されている必要がある (Microsoft Defender 脆弱性管理を利用) | コンテナー イメージの脆弱性評価では、レジストリをスキャンして一般的な脆弱性 (CVE) を調べ、各イメージの詳細な脆弱性レポートを提供します。 脆弱性を解決すると、セキュリティ態勢が大幅に向上し、デプロイ前にイメージが安全に使用できるようになります。 | c0b7cfc6-3172-465a-b378-53c7ff2cc0d5 |

| 実行中のコンテナー イメージでは脆弱性の検出結果が解決されている必要がある (Powered by Microsoft Defender 脆弱性の管理) | Azure 実行中のコンテナー イメージの脆弱性が解決されている必要があります (Microsoft Defender 脆弱性管理を利用)。 コンテナー イメージの脆弱性評価では、レジストリをスキャンして一般的な脆弱性 (CVE) を調べ、各イメージの詳細な脆弱性レポートを提供します。 この推奨事項により、Kubernetes クラスターで実行中の脆弱なイメージが可視化されます。 実行中のコンテナー イメージの脆弱性を修復することは、セキュリティ体制を改善し、コンテナー化されたワークロードの攻撃対象領域を大幅に縮小するうえで重要です。 |

c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

Microsoft Defender 脆弱性管理によるコンテナー イメージ スキャンもプランの価格に従って料金が発生するようになりました。

Note

Qualys を利用したコンテナー VA オファリングと Microsoft Defender 脆弱性の管理を搭載した Container VA オファリングの両方によってスキャンされたイメージは、1 回だけ課金されます。

コンテナー脆弱性評価に関する次の Qualys 推奨事項は、名前が変更され、このリリースより前にいずれかのサブスクリプションで Defender for Containers を有効にしていたお客様は引き続き利用できます。 このリリース以降に Defender for Containers にオンボードする新しいお客様には、Microsoft Defender 脆弱性の管理を利用する新しいコンテナー脆弱性評価の推奨事項のみが表示されます。

| 現在のレコメンデーションの名前 | 新しいレコメンデーションの名前 | 説明 | 評価キー |

|---|---|---|---|

| コンテナー レジストリ イメージでは脆弱性の検出結果が解決されている必要がある (Powered by Qualys) | Azure レジストリ コンテナー イメージで脆弱性を解決する必要があります (Qualys を利用) | コンテナー イメージの脆弱性評価では、レジストリをスキャンしてセキュリティの脆弱性を調べ、各イメージの詳細な調査結果を公開します。 脆弱性を解決することで、お使いのコンテナーのセキュリティ体制が大幅に向上し、それらを攻撃から保護できます。 | dbd0cb49-b563-45e7-9724-889e799fa648 |

| 実行中のコンテナー イメージでは脆弱性の検出結果が解決されている必要がある (Powered by Qualys) | Azure 実行コンテナー イメージで脆弱性を解決する必要があります (Qualys を利用) | コンテナー イメージの脆弱性評価では、Kubernetes クラスターで実行されているコンテナー イメージのセキュリティの脆弱性をスキャンし、各イメージの詳細な結果を公開します。 脆弱性を解決することで、お使いのコンテナーのセキュリティ体制が大幅に向上し、それらを攻撃から保護できます。 | 41503391-efa5-47ee-9282-4eff6131462c |

Microsoft Defender 脆弱性の管理を利用したコンテナー脆弱性評価向け Windows サポートのパブリック プレビュー

2023 年 12 月 14 日

Windows イメージのサポートは、Azure コンテナー レジストリと Azure Kubernetes Service の Microsoft Defender 脆弱性の管理を利用した脆弱性評価 (VA) の一環として、パブリック プレビューでリリースされました。

Trivy を利用した AWS コンテナー脆弱性評価の廃止

2023 年 12 月 13 日

Trivy を利用したコンテナー脆弱性評価は、現時点では 2 月 13 日までに完了する予定の廃止パス段階です。 この機能は現在非推奨となっており、この機能を利用している既存のお客様は 2 月 13 日まで引き続き利用可能です。 この機能を利用中のお客様には、2 月 13 日までに Microsoft Defender 脆弱性の管理を利用した新しい AWS コンテナー脆弱性評価にアップグレードすることをお勧めします。

Defender for Containers と Defender CSPM の AWS 向けエージェントレス コンテナー態勢 (プレビュー)

2023 年 12 月 13 日

新しいエージェントレス コンテナー態勢 (プレビュー) の機能は、AWS で利用可能です。 詳細については、「Defender CSPM のエージェントレス コンテナーの態勢」と「Defender for Containers のエージェントレス コンテナーの態勢」を参照してください。

オープンソース リレーショナル データベース 向け Defender プランにおける PostgreSQL フレキシブル サーバーの一般提供サポート

2023 年 12 月 13 日

オープンソース リレーショナル データベース 向け Microsoft Defender における PostgreSQL フレキシブル サーバー サポートの一般提供 (GA) のリリースを発表します。 オープンソース リレーショナル データベース用 Microsoft Defender は、PostgreSQL フレキシブル サーバーに対して、異常なアクティビティを検出してセキュリティ アラートを生成することで、高度な脅威防御を提供します。

オープンソース リレーショナル データベース用 Microsoft Defender を有効にする方法について説明します。

Microsoft Defender 脆弱性の管理を利用したコンテナー脆弱性評価で Google Distroless がサポートされるようになりました

2023 年 12 月 12 日

Microsoft Defender 脆弱性の管理を利用したコンテナー脆弱性評価が拡張され、Linux OS パッケージのカバレッジが追加され、Google Distroless がサポートされるようになりました。

サポートされているすべてのオペレーション システムの一覧については、Azure のレジストリとイメージのサポート - Microsoft Defender 脆弱性の管理を利用したコンテナー脆弱性評価向け Windows サポートのパブリック プレビューを参照してください。

Defender for Storage アラートがプレビュー用にリリース: 悪意のある BLOB がストレージ アカウントからダウンロードされました

2023 年 12 月 4 日

次のアラートはプレビューとしてリリースされました。

| アラート (アラートの種類) | 説明 | MITRE の方針 | 重要度 |

|---|---|---|---|

| 悪意のある BLOB がストレージ アカウントからダウンロードされました (プレビュー) Storage.Blob_MalwareDownload |

このアラートは、悪意のある BLOB がストレージ アカウントからダウンロードされたことを示しています。 考えられる原因としては、ストレージ アカウントにアップロードされたマルウェアが削除または隔離されなかったために、脅威アクターがマルウェアをダウンロードできるようになった場合や、正規のユーザーやアプリケーションが意図せずにマルウェアをダウンロードした場合などが挙げられます。 適用対象: マルウェア スキャン機能が有効になっている新しい Defender for Storage プランを使用する Azure Blob (Standard 汎用 v2、Azure Data Lake Storage Gen2、Premium ブロック BLOB) ストレージ アカウント。 |

侵入の拡大 | 高、Eicar の場合 - 低 |

Defender for Storage の拡張機能ベースのアラートに関する記述を参照してください。

アラートの完全な一覧については、「Microsoft Defender for Cloud のすべてのセキュリティ アラートのリファレンス表」を参照してください。

2023 年 11 月

| 日 | 更新する |

|---|---|

| 11 月 30 日 | 非推奨の 4 つのアラートについて |

| 11 月 27 日 | Defender for Servers と Defender CSPM におけるエージェントレス シークレット スキャンの一般公開 |

| 11 月 22 日 | Defender for Cloud で Permissions Management を有効にする (プレビュー) |

| 11 月 22 日 | Defender for Cloud と ServiceNow の統合 |

| 11 月 20 日 | SQL Server on machines プラン向けの自動プロビジョニング プロセスの一般提供 |

| 11 月 15 日 | Defender for API の一般提供 |

| 11 月 15 日 | Defender for Cloud と Microsoft 365 Defender の統合 (プレビュー) |

| 11 月 15 日 | Defender for Containers および Defender for Container Registries の Microsoft Defender 脆弱性管理 (MDVM) を利用したコンテナー脆弱性評価の一般提供 |

| 11 月 15 日 | コンテナー脆弱性評価の推奨事項の名前の変更 |

| 11 月 15 日 | 推奨事項でリスクの優先順位付けを使用できるようになった |

| 11 月 15 日 | 攻撃パス分析の新しいエンジンと広範な機能強化 |

| 11 月 15 日 | 攻撃パスの Azure Resource Graph テーブル スキームの変更 |

| 11 月 15 日 | Defender CSPM での GCP サポートの一般提供リリース |

| 11 月 15 日 | データ セキュリティ ダッシュボードの一般提供リリース |

| 11 月 15 日 | データベースの機密データ検出の一般提供リリース |

| 11 月 6 日 | 不足しているシステム更新プログラムを見つけるための推奨事項の新しいバージョンが一般提供されるようになりました |

非推奨の 4 つのアラートについて

2023 年 11 月 30 日

品質改善プロセスの一環として、次のセキュリティ アラートが非推奨となります。

Possible data exfiltration detected (K8S.NODE_DataEgressArtifacts)Executable found running from a suspicious location (K8S.NODE_SuspectExecutablePath)Suspicious process termination burst (VM_TaskkillBurst)PsExec execution detected (VM_RunByPsExec)

Defender for Servers と Defender CSPM におけるエージェントレス シークレット スキャンの一般公開

2023 年 11 月 27 日

エージェントレス シークレット スキャンは、VM ディスク上のプレーンテキスト シークレットを特定することにより、クラウドベースの仮想マシン (VM) のセキュリティを強化します。 エージェントレス シークレット スキャンでは、検出された検索結果に優先順位を付け、横移動リスクが発生する前に軽減するための包括的な情報が提供されます。 この先回り型のアプローチにより、不正アクセスを防止し、クラウド環境の安全性を確保します。

Defender for Servers P2 プランと Defender CSPM プランの両方に含まれるエージェントレス シークレット スキャンの一般提供 (GA) を発表します。

エージェントレス シークレット スキャンは、クラウド API を利用してディスクのスナップショットをキャプチャし、VM のパフォーマンスに影響がないことを保証する帯域外の分析を行います。 エージェントレス シークレット スキャンは、Azure、AWS、GCP 環境にまたがるクラウド資産経由で Defender for Cloud で提供されるカバレッジを拡張し、クラウド セキュリティを強化します。

このリリースにより、Defender for Cloud の検出機能は、他のデータベースの種類、データ ストア署名付き URL、アクセス トークンなどをサポートするようになりました。

エージェントレス シークレット スキャンを使用してシークレットを管理する方法について説明します。

Defender for Cloud で Permissions Management を有効にする (プレビュー)

2023 年 11 月 22 日

Microsoft は現在、Microsoft Defender for Cloud (CNAPP) と Microsoft Entra Permissions Management (CIEM) で、クラウドネイティブ アプリケーション保護プラットフォーム (CNAPP) とクラウド インフラストラクチャ エンタイトルメント管理 (CIEM) の両方のソリューションを提供しています。

セキュリティ管理者は、Defender for Cloud 内で使われていないアクセス許可または過剰なアクセス許可を、1 か所で確認できます。

セキュリティ チームは、クラウド リソースの最小限の特権のアクセス制御を推進し、ライセンスを追加する必要なしに、Defender のクラウド セキュリティ態勢管理 (CSPM) の一部として、Azure、AWS、GCP クラウド環境全体のアクセス許可のリスクを解決するために実行できるアクションの推奨事項を受け取ることができます。

Microsoft Defender for Cloud で Permissions Management を有効にする (プレビュー) 方法を理解してください。

Defender for Cloud と ServiceNow の統合

2023 年 11 月 22 日

ServiceNow が Microsoft Defender for Cloud と統合されました。これにより、お客様は ServiceNow を Defender for Cloud 環境に接続して、ビジネスに影響を与える推奨事項の修復を優先させることができます。 Microsoft Defender for Cloud は、ITSM モジュール (インシデント管理) と統合されます。 この接続の一環として、お客様は Microsoft Defender for Cloud から (推奨事項にリンクされた) ServiceNow チケットを作成および表示できます。

Defender for Cloud と ServiceNow の統合についての詳細を確認してください。

SQL Server on machines プラン向けの自動プロビジョニング プロセスの一般提供

2023 年 11 月 20 日

2024 年 8 月の Microsoft Monitoring Agent (MMA) の廃止に備えて、Defender for Cloud は SQL Server を対象とする Azure Monitoring Agent (AMA) 自動プロビジョニング プロセスをリリースしました。 新しいプロセスは、すべての新規顧客に対して自動的に有効になり、構成され、Azure SQL VM と Arc 対応 SQL Server のリソース レベルの有効化機能も提供されます。

MMA 自動プロビジョニング プロセスを使用しているお客様は、マシンの自動プロビジョニング プロセス 上の新しい Azure Monitoring Agent for SQL Server への移行が要求されます。 移行プロセスはシームレスであり、すべてのマシンに継続的な保護を提供します。

Defender for API の一般提供

2023 年 11 月 15 日

Microsoft Defender forr API の一般提供 (GA) を発表します。 Defender for API は、API セキュリティの脅威から組織を保護するために設計されています。

Defender for API を使用することで、組織が API とデータを悪意のあるアクターから保護することができます。 組織は、API のセキュリティ態勢の調査と改善、脆弱性の修正の優先度付け、アクティブなリアルタイムの脅威のすばやい検出と対応を行うことができます。 組織は、セキュリティ アラートを Microsoft Sentinel などのセキュリティ インシデント イベント管理 (SIEM) プラットフォームに直接統合して、問題を調査し、トリアージすることもできます。

Defender for API で API を保護する方法について説明します。 Microsoft Defender for API についての詳細を説明します。

GA の発表に関する詳細については、このブログをご覧ください。

Defender for Cloud と Microsoft 365 Defender の統合 (プレビュー)

2023 年 11 月 15 日

企業は、Microsoft Defender for Cloud と Microsoft Defender XDR の間の新しい統合を使って、クラウド リソースとデバイスを保護できます。 この統合により、クラウド リソース、デバイス、ID の間で点と点が結び付けられます。これまでは、複数のエクスペリエンスが必要でした。

また、この統合により、セキュリティ オペレーション センター (SOC) の日常業務に競争力のあるクラウド保護機能も提供されます。 Microsoft Defender XDR を使うと、SOC チームは、クラウド、エンドポイント、ID、Office 365 などの複数の柱からの検出を組み合わせた攻撃を簡単に検出できます。

主に、次のようなベネフィットがあります。

SOC チーム向けの使いやすい 1 つのインターフェイス: M365D に統合された Defender for Cloud のアラートとクラウドの相関関係により、SOC チームは、1 つのインターフェイスからすべてのセキュリティ情報にアクセスできるようになり、運用効率が大幅に向上します。

1 つの攻撃ストーリー: お客様は、複数のソースからのセキュリティ アラートを結合する事前構築済みの相関関係を使うことで、クラウド環境を含む完全な攻撃ストーリーを把握できます。

Microsoft Defender XDR の新しいクラウド エンティティ: Microsoft Defender XDR では、クラウド リソースなど、Microsoft Defender for Cloud に固有の新しいクラウド エンティティがサポートされるようになりました。 お客様は、仮想マシン (VM) のエンティティをデバイスのエンティティと一致させることができ、マシンに関するすべての関連情報 (トリガーされたアラートやインシデントなど) の統合ビューが提供されます。

Microsoft のセキュリティ製品向け統合 API: Microsoft Defender for Cloud のアラートとインシデントが Microsoft Defender XDR のパブリック API の一部になったため、お客様は、1 つの API を使って、セキュリティ アラート データを任意のシステムにエクスポートできるようになりました。

Defender for Cloud と Microsoft Defender XDR の統合は、Defender for Cloud の新規と既存のすべてのお客様が利用できます。

Defender for Containers および Defender for Container Registries での Microsoft Defender 脆弱性管理 (MDVM) を利用したコンテナー脆弱性評価の一般提供

2023 年 11 月 15 日

Microsoft Defender 脆弱性管理 (MDVM) を利用した Azure コンテナー レジストリ内の Linux コンテナー イメージの脆弱性評価 (VA) が、Defender for Containers と Defender for Container Registries で一般提供 (GA) 向けにリリースされます。

この変更の一環として、次の推奨事項が GA 用にリリースされ、名前を変更されて、セキュリティ スコアの計算に含まれるようになりました。

| 現在のレコメンデーションの名前 | 新しいレコメンデーションの名前 | 説明 | 評価キー |

|---|---|---|---|

| コンテナー レジストリ イメージでは脆弱性の検出結果が解決されている必要がある (Powered by Microsoft Defender 脆弱性の管理) | Azure レジストリ コンテナー イメージに脆弱性が解決されている必要がある (Microsoft Defender 脆弱性管理を利用) | コンテナー イメージの脆弱性評価では、レジストリをスキャンして一般的な脆弱性 (CVE) を調べ、各イメージの詳細な脆弱性レポートを提供します。 脆弱性を解決すると、セキュリティ態勢が大幅に向上し、デプロイ前にイメージが安全に使用できるようになります。 | c0b7cfc6-3172-465a-b378-53c7ff2cc0d5 |

| 実行中のコンテナー イメージでは脆弱性の検出結果が解決されている必要がある (Powered by Microsoft Defender 脆弱性の管理) | Azure 実行中のコンテナー イメージに脆弱性が解決されている必要がある (Microsoft Defender 脆弱性管理を利用) | コンテナー イメージの脆弱性評価では、レジストリをスキャンして一般的な脆弱性 (CVE) を調べ、各イメージの詳細な脆弱性レポートを提供します。 この推奨事項により、Kubernetes クラスターで実行中の脆弱なイメージが可視化されます。 実行中のコンテナー イメージの脆弱性を修復することは、セキュリティ体制を改善し、コンテナー化されたワークロードの攻撃対象領域を大幅に縮小するうえで重要です。 | c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

MDVM を利用したコンテナー イメージ スキャンも、プランの価格に従って課金されるようになりました。

Note

Qualys を利用したコンテナー VA オファリングと MDVM を搭載した Container VA オファリングの両方によってスキャンされたイメージは、1 回だけ課金されます。

コンテナー脆弱性評価に関する以下の Qualys 推奨事項は、名前が変更され、11 月 15 日より前にいずれかのサブスクリプションで Defender for Containers を有効にしていたお客様は引き続き利用できます。 11 月 15 日以降に Defender for Containers にオンボードする新しいお客様には、Microsoft Defender 脆弱性の管理を利用する新しいコンテナー脆弱性評価の推奨事項のみが表示されます。

| 現在のレコメンデーションの名前 | 新しいレコメンデーションの名前 | 説明 | 評価キー |

|---|---|---|---|

| コンテナー レジストリ イメージでは脆弱性の検出結果が解決されている必要がある (Powered by Qualys) | Azure レジストリ コンテナー イメージで脆弱性を解決する必要があります (Qualys を利用) | コンテナー イメージの脆弱性評価では、レジストリをスキャンしてセキュリティの脆弱性を調べ、各イメージの詳細な調査結果を公開します。 脆弱性を解決することで、お使いのコンテナーのセキュリティ体制が大幅に向上し、それらを攻撃から保護できます。 | dbd0cb49-b563-45e7-9724-889e799fa648 |

| 実行中のコンテナー イメージでは脆弱性の検出結果が解決されている必要がある (Powered by Qualys) | Azure 実行コンテナー イメージで脆弱性を解決する必要があります (Qualys を利用) | コンテナー イメージの脆弱性評価では、Kubernetes クラスターで実行されているコンテナー イメージのセキュリティの脆弱性をスキャンし、各イメージの詳細な結果を公開します。 脆弱性を解決することで、お使いのコンテナーのセキュリティ体制が大幅に向上し、それらを攻撃から保護できます。 | 41503391-efa5-47ee-9282-4eff6131462c |

コンテナー脆弱性評価の推奨事項の名前の変更

次のコンテナー脆弱性評価の推奨事項は、名前が変更されました。

| 現在のレコメンデーションの名前 | 新しいレコメンデーションの名前 | 説明 | 評価キー |

|---|---|---|---|

| コンテナー レジストリ イメージでは脆弱性の検出結果が解決されている必要がある (Powered by Qualys) | Azure レジストリ コンテナー イメージで脆弱性を解決する必要があります (Qualys を利用) | コンテナー イメージの脆弱性評価では、レジストリをスキャンしてセキュリティの脆弱性を調べ、各イメージの詳細な調査結果を公開します。 脆弱性を解決することで、お使いのコンテナーのセキュリティ体制が大幅に向上し、それらを攻撃から保護できます。 | dbd0cb49-b563-45e7-9724-889e799fa648 |

| 実行中のコンテナー イメージでは脆弱性の検出結果が解決されている必要がある (Powered by Qualys) | Azure 実行コンテナー イメージで脆弱性を解決する必要があります (Qualys を利用) | コンテナー イメージの脆弱性評価では、Kubernetes クラスターで実行されているコンテナー イメージのセキュリティの脆弱性をスキャンし、各イメージの詳細な結果を公開します。 脆弱性を解決することで、お使いのコンテナーのセキュリティ体制が大幅に向上し、それらを攻撃から保護できます。 | 41503391-efa5-47ee-9282-4eff6131462c |

| エラスティック コンテナー レジストリ イメージでは脆弱性の検出結果が解決されている必要がある | AWS レジストリ コンテナー イメージで脆弱性を解決する必要があります - (Trivy を利用) | コンテナー イメージの脆弱性評価では、レジストリをスキャンしてセキュリティの脆弱性を調べ、各イメージの詳細な調査結果を公開します。 脆弱性を解決することで、お使いのコンテナーのセキュリティ体制が大幅に向上し、それらを攻撃から保護できます。 | 03587042-5d4b-44ff-af42-ae99e3c71c87 |

推奨事項でリスクの優先順位付けを使用できるようになった

2023 年 11 月 15 日

基になる各セキュリティ上の問題の悪用可能性とビジネスへの潜在的な影響の両方を考慮し、もたらされるリスク レベルに従ってセキュリティに関する推奨事項に優先順位を付けることができるようになりました。

推奨事項をリスク レベル (重大、高、中、低) に基づいて整理することで、環境内で最も重大なリスクに対処し、推奨事項を解決することで軽減できる可能性のあるインターネットへの露出、データの機密性、横移動の可能性、潜在的な攻撃経路などの実際のリスクに基づいて、セキュリティの問題の修復に効率的に優先順位を付けることができます。

リスクの優先順位付けについての理解を深めてください。

攻撃パス分析の新しいエンジンと広範な機能強化

2023 年 11 月 15 日

Defender for Cloud の攻撃パス分析機能に対する機能強化がリリースされています。

新しいエンジン - 攻撃パス分析の新しいエンジンでは、パス検索アルゴリズムを使って、クラウド環境に存在する可能性のあるすべての攻撃パスが検出されます (Microsoft が所有するグラフ内のデータに基づきます)。 環境内でさらに多くの攻撃パスを見つけ、攻撃者が組織を侵害するために使用できるいっそう複雑で高度な攻撃パターンを検出できます。

機能強化 - 次の機能強化がリリースされました。

- リスクの優先度付け - リスク (悪用可能性とビジネスへの影響) に基づいて優先度付けされた攻撃パスのリスト。

- 強化された修復 - 実際に連鎖を断ち切るために解決する必要がある特定の推奨事項の指摘。

- クロスクラウド攻撃パス – クロスクラウド (あるクラウドで始まり、別のクラウドで終了するパス) である攻撃パスの検出。

- MITRE – すべての攻撃パスの MITRE フレームワークへのマッピング。

- 更新されたユーザー エクスペリエンス – 強化された機能 (トリアージを容易にするための攻撃パスの高度なフィルター、検索、グループ化) によるエクスペリエンスの更新。

攻撃パスを特定して修復する方法を参照してください。

攻撃パスの Azure Resource Graph テーブル スキームの変更

2023 年 11 月 15 日

攻撃パスの Azure Resource Graph (ARG) テーブル スキームが更新されます。 attackPathType プロパティが削除され、他のプロパティが追加されます。

Defender CSPM での GCP サポートの一般提供リリース

2023 年 11 月 15 日

GCP リソースをサポートする Defender CSPM コンテキスト クラウド セキュリティ グラフと攻撃パス分析の GA (一般提供) リリースについてお知らせします。 Defender CSPM の機能を適用して、GCP リソース全体の包括的な可視性とインテリジェントなクラウド セキュリティを実現できます。

GCP サポートの主な機能は次のとおりです。

- 攻撃パス分析 - 攻撃者が通る可能性のある潜在的なルートについて理解します。

- クラウド セキュリティ エクスプローラー - セキュリティ グラフに対してグラフベースのクエリを実行して、セキュリティ リスクを事前に特定します。

- エージェントレス スキャン - エージェントをインストールせずにサーバーをスキャンし、シークレットと脆弱性を特定します。

- データ対応のセキュリティ態勢 - Google Cloud Storage バケット内の機密データに対するリスクを検出して修復します。

詳細については、「Defender CSPM プランのオプション」を参照してください。

Note

Defender CSPM での GCP サポートの GA リリースの課金は、2024 年 2 月 1 日に開始されます。

データ セキュリティ ダッシュボードの一般提供リリース

2023 年 11 月 15 日

データ セキュリティ ダッシュボードが、Defender CSPM プランの一部として一般提供 (GA) で利用できるようになりました。

データ セキュリティ ダッシュボードを使うと、組織のデータ資産、機密データに対するリスク、データ リソースに関する分析情報を見ることができます。

詳細については、 データ セキュリティ ダッシュボードに関するページを参照してください。

データベースの機密データ検出の一般提供リリース

2023 年 11 月 15 日

Azure SQL データベースや AWS RDS インスタンス (すべての RDBMS フレーバー) を含むマネージド データベースの機密データ検出が一般提供されるようになり、機密データを含む重要なデータベースを自動検出できます。

環境内のすべてのサポート対象データストアでこの機能を有効にするには、Defender CSPM で Sensitive data discovery を有効にする必要があります。 Defender CSPM で機密データの検出を有効にする方法に関する記事をご覧ください。

また、データ対応セキュリティ態勢での機密データ検出の使い方についても確認できます。

パブリック プレビューのお知らせ: Microsoft Defender for Cloud でのマルチクラウド データ セキュリティに対する可視性の新しい拡張。

システム更新プログラムを見つけるための推奨事項の新しいバージョンが一般提供されるようになりました

2023 年 11 月 6 日

マシンに最新のセキュリティ更新プログラムまたは重要なシステム更新プログラムがすべて含まれていることを確認するために、Azure VM および Azure Arc マシンにエージェントを追加する必要がなくなりました。

Apply system updates コントロール内のシステム更新プログラムの新しい推奨事項 System updates should be installed on your machines (powered by Azure Update Manager) は、Update Manager に基づいており、完全に一般提供されるようになりました。 この推奨事項は、インストールされているエージェントではなく、すべての Azure VM と Azure Arc マシンに埋め込まれたネイティブ エージェントに依存しています。 新しい推奨事項のクイック修正を使用すると、Update Manager ポータルで、不足している更新プログラムの 1 回限りのインストールに移動します。

2024 年 8 月までは、不足しているシステム更新プログラムを見つけるための推奨事項の古いバージョンと新しいバージョンの両方を使用でき、その後、古いバージョンは非推奨になります。 推奨事項 System updates should be installed on your machines (powered by Azure Update Manager) と System updates should be installed on your machines は両方とも同じコントロール Apply system updates で使用でき、どちらも同じ結果になります。 このため、セキュリティ スコアへの影響が重複することはありません。

Azure ポリシーで Defender for Cloud の組み込みイニシアチブから古い推奨事項を無効にして、新しい推奨事項に移行し、古い推奨事項を削除することをお勧めします。

推奨事項 [Machines should be configured to periodically check for missing system updates](https://ms.portal.azure.com/#view/Microsoft_Azure_Security/GenericRecommendationDetailsBlade/assessmentKey/90386950-71ca-4357-a12e-486d1679427c) も一般提供されており、前提条件であるため、セキュリティ スコアに悪影響を及ぼします。 使用可能な修正プログラムで、その悪影響を修復できます。

新しい推奨事項を適用するには、次の手順を行う必要があります。

- Azure 以外のマシンを Arc に接続します。

- 定期評価プロパティを有効にします。 新しい推奨事項

[Machines should be configured to periodically check for missing system updates](https://ms.portal.azure.com/#view/Microsoft_Azure_Security/GenericRecommendationDetailsBlade/assessmentKey/90386950-71ca-4357-a12e-486d1679427c)のクイック修正を使って、推奨事項を修正できます。

Note

関連するサブスクリプションまたはコネクタで Defender for Servers プラン 2 が有効になっていない Arc 対応マシンの定期的な評価を有効にする場合、Azure Update Manager の価格が適用されます。 関連するサブスクリプションまたはコネクタ、または任意の Azure VM で Defender for Servers プラン 2 が有効になっている Arc 対応マシンは、追加コストなしでこの機能を利用できます。

2023 年 10 月

| Date | 更新プログラム |

|---|---|

| 10 月 30 日 | 適応型アプリケーション制御のセキュリティ アラートの重大度の変更 |

| 10 月 25 日 | Defender for API から削除された Offline Azure API Management リビジョン |

| 10 月 19 日 | パブリック プレビューで利用可能な DevOps セキュリティ体制管理のレコメンデーション |

| 10 月 18 日 | 規制コンプライアンス ダッシュボードでの CIS Azure Foundations Benchmark v2.0.0 のリリース |

適応型アプリケーション制御のセキュリティ アラートの重大度の変更

発表日: 2023 年 10 月 30 日

Defender for Servers のセキュリティ アラート品質向上プロセスの一環として、また、適応型アプリケーション制御機能の一部として、次のセキュリティ アラートの重大度が ''情報'' に変更されています。

| アラート [アラートの種類] | アラートの説明 |

|---|---|

| 適応型アプリケーション制御ポリシー違反が監査されました。[VM_AdaptiveApplicationControlWindowsViolationAudited, VM_AdaptiveApplicationControlWindowsViolationAudited] | 次のユーザーは、このコンピューティングで組織のアプリケーション制御ポリシーに違反しているアプリケーションを実行しました。 コンピューターがマルウェアやアプリケーションの脆弱性にさらされる可能性があります。 |

Microsoft Defender for Cloud ポータルの [セキュリティ アラート] ページでこのアラートを表示し続けるには、既定のビュー フィルターの [重大度] を、[情報] アラートをグリッドに含むように変更します。

Defender for API から削除された Offline Azure API Management リビジョン

2023 年 10 月 25 日

Defender for API で、Azure API Management API のリビジョンのサポートが更新されました。 オフライン リビジョンは、オンボードされた Defender for API インベントリに表示されなくなり、Defender for API にオンボードされているように見えなくなりました。 オフライン リビジョンでは、トラフィックが送信されるのを許可せず、セキュリティの観点からリスクを引き起こすことはありません。

パブリック プレビューで利用可能な DevOps セキュリティ体制管理のレコメンデーション

2023 年 10 月 19 日

新しい DevOps ポスチャ管理の推奨事項は、Azure DevOps または GitHub 用のコネクタを持つすべてのお客様向けのパブリック プレビューで利用できるようになりました。 DevOps 体制管理は、セキュリティ構成とアクセス制御の弱点を明らかにすることで、DevOps 環境の攻撃面を減らすのに役立ちます。 DevOps 体制管理の詳細を確認します。

規制コンプライアンス ダッシュボードでの CIS Azure Foundations Benchmark v2.0.0 のリリース

2023 年 10 月 18 日

Microsoft Defender for Cloud では、規制コンプライアンス ダッシュボード の最新の CIS Azure Security Foundations Benchmark - バージョン 2.0.0と、Azure Policy の組み込みのポリシー イニシアチブがサポートされるようになりました。 Microsoft Defender for Cloud のバージョン 2.0.0 のリリースは、Microsoft、インターネット セキュリティセンター (CIS)、およびユーザー コミュニティ間の共同共同作業です。 バージョン 2.0.0 では評価スコープが大幅に拡張され、90 以上の組み込み Azure ポリシーが含まれるようになり、Microsoft Defender for Cloud と Azure Policy では以前のバージョン 1.4.0 と 1.3.0 と 1.0 が成功します。 詳細については、この ブログ記事を確認できます。

次のステップ

Defender for Cloud の過去の変更については、「クラウドの Defender の新機能のアーカイブ」をご覧ください。