組織のアプリケーション接続とセキュリティ ポリシーを変更する

重要

Azure DevOps では、2020 年 3 月 2 日以降、代替資格情報認証はサポートされなくなりました。 まだ代替資格情報を使用している場合は、より安全な認証方法 (個人用アクセス トークンなど) に切り替えるよう強くお勧めします。 詳細情報。

アプリケーションが組織内のサービスとリソースにアクセスする方法を決定する組織のセキュリティ ポリシーを管理する方法について説明します。 これらのポリシーのほとんどは、組織設定でアクセスできます。

前提条件

プロジェクト コレクション管理者グループのメンバーである必要があります。 組織の所有者は、自動的にこのグループのメンバーになります。

ポリシーを管理する

Azure DevOps で組織のアプリケーション接続、セキュリティ、およびユーザー ポリシーを変更するには、次の手順を実行します。

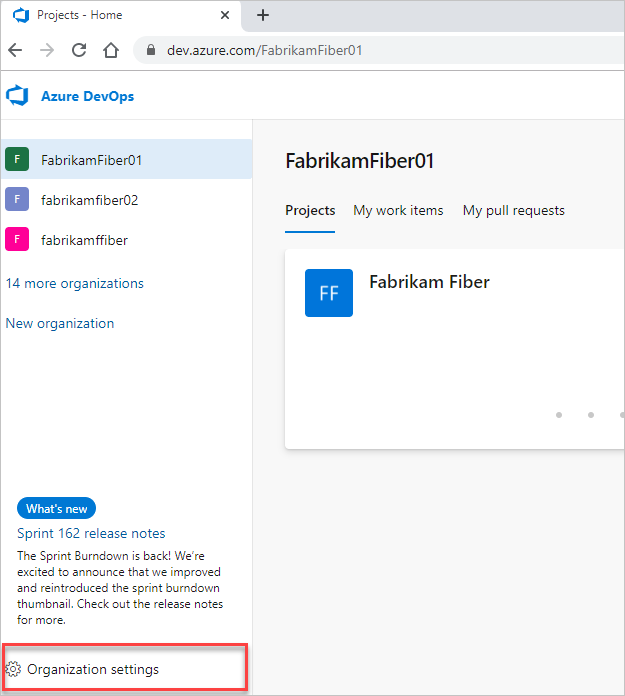

組織にサインインします (

https://dev.azure.com/{yourorganization})。 [組織の設定] を選択します。

[組織の設定] を選択します。

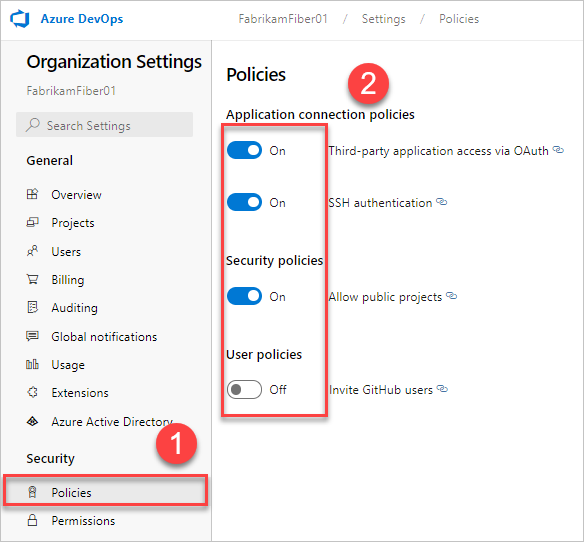

[ポリシー] を選択し、ポリシーの横にあるトグルをオンまたはオフに移動します。

アプリケーション接続ポリシー

ユーザーの資格情報を複数回要求せずに組織にアクセスするために、アプリケーションでは多くの場合、次の認証方法が使用されます。

Azure DevOps の REST API にアクセスするためのトークンを生成する OAuth。 すべての REST API は OAuth トークンを受け入れます。これは、個人用アクセス トークン (AT) よりも推奨される統合方法です。 組織、プロファイル、PAT 管理 API は OAuth のみをサポートします。

Windows 用の Git を実行している Linux、macOS、および Windows を使用するための暗号化キーを生成するための SSH。ただし、HTTPS 認証に Git 資格情報マネージャーまたは PAT を使用することはできません。

-

- 特定のリソースやアクティビティ (ビルド、作業項目など) へのアクセス

- Xcode や NuGet などのクライアントでは、基本的な資格情報としてユーザー名とパスワードが必要であり、多要素認証などの Microsoft アカウントと Microsoft Entra の機能はサポートされていません

- Azure DevOps の REST API へのアクセス

既定では、組織はすべての認証方法へのアクセスを許可します。

OAuth キーと SSH キーのアクセスを制限するには、次のアプリケーション接続ポリシーへのアクセスを無効にします。

- [Third-party application via OAuth] (OAuth を使用したサード パーティ アプリケーション) - サード パーティ アプリケーションが OAuth を介して組織内のリソースにアクセスできるようにします。 このポリシーは、すべての新しい組織で既定 でオフ になっています。 サード パーティ アプリケーションにアクセスする場合は、このポリシーを有効にして、それらのアプリが組織内のリソースに確実にアクセスできるようにします。

- SSH 認証 - アプリケーションが SSH 経由で組織の Git リポジトリに接続できるようにします。

認証方法へのアクセスを拒否する場合、アプリケーションはこの方法を使用して組織にアクセスできません。 以前にアクセス権を持っていたアプリケーションは認証エラーを受け取り、組織にアクセスできなくなります。

AT のアクセス権を削除するには、それらのアクセスを取り消す必要があります。

条件付きアクセス ポリシー

Microsoft Entra ID を使用すると、テナントは、条件付きアクセス ポリシー (CAP) 機能を使用して Microsoft リソースへのアクセスを許可されるユーザーを定義できます。 これらの設定により、テナント管理者は、メンバーが次のいずれかの条件に従う必要があることを要求できます。たとえば、ユーザーは次の条件に従う必要があります。

- 特定のセキュリティ グループのメンバーになる

- 特定の場所やネットワークに属している

- 特定のオペレーティング システムを使用している

- 管理システムで有効なデバイスを使用している

ユーザーが満たす条件に応じて、多要素認証を要求したり、アクセスを取得するためにさらにチェックを設定したり、アクセスを完全にブロックしたりできます。

Azure DevOps での CAP サポート

Microsoft Entra ID に基づく組織の Web ポータルにサインインすると、Microsoft Entra ID は常にチェックし、テナント管理者によって設定されたすべての CAP の検証を実行することで、先に進むことができます。

Azure DevOps は、サインインして Microsoft Entra ID に基づく組織で Azure DevOps 内を移動した後に、追加の CAP 検証を実行することもできます。

- "IP 条件付きアクセス ポリシーの検証を有効にする" 組織ポリシーが有効になっている場合は、Web フローと非対話型フローの両方で IP フェンス ポリシーをチェックします。たとえば、GIT 操作で PAT を使用するなどのサードパーティの cient フローなどです。

- また、AT にもサインイン ポリシーが適用される場合があります。 AT を使用して Microsoft Entra ID 呼び出しを行うには、ユーザーが設定されているサインイン ポリシーに従う必要があります。 たとえば、サインイン ポリシーでユーザーが 7 日ごとにサインインする必要がある場合は、7 日ごとにサインインする必要もあります。AT を引き続き使用して Microsoft Entra ID に要求する場合です。

- AZURE DevOps に CAP を適用しない場合は、CAP のリソースとして Azure DevOps を削除します。 Azure DevOps での CAP の組織ごとの適用は行いません。

Web フローでの MFA ポリシーのみをサポートしています。 非対話型フローの場合、条件付きアクセス ポリシーを満たしていない場合、ユーザーは MFA を求めず、代わりにブロックされます。

IP ベースの条件

IPv4 アドレスと IPv6 アドレスの両方の IP フェンス条件付きアクセス ポリシーがサポートされています。 IPv6 アドレスがブロックされている場合は、テナント管理者が IPv6 アドレスを許可する CAP を構成していることをチェックすることをお勧めします。 同様に、すべての CAP 条件に既定の IPv6 アドレスの IPv4 マップアドレスを含めるのに役立つ場合があります。

ユーザーが Azure DevOps リソース (VPN トンネリングと共通) にアクセスするために使用した IP アドレスとは異なる IP アドレスを介して Microsoft Entra サインイン ページにアクセスしている場合は、VPN 構成またはネットワーク インフラストラクチャをチェックして、使用しているすべての IP アドレスがテナント管理者の CAP に含まれていることを確認します。

関連記事

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示