チュートリアル: Azure portal を使用した複数の IP 構成での負荷分散

複数の Web サイトをホストするために、仮想マシンに関連付けられている別のネットワーク インターフェイスを使用できます。 Azure Load Balancer は、Web サイトの高可用性をサポートするための負荷分散の配置をサポートしています。

このチュートリアルでは、以下の内容を学習します。

- 仮想ネットワーク、サブネット、および NAT ゲートウェイを作成し、構成する。

- Windows サーバー仮想マシンを 2 つ作成する

- 仮想マシンごとにセカンダリ NIC とネットワーク構成を作成する

- 各仮想マシンに 2 つのインターネット インフォメーション サーバー (IIS) Web サイトを作成する

- Web サイトをネットワーク構成にバインドする

- Azure Load Balancer を作成し、構成する

- ロード バランサーをテストする

前提条件

- アクティブなサブスクリプションが含まれる Azure アカウント。 無料でアカウントを作成できます。

仮想ネットワークと bastion ホストの作成

このセクションでは、リソース サブネット、Azure Bastion サブネット、Azure Bastion ホストを含む仮想ネットワークを作成します。

重要

時間単位の料金は、送信データの使用量に関係なく、Bastion がデプロイされた時点から発生します。 詳しくは、「価格」および「SKU」を参照してください。 チュートリアルまたはテストの一環として Bastion をデプロイしている場合は、使用終了後にこのリソースを削除することをお勧めします。

ポータルで、[仮想ネットワーク] を検索して選択します。

[仮想ネットワーク] ページで、[+ 作成] を選択します。

[仮想ネットワークの作成] の [基本] タブで、次の情報を入力するか選択します。

設定 値 プロジェクトの詳細 サブスクリプション サブスクリプションを選択します。 Resource group [新規作成] を選択します。 [名前] に「load-balancer-rg」と入力します。 を選択します。 インスタンスの詳細 名前 「lb-vnet」と入力します。 リージョン [米国東部] を選択します。 ![Azure portal の [仮想ネットワークの作成] の [基本] タブのスクリーンショット。](../includes/media/load-balancer-internal-create-bastion-include/create-virtual-network-basics.png)

[セキュリティ] タブ、またはページの下部にある [次へ] ボタンを選択します。

[Azure Bastion] で、以下の情報を入力するか選択します。

設定 値 Azure Bastion Azure Bastion を有効にする チェックボックスをオンにします。 Azure Bastion ホスト名 「lb-bastion」と入力します。 Azure Bastion のパブリック IP アドレス [新規作成] を選択します。 [名前] に「lb-bastion-ip」と入力します。 を選択します。 [IP アドレス] タブ、またはページの下部にある [次へ] を選択します。

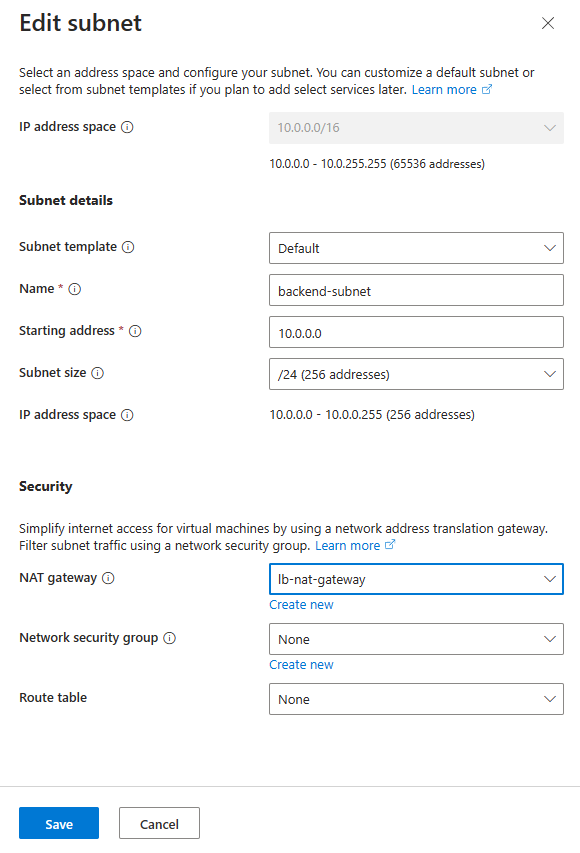

[仮想ネットワークの作成] ページで、次の情報を入力するか選択します。

設定 値 IPv4 アドレス空間の追加 IPv4 アドレス空間 「10.0.0.0/16」 (65,356 個のアドレス) と入力します。 サブネット 既定のサブネット リンクを選択して編集します。 サブネット テンプレート 既定値の [既定] のままにします。 名前 「backend-subnet」と入力します。 開始アドレス 「10.0.0.0」と入力します。 サブネットのサイズ 「/24 (256 個のアドレス) と入力します。 Security NAT Gateway [lb-nat-gateway] を選択します。

[保存] を選択します。

画面の下部にある [確認と作成] を選択し、検証に合格したら [作成] を選択します。

重要

時間単位の料金は、送信データの使用量に関係なく、Bastion がデプロイされた時点から発生します。 詳しくは、「価格」および「SKU」を参照してください。 チュートリアルまたはテストの一環で Bastion をデプロイする場合は、使用終了後にこのリソースを削除することをお勧めします。

NAT ゲートウェイの作成

このセクションでは、仮想ネットワーク内のリソースの送信インターネット アクセス用の NAT ゲートウェイを作成します。 アウトバウンド規則の他のオプションについては、アウトバウンド接続のネットワーク アドレス変換 (SNAT) に関するページを確認してください。

Azure portal にサインインします。

ポータルの上部にある検索ボックスに、「NAT ゲートウェイ」と入力します。 検索結果から [NAT ゲートウェイ] を選択します。

[+ 作成] を選択します。

[ネットワーク アドレス変換 (NAT) ゲートウェイを作成します] の [基本] タブで、次の情報を入力または選択します。

設定 値 プロジェクトの詳細 サブスクリプション サブスクリプションを選択します。 Resource group [新規作成] を選択します。 [名前] に「load-balancer-rg」と入力します。 を選択します。 インスタンスの詳細 NAT ゲートウェイ名 「lb-nat-gateway」と入力します。 リージョン [米国東部] を選択します。 可用性ゾーン [なし] を選択します。 アイドル タイムアウト (分) 「15」と入力します。 ![Azure portal の [Create network address translation gateway] (ネットワーク アドレス変換ゲートウェイの作成) ウィンドウのスクリーンショット。](../includes/media/load-balancer-internal-create-bastion-include/create-nat-gateway.png)

[送信 IP] タブを選択するか、ページの下部にある [次へ: 送信 IP] ボタンを選択します。

[パブリック IP アドレス] の下の [新しいパブリック IP アドレスを作成する] を選択します。

[パブリック IP アドレスの追加] の [名前] に「nat-gw-public-ip」と入力します。

[OK] を選択します。

ページ下部にある青色の [確認と作成] ボタンを選択するか、 [確認と作成] タブを選択します。

[作成] を選択します

仮想マシンを作成する

このセクションでは、IIS Web サイトをホストする 2 台の仮想マシンを作成します。

ポータルの上部にある検索ボックスに、「仮想マシン」と入力します。 検索結果から [仮想マシン] を選択します。

[仮想マシン] で [+ 作成]、[Azure 仮想マシン] の順に選択します。

[仮想マシンの作成] で、次の情報を入力または選択します。

設定 値 プロジェクトの詳細 サブスクリプション お使いの "Azure サブスクリプション" を選択します リソース グループ [load-balancer-rg] を選択します インスタンスの詳細 仮想マシン名 「myVM1」と入力します リージョン [(米国) 米国東部] を選択します 可用性オプション [可用性ゾーン] を選択します 可用性ゾーン [1] を選択します セキュリティの種類 規定値である [標準] のままにします。 Image [Windows Server 2022 Datacenter - Gen2] を選択します サイズ VM サイズを選択するか、既定の設定を使用します 管理者アカウント ユーザー名 ユーザー名を入力します Password [パスワード] を入力します [パスワードの確認入力] パスワードを再入力します 受信ポートの規則 パブリック受信ポート [なし] を選択します [ネットワーク] タブまたは [次へ: ディスク] を選択してから [次へ: ネットワーク] を選択します。

[ネットワーク] タブで、次を選択または入力します。

設定 値 ネットワーク インターフェイス 仮想ネットワーク [myVNet] を選択します。 Subnet [backend-subnet(10.1.0.0/24)] を選択します パブリック IP [なし] を選択します。 NIC ネットワーク セキュリティ グループ [Advanced] \(詳細設定) を選択します ネットワーク セキュリティ グループを構成する [新規作成] を選択します。 [Create network security group] (ネットワーク セキュリティ グループの作成) で、[名前] に「myNSG」と入力します。 [受信規則] で、[+ 受信規則の追加] を選択します。 [サービス] で、[HTTP] を選択します。 [優先度] に「100」と入力します。 [名前] に「myNSGrule」と入力 [追加] を選択 [OK] を選択します [Review + create](レビュー + 作成) を選択します。

設定を確認し、 [作成] を選択します。

手順 1 から 7 に従って、別の VM を作成します。次の値を使用し、他の設定はすべて myVM1 と同じにします。

設定 VM 2 名前 myVM2 可用性ゾーン 2 ネットワーク セキュリティ グループ 既存の [myNSG] を選択します

Note

パブリック IP が割り当てられていない VM、または内部の Basic Azure Load Balancer のバックエンド プール内にある VM に対しては、Azure によって既定のアウトバウンド アクセス IP が提供されます。 デフォルト送信アクセス IP メカニズムは、構成できないアウトバウンド IP アドレスを提供します。

次のいずれかのイベントが発生すると、既定のアウトバウンド アクセス IP は無効になります。

- パブリック IP アドレスが VM に割り当てられます。

- アウトバウンド規則の有無にかかわらず、VM は標準ロード バランサーのバックエンド プール内に配置されます。

- Azure NAT Gateway リソースが VM のサブネットに割り当てられます。

フレキシブル オーケストレーション モードの仮想マシン スケール セットによって作成された VM には、既定のアウトバウンド アクセスがありません。

Azure のアウトバウンド接続の詳細については、「Azure での既定の送信アクセス」および「送信接続での送信元ネットワーク アドレス変換 (SNAT)を使用する」を参照してください。

セカンダリのネットワーク構成を作成する

このセクションでは、各仮想マシンの既存の NIC プライベート IP アドレスを静的に変更します。 次に、静的プライベート IP アドレス構成を使用して、各仮想マシンに新しい NIC リソースを追加します。

仮想マシンの構成でのフローティング IP の構成について詳しくは、「フローティング IP のゲスト OS の構成」をご覧ください。

ポータルの上部にある検索ボックスに、「仮想マシン」と入力します。 検索結果から [仮想マシン] を選択します。

[myVM1] を選択します。

仮想マシンが実行されている場合は、停止します。

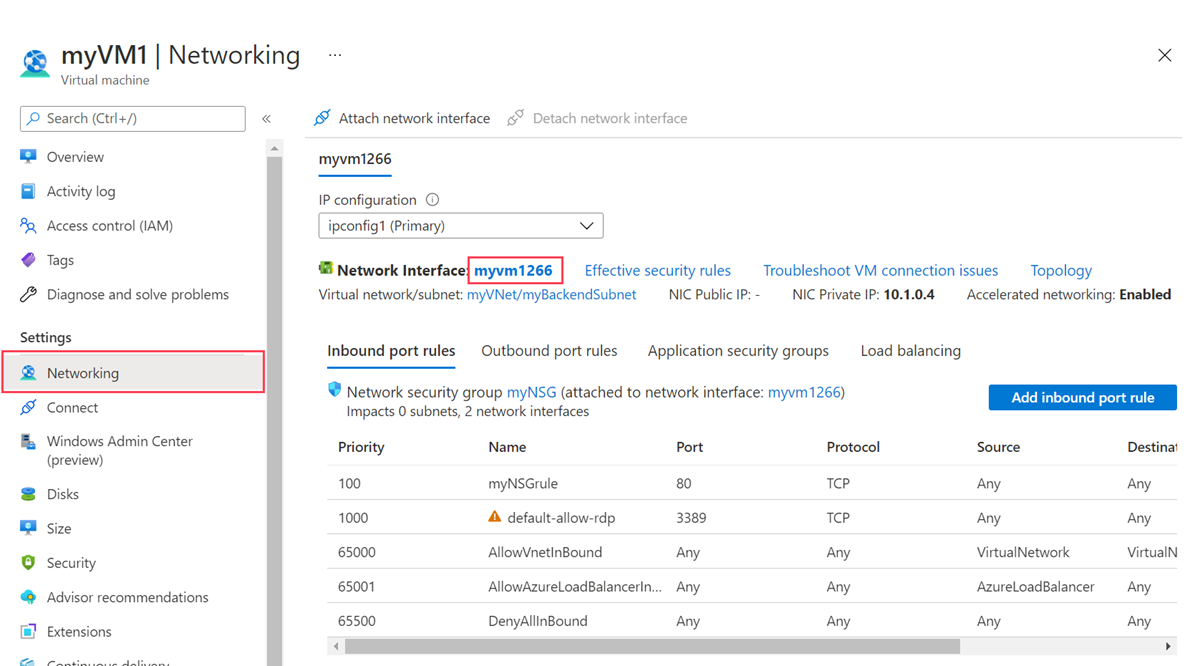

[設定] の [ネットワーク] を選択します。

[ネットワーク] ページで、 [ネットワーク インターフェイス] の横にあるネットワーク インターフェイスの名前を選択します。 ネットワーク インターフェイスはその VM の名前で始まり、ランダムな数が割り当てられています。 この例では、myVM1266 です。

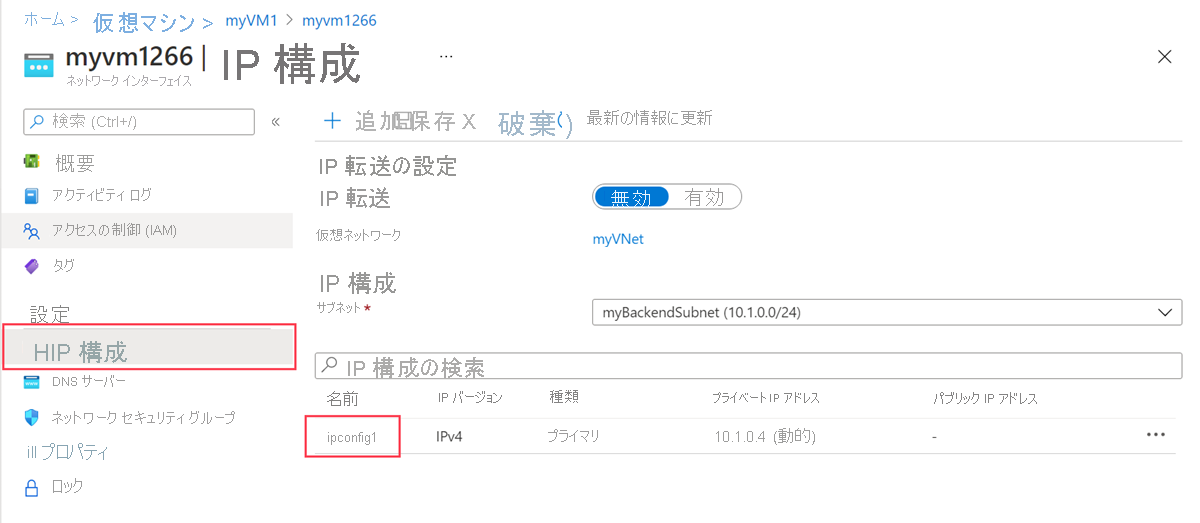

そのネットワーク インターフェイス ページの [設定] で、 [IP 構成] を選択します。

[IP 構成] で、 [ipconfig1] を選択します。

ipconfig1 構成の [割り当て] で [静的] を選択します。

[保存] を選択します。

myVM1の [概要] ページに戻ります。

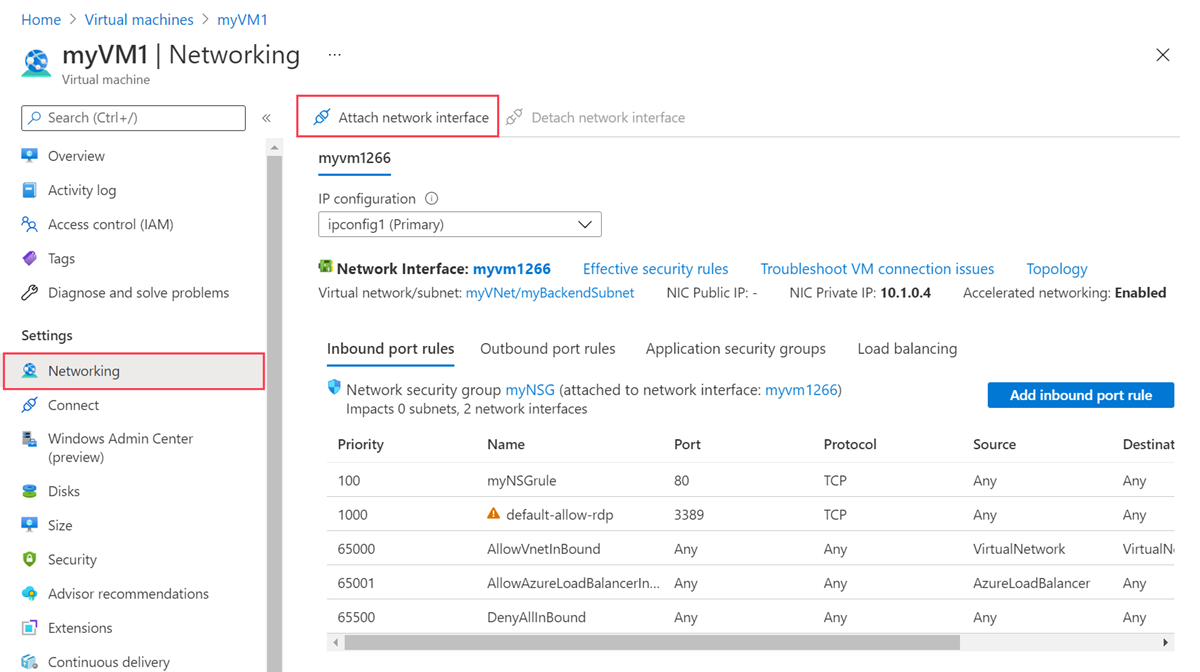

[設定] の [ネットワーク] を選択します。

[ネットワーク] ページで、 [ネットワーク インターフェイスの接続] を選択します。

[ネットワーク インターフェイスの接続] で、 [Create and attach network interface](ネットワーク インターフェイスの作成と接続) を選択します。

[ネットワーク インターフェイスの作成] で、次の情報を入力または選択します。

設定 値 プロジェクトの詳細 Resource group [load-balancer-rg] を選択します。 ネットワーク インターフェイス 名前 「myVM1NIC2 」と入力します。 Subnet [backend-subnet (10.1.0.0/24)] を選択します。 NIC ネットワーク セキュリティ グループ [Advanced] \(詳細設定) を選択します。 ネットワーク セキュリティ グループを構成する [myNSG] を選択します。 プライベート IP アドレスの割り当て [静的] を選択します。 プライベート IP アドレス 「10.1.0.6」と入力します。 [作成] を選択します。

仮想マシンを開始します。

myVM2 に対して、手順 1 から 16 を繰り返します。ただし、次の情報を置き換えます。

Setting myVM2 名前 myVM2NIC2 プライベート IP アドレス 10.1.0.7

仮想マシンの構成

このセクションでは、Azure Bastion を使用して myVM1 と myVM2 に接続し、セカンダリ ネットワーク構成を設定します。 セカンダリ ネットワーク構成用に、ゲートウェイにルートを追加します。 次に、各仮想マシン上に IIS をインストールし、その仮想マシンのホスト名を表示するように Web サイトをカスタマイズします。

ポータルの上部にある検索ボックスに、「仮想マシン」と入力します。 検索結果から [仮想マシン] を選択します。

[myVM1] を選択します。

myVM1 を起動します。

[概要] で [接続] 、 [Bastion] の順に選択します。

仮想マシンの作成時に入力したユーザー名とパスワードを入力します。

Bastion でクリップボードを使用するには、 [許可] を選択します。

サーバーのデスクトップで、[スタート] > [Windows 管理ツール] > [Windows PowerShell] > [Windows PowerShell] の順に移動します。

PowerShell ウィンドウで

route printコマンドを実行します。これにより、2 つのネットワーク インターフェイスが接続された仮想マシンについて、次のような出力が返されます。=========================================================================== Interface List 4...60 45 bd 9c c7 00 ......Microsoft Hyper-V Network Adapter 11...60 45 bd 8d 44 fa ......Microsoft Hyper-V Network Adapter #3 1...........................Software Loopback Interface 1 =========================================================================== IPv4 Route Table =========================================================================== Active Routes: Network Destination Netmask Gateway Interface Metric 0.0.0.0 0.0.0.0 10.1.0.1 10.1.0.4 10 10.1.0.0 255.255.255.0 On-link 10.1.0.4 266 10.1.0.0 255.255.255.0 On-link 10.1.0.6 266 10.1.0.4 255.255.255.255 On-link 10.1.0.4 266 10.1.0.6 255.255.255.255 On-link 10.1.0.6 266 10.1.0.255 255.255.255.255 On-link 10.1.0.4 266 10.1.0.255 255.255.255.255 On-link 10.1.0.6 266 127.0.0.0 255.0.0.0 On-link 127.0.0.1 331 127.0.0.1 255.255.255.255 On-link 127.0.0.1 331 127.255.255.255 255.255.255.255 On-link 127.0.0.1 331 168.63.129.16 255.255.255.255 10.1.0.1 10.1.0.4 11 169.254.169.254 255.255.255.255 10.1.0.1 10.1.0.4 11 224.0.0.0 240.0.0.0 On-link 127.0.0.1 331 224.0.0.0 240.0.0.0 On-link 10.1.0.4 266 224.0.0.0 240.0.0.0 On-link 10.1.0.6 266 255.255.255.255 255.255.255.255 On-link 127.0.0.1 331 255.255.255.255 255.255.255.255 On-link 10.1.0.4 266 255.255.255.255 255.255.255.255 On-link 10.1.0.6 266 =========================================================================== Persistent Routes: None IPv6 Route Table =========================================================================== Active Routes: If Metric Network Destination Gateway 1 331 ::1/128 On-link 4 266 fe80::/64 On-link 11 266 fe80::/64 On-link 11 266 fe80::382:8783:5d2:f71e/128 On-link 4 266 fe80::1575:ced8:3e94:f23a/128 On-link 1 331 ff00::/8 On-link 4 266 ff00::/8 On-link 11 266 ff00::/8 On-link =========================================================================== Persistent Routes: Noneこの例で、Microsoft Hyper-V Network Adapter #3 (インターフェイス 13) は、既定のゲートウェイが割り当てられていないセカンダリ ネットワーク インターフェイスです。

PowerShell ウィンドウで

ipconfig /allコマンドを実行して、セカンダリ ネットワーク インターフェイスに割り当てられている IP アドレスを確認します。 この例では、インターフェイス 13 には 10.1.0.6 が割り当てられています。 セカンダリ ネットワーク インターフェイスに対して、既定のゲートウェイ アドレスは返されません。Connection-specific DNS Suffix . : pbu0t5vjr3sevaritkncspakhd.ax.internal.cloudapp.net Description . . . . . . . . . . . : Microsoft Hyper-V Network Adapter #3 Physical Address. . . . . . . . . : 60-45-BD-A1-75-FB DHCP Enabled. . . . . . . . . . . : Yes Autoconfiguration Enabled . . . . : Yes Link-local IPv6 Address . . . . . : fe80::dfb3:b93e:3516:c5b6%12(Preferred) IPv4 Address. . . . . . . . . . . : 10.1.0.6(Preferred) Subnet Mask . . . . . . . . . . . : 255.255.255.0 Lease Obtained. . . . . . . . . . : Monday, December 12, 2022 7:42:31 PM Lease Expires . . . . . . . . . . : Friday, January 19, 2159 2:17:19 AM Default Gateway . . . . . . . . . : DHCP Server . . . . . . . . . . . : 168.63.129.16 DHCPv6 IAID . . . . . . . . . . . : 207635901 DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-2B-28-C9-C0-60-45-BD-9B-ED-AE DNS Servers . . . . . . . . . . . : 168.63.129.16 NetBIOS over Tcpip. . . . . . . . : Enabledサブネットの外部にあるアドレスに宛てたすべてのトラフィックをゲートウェイにルーティングするには、次のコマンドを実行します。

route -p add 0.0.0.0 MASK 0.0.0.0 10.1.0.1 METRIC 5015 IF 13この例の 10.1.0.1 は、前に作成した仮想ネットワークの既定のゲートウェイです。

次のコマンドを実行するか、コードをコピーして PowerShell ウィンドウに貼り付けて、IIS とテスト Web サイトをインストールして構成します。

## Install IIS and the management tools. ## Install-WindowsFeature -Name Web-Server -IncludeManagementTools ## Set the binding for the Default website to 10.1.0.4:80. ## $para1 = @{ Name = 'Default Web Site' BindingInformation = '10.1.0.4:80:' Protocol = 'http' } New-IISSiteBinding @para1 ## Remove the default site binding. ## $para2 = @{ Name = 'Default Web Site' BindingInformation = '*:80:' } Remove-IISSiteBinding @para2 ## Remove the default htm file. ## Remove-Item c:\inetpub\wwwroot\iisstart.htm ## Add a new htm file that displays the Contoso website. ## $para3 = @{ Path = 'c:\inetpub\wwwroot\iisstart.htm' Value = $("Hello World from www.contoso.com" + "-" + $env:computername) } Add-Content @para3 ## Create folder to host website. ## $para4 = @{ Path = 'c:\inetpub\' Name = 'fabrikam' Type = 'directory' } New-Item @para4 ## Create a new website and site binding for the second IP address 10.1.0.6. ## $para5 = @{ Name = 'Fabrikam' PhysicalPath = 'c:\inetpub\fabrikam' BindingInformation = '10.1.0.6:80:' } New-IISSite @para5 ## Add a new htm file that displays the Fabrikam website. ## $para6 = @{ Path = 'C:\inetpub\fabrikam\iisstart.htm' Value = $("Hello World from www.fabrikam.com" + "-" + $env:computername) } Add-Content @para6myVM1 への Bastion 接続を閉じます。

myVM2 に対して手順 1 から 12 を繰り返します。 myVM2 には、次の PowerShell コードを IIS インストール用に使用します。

## Install IIS and the management tools. ## Install-WindowsFeature -Name Web-Server -IncludeManagementTools ## Set the binding for the Default website to 10.1.0.5:80. ## $para1 = @{ Name = 'Default Web Site' BindingInformation = '10.1.0.5:80:' Protocol = 'http' } New-IISSiteBinding @para1 ## Remove the default site binding. ## $para2 = @{ Name = 'Default Web Site' BindingInformation = '*:80:' } Remove-IISSiteBinding @para2 ## Remove the default htm file. ## Remove-Item C:\inetpub\wwwroot\iisstart.htm ## Add a new htm file that displays the Contoso website. ## $para3 = @{ Path = 'c:\inetpub\wwwroot\iisstart.htm' Value = $("Hello World from www.contoso.com" + "-" + $env:computername) } Add-Content @para3 ## Create folder to host website. ## $para4 = @{ Path = 'c:\inetpub\' Name = 'fabrikam' Type = 'directory' } New-Item @para4 ## Create a new website and site binding for the second IP address 10.1.0.7. ## $para5 = @{ Name = 'Fabrikam' PhysicalPath = 'c:\inetpub\fabrikam' BindingInformation = '10.1.0.7:80:' } New-IISSite @para5 ## Add a new htm file that displays the Fabrikam website. ## $para6 = @{ Path = 'C:\inetpub\fabrikam\iisstart.htm' Value = $("Hello World from www.fabrikam.com" + "-" + $env:computername) } Add-Content @para6

ロード バランサーの作成

このセクションでは、仮想マシンの負荷分散を行うゾーン冗長ロード バランサーを作成します。

ゾーン冗長では、1 つまたは複数の可用性ゾーンで障害が発生しても対応可能であり、リージョン内に正常なゾーンが 1 つでも残っていれば、データ パスは存続します。

ロード バランサーの作成中に、次の構成を行います。

- 2 つのフロントエンド IP アドレス (Web サイトごとに 1 つ)。

- バックエンド プール

- インバウンドの負荷分散規則

ポータルの上部にある検索ボックスに、「ロード バランサー」と入力します。 検索結果で [ロード バランサー] を選択します。

[ロード バランサー] ページで、 [作成] を選択します。

[ロード バランサーの作成] ページの [基本] タブで、次の情報を入力または選択します。

設定 値 プロジェクトの詳細 サブスクリプション サブスクリプションを選択します。 リソース グループ [load-balancer-rg] を選択します。 インスタンスの詳細 名前 「myLoadBalancer」と入力します リージョン [米国東部] を選択します。 SKU 既定値 [標準] のままにします。 Type [パブリック] を選択します。 レベル [地域] は既定値のままにします。 [次へ: フロントエンド IP 構成] を選びます。

[フロントエンド IP 構成] で、[+ フロントエンド IP 構成の追加] を選択します。

[フロントエンド IP 構成の追加] で、次の情報を入力または選択します。

設定 値 名前 「Frontend-contoso」と入力します。 IP バージョン [IPv4] を選択します。 IP の種類 [IP アドレス] を選択します。 パブリック IP アドレス [新規作成] を選択します。 [名前] に「myPublicIP-contoso」と入力します。[可用性ゾーン] で [ゾーン冗長] を選択します。 [ルーティングの優先順位] は、既定値の [Microsoft ネットワーク] のままにします。 を選択します。 Note

IPv6 は現在、ルーティングの優先順位およびリージョン間の負荷分散 (グローバル階層) ではサポートされていません。

IP プレフィックスの詳細については、Azure パブリック IP アドレス プレフィックスに関するページを参照してください。

Availability Zones があるリージョンでは、ゾーンなし (既定のオプション)、特定のゾーン、またはゾーン冗長を選択できます。 この選択は、特定のドメイン障害要件によって異なる場合があります。 Availability Zones がないリージョンでは、このフィールドは表示されません。 可用性ゾーンの詳細については、可用性ゾーンの概要に関するページを参照してください。

[追加] を選択します。

[+ Add a frontend IP configuration] (+ フロントエンド IP 構成の追加) を選択します。

[フロントエンド IP 構成の追加] で、次の情報を入力または選択します。

設定 値 名前 「Frontend-fabrikam」と入力します。 IP バージョン [IPv4] を選択します。 IP の種類 [IP アドレス] を選択します。 パブリック IP アドレス [新規作成] を選択します。 [名前] に「myPublicIP-fabrikam」と入力します。[可用性ゾーン] で [ゾーン冗長] を選択します。 [ルーティングの優先順位] は、既定値の [Microsoft ネットワーク] のままにします。 を選択します。 [追加] を選択します。

[次へ: バックエンド プール] を選びます。

[バックエンド プール] タブで、 [+ バックエンド プールの追加] を選択します。

[バックエンド プールの追加] で、次の情報を入力または選択します。

設定 値 名前 「myBackendPool-contoso」と入力します。 仮想ネットワーク [myVNet] を選択します。 バックエンド プールの構成 [NIC] を選択します。 [IP 構成] で [+ 追加] を選択します。

ipconfig1 (10.1.0.4) と ipconfig1 (10.1.0.5) に対応する [myVM1] と [myVM2] を選択します。

[追加] を選択します。

[保存] を選択します。

[バックエンド プールの追加] を選択します。

[バックエンド プールの追加] で、次の情報を入力または選択します。

設定 値 名前 「myBackendPool-fabrikam」と入力します。 仮想ネットワーク [myVNet] を選択します。 バックエンド プールの構成 [NIC] を選択します。 [IP 構成] で [+ 追加] を選択します。

ipconfig1 (10.1.0.6) と ipconfig1 (10.1.0.7) に対応する [myVM1] と [myVM2] を選択します。

[追加] を選択します。

[保存] を選択します。

[次へ: 受信規則] を選びます。

[受信規則] タブの [負荷分散規則] で、 [+ 負荷分散規則の追加] を選択します。

[負荷分散規則の追加] で、次の情報を入力または選択します。

設定 値 名前 「myHTTPRule-contoso」と入力します。 IP バージョン [IPv4] を選択します。 フロントエンド IP アドレス [Frontend-contoso] を選択します。 バックエンド プール [myBackendPool-contoso] を選択します。 Protocol [TCP] を選択します。 Port 「80」と入力します。 バックエンド ポート 「80」と入力します。 正常性プローブ [新規作成] を選択します。 [名前] に「myHealthProbe-contoso」と入力します。 [プロトコル] で [TCP] を選択します。 残りの部分は既定値のままにし、[OK] を選択します。 セッション永続化 [なし] を選択します。 アイドル タイムアウト (分) 「15」を入力または選択します。 TCP リセット [Enabled] を選択します。 フローティング IP [無効] をクリックします。 アウトバウンド送信元ネットワーク アドレス変換 (SNAT) 既定値の [(推奨) アウトバウンド規則を使用して、バックエンド プールのメンバーがインターネットにアクセスできるようにします。] のままにします。 [追加] を選択します。

[負荷分散規則の追加] を選択します。

[負荷分散規則の追加] で、次の情報を入力または選択します。

設定 値 名前 「myHTTPRule-fabrikam」と入力します。 IP バージョン [IPv4] を選択します。 フロントエンド IP アドレス [Frontend-fabrikam] を選択します。 バックエンド プール [myBackendPool-fabrikam] を選択します。 Protocol [TCP] を選択します。 Port 「80」と入力します。 バックエンド ポート 「80」と入力します。 正常性プローブ [新規作成] を選択します。 [名前] に「myHealthProbe-fabrikam」と入力します。 [プロトコル] で [TCP] を選択します。 残りの部分は既定値のままにし、[OK] を選択します。 セッション永続化 [なし] を選択します。 アイドル タイムアウト (分) 「15」を入力または選択します。 TCP リセット [Enabled] を選択します。 フローティング IP [無効] をクリックします。 アウトバウンド送信元ネットワーク アドレス変換 (SNAT) 既定値の [(推奨) アウトバウンド規則を使用して、バックエンド プールのメンバーがインターネットにアクセスできるようにします。] のままにします。 [追加] を選択します。

ページ下部にある青色の [確認と作成] ボタンを選択します。

[作成] を選択します

Note

この例では、送信インターネット アクセスを提供する NAT ゲートウェイを作成しました。 構成の [アウトバウンド規則] タブは省略可能であり、NAT ゲートウェイでは不要なためバイパスされました。 Azure NAT ゲートウェイの詳細については、「Virtual Network NAT とは」を参照してください。Azure でのアウトバウンド接続の詳細については、アウトバウンド接続の送信元ネットワーク アドレス変換 (SNAT) に関するページを参照してください。

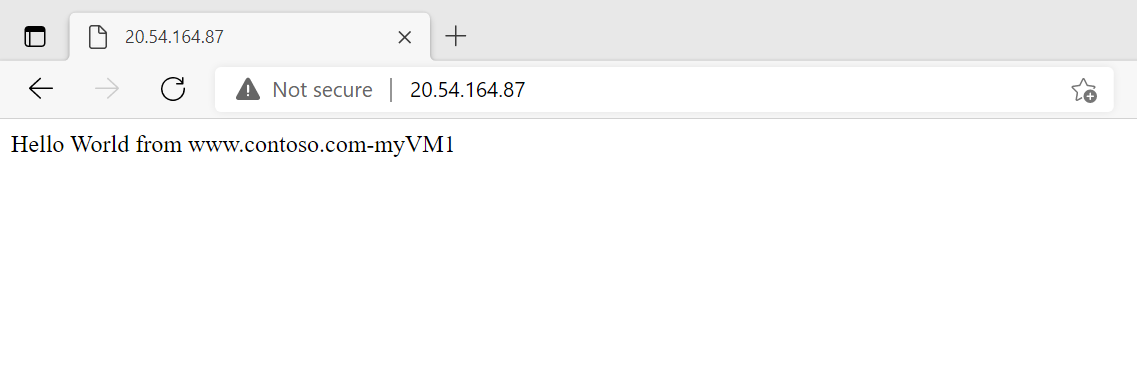

ロード バランサーをテストする

このセクションでは、各 Web サイトのパブリック IP アドレスを検出します。 ブラウザーにその IP を入力して、前に作成した Web サイトをテストします。

ポータルの上部にある検索ボックスに、「パブリック IP」と入力します。 検索結果から [パブリック IP アドレス] を選択します。

[myPublicIP-contoso] を選択します。

myPublicIP-contoso の [概要] ページの IP アドレスをコピーします。

Web ブラウザーを開いて、アドレス バーにそのパブリック IP アドレスを貼り付けます。

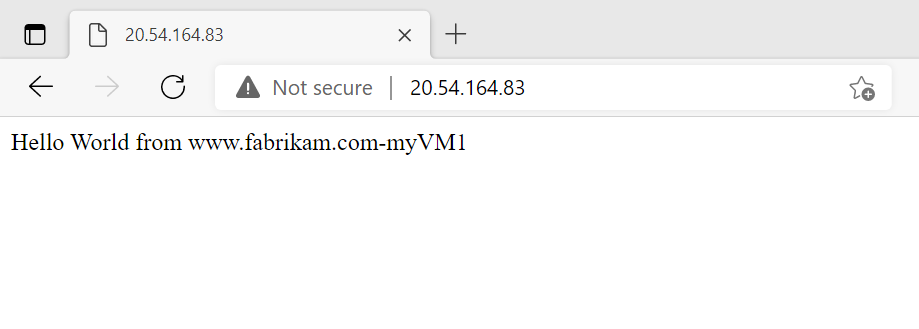

[パブリック IP アドレス] に戻ります。 [myPublicIP-fabrikam] を選択します。

myPublicIP-fabrikam の [概要] ページの IP アドレスをコピーします。

Web ブラウザーを開いて、アドレス バーにそのパブリック IP アドレスを貼り付けます。

ロード バランサーをテストするには、ブラウザーを更新するか、いずれかの仮想マシンをシャットダウンします。

リソースをクリーンアップする

今後このアプリケーションを使い続ける予定がなければ、次の手順を使用して仮想マシンとロード バランサーを削除します。

ポータル上部の [検索] ボックスに「リソース グループ」と入力します。 検索結果から [リソース グループ] を選択します。

[リソース グループ] で [load-balancer-rg] を選択します。

[リソース グループの削除] を選択します。

[リソース グループ名を入力してください:] に「load-balancer-rg」と入力します。 [削除] を選択します。

次のステップ

次の記事に進んで、リージョン間ロード バランサーの作成方法を学習してください。